试析大数据下的计算机网络信息安全与防护

王 旭

(四川省通信产业服务有限公司,成都 610000)

1 大数据环境下的信息安全背景

网络信息安全的领域包含很多的安全防护要点,相应的安全防护举措也具备多样性。进入大数据的新时期,网络安全防护日益被各个领域重视[1]。但是与此同时,计算机网络仍然可能会遭受多种威胁,其根源主要体现在网络安全漏洞。在此前提下,运用有效手段来防控信息安全事件的发生应当被置于首要的地位,从而保证网络用户的基本安全权益。

2 计算机网络信息安全目前面临的威胁

2.1 计算机病毒的威胁

带有寄生性、传染性与毁坏性的网络病毒可以运用自我复制的方式来损害计算机网络,例如,名为“物联网破坏者”的网络病毒可以同时让上百万的摄像头请求访问网络,进而导致网络瘫痪与网络堵塞的故障。

2.2 黑客入侵的威胁

网络黑客可借助于特定的手段入侵开放性的计算机系统,进而表现为恶意篡改网络数据或者攻击计算机网络的各种危害行为。在情况严重时,网络用户将会丢失原本存储于系统内部的关键信息。

2.3 网络安全漏洞的威胁

网络黑客及其他的不法人员可以凭借网络固有的信息安全漏洞达到成功的网络入侵效果,攻击计算机网络并且威胁到网络用户安全。在多数情况下,网络固有的信息安全漏洞很难真正被彻底避免,因而作为技术人员以及网络用户仅限于弥补现有的网络系统漏洞。

3 大数据背景下防护计算机网络安全的具体举措

网络信息安全包含多个层次的信息安全防护要点,因此作为网络用户必须致力于自身的信息安全认识及技术的增强,对于网络信息安全予以更多的保障。为了能够有效应对大数据的当前网络技术背景,那么关于防护网络信息安全主要应当着眼于如下的举措:

3.1 安全事件发生前

3.1.1 构建网络入侵检测的屏障

在防护网络信息安全的领域内,运用入侵检测的手段可以辨识多样的网络入侵风险,据此给出防控网络入侵的途径与方式。从现状来看,用户对于设置入侵检测屏障主要可以选择统计分析法或者签名分析法,以便于修正现有的网络运行偏差,确保可以做到在最短时间里实现精确的入侵检测目标。

图1 主动免疫的网络防护构架

3.1.2 对于网络系统安装必要的杀毒软件与防火墙

从现有网络来看,杀毒软件构成了目前用于防护网络安全的最关键手段,因此作为网络用户需要做到密切关注现有的网络安全状态,借助于网络杀毒软件来达到较好的网络病毒查杀效果[2]。

同时,网络防火墙主要针对于非法的外部用户入侵,通过阻隔非法入侵的方式来保障网络系统安全,并且有助于共享与传递合法的网络数据信息。

3.1.3 针对业务应用进行安全检测

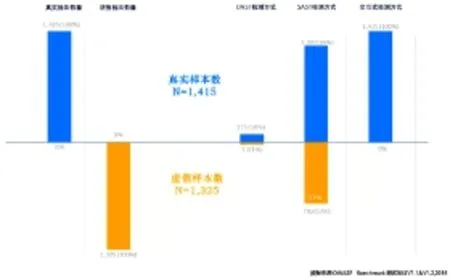

在当前安全人员短缺,人手不足的情况下,企业往往选择对重要业务系统的重要功能进行安全测试,期望尽可能的用有限资源解决掉最严重的问题,但是,在攻击者视角中,任何业务系统的安全漏洞均是严重问题。通过威胁建模、白盒SAST测试、灰盒IAST测试等技术结合到业务开发的全生命周期中,实现系统开发全流程的安全能力导入。

图2 OWASP测试对比图

3.1.4 梳理互联网暴露面

企业通常在资产外围进行威胁检测、安全防御等安全能力建设,往往忽略了资产自身的安全加固,导致近几年资产漏洞安全问题的频发。

根据企业的已知资产梳理发现企业的未知资产及所有资产的漏洞,分析所公开的业务/服务/应用、数据等情况,监控暴露在外的服务和资产的变化。从漏洞检测、合规检测以及外部威胁情报分析等多个维度持续监控。

图3 资产安全威胁处理流程

3.1.5 网络用户需要具备更强的安全防护意识

网络用户能否体现较强的网络安全监管认识,其在根本上可以决定整个网络系统的运行状态。但是在目前看来,很多网络用户由于经常表现为忽略网络安全的心理状态,那么将会造成程度比较明显的网络安全威胁[3]。为此,作为网络用户必须认识到强化网络安全防护具备的重要意义。

3.2 安全事件发生时

3.2.1 建立安全威胁诱捕系统

基于攻击混淆与欺骗防御技术的攻击诱捕系统,利用欺骗防御技术,通过在黑客必经之路上构造陷阱,混淆其攻击目标,精确感知黑客攻击的行为,将攻击隔离到仿真沙盒,从而保护企业内部的真实资产,记录攻击行为,并获取黑客的网络身份和指纹信息,以便对其进行攻击取证和溯源。

图4 攻击混淆与欺骗防御技术流程示意图

3.2.2 提高威胁感知的能力

通过安全流量分析技术与大数据自学习技术,在日常进行流量行为分析过程中自我学习新型恶意攻击行为,可以更加主动的威胁发现和安全防护以及更加灵活的拦截攻击手段,通过自我行为模型进化实现更加聪明的响应方式,为大数据平台提供准确、实时、全面的威胁检测能力。

3.3 安全事件发生后

3.3.1 安全事件取证溯源

对感知到的攻击事件进行溯源,不限于对人机识别、网络身份识别、指纹持久化种植、攻击IP识别、物理位置识别等指纹内容进行识别。对识别出来的内容整理成攻击画像,为司法取证、改善安全防御提供重要依据。

3.3.2 控制安全事件影响范围与溯源取证

当发现信息安全事件已经发生,在解决已发生的安全问题的同时则需要快速的控制其事件影响范围,不限于通过技术层面、市场层面、管理层面等来控制,防止因此次事件引起蝴蝶效应,造成不可挽回的损失。

3.3.3 安全架构优化

安全是木桶理论,不取决于安全控制最好的方面,而是由安全控制最差的所决定,攻击者不一定需要核心系统的高危漏洞,边缘系统的漏洞同样可让黑客进入内网。因此,不断的通过安全事件进行总结,持续寻找与完善安全的薄弱点才能将安全做到防范于未然。

4 结束语

为了达到切实保障网络信息安全的宗旨与目标,那么目前针对网络安全领域必须致力于信息安全防护的相关经验归纳,结合网络安全的状况予以必要的安全技术防护。同时,作为网络用户本身也要具备防护网络信息安全的重要意识,自觉摒弃疏忽与麻痹的心理状态。