工业控制系统终端设备信息安全防护体系研究

闫 飞

(中国核电工程有限公司,北京 100840)

0 引言

近些年,全球核电产业在能源需求持续增加、全球经济逐步复苏、环境问题日益复杂等诸多背景的推动下,逐渐从日本福岛核事故的沉寂中走出,呈现出回升态势,根据IAEA公布的《2050年能源、电力和核电预测》报告,在高值情况下,预计到2030年和2050年,核电发电量在全球总发电量中的占有率将会达到13.5%和12.1%[1]。在全球核电产业复苏的同时,工业控制系统信息安全问题正在严重威胁核电的安全[2]:2003年美国俄亥俄州DavisBesse核电站遭遇名为“监狱”的病毒袭击,导致核电站安全监控系统整整瘫痪了5小时;2010年伊朗布什尔核电站遭受名为“震网”电脑病毒的毁灭性打击,离心机部分功能失效,致使工厂出现物理损坏;德国Gundremmingen核电站的计算机系统遭受网络攻击,为防止不测,核电站被迫停止运行等一系列工控系统的安全事件表明,一直以来被认为相对安全的工业控制系统已经成为黑客的攻击目标,特别是工业控制网络中的终端设备极易成为敌人的入侵入口,与此同时,由于核电行业除了满足电力需求之外,关乎国家的战略安全,一旦破坏会对社会、民众、环境带来不可预计的后果。因此,核电产业相关的信息安全问题一定要加以重视。

本文以工业控制网络中的终端设备信息安全防范作为研究对象,对工业控制系统的概念、终端设备面临的威胁、终端设备信息安全防护体系设计原则及构架和运行过程进行阐述。

1 工业控制系统基本概念及终端威胁分析

1.1 工业控制系统基本概念

工业控制系统(ICS,Industrial Control System)是一类用于工业生产控制系统的简称,主要包括监视控制与数据采集系统、过程控制系统、分布式控制系统、可编程逻辑控制器以及其他相关配置系统[3]。据统计,国内80%的关键基础设施部署并依赖于ICS[4],是国家关键基础设施的重要组成部分。其中,终端是系统的具体实施、维护、监控单元,主要包括上位机、工程师站、操作员站、服务器等终端。

1.2 工业控制系统终端设备信息安全威胁分析

随着中国制造2025和工业4.0的全面推进,工业化与信息化的融合趋势越来越明显。工业控制系统逐步从封闭走向开放,从单机走向互联,越来越多的协议、通用软硬件被应用到工业控制系统中,但是伴随而来的病毒、木马等威胁正在向工业控制系统扩散,特别是系统中的终端设备因为数量较多、部署较为分散、被接触和使用人员属性较为复杂等特征,易被不法分子作为攻击工业控制系统的主要入口,而终端设备直接关系到系统的最终实施,一旦遭受攻击,会直接导致生产停滞、财产损失、甚至人员伤亡的严重后果。因此,终端设备的信息安全问题要引起足够的重视,其潜在的威胁主要包括[5]:

1)控制系统面临病毒攻击的风险。传统工业系统是封闭系统,也称单机系统,不用考虑联网情况。当时病毒入侵工业控制系统的方式主要是通过外围设备与控制系统直接连接,将外围设备中的病毒植入到控制系统中,入侵方式比较单一。现在随着工业“互联网+”的推进,IT和OT实现互联,必然导致一批系统和设施暴露,使病毒入侵控制系统的方式大大增加。同时大量工控系统漏洞、攻击方法可以通过互联网等多种渠道获取,许多技术分析报告给出了网络攻击步骤、攻击代码甚至攻击工具等详细信息,极易被黑客、商业竞争对手等不法分子利用。

2)移动存储介质使用风险大。终端设备由于其封闭性,更普遍使用U盘、移动硬盘等移动存储设备传递数据,但是由于系统漏洞多、升级慢,其遭受攻击的可能性更大,如Stuxnet震网病毒即通过此种途径传播,一旦病毒入侵,就会在内网迅速复制传播,感染整个控制网络。

3)缺乏对用户操作、网络行为的记录及审核。现实环境中通常缺乏针对工业控制系统的安全日志审计及配置变更管理,导致安全事故的分析难以进行。这是因为部分工业控制系统可能不具备审计功能或者虽有日志审计功能但系统的性能要求决定了它不能开启审计功能所造成的结果。同时,目前的IT安全审计产品因缺乏对工业控制协议的解析能力而不能直接用于工业控制系统中。

2 工业控制系统终端设备信息安全防护体系设计原则及方案

2.1 工业控制系统终端设备信息安全防护体系设计原则

中国的核安全标准体系相对较为完善,依托的国家法律主要有《中华人民共和国环境保护法》《中华人民共和国放射性污染防治法》等;国务院行政法规为HAF系列,主要有《中华人民共和国民用核设施安全监督管理条例》HAF001、《中华人民共和国核材料管制条例》HAF501、《核电厂核事故应急管理条例》HAF002、《民用核安全设备监督管理条例 500号令》等;指导性文件主要是核安全导则HAD,与核电厂数字仪控系统相关的有通用系列HAF003/质保类导则、HAD102/01核电厂设计总的安全原则、HAD102/10核电厂保护系统及有关设备、HAD102/14核电厂安全有关仪表和控制系统、HAD102/16核动力厂基于计算机的安全重要系统软件、HAD102/17核动力厂安全评价与验证等。控制系统设计应以上述法律和文件为指导思想,构建集技术、管理于一体的全面的安全防御体系。

2.2 工业控制系统终端设备信息安全防护体系设计方案

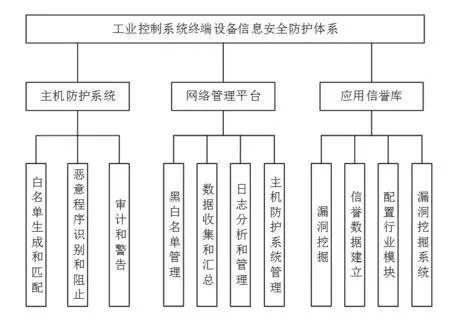

工业控制系统终端信息安全防护体系主要包含3个部分:主机防护系统、网络管理平台和应用信誉库,其基本构架如图1所示。其中,主机防护系统可以识别、阻止任何白名单外的程序、脚本运行,对通过网络、U盘等传入系统的病毒、木马、恶意程序具有阻止运行、阻止传播、分析识别的能力,同时可以关闭无关的主机外设通道,有效防止无线连接情况下的数据外泄;网络管理平台统一管理工业控制系统内部所有主机防护客户端,并收集、汇总、更新、同步单独客户端的黑白名单数据库,统一管理企业消息推送,统一管理企业自建可信应用信誉库,并与本地工业防火墙联动;应用信誉库利用漏洞挖掘技术、智能分析技术建立的全球性应用信誉系统,可有效分析不同操作系统、不同应用厂家、不同工业行业的应用可信性,并针对不同行业、不同应用场景形成配置模板,能方便、有效的适配各种工作场景。

终端设备信息安全防护体系部署位置如图2所示,在工控网络内部每台工程师站、操作员站、服务器等设备部署防护体系,其运行机制主要包括事前部署、事中监督和事后审计。

图1 控制系统信息安全防护体系总框图Fig.1 General block diagram of information security protection system for control system

1)事前部署。防护体系运行之前,首先对终端设备进行权责明确,确保工作站系统只有特定的人员才可以操作,支持分权分域设计,对员工的操作记录记入日志服务器供事后审计;黑白名单的建立可通过自动扫描、软件安装跟踪、软件升级跟踪、自定义添加等手段生成;对于对外接口如USB接口、光驱、串口等接口上的操作可由管理员配置,实现记录和审计;建立系统内部的可信应用信誉库,为企业可信应用提供认证、下载和升级服务,可防止被恶意软件感染的工作软件通过U盘拷贝等方式在企业内传播,管理员可以进行应用的推荐、强制安装或卸载等操作。企业针对运行特定任务的工作站,可以综合运用多种方法配置白名单,最后将白名单和控制策略等保存为模板,相同工作站可以一键式调用,减少配置工作量。

2)事中监督。系统运行过程中,只允许运行白名单中的程序、脚本和插件,恶意软件/病毒/未授权安装的软件等都被阻止运行,软件的变动都被记录和审计,对异常行为数据、非法卸载、停止本软件的应用程序、服务及驱动,可根据策略配置进行告警、提示或阻止,防止系统被篡改和植入后门。监控和报告关键配置文件,以及关键注册表项的更改,可以由管理员定制添加;只有经过认证的特定移动设备才可以在特定的主机上运行,根据策略执行是否允许所有或特定移动存储设备操作,可细分为允许读、允许写、允许读写;可配置禁止USB存储设备自动执行,防止恶意程序利用漏洞自动运行。日志、告警记录:丰富、全面的日志记录,可以根据策略记录允许执行的管理员、应用程序名、时间、证书、公司名等;如果不允许执行,记录管理员、应用程序名、时间、失败原因;记录违反安全策略的行为。支持syslog接口,可以将日志输出到第三方日志服务器。

图2 控制系统终端设备防护体系部署框图Fig.2 Control system terminal equipment protection system deployment block diagram

3)事后审计。系统根据策略记录被允许执行的管理员、应用程序名、时间、证书、公司名等,如果不被允许执行,记录管理员、应用程序名、时间、失败原因以及违反安全策略的行为,同时支持将记录信息输出到第三方服务器,以供后期检查和分析;系统可以将记录信息与大数据安全关联,对系统内的日志和警告信息进行综合分析,深度挖掘安全事件,如某款不在白名单中的软件在多台工作站试图安装,某个账号在多台终端试图登录等,生成安全事件警告,并定期输出企业安全度检查报告;系统会定期生成企业安全态势分析报表,对近期企业安全事件、风险和管理进行分析和汇报。

3 结论

本文全面分析了当前工控系统中终端设备安全防护的特点和难点,针对终端设备面临的信息安全风险,从主机防护系统、网络管理平台和应用信誉库3个方面分析,形成较为完整的信息安全防护体系,对相关行业控制领域的信息安全防护的建设具有借鉴意义。