基于多运营商和多接入的VPDN网络研究

熊沁晗 陶骏 伍岳 颜云生

摘 要:本文结合实际应用阐述了VPN的基本概念,详细描述并对比了VPN的两种实际应用:MPLS VPN和L2TP VPDN。在单运营商和单接入L2TP VPDN的基础上,提出了多运营商和多接入L2TP VPDN应用,验证了其的安全性和健壮性,并在真实的网络下实现了多运营商和多接入L2TP VPDN应用实验,实验得到了良好的效果。

关键词:L2TP MPLS VPN 抖动

中图分类号:TP393 文獻标识码:A 文章编号:1674-098X(2019)05(b)-0120-03

Abstract: The basic concept of VPN is expounded in combination with practical application.,two practical applications of VPN, MPLS VPN and L2TP VPDN, are described and compared in detail. On the basis of single ISP and single access L2TP VPDN, the application of multi-ISP and multi-access L2TP VPDN is proposed, and its security and robustness are verified. The application experiment of multi-ISP and multi-access L2TP VPDN is realized under real network. The experiment results are satisfactory.

Key Words: L2TP; MPLS; VPN; Jitter

随着时代和经济科学的发展,互联网的用户越来越多,互联网用户的接入方式也越来越多,既有传统有线ADSL、LAN、光纤和同轴电缆接入,也有无线的wlan、3G和4G的接入,今后也会出现5G和量子通信的接入。用户接入的互联网运营商也会越来越多,除了中国电信、中国移动、中国联通和广电这些大的运营商外,也包括鹏博士和长城宽带这些小的运营商。

用户除了对接入带宽和时延丢包等网络质量参数有要求外,用户也对网络的安全性有了很高的要求。有些用户要求在互联网接入,但是需要和其他的用户在逻辑上严格分开,实现此要求可以采用独享物理通道的专线技术,比如ATM、DDN和SDH,但专线接入耗费资源大,接入的价格高,所以此类用户一般都采用VPN(虚拟私有网络)接入。

目前基于单接入和单运营商的VPN应用已经较为常见,但是基于多接入和多运营商的VPN技术还没有成熟运用,本文提出了一种基于多接入和多运营商的VPN研究和应用。

1 VPN

VPN称为虚拟私有网络,用户虽然接入到互联网,但是在逻辑上和其他用户是严格分开的,由于VPN接入在物理上还是使用的互联网资源,只不过利用软件协议划分了严格的逻辑传输通道进行隔离,所以VPN接入的价格要远低于专线接入。目前常用的VPN技术有MPLS VPN和L2TP VPDN。

1.1 MPLS VPN

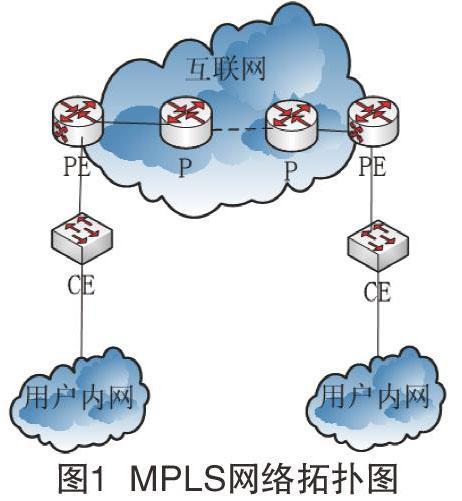

MPLS指多协议标签交换技术,其不同于传统网络设备的路由转发,其利用的是标签转发,不是传统的路由表,由于标签转发的速度比基于路由表的转发速度快,所以基于MPLS的数据转发时延较小,标签转发的是已经定义好的VPN信息,其具体的网络拓扑如图1所示。

用户先从CE(客户路由器)接入,CE和PE(核心边缘路由器)通过静态、OSPF或者EBGP协议互联接入到互联网;在PE路由器上指定VRF号(VPN编号)和开启MPLS协议,P(核心路由器)和PE通过标签交换发送数据,P路由器开启MPLS,P路由器通过一般的IGP和BGP协议和PE及其他P互联。

MPLS协议位于网络层和数据链路层之间,MPLS VPN具有快速安全的特点,但是用户接入存在弊端,其必须通过用户自己的CE接入,比如此时手机4G用户的上游路由器不是CE,此时手机4G用户就不能接入到MPLS VPN网络了。

1.2 L2TP VPDN

L2TP VPDN是另一种VPN技术,L2TP协议位于数据链路层,其可以用过PPP拨号接入,用户可以通过无线或者有线接入,其既满足了接入的安全性需求,也满足了接入的迅捷性需求。

1.2.1 单运营商和单接入L2TP VPDN

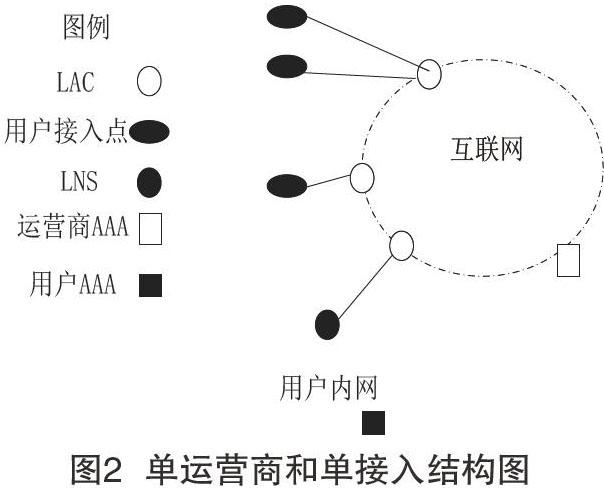

L2TP VPN的单运营商和单接入的网络结构图,如图2所示。

定义结构图中的设备如下。

LACi:运营商接入路由器,i表示第i个运营商接入路由器;

USERj:用户接入点,j表示第j个用户接入点,1个运营商接入路由器会对应多个用户接入点;

LNS:用户接入路由器;

运营商AAA:运营商认证服务器;

用户AAA:用户认证服务器。

用户拨号接入VPN之前需要进行如下配置:在运营商AAA上配置相关域名和隧道信息,因为用户首先是接入到运营商的互联网,所以要经过运营商AAA的验证;在用户AAA上设置用户名和密码,验证接入身份;在用户LNS上配置相关域名和隧道信息,以保证与LAC、运营商AAA和用户AAA的通信。

用户接入的流程算法如表1。

当图2中三个用户都拨号成功后,结构图如图3所示。

此时,LAC1和LNS建立一条隧道(tunnel),此隧道中有两个用户,LAC2和LNS建立一条tunnel(隧道),此隧道中有两个用户。

1.2.2 多运营商和多接入L2TP VPDN

L2TP VPN的多运营商和多接入的网络结构图如图4所示。

定义结构图中的设备如下。

ISPAK:运营商,k表示第k个运营商,一个运营商有多种接入方式、多台认证服务器和多台LAC;

LACis:运营商接入路由器,i表示第i个运营商,s表示其第s个路由器;

USERj:用户接入点,j表示第j个用户接入点,1个运营商接入路由器会对应多个用户接入点;

LNS:用户接入路由器;

运营商AAAip:第i个运营商第p个认证服务器,一般一种接入方式对应一种认证服务器;

用户AAA: 用户认证服务器;

运营商ACCip:表示第i个运营商第p种接入方式。

用户拨入的过程:先确定其接入的运营商和接入方式,再选择需要认证域名的运营商服务器,再在LAC和LNS之间建立隧道,最后在LNS上认证用户的用户名称和密码。

具体流程算法如表2。

当图4中的6个用户都拨号成功时,結构图如图5。

此时,LAC11和LNS建立一条隧道(tunnel),此隧道中有两个用户,LAC12和LNS建立一条tunnel(隧道),此隧道中有两个用户,LAC12和LNS建立一条隧道(tunnel),此隧道中有两个用户,LAC22和LNS建立一条tunnel(隧道),此隧道中有两个用户。

2 实验分析

在实验室用表3设备搭建图4网络,在模拟用户流量的前提下,对部署L2TP前后的从终端ping用户AAA服务器的时延进行了对比,具体如图6所示。

从上图可以得到部署L2TP VPN后的时延均小于部署前,因为此时没有经过验证的互联网用户是不允许访问用户AAA服务器的,这就减少了用户内网的网络流量,提高了传输的效率。抖动指ping前后两个时刻的时延之差的绝对值,抖动越小,网络的性能越好,网络中一般比较各采集时刻的抖动平均值,抖动平均值dith为(n指总的采样点数目,i指每一个采样点,ti指i时刻的ping时延大小):

分析实验结果可以得到:dith部署前=2.5>dith部署后=0.6,部署前也优于部署后,原因也是内网流量减小的效果,从实验结果可以看出,部署L2TP VPN网络后既实现了网络的安全性,也加强了网络的健壮性。

3 结语

VPN为用户提供了便捷、经济、安全的企业网络组网方式,本文在单运营商和单接入L2TP VPDN的基础上,对多运营商和多接入方式的L2TP VPDN应用做了探讨研究并在真实的网络环境下进行了模拟实验,实验得到了良好的效果。下一步的研究方向是利用SDN技术架构对L2TP网络参数做到自动有区别的下发,并对重要的网络流量做QoS保障,进一步提高网络的运行效率和安全性能。

参考文献

[1] 陶骏,徐灏.基于FDD-LTE 4G技术的无线VPDN网络构建[J].廊坊师范学院学报:自然科学版,2018(3):36-39.

[2] 卡罗尔 TCP/IP路由技术(第二卷)[M].北京:人民邮电出版社,2009.

[3] 刘路.基于动态连接的RDMA可靠传输协议设计[J].计算机工程与科学,2012,34(8):184-190.

[4] 曹继军.超级计算系统互联网络带内管理的实现与评测[J].计算机学报,2016,39(9):1718-1731.

[5] 沈文婷.具有密钥可恢复能力的云存储完整性检测方案[J].软件学报,2016,27(6):1452-1462.

[6] 陶骏,沈阳.基于SDN的QoS多播网络仿真[J].大庆师范学院学报,2017(12):42-47.

[7] 颜云生.基于AHP算法的电子书包评估系统[J].计算机系统与应用,2017(8):49-54.

[8] 陶骏,颜云生.基于NAT和FIT AP的实验室无线网络构建[J].计算机与网络,2017(20):68-71.

[9] 王蓉.基于VPDN的社区应用系统的方案设计与实践[D].北京邮电大学,2010.

[10]雷维礼,马立香.接入网技术[M].北京:清华大学出版社,2006.

[11]马春光,郭方方.防火墙、入侵检测与VPN[M].北京:北京邮电大学出版社,2008.

[12]张智江,刘申建.CDMA2000 1 X EV-DO 网络技术[M].北京:机械工业出版社,2005.

[13]何亚辉,肖路,陈凤英.基于IPSecd的VPN技术原理与应用[J].重庆工学院学报,2006(11).