数据驱动的网络安全自动化应急响应技术体系

文/尤其 苗春雨 贾梦妮 郭婷婷

网络安全应急响应就是在对网络安全态势、组织的网络系统运行情况和面临的威胁有清楚的认识的情况下,在管理、技术和人员方面进行计划和准备,从而一旦发生突发的网络安全事件时,能够做到有序应对和妥善处理,降低组织的损失,并能够根据这些经验改进组织而对网络安全突发事件的对策和计划。网络安全具有整体性、动态性、开放性、相对性的特点。对于组织来讲,整体性是指网络安全保障与组织的业务形态、其它合作利益相关方的联接、组织的整体安全均有密切关系;动态性是指组织采用的信息技术和组织的业务系统本身均处在不断发展之中,网络安全的威胁来源和攻击手段不断变化;开放性是指互联网本身就是没有物理边界的,而且随着信息化的推进,以往隔离的网络也逐步在物理上或逻辑上与互联网连接;相对性是指由于计算机和信息系统本身的基因决定了没有绝对的安全,威胁源所能调动的资源和开展攻击的动机,组织能够接受的安全成本决定了安全的上限。网络安全应急响应工作正是在组织树立了这些正确的网络安全观后,采取合适的应对策略和措施,保障自身业务信息系统连续性的重要支撑。

整体上看,网络安全应急响应是一个技术与管理结合的系统性工作,宏观的网络安全应急响应包含了网络安全保障体系的构建、安全事件处置、安全体系优化乃至重构三个部分,最终形成网络安全保障工作的闭环。微观上来看,网络安全应急响应是针对具体的信息安全事件所做的准备和事件发生时的处置,以及事件发生后的总结。无论是宏观层面还是微观层面,应急响应工作均包含事前、事中和事后三个时间维度,而自动化应急响应重点关注事前的自动化应急体系构建以及事中的安全设备联动和处置自动化。

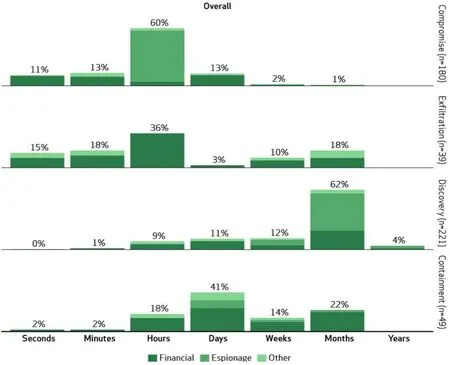

图1:DBIR 2013数据泄露处置动作时间对比图

1 应急响应技术发展趋势

动化网络安全应急响应的技术体系中,包括两个重要环节:

(1)信息安全事件的自动化检测;

(2))信息安全事件的自动化处置。

1.1 信息安全事件自动化检测

因为网络空间的无边界性、信息化导致业务的互联跨域性,使得业界逐渐认识到成功的安全应急响应应该是由多种不同职责、不同技能的团队依托多种系统和情报密切协同,将本地资源、网络情报、云基础设施、各类设备和人联切的联接在一起,采用协同、闭环的应急体系和流程才能有效完成网络安全事件的响应,构建“互联网+”应急响应支撑平台可能会成为层次化、跨行业的应急体系新方向。另外,近年来,以STIX为代表的机器可读威胁情报交换技术在美国获得了迅速发展,表征着美国政府和工业界在大规模安全应急响应能力方面的快速提升,也代表了应急响应技术发展方向之一。

欧洲网络与信息安全局对超过40个国家及企业的应急响应小组(CERT)进行调研后指出,通过人力处理安全事件是没有扩展性的,半自动化和自动化应急响应成为网络安全事件处置的重要演进方向和最终的必然选择。在自

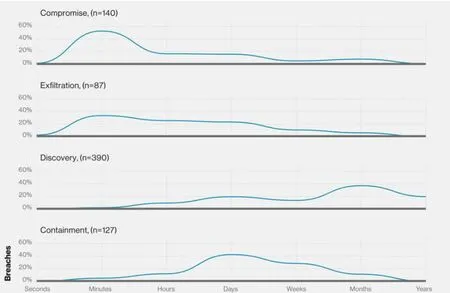

在应急响应业务,特别是重大活动的网络安全保障工作中,应急服务更应该理解为避免和预防突发的安全事件发生为主,扩展了准备阶段的工作内容,通过威胁情报共享,网络态势感知系统,尽早识别已知风险,缩短检测周期,提高安全事件的检出率成为目前网络安全保障和应急的技术趋势之一,再加上业界近年来提出的威胁狩猎理念、技术和相应的工具,希望能够做到快速发现安全事件,根据Verizon公司发布的数据泄露报告(Data Breach Investigations Report,DBIR),如图1和图2所示(纵坐标为行为密度,横坐标为操作完成时间),2013年到2019年的6年间,网络安全事件发生到成功入侵系统、盗取数据的攻击周期越来越短,应急和恢复的工作周期也随着各组织安全防护和应急的意识与能力的提升,也有明显的缩短,只有事件的发现时间无明显变化,仍然是以“月”为单位(根据DBIR 2018,安事件事的发现时间平均为92天,3个月)。因此,通过上述的监测预警和检测发现技术,缩短安全事件的检测周期是组织应急响应的当务之急,国内外均立足于通过各类日志和网络流量的关联分析技术,来增加事件的检出率和缩短检测时间。

1.2 信息安全事件处置自动化

信息安全事件处置自动化工作按处置的类型不同,可分为自动通知和自动拦截两类,前者如由芬兰、比利时等国基于IRC协议的框架和python语言开发的工具AbuseHelper,能够将不同来源的安全事件被输入IRC的频道(channel),每个频道由对应的程序(bot)完成不同的任务,如IP/域名归属信息获取,输出到数据库,发送邮件等。自动拦截方面,国内的中国科学技术大学和东北大学等开发的基于BGP的黑名单自动分发系统,对在边界网关、流控、蜜罐等设备上发现的扫描、垃圾邮件、恶意网站数据在边界路由或防火墙上进行自动部署,但只能够对置信度很高的安全事件进行自动化处理,否则将出现大量的误操作。可以看出,安全事件处置的自动化一方面依赖事件检测的准确率和及时性,一方面需要安全设备的联动,如美国NSA于2017年推出的OpenC2标准,旨在通过统一的接口,实现安全设备之间的联动,为信息安全事件的快速反应提供可操作层面的技术基础。最后,自动化处置或隔离还需要能够根据不同需求,对不同地址网段采用不同的安全监测和部署不同的安全策略的问题。

因此,在自动化网络安全应急响应技术体系构建的过程中,自动化响应有效的贯穿至检测、遏制、清除乃至恢复阶段,需要解决3个难点:

(1)事件检测的准确率;

(2)安全设备的互操作性;

(3)网络流量细粒度的可控性。

2 应急响应技术体系

图2:DBIR 2019数据泄露处置动作时间对比图

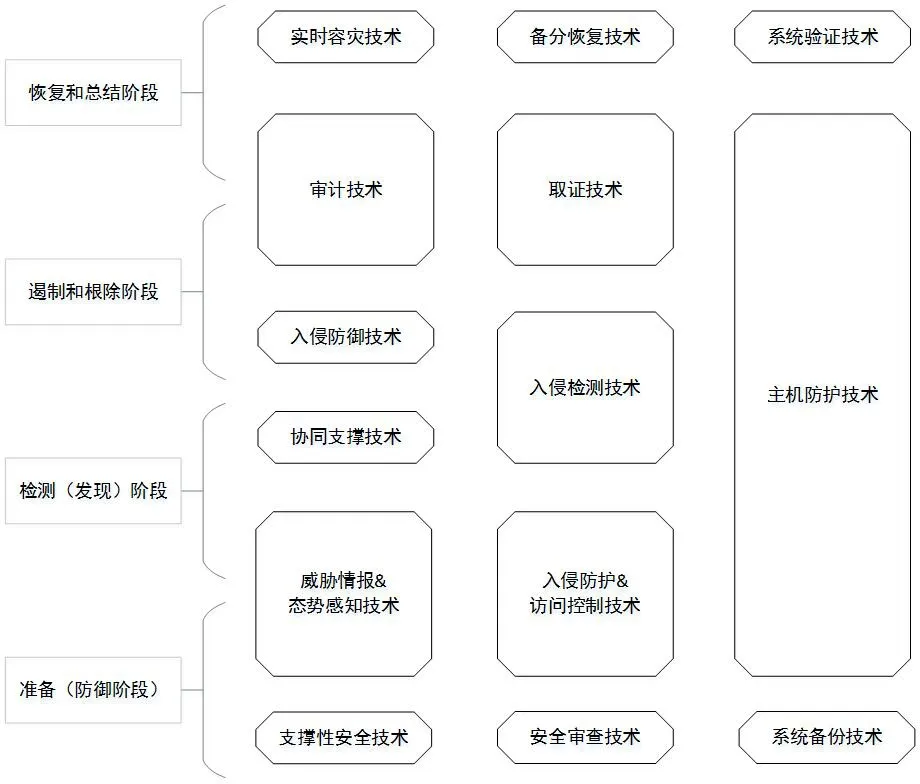

图3:网络安全应急响应技术架构

在急应响应过程中,能够用到的技术如图3所示,为了方便归类,将网络安全应急响应暂时分为4个阶段(采用广义的应急响应概念描述):准备阶段、检测(发现)阶段、遏制和根除阶段(处置阶段)、恢复和总结阶段,某些安全技术能够在不同阶段均发挥效用,且所有技术均以一个安全产品或一组安全产品的形态工作,部署在网络边界、基础设施和计算环境之中,技术能效的发挥依靠管理体系的建立和技术人员的能力驱动。自动化应急响应技术体系仍然需要在构建在当前主流的防护技术和安全产品基础之上,重点在于降低安全事件检测过程人为参与的程度,并提高安全事件的检测准确率,安全事件发生时能够通过安全设备的自动化联动实现事件遏制,通过自动化备份和快照、镜像实现安全事件的清除。

3 自动化应急响应体系的构建

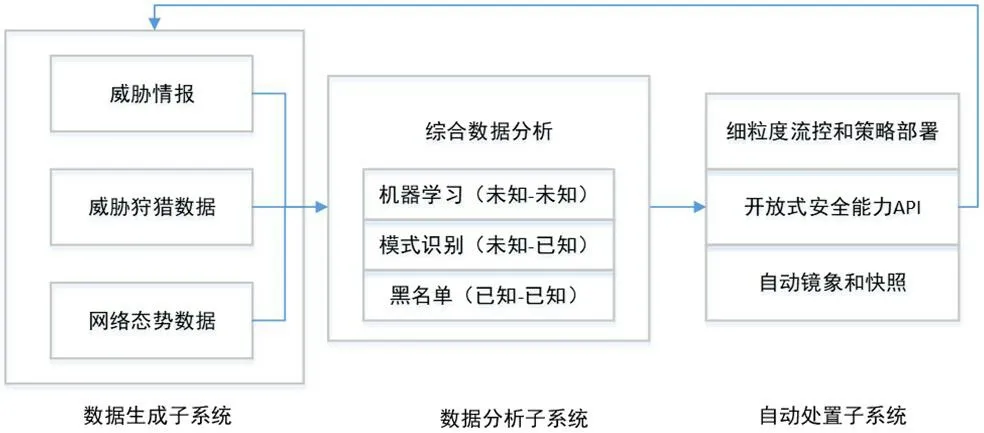

自动化应急响应技术架构如图4所示,该架构以数据分析为中心,旨在缩短信息安全事件的检测时间,提高检测准确率,并通过网络的自适应调整,来满足细粒度的检测和控制策略,形成事件发现的闭环,同时通过开放式的API架构,使能安全设备联动,快速进行事件的遏制,并结合自动化的网络镜像、系统快照实现安全事件的自动化清除。

3.1 自动化安全事件检测

图4:网络安全自动化应急响应技术架构

实现自动化的信息安全事件检测势必要将威胁情报、威胁狩猎和态势感知的理念和技术进行整合,一方面提高数据的丰富度,另一方面综合运用机器学习、模式识别(特征匹配)和黑名单方法,提高分析准确率。

3.1.1 威胁情报

威胁情报系统包括情报收集、情报加工、情报分析和安全决策4个部分。其中后两部分往往结合人工完成,信息技术只是辅助进行安全决策。越来越多的用户从关注已知威胁过渡到针对未知威胁的预警及防御,而这一能力也需要基于威胁情报的不断积累,并结合AI驱动的大数据分析、多组织协作等方式方法,进而将之变得稳定可用,才有可能从已知向未知的跨越。

3.1.2 威胁狩猎

结合威胁情报数据,通过SDN网络结合自动化检测技术,实施自动化威胁狩猎活动,在发现潜在攻击情况下、通过蜜罐和蜜网技术,主动投放蜜饵,进一步将提高攻击事件检测的置信度,确定攻击手段、攻击源等安全事件信息要素。

3.1.3 态势感知

通过采集资产、网络通信、计算环境、业务应用、脆弱性、安全事件、运行状况、审计日志和威胁情报等数据,利用大数据技术和机器学习技术,分析网络行为以及用户行为等因素所构成的整个网络当前状态和变化趋势,获取、理解、回溯、显示能够引起网络态势发生变化的安全要素,预测网络安全态势及发展趋势,确定是否需要启动自动化处置阶段。

3.2 自动化安全事件处置

3.2.1 安全设备和工具的开放式API服务

基于标准化的威胁情报共享格式和协议,结合安全设备和工具的API标准化接口,以SOC为中心,下发控制策略,实现数据和操作的自动化联动。

3.2.2 基于软件定义网络(SoftwareDefined Network)的安全响应架构

SDN技术的优点不仅仅在于可以实现具体某一类的安全功能,而且在于其北向的应用编程接口为自动化的程序控制流量提供了统一的接口,同时SDN作为通用技术,可以通过流表和应用层逻辑实现细粒度的策略控制,即使是同一个目标地址的流量,可以根据安全的需求,实施不同的流量控制策略。将复杂的响应措施通过SDN统一的流表操作接口实现可编程的自动化工作,则可以进一步将自动响应技术引入到应急响应的根除、恢复、跟踪等阶段,并为检测和抑制阶段提供更细粒度的操作支持。

3.2.3 自动镜像和快照

通过实时网络镜像留存和系统快照,提供安全事件的自动化处置过程的根除能力,但为了避免安全处置影响正常业务,需要对网络和快照分级管理,重要的网段和系统恢复,需要安全人员主导实现半自动化决策支持和数据下发。

4 结语

构建半自动化和自动化的应急响应技术体系结合管理流程自动化,采用三同步原则,能够显著提高安全事件的处置效率和效用,进一步部署安全事件的报告自动生成,配合应急响应人员的自动化通知和知识的自动化整理,最终可形成一套完善的自动化应急响应体系,为网络安全保障提供协作机制和业务级支撑。