基于同态加密的智能电网WSNs安全数据聚合

史丰图

摘要:本文基于同态加密技术设计了一种安全有效的智能电网WSNs安全数据融合方案.结果表明,利用对称同态加密方案来保护数据的机密性,实现了数据端到端的完整性检测,融合节点能够对收到的数据进行验证,实现了网内虚假数据过滤,确保了数据的有效性,与现有方案相比本文提出的方案具有更高的消息验证率和更低的计算開销和通信开销,可以更好地保护数据的完整性和机密性,具有重要的理论意义和实际应用价值.

关键词:同态加密;智能电网;数据聚合;通信开销

中图分类号:TP393;TP212.9 文献标识码:A 文章编号:1673-260X(2019)04-0059-04

0 引言

智能电网是通过使用数字化的通信和控制技术,能够实现对系统中的电网节点和每个用户进行有效的控制和监视,保证整个配电过程中电能和节点信息之间的双向流动,一种新型的、完全自动化的电力传输网络[1].本文基于同态加密技术,设计了一种安全有效的智能电网WSNs可恢复安全数据融合方案,并对提出的方案进行了性能分析和安全性分析,以期为智能电网WSNs安全数据聚合提供理论指导,有着重要的实际应用价值.

1 系统模型

1.1 网络模型

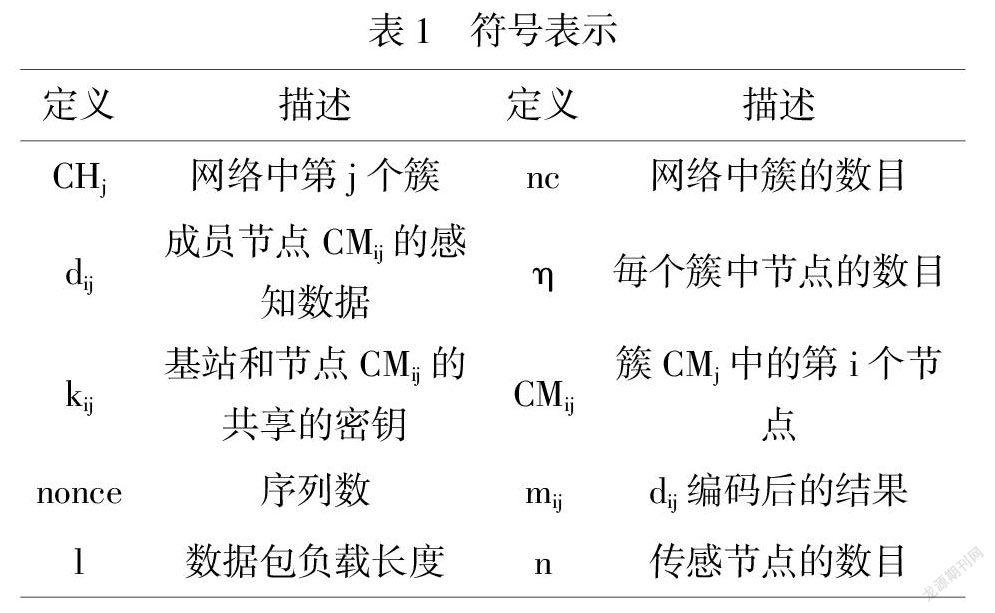

WSNs包含一个基站和大量传感器节点.每个簇拥有一个簇头节点(CH),网络拓扑基于簇的结构,每个传感器节点对应一个簇头,成员节点直接与簇头进行通信.在该方案中每个节点有独特的ID,系统可以根据ID进行辨别;网络部署完成后,基站(BS)是固定的,所有节点都是静止.本文用到的符号说明,如表1所示.

1.2 攻击者模型

(1)攻击者向任意BS、CH、成员节点发送虚假数据.(2)攻击者对WSNs中正在传输的数据进行监控并窃听.将两种攻击细化为A、B两类.

在A类中,攻击者旨在通过伪造数据包、重放旧的数据包或篡改消息内容的方式达到欺骗基站的目的.

未授权融合:将多个密文融合成一个错误的密文并注入网络.

数据包伪造:攻击者伪造数据包欺骗基站.

重放攻击:攻击者将基站消息稍后重放欺骗基站.

延展性:在不知道数据包内容的情况下,允许攻击者对其进行篡改.

在B类中,攻击者旨在推测出密钥或获取秘密信息,为衡量同态加密方案的安全强度建立下3种攻击者模型.

选择明文攻击:攻击者请求任意明文所对应的密文分析推断出密钥信息.

己知明文攻击:攻击者尝试分析已知的明文和密文进而获取秘密信息或推断密钥.

唯密文攻击:攻击者尝试通过加密相同密钥的密文来推断密钥或明文.

2 WSNs中基于同态加密的可恢复安全数据融合方案

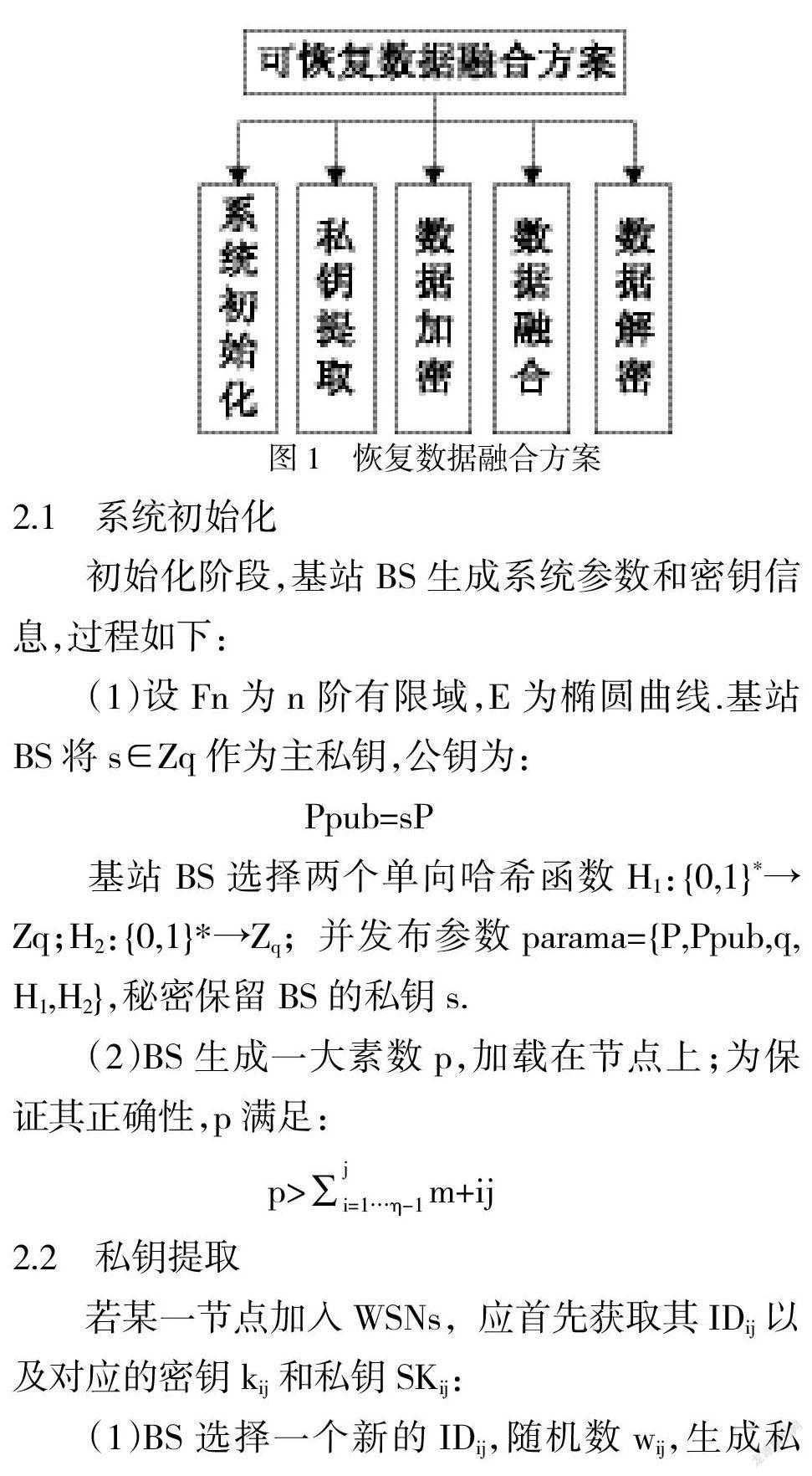

恢复数据融合方案由5部分组成,如图1所示.在初始化阶段系统预先加载系统参数和必要的密钥.若节点加入该WSN,须获取ID和私钥.节点向簇头节点发送数据时,首先执行加密过程,并将加密结果发送至簇头节点.数据融合阶段,簇头节点只负责融合,每个簇头节点需要验证所有成员节点的签名,并融合密文、签名,滤掉部分虚假数据包,进而避免消耗不必要的能量.数据解密阶段,基站通过对加密数据的完整性进行验证,并解密融合的密文,提取感知数据,执行任意的融合操作.

2.1 系统初始化

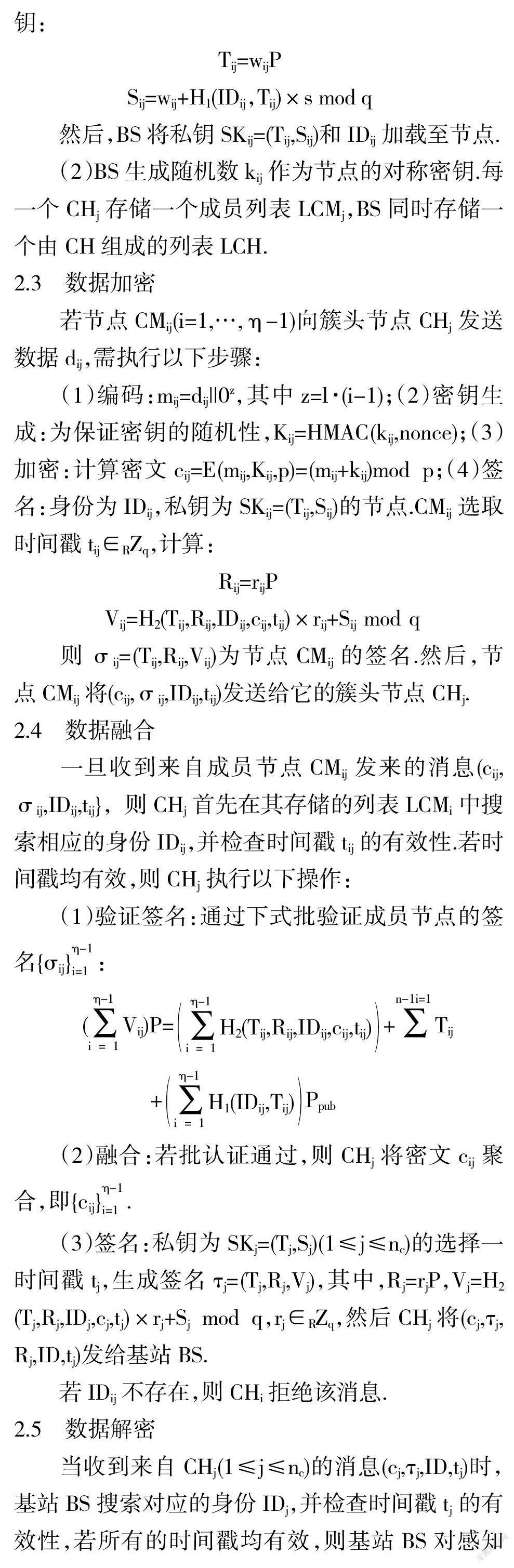

初始化阶段,基站BS生成系统参数和密钥信息,过程如下:

(1)设Fn为n阶有限域,E为椭圆曲线.基站BS将s∈Zq作为主私钥,公钥为:

Ppub=sP

基站BS选择两个单向哈希函数H1:{0,1}*→Zq;H2:{0,1}*→Zq;并发布参数parama={P,Ppub,q,H1,H2},秘密保留BS的私钥s.

(2)BS生成一大素数p,加载在节点上;为保证其正确性,p满足:

2.2 私钥提取

若某一节点加入WSNs,应首先获取其IDij以及对应的密钥kij和私钥SKij:

(1)BS选择一个新的IDij,随机数wij,生成私钥:

然后,BS将私钥SKij=(Tij,Sij)和IDij加载至节点.

(2)BS生成随机数kij作为节点的对称密钥.每一个CHj存储一个成员列表LCMj,BS同时存储一个由CH组成的列表LCH.

2.3 数据加密

若节点CMij(i=1,…,η-1)向簇头节点CHj发送数据dij,需执行以下步骤:

(1)编码:mij=dij||0z,其中z=l·(i-1);(2)密钥生成:为保证密钥的随机性,Kij=HMAC(kij,nonce);(3)加密:计算密文cij=E(mij,Kij,p)=(mij+kij)mod p;(4)签名:身份为IDij,私钥为SKij=(Tij,Sij)的节点.CMij选取时间戳tij∈RZq,计算:

则σij=(Tij,Rij,Vij)为节点CMij的签名.然后,节点CMij将(cij,σij,IDij,tij)发送给它的簇头节点CHj.

2.4 数据融合

一旦收到来自成员节点CMij发来的消息(cij,σij,IDij,tij},则CHj首先在其存储的列表LCMi中搜索相应的身份IDij,并检查时间戳tij的有效性.若时间戳均有效,则CHj执行以下操作:

若IDij不存在,则CHi拒绝该消息.

2.5 数据解密

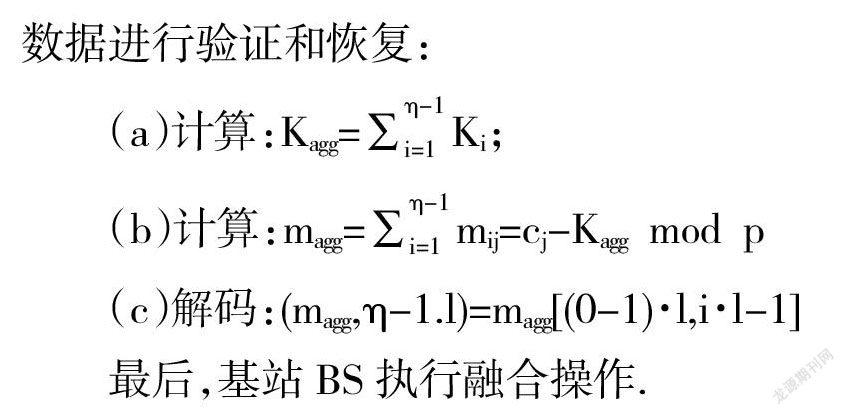

当收到来自CHj(1≤j≤nc)的消息(cj,?子j,ID,tj)时,基站BS搜索对应的身份IDj,并检查时间戳tj的有效性,若所有的时间戳均有效,则基站BS对感知数据进行验证和恢复:

最后,基站BS执行融合操作.

3 数据融合方案性能分析

3.1 安全分析

(1)该方案在A类攻击者存在时,仍能提供数据端到端的完整性.

分析:该解决方案通过签名方案解决了A类攻击者造成的问题.如果发生损害数据完整性的恶意表现,则签名验证将不会成功.

该方案中,通过签名方案对数据的完整性进行验证.若加密数据遭到篡改,签名数据将无法被认证,并且基站BS会拒绝接收的数据包.

(2)该方案在B类攻击者存在时,仍能提供数据端到端的机密性.

该方案在整个传输过程中融合结果和原始感知数据均处于加密状态,接下来详细分析A类攻击者存在时该方案仍能保证数据的机密性.

选择明文攻击:使用nonce来确保密钥的动态性,传感节点用它进行加密,基站BS用其解密.由于nonce不断变化,使得每一轮会话存在不同的密钥.因此,即使在某一时刻攻击者推断出会话密钥,也无法从此次结论中获益.

已知明文攻击:在WSNs中,由于网络部署无人值守且环境恶劣,传感节点易发生变节.该方案中,节点密钥仅与基站BS共享,攻击者无法获取其他節点消息.

唯密文攻击:该方案中通过伪随机函数产生独一无二的密钥,攻击者通过对密文的分析无法推断出明文或密钥信息.

3.2 性能评估

从能量消耗、通信开销、计算开销等几个方面与相关方案[2]-[4]进行了对比.首先对端到端的完整性、机密性、授权融合、网内虚假数据过滤和数据可恢复等性能进行对比,如表2所示.可以看出,与其他三种方案相比本文方案支持的功能更加丰富.

3.3 通信开销

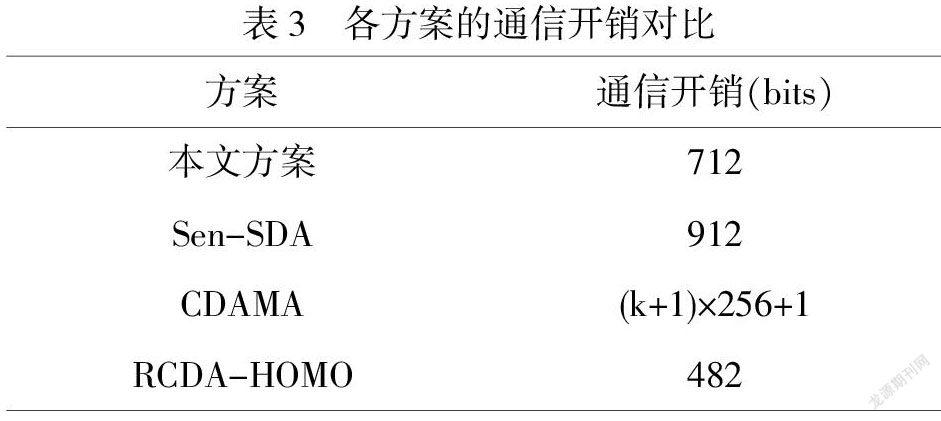

本文方案中,需要传输时间戳、节点身份、签名和密文,传输消息的总长度为712 bits.Sen-SDA方案中,节点发送一个消息的总长度为912 bits,其中一个传输的消息包括时间戳tt,签名σ,发送者ID,接收者ID,密文C.CDAMA方案中,密文的大小为(k+1)×256+1 bits,其中k为网络中簇的数目.RCDA-HOTO方案中,传输的消息包括密文C1和对应的签名σi,节点发送一个消息的总长度为482 bits.各方案的通信开销对比,如表3所示.

可以看出,本文方案实现了网内虚假数据过滤,有助于节省能量.虽然RCDA-HOMO方案的通信开销比本文方案的通信开销低,但是没有采用时间戳来保证数据的新鲜性.而本文方案可以避免因传输送虚假数据包而消耗不必要的能量.除此之外,每个簇的数据包是单独认证的,在多个虚假数据包到达基站的情况下,方案极大地节省了通信开销.

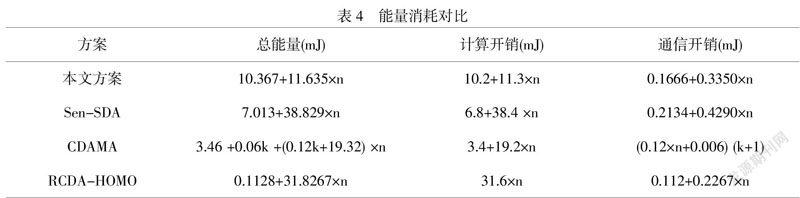

3.4 能量消耗

计算开销和通信开销是影响能量消耗的两个主要因素.通过自变量为n的函数来表示能量消耗,其中n为成员节点个数.不同方案的能量消耗对比结果,如表4所示.

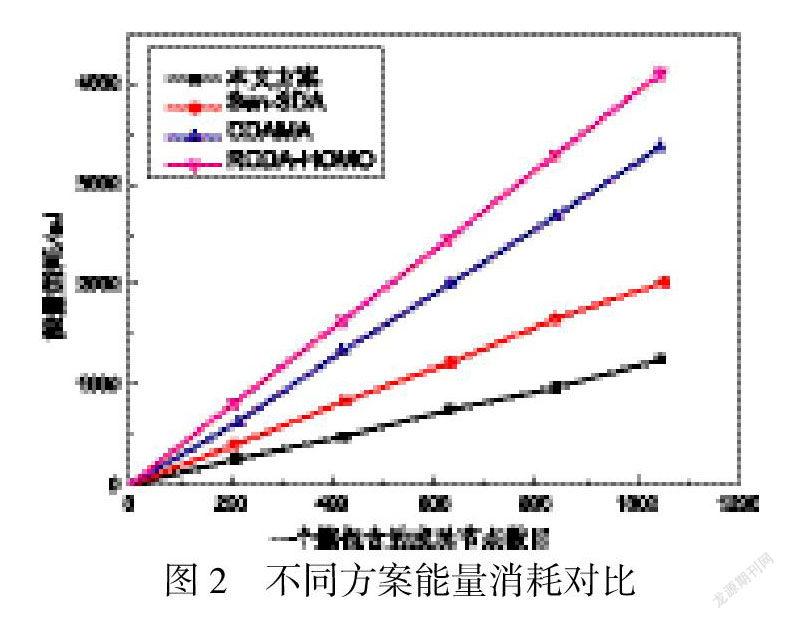

将CDAMA方案中的k取最小值2,详细对比不同方案的能量消耗,计算结果如图2所示.可以看出,本文方案在能量消耗方面是最优的.

4 结论

基于同态加密技术设计了一种安全有效的智能电网WSNs安全数据融合方案,并对提出的方案进行了性能分析和安全性分析,得出以下结论:

(1)利用对称同态加密方案来对数据的机密性和完整性进行保护,融合节点实现了网内虚假数据过滤,提高了数据的有效性.

(2)本方案可以避免因传输送虚假数据包而消耗不必要的能量.除此之外,每个簇的数据包是单独认证的,在多个虚假数据包到达基站的情况下,方案极大地节省了通信开销;得益于无双线性配对的签名方案的高效性和对称同态加密方案的简单高效性,本文方案的成员节点的计算代价是最低的.

(3)与现有方案相比本文提出的方案具有更高的消息验证率和更低的计算开销和通信开销,很好地保护数据的完整性和机密性,能够为智能电网WSNs安全数据聚合提供理论指导.

参考文献:

〔1〕刘雪艳,张强,李战明,等.面向智能电网通信系统的数据聚合和访问控制方法[J].电力系统自动化,2016,40(14):135-144.

〔2〕Liehuang Zhu, Yan Liu, Feng Wang, et al. Universal Transformations for Supporting Fuzzy Keyword Search in Searchable Encryption[J]. International Journal of Wireless and Mobile Computing, 2014,12(3):1371-1375.

〔3〕Abdallah A, Shen X S. A Lightweight Lattice-Based Homomorphic Privacy-Preserving Data Aggregation Scheme for Smart Grid[J]. IEEE Transactions on Smart Grid, 2017, 9(1):396-405.

〔4〕Xia J, Wang Y. Secure Key Distribution for the Smart Grid[J]. IEEE TRANSACTIONS ON SMART GRID, SEPTEMBER, 2012, (3):1437-1443.