人工干扰下的中继不可信协同传输通信系统物理层安全技术研究

张倩倩 刘倩 廖舒萌

摘 要:文章針对中继不可信的协同通信系统,采用在信源端发送信号的同时发送人工干扰信号的方式来提高系统的安全性能,使用贪心算法对信源功率进行分配,以求得最大的安全容量,并在此基础上研究了外部窃听节点同时存在的情况。从仿真结果可知该方案在对抗内、外部窃听节点时是安全有效的。

关键词:中继不可信;人工干扰;外部窃听节点

随着无线通信技术的飞速发展,无线通信逐渐成为通信技术发展的前沿,并在人们的日常生活中得到了极其广泛的应用。无线通信由于其信道的开放性和广播特性特点,很容易受到窃听等安全威胁,因此,其安全性能的提高也受到越来越多的关注,尤其是在涉及国家安全、军事、外交及商业机密等领域。传统无线通信网络安全的研究主要集中于上层密钥加密体制,然而,近年来从物理层的角度对无线通信安全性的研究正蓬勃发展。物理层安全的本质在于利用信道的噪声和多径特性的不确定性来加密发送信息,使窃听者获得发送信号的信息量趋向于零。Wyner[1]于1975年建立了窃听信道模型,并且最早提出用安全容量来描述通信的安全问题。后来,Leung等[2]研究了在白高斯噪声下的窃听信道特性,Csiszar等[3]归纳总结了Wyner的方法,并将其运用于广播信道的秘密信息传播。目前,物理层安全技术的研究主要集中于协同通信网、双向中继网、蜂窝网等[4-6]。研究表明,采用中继协同的手段有助于无线通信系统信息传输安全性能的提升,因而现有关于物理层安全的研究多集中于中继协同方面。但到目前为止,多数研究均假设中继节点是可信的,然而在很多实际情况下中继节点可能是不可信或者安全等级较低的。

本文拟对中继不可信的协同传输通信系统进行分析,采用信源端同时发送源信号和人工干扰信号的方式来提高系统的安全性能。本文采用贪心算法对信源总传输功率进行分配,以获得最大的安全容量。以二进制相移键控(Binary Phase Shift Keying,BPSK)调制解调系统为例,本文还仿真了目的节点与窃听节点的误码率性能。本文分析中假设不可信中继(内部窃听者)和系统外部窃听节点同时存在,所得结论同样适用于仅有不可信中继的系统场景。

1 系统模型

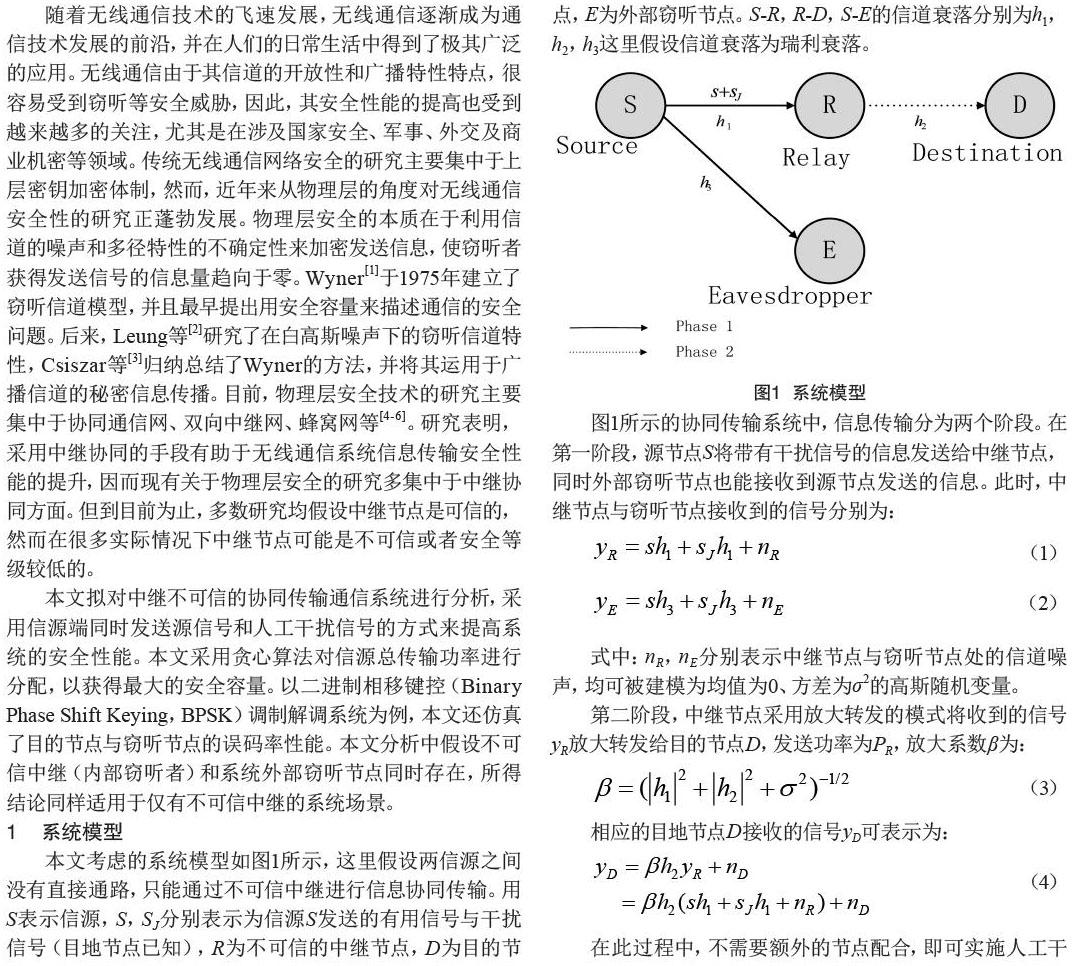

本文考虑的系统模型如图1所示,这里假设两信源之间没有直接通路,只能通过不可信中继进行信息协同传输。用S表示信源,S,SJ分别表示为信源S发送的有用信号与干扰信号(目地节点已知),R为不可信的中继节点,D为目的节点,E为外部窃听节点。S-R,R-D,S-E的信道衰落分别为h1,h2,h3这里假设信道衰落为瑞利衰落。

步骤三:将PS,PJ带入公式(13)求解,并保存所得解。

步骤四:将步骤三所得到的值中的最大值取出,并保存。

同理可得不存在外部窃听节点时使用贪心算法实现最佳功率分配的方案。

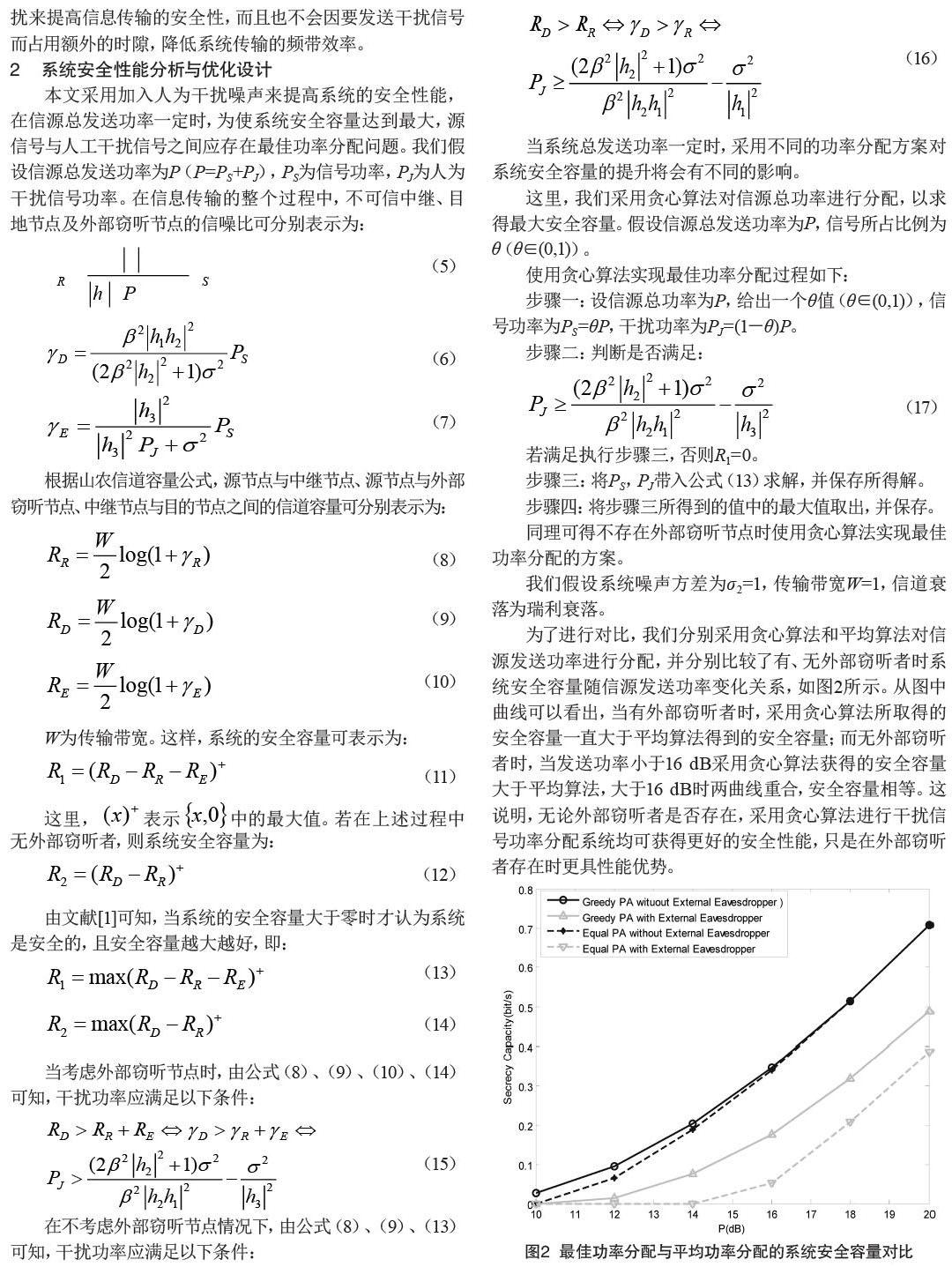

我们假设系统噪声方差为σ2=1,传输带宽W=1,信道衰落为瑞利衰落。

为了进行对比,我们分别采用贪心算法和平均算法对信源发送功率进行分配,并分别比较了有、无外部窃听者时系统安全容量随信源发送功率变化关系,如图2所示。从图中曲线可以看出,当有外部窃听者时,采用贪心算法所取得的安全容量一直大于平均算法得到的安全容量;而无外部窃听者时,当发送功率小于16 dB采用贪心算法获得的安全容量大于平均算法,大于16 dB时两曲线重合,安全容量相等。这说明,无论外部窃听者是否存在,采用贪心算法进行干扰信号功率分配系统均可获得更好的安全性能,只是在外部窃听者存在时更具性能优势。

一般来讲,外部窃听者都是比较隐蔽的,源节点在发送信号时很难事先知道是否存在外部窃听者欲对传输信息进行窃听,因而为保证信息传输的安全性能,源节点在发送信号时最好采用贪心算法。

3 结语

目前针对中继不可信的协同传输通信系统的物理层安全技术的研究已经很多,且通过加入人工干扰噪声的方式来对抗不可信中继的方案也已经比较多。但是多数采用信号与干扰信号分开发送的方式,如增加外部干扰节点、在目的端发送干扰等。本文采用在信源端发送信号的同时发送干扰信号的方式对抗不可信中继,采用贪心算法进行最佳的功率分配以求得最大安全容量,并在此基础上研究了存在外部窃听节点的情况。从仿真结果可以看出,本文方案可安全、有效地对抗不可信中继及外部窃听节点的窃听。

[参考文献]

[1]WYNER A D.The wire- tap channel[J].Bell System Technical Journal,1975(8):1355-1387.

[2]LEUNG S K,HELLMAN M E.The Gaussian wire-tap channel[J].IEEE Transaction on Information Theory,1978(4):451-456.

[3]CSISZAR I,KORNER J.Broadcast channels with confidential messages[J].IEEE Transaction on Information Theory,1978(3):339-348.

[4]HE X,YENER A.Cooperation with an untrusted relay: a secrecy perspective[J].IEEE Transaction on Information Theory,2010(8):3807-3827.

[5]HE X,YENER A.Two-hop secure communication using an untrusted relay: a case for cooperative jamming[C].New Orleans:IEEE Global Communication Conference,2008:1-5.

[6]HE X,YENER A.Two-hop secure communication using an untrusted relay[J].Wireless Communications and Networking Laboratory,2009(9):1-10.