一种基于TPM的数据链系统密钥管理方案

路士兵,朱 麟,夏 鑫

(公安海警学院,浙江 宁波 315801)

0 引 言

数据链系统密钥管理的稳定关乎各个部门的安全,如何保证这套系统的平稳运行,是需要好好规划的重点内容。安全防御的技术尤为重要,随着时间的推移,慢慢的由被动式防御向主动式防御发展。

密钥的保密是密码系统安全运行的重要环节,设计一种密钥管理方案或者一种合适的密码算法在系统安全运行中同样重要[1]。

文献[2]表明可信计算被认为是最有可能从根本上解决信息系统安全问题的一种方法。目前国内外的学术机构和业界针对可信计算的研究内容相当广泛,正处于发展的上升期。基于可信平台模块(trusted platform module,TPM)的密钥管理机制的研究也在不断深入,学术界和产业界正在合作探索有关这方面的标准和规范。文献[3]在实现可信启动的过程中,不是基于一个可信的硬盘而是一个CD,这和其他模型中实现可信启动的观点不同。文献[4]在FreeBSD系统的基础上,启动可信的过程分为五个等级,按照流程进行启动时,对下一级进行验证,只有通过验证之后才能向下传递,这种传递方法,正是可信计算的根本所在。文献[5]介绍了安全加载和可信加载的区别和联系。文献[6]设计了一个可信启动过程,结合TPM提供的可信计算功能和保护存储,以及TCG规范中涉及到的可信度量和信任链的思想,实现了一种基于可信的模型。文献[7]提出一种基于可信引导的方案,使用可信服务器,需要验证下一层服务器,验证它的完整性,只有通过验证,才能进行转移控制权。文献[8]中提到TPM只是可信计算平台的基础,要让其在应用中发挥作用,需要理解TPM的功能特点和关键机制,然后才能运用TPM的功能为应用服务。文献[9]中说明应用之间并没有非常清晰的分隔,虽然在进程中有隔离机制,但是各个应用之间的关系错综复杂,仍然可以进行你来我往的通信,这就存在潜在的风险。

构建一个安全的环境,以实现数据链系统的整体安全,是可信计算研究的方向。对此,文中提出一种基于TPM的数据链系统密钥管理应用方案,以期实现更多的安全功能。

1 数据链系统安全管理模型

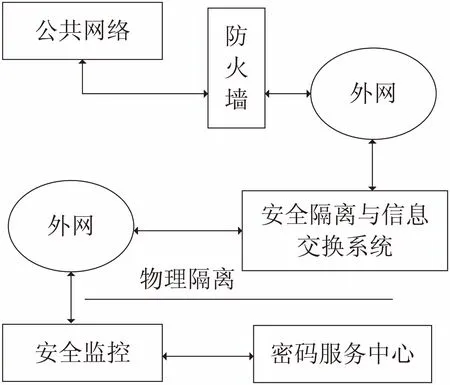

根据数据链系统的安全要求和任务特点,数据链可分为通用数据链和专用数据链两种,系统按功能划分为四个区域,由外至里分别是:外网、内网、密码服务中心和安全监控中心。其安全管理模型如图1所示。

图1 数据链系统安全管理模型

外网,即以互联网为依托的政府公共信息网,用于展示政府单位的风采和形象,宣传政府有关海洋、边境、口岸管理政策,实现政府与公众的双向信息交流,提供网上信息咨询服务。外网不涉及敏感或机密信息,所有对外公开发布的信息都必须进行敏感性界定,因此,外网可按照一般公共信息系统进行安全管理,保证其完整性和真实性。依托互联网络通信设施与其他友邻单位、上级或下级单位互联互通,必须使用VPN等相关密码加密设备,对链路传输的所有信息进行加密处理。

内网,即政府单位内部的指挥和办公自动化网,承载了本单位内指挥自动化和网络化办公的各种指挥命令、情况数据、业务信息等的传输和存储。在内网中,密码技术支持着各种业务应用和资源管理,所有用户按照权限划分,登录时进行身份认证和访问控制,实施严格的安全监控和跟踪审计。

密码服务中心,即系统安全管理的核心区域,承担着数据链系统的所有密码服务功能,如证书发放、密钥管理、权限管理等。

安全监控中心,即跟踪、监控、管理平台,承担系统内网和密码服务中心的安全监控任务,对发生的各种安全事故,实施应急响应和处理。

2 数据链密钥管理方案

该方案假定数据链系统中所有的服务器、终端和UKey都嵌有TPM模块,并由密码服务中心提供统一的密码服务[10]。密码服务中心包括密钥管理中心和数字证书认证中心,能够为政府单位数据链系统中的所有应用服务器以及使用单位和个人配发数字证书,并对系统中的所有用户和密码安全设备实施统一的管理[11]。

该方案的数据链系统采用基于UKey的挑战/响应双因子身份认证模式,并结合一次性动态口令技术和USB技术。由于UKey中嵌入了TPM模块,在TPM模块中可以存储相关数据,还可以自动生成随机的密钥,降低了泄密的可能性。

2.1 方案执行过程

该方案的具体执行过程可分为注册、登录认证两个阶段。在注册阶段,密码服务中心接受用户的注册请求,然后生成一个保存了用户认证信息的UKey,并通过某种途径发放给用户;在登录认证阶段,用户利用UKey向终端发起认证请求,认证通过后,UKey与终端绑定在一起,向服务器发起认证请求,所有认证请求都需要经过数次数据包交换来验证双方的身份。

2.1.1 用户注册过程

初始运行前,每台机器和UKey都通过密码服务中心产生可以证明自己身份的身份密钥AIK,并获得AIK证书。身份私钥由TPM内部产生,从不向外面泄露,并且只用来执行签名,不用来加密。身份公钥存储在TPM内部。每个TPM还产生存储密钥,存储密钥只用来加密,不用来签名。UKey中存储有双证书(签名证书和加密证书)和用于终端密码重构的关键参数,由密码服务中心统一产生和配发,用于用户与通信终端之间的登录认证和密码装置的重构。UKey与对应的终端绑定在一起,绑定过程由密码服务中心完成,不同的UKey与不同的终端不能互用。

2.1.2 用户身份认证过程

用户身份认证有两个阶段,一个是用户启动终端时,终端与用户(即UKey)之间的相互认证,另一个是用户终端与用户终端通信时相互之间的认证。

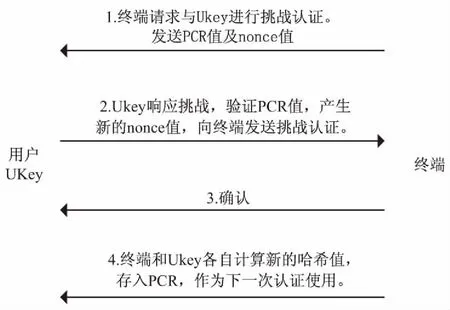

(1)终端与UKey之间的认证过程。

终端与UKey的认证使用一次性动态口令技术,相互之间的认证过程如图2所示。

图2 用户与终端的认证过程

(2)两通信终端之间的认证过程。

一个可信平台要达到可信的目标,最基本的原则就是必须真实报告系统的状态,同时绝不暴露密钥和尽量不表露自己的身份。TCG规范中,证明可以在不同层次进行:基于TPM的证明是一个提供TPM数据的校验操作,这是通过使用AIK对TPM内部某个PCR值的数字签名来完成的,AIK是通过唯一秘密私钥EK获得的,可以唯一地确认身份;针对平台(to the platform)的证明则是通过使用平台相关的证书或这些证书的子集来提供证据,证明平台可以被信任以做出完整性度量报告;基于平台(of the platform)的证明通过在TPM中使用AIK对涉及平台环境状态的PCR值进行数字签名提供了平台完整性度量的证据[12-13]。

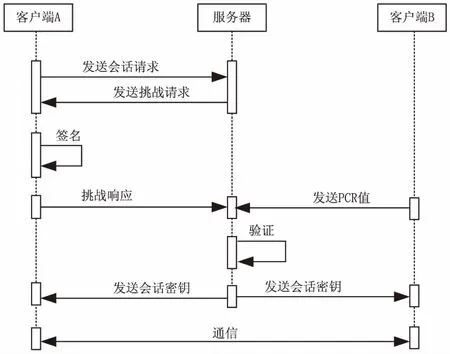

通常基于可信第三方PCA的可信计算平台身份证明主要有两种情况:

第一种情况,需要进行通信的两个客户端借助可信第三方进行相互认证,其认证过程如图3所示。

图3 客户端之间的可信认证

认证完成后,客户端A和客户端B共享会话密钥SessionKey,因此,可以确定两个相互通信的客户端是可信的。

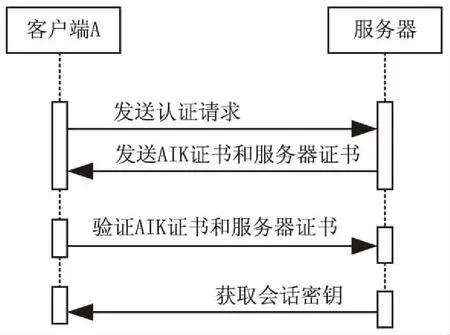

第二种情况,客户端与服务器之间的认证使用SSL协议来完成,可以保证通信的机密性和交换数据的完整性,如图4所示。

图4 客户端与服务器之间的可信认证

2.2 方案的安全性分析

该方案的业务流程是以服务器端和客户端的不同身份进入系统后,在确保用户登录为安全的情况下进行系统的维护和管理。

根据信息安全评估指南和TCG规范,可以看出文中提出的基于可信计算平台的数据链系统密钥管理方案很好地满足了信息的安全传输。

(1)只有得到授权的账号才能安全登录,按照权限的分类进行访问和执行修改;

(2)如何判断传输来的数据是否被篡改,针对平台(to the Platform)的证明则是通过使用平台相关的证书或这些证书的子集来提供证据,证明平台可以被信任以做出完整性度量报告,根据完整性度量报告确认数据的安全性;

(3)需要进行通信的两个客户端借助可信第三方进行相互认证,共享会话密钥,确保通信双方的可信;

(4)客户端的认证方式,通过使用AIK对TPM内部某个PCR值的数字签名来完成,AIK是通过唯一秘密私钥EK获得的,可以唯一地确认身份;

(5)服务器和客户端有签名及生成随机数功能,可以进行加密和解密。任何一个密钥都是有寿命的,由可信终端进行分发和管理;

(6)安全芯片存储在TPM模块,任何一级使用终端都有自我检测和物理保护功能,保证数据传输链路的安全和数据的完整性。

3 结束语

分析了数据链系统的组成和安全要求,数据链系统中存储和传输的数据或信息主要有指控命令、监控信息、业务数据、日常值班值勤及请示报告、会议事务等各种机关内部的公文流转审批等,并根据数据链系统的安全要求和任务特点,提出了一种数据链系统的密钥管理方案。该方案除了满足包括政府在内的各级部门的指挥控制、政务信息化需要的同时,还兼公开信息发布的职能。按照该密钥管理方案,数据链系统信息安全保障是各部门信息化的关键环节,是提高各级政府部门信息化水平和工作效率的基础,也是决定基于TPM的数据链广泛应用的前提。最后通过安全性分析,表明该方案能够很好地保证数据链系统密钥管理的真实性、完整性和机密性。

——稳就业、惠民生,“数”读十年成绩单