无人机通信网络安全综述

王利 王普 闫峥

摘 要:随着信息技术的不断发展,越来越多的无人机被应用到各种不同的场景。但是与此同时,针对无人机的系统和通信的安全威胁和攻击也越来越多。由于无人机自身独有的特性,传统的安全保护方案很难完全直接应用在无人机系统中来防止攻击,同时这些特点也为无人机系统的保护带来了很多好处。文章在详细介绍无人机系统及其通信系统的基础上,分析了无人机链路层与网络层所面临的安全威胁和可能的攻击方法,并总结已有的安全解决方案。最后,总结本文并提出无人机安全未来研究的展望。

关键词:无人机安全;链路层安全;网络层安全;通信方案;认证方案

中图分类号:TP 391.1 文献标识码:A

Abstract: With the continuous blooming of information technology, a growing number of unmanned aerial vehicles (UAVs) has been applied in various and different application scenarios. But, at the same time, there are increasing security threats and attacks involving in UAV systems and communications. Owing to their distinctive features, it is hard to directly apply the traditional security manners in the UAV system to prevent attacks. Meanwhile, they also bring new merits to protect the UAV system. Thus, this paper first introduces the UAV system architecture and a variety of communication technologies for UAV. Then we elaborate on some vulnerabilities of UAV communications from both physical layer and network layer, as well as corresponding security solutions. Last, we conclude the paper and briefly give some future prospect of UAV security.

Key words: UAV security; link layer security; network layer security; communication scheme; authentication scheme

1 引言

隨着信息通信技术的飞速发展,学术界和工业界对无人机展现出了极大的关注,其相关技术也越来越成熟。无人机具有成本低、易部署、高度灵活性和适应性等特点,因此适用于那些可能对人类直接操作困难甚至危险的领域,例如气体泄漏检测、森林火灾扑救、工厂管道监测、军事训练、地震搜索和救援等,或者可以作为无线传感器网络中继以及空中移动基站等。在民用无人机领域,大疆创新在消费级无人机领域的市场占有率高达70%;京东和亚马逊也开始使用无人机技术,让包裹在30分钟内送达至客户手中;美国初创企业Zipline提供无人机药物运输业务。

目前,无人机虽然方便了人们的工作和生活,但是在安全方面做的还不够完善,存在诸多的问题和缺陷。随着无人机应用爆炸式的增长,涉及无人机安全及隐私等问题频繁地登上各大媒体的头条。由于无人机及其通信结构的特性,当攻击者截获通信信息或者劫持无人机本身时,都会给使用者和周围环境带来严重的后果。因此,本文将首先介绍无人机及其通信系统,然后详述其无线通信链路和网络传输所面临的安全威胁,并探讨目前的研究现状和相关解决方法。最后,对无人机安全的研究进行总结和展望。

2 无人机系统及其通信方案

无人机应用场景越来越广泛,其系统结构和通信方案会随之有所变化,但是都基于典型的无人机系统框架,包括无人机、地面控制站和通信链路。在实际无人机应用中,按照不同领域的划分,可分为军用、民用和消费级三大类。不同领域对无人机的性能要求各有偏重。小中型无人机相较于大型无人机来说在民用及消费级领域更加广泛,它们的运营成本较低,并且在某些情况下可以提供更好更快捷的情境感知和易部署的能力。因此,本文内容主要基于中小型无人机系统。

2.1 无人机系统

如图1所示,典型的无人机系统主要由无人机、地面控制站以及传输信息的通信链路组成。图1中左半部分为地面控制站,主要由控制模块与通信模块构成,其主要的作用是实现地面操作人员与无人机之间的交互和控制。通信链路模块主要包括遥控信号、无线数传和Wi-Fi通信等子模块。系统框图1右边包括动力系统、主控制处理单元、通信模块、无人机状态执行单元以及各种传感器。动力系统负责为无人机的飞行和稳定提供动力。主控制处理单元负责维持无人机的飞行控制和导航,将接收到的命令转换成动力系统的操作指令。传感器主要包括GPS(Global Positioning System,全球定位系统)、视觉传感器、磁力计、陀螺仪等。在实际应用中,操作人员可以操作控制模块,控制模块生成控制指令,并通过通信模块发送给无人机,无人机结合GPS等传感器感知信息,生成无人机飞行控制指令,改变无人机的飞行状态,从而实现了对远程无人机的控制。

2.2 通信系统

在不同的无人机应用场景中,无人机控制通信系统会采取相应的通信方案,按照通信的距离和要求,主要分为三种:Wi-Fi、蜂窝网络和基于云端的技术。

(1)Wi-Fi 链路:传统的无人机通信都是通过Wi-Fi的方式实现无人机与手持控制器之间的直接通信。例如,Parrot和大疆的无人机都支持设备通过Wi-Fi操作无人机,其包括命令和图像的传输。如图2所示,手持控制器通过Wi-Fi通信链路向无人机发送飞行命令,同时无人机也会将拍摄的视频通过专用的视频链路传输给接收设备。特定模型中,控制器会将视频数据以及无人机飞行状态传输给外接移动设备进行直观显示,包括无人机的高度、速率等。在短距离通信时,直接控制方案是一种相当成熟的方案,但是由于Wi-Fi通信链路本身通信的距离限制,导致使用该方案的无人机无法执行长距离的任务。

(2)中继链路:由于Wi-Fi直连控制存在视距通信范围上的限制,所以基于蜂窝网络的无人机通信技术受到青睐。在下一代通信网络中,已经将无人机通信网络作为重点方向[1],甚至将无人机作为新型的空中用户,可以直接接入基站访问蜂窝通信网络。如图3所示,当无人机需要飞行距离控制站超过几百米或者更远的地方执行任务时,蜂窝基站可以作为中继节点,延长无人机与地面控制器的传输距离,中继传输控制命令和视频数据[2]。另外,对于更远的通信范围,无人机甚至需要卫星网络进行中继传输,这也是下一代天空地通信网络所研究的内容。

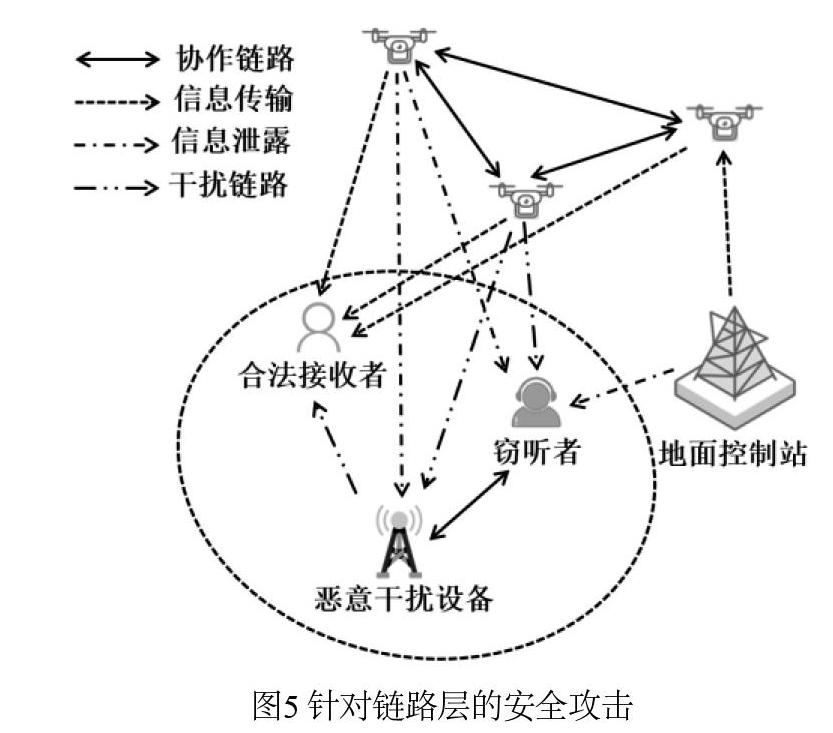

(3)云端链路:随着无人机的应用日趋广泛,对无人机通信系统的需要也日益复杂。在执行某一个任务时,无人机通信可能同时需要短距离直接控制、超视距中继传输。因此,研究人员提出了基于云端虚拟服务的通信方式。这种通信方式会根据无人机的应用场景和通信需求,自主选择相应的链路方案,而不是提供单一的连接方式,使得无人机能够在多种环境下保持通信能力。如图4所示,云端可以自主选择不同的通信链路。此外,利用云服务,无人机可以将需要占用较多的计算任务转移至云平台或者边缘云,减少无人机在计算上的开销,增加其在执行任务的效率,提高其续航能力。除了提供直接链路和中继链路的通信方案外,Musmeci等人所设计的基于Web的云平台接入方案还能够对无人机进行调度管理[3]。与人工手动操作相比,云端调度器能够大大提高了无人机任务执行的效率。

3 无线链路安全

无人机移动速度快、部署方便,但是其无线链路的开放性,使得通信链路充满威胁。攻击者可以直接接收无人机的无线信号,窃取其通信数据,或者发射射频干扰信号,使得无人机无法正常工作,甚至毁坏无人机。本文介绍了两种主要的链路层攻击类型:被动攻击和主动攻击,并介绍相应的解决方案以及结合无人机特点的新型未来解决方案。

3.1 针对链路层的安全攻击

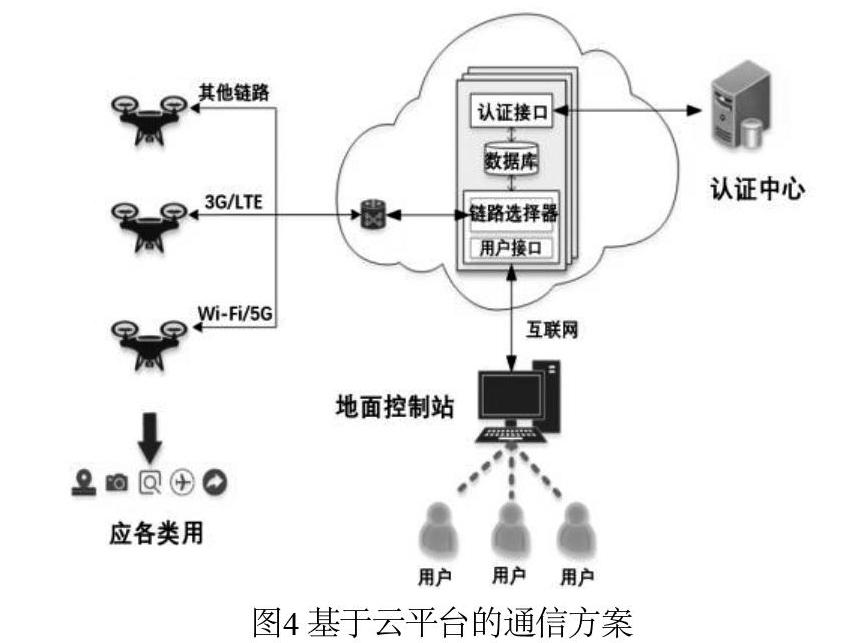

(1)被动攻击:如图5所示,被动攻击是指潜在的窃听者监听无线信道并窃取其中信息,且不影响合法用户接收消息。在窃听过程中,窃听者主要是收集信息,并不访问信道,因此合法用户无法检测被动窃听。在无人机系统中,无人机与地面设备传输,很难检测窃听攻击并确认窃听者的位置,从而很难预防这种攻击手段[4]。

(2)主动攻击:与被动窃听相比,主动攻击往往更为危险,其主要包括信息干扰和主动窃听。如图5所示,主动监听者可以利用干扰设备向合法接收者恶意发送干扰信号,从而降低合法信道的信道容量,使得合法接收者接收不到或者接收到错误的信息,进而对无人机任务执行和信息传输造成极大影响。另外,主动窃听者可以移动至最佳窃听位置或者使用专业先进的无线设备,例如全双工窃听器,可以更好地接收无线信息。同时,它还可以与潜在的被动窃听者进行交互协作,进一步提高了攻击效果。因此,与被动窃听相比较,主动攻击可以极大提高监听的信道容量,降低了合法用户之间的安全信道容量。

3.2 鏈路层安全方法

从链路层的角度,为了提高安全性,需要降低窃听者得到的有效信息,增加了合法用户接收安全信息的速率。在无人机系统中,可以利用无人机自身的移动性和灵活性来进一步增强安全信息传输。另外,利用无人机的移动性来估计攻击者的位置,为下一步安全方法的设计提供了有效地信息。在实际应用中,可以利用无人机初始位置、能源情况、最大航行速度等因素建模,估算出攻击者的位置。

(1)飞行轨迹设计与资源优化:由于具备移动性和灵活性,无人机可以飞行至更加靠近合法用户远离窃听者的位置,增加了信道安全容量。在飞行器进行通信的同时,可以根据信道安全容量模型,优化飞行轨迹,提高信息传输的安全性。例如,Sun等人提出了飞行轨迹与资源分配的联合设计方法[4],当无人机不得不靠近窃听者时,无人机可以降低传输功率或者停止传输,以减少信息泄漏的可能性。同时,无人机以全速远离窃听者。相反,当无人机靠近合法接收机时,则会放慢飞行速度并增加其传输功率以进行机密信息传输。

(2)注入噪声:在极端情况下,很难通过建模获取窃听者的位置,此时可以在无线信号中注入人工噪声来增加安全信息传输。如图5所示,通过多个无人机之间的协作将人工噪声传输到合法信道的零空间中,即通过减少窃听信道的容量来减少信息的泄露但是不影响合法信道。人工噪声会消耗无人机发射的功率,降低有效信息传输公率的分配。因此,在整个噪声注入干扰窃听者的过程,需要优化功率的分配来提高能量利用的效率。

(3)协作多点技术:为了减轻干扰攻击,可以利用多个无人机之间的协作来增强链路层的安全性。当多个无人机可用时,可以增加优化系统资源的自由度。例如,无人机可以采用协作多点(CoMP)传输技术,如图5所示多架无人机可以形成一个虚拟的天线阵列,增强合法接收机的接收信号能力,并降低窃听器的接收信号能力。此外,系统中存在多个无人机的情况下,可以优化它们的轨迹和资源分配,让一些无人机负责干扰窃听者,其他无人机与地面合法用户进行安全通信。

4.3.3 基于云端的安全控制方案

基于云端的控制方案中,無人机与云端会采取多种通信方式,所以需要一个安全协议栈来保证通信方式的切换。例如,通过蜂窝网络通信时,无人机不仅需要在网络层保证无人机与基站之间的安全通信,同时也需要在应用层保证无人机与云端服务器之间的安全认证。有研究者提出一种基于云平台的无人机安全可认证协议。每个无人机与控制器在授权管理中心进行注册,并得到基于身份的部分公私钥对,然后计算出自身完整的公私钥对,用于网络服务和通信的认证。这些认证措施使得恶意用户很难以匿名的方式加入无人机网络或者非法控制无人机。同时,授权机构可以对无人机与地面控制器之间的通信进行监管,实现与政府无人机管理机构的兼容。

5 结束语

面对无人机存在的安全问题,本文首先介绍了无人机系统结构及三种通信常见的通信系统,在此基础上详细介绍了无人机的无线链路层和网络层存在的安全威胁和可能的攻击方法,并总结了相应的解决方案。总体来看,无人机通信当下面临的主要威胁可分为对无线传输数据的窃听、干扰以及对无人机网络传输内容的篡改和身份的认证,使得无人机无法接收控制命令,失去执行任务的能力,甚至遭到毁坏。

尽管针对传统网络的安全方案已经相对成熟,但是由于无人机本身高移动性、能源限制和其自组网络动态变化等原因,传统的方案无法直接应用于无人机网络,确保无人机的安全通信。所以在针对无人机安全方面要做的还有很多,包括从链路层的角度,发挥新型通信技术以及无人机移动性和灵活性的特点,提高了无人机无线信息传输的安全性和能量资源的有效利用率。在网络层,针对灵活的网络结构和不同的应用场景,提出了安全可靠的解决方案来保证无人机网络的可靠安全运行。

参考文献

[1] A. Fotouhi et al. Survey on UAV Cellular Communications: Practical Aspects, Standardization Advancements, Regulation, and Security Challenges[J]. IEEE Communications Surveys & Tutorials, 2019, pp. 1-1.

[2] 徐珉,胡南.基于蜂窝网络的无人机通信研究[J]. 移动通信, 2017,41(22): 23-28.

[3] R. Musmeci, K. Goss, S. Silvestri and G. L. Re. A Web Application for the Remote Control of Multiple Unmanned Aerial Vehicles[J].2019 International Conference on Computing, Networking and Communications(ICNC), Honolulu, HI, USA, 2019, pp. 1011-1017.

[4] Sun X, Ng D W K, Ding Z, et al. Physical Layer Security in UAV Systems: Challenges and Opportunities[J].IEEE Wireless Communications, 2019, pp. 40-47.

[5] Zeng Y, Lyu J, Zhang R. Cellular-Connected UAV: Potentials,Challenges and Promising Technologies[J]. IEEE Wireless Communications, 2018, pp.120-127.

[6] Wong V W S , Schober R, Ng D W K, et al. Key Technologies for 5G Wireless Systems || Non-Orthogonal Multiple Access (NOMA) for 5G Systems[J].2017, pp. 109-132.

[7] He D, Chan S, Guizani M. Communication Security of Unmanned Aerial Vehicles[J]. IEEE Wireless Communications, 2017,pp. 2-7.

[8] Rodday N M, Schmidt R D O, Pras A. Exploring security vulnerabilities of unmanned aerial vehicles[A].Network Operations & Management Symposium. IEEE[C]. 2016,pp. 993-994.

[9] G. Vasconcelos, G. Carrijo, R. Miani, J. Souza and V. Guizilini.The Impact of DoS Attacks on the AR.Drone 2.0[A]. 2016 XIII Latin American Robotics Symposium and IV Brazilian Robotics Symposium (LARS/SBR), Recife[C]. 2016, pp. 127-132.

[10] Hooper M, Tian Y, Zhou R et al.Securing commercial WiFi-based UAVs from common security attacks[C].Military Communications Conference. IEEE, 2016:1213-1218.

[11] Podhradsky M, Hoffer N, Coopmans C. Improving communication security of open source UAVs: encrypting Radio Control link[A].The 2017 International Conference of Unmanned Aircraft Systems[C]. 2017, pp. 1153-1159.

[12] Yoon K, Park D, Yim Y et al. Security Authentication System Using Encrypted Channel on UAV Network[A].2017 First IEEE International Conference on Robotic Computing (IRC). IEEE[A] 2017. pp.393-398.

[13] A. Y. Javaid, W. Sun, V. K. Devabhaktuni and M. Alam, Cyber security threat analysis and modeling of an unmanned aerial vehicle system[J].2012 IEEE Conference on Technologies for Homeland Security (HST), Waltham, MA, 2012, pp. 585-590.

[14] Deng H, Li W, Agrawal D P . Routing security in wireless ad hoc networks[J]. IEEE Communications Magazine, 2002, 40(10):70-75.

[15] 朱辉, 张业平, 于攀, 等. 面向无人机网络的密钥管理和认证协议[J]. 工程科学与技术, 2019, 51(03):162-170.

作者简介:

王利(1997-),男,汉族,河南商丘人,西安电子科技大学,硕士;主要研究方向和關注领域:无人机安全。

王普(1992-),男,汉族,湖南娄底人,西安电子科技大学,博士;主要研究方向和关注领域:无人机安全、无线通信安全和信息安全。

闫峥(1972-),女,汉族,陕西西安人,西安电子科技大学,博士,教授;主要研究方向和关注领域:信任管理、可信计算、网络空间安全、隐私保护。