基于混沌映射和模糊提取器的身份验证方案

张 萌,刘秋红,宫继兵

(1.唐山工业职业技术学院 电子信息系,河北 唐山 063299;2.燕山大学 信息科学与工程学院,河北 秦皇岛 066004)

0 引 言

为了保障用户与服务器间的通信安全,研究人员针对单服务器提出大量验证方案[1-4]。然而,随着分布式环境的普及,多服务器协作已成必然趋势。因此,针对多服务器的用户身份验证方案是现在研究的重点。

该方面的研究有些值得借鉴和学习。如Kuo等[5]证明了基于口令认证协议的缺陷,并提出的增加协议安全性方法。Wang等[6]针对已有方案的缺点,提出了一种改进的基于动态ID的多服务器远程用户认证方案。为了提高身份验证的安全性,生物特征凭借其难以伪造复制、不会丢失、猜解或遗忘等优秀特性得到应用[7,8]。Chuang等[9]利用椭圆曲线密码体制,提出一种基于生物特征的多服务器方案,但未提供第三因子安全性,不能抵御智能卡丢失、用户冒名和内部攻击。Mishra等[10]提出一种基于生物特征隐私的改进方案,但该方案受到智能卡丢失攻击时,会导致其不能抵御冒名攻击。Qu等[11]提出一种基于切比雪夫多形式的生物特征、智能卡、口令三因素身份认证方案。He等[12]提出基于模糊提取器和三因素的多服务器身份认证方案,但不能抵御临时会话信息攻击和错误口令验证的危害。

针对上述各种安全性问题,本文基于生物特征,利用Chebyshev混沌映射和模糊提取器,提出一种改进的多服务器轻量级身份验证安全方案,其中,轻量级验证是指验证所需的资源较少,本文将在下面的分析中说明所提方案的复杂度较低、执行时间较少;另外,也具有对低层硬件的依赖性较弱的特点,即满足基本通信要求,不同于重量级需要特殊硬件设备和大量资源。本文的主要工作总结如下:①使用模糊提取器实现更合理的生物特征模式匹配;②使用Chebyshev混沌映射建立包含前向保密性的会话密钥;③提出一种多服务器身份验证方案,提高方案的安全性和效率。

1 Chebyshev混沌映射和模糊提取器

本节对Chebyshev混沌映射和模糊提取器进行简要介绍。所用的符合说明见表1。

表1 符号说明

1.1 Chebyshev混沌映射

Chebyshev混沌映射[13]Tm(y):[-1,1]→[-1,1],其中Tm(y)=cos(m·cos-1(y)),该式遵循递推关系:Tm(y)=2yTm-1(y)-Tm-2(y),m≥2,T0(y)=1,T1(y)=y。

1.2 模糊提取器

2 本文提出的方案

本文基于生物特征,提出一种多服务器身份验证方案。该方案包括5个过程:服务器注册、用户注册、登录、身份验证和密码更改。

2.1 服务器注册

服务器Sj将一个注册请求发送到RC。RC生成一个较大的素数p,并且通过互联网密钥交换协议将密钥Ksr和p发送到服务器。在进行用户身份验证过程,该服务器使用密钥Ksr。

2.2 用户注册

用户在安全信道上,执行如下过程以成为合法用户,具体如下:

(1)Ui选择一个随机数ei计算(h(Pwi)⊕ei);然后,通过一个安全信道将{(h(Pwi)⊕ei),IDi}发送到RC。

2.3 登 录

在登录过程中,如果输入错误的标识符(IDi,Pwi,Bioi),智能卡SCi将检测到一个未授权用户。为了成功通过验证,SCi计算启动身份验证过程所需的信息,具体步骤如下:

(1)Ui插入智能卡SCi,键入IDi和Pwi,在一个包含模糊提取器的设备上扫描其生物特征Bioi*,并得到Bioi*=Rep(Bioi*,PBioi)。

2.4 身份验证

该过程包括为建立双向身份验证而进行的信息传递,使服务器和用户之间达成一致的会话密钥,具体过程如下:

(1)SCi将信息{Di,Mi1,Mi2}发送到服务器Sj。

(4)Sj将应答消息{SIDj,di,Mj1,Mj2}发送到SCi。

2.5 密码更改

Ui可以在没有任何Sj或RC帮助的情况下完成密码更改,具体过程如下:

(1)Ui将SCi插入读卡器,键入IDi和Pwi,在一个带模糊提取器的设备上扫描其生物体征Bioi*,并得到RBioi*=Rep(Bioi*,PBioi)。

(3)通过验证后,SCi允许Ui选择并输入新密码Pwinew。

3 性能分析与比较

本节首先使用BAN逻辑证明所提方案的正确性,然后分析方案在抵御已知攻击时的性能和时间复杂性,最后与其它方案进行比较。

3.1 方案正确性的证明

本文使用BAN逻辑[15]对提出方案的正确性进行证明。BAN逻辑包括3个基本项:命题{X,Y}、主体{P,Q}和加密密钥K。BAN逻辑分析中使用的符号见表2。

表2 BAN逻辑分析中使用的符号

BAN逻辑的规则如下:

根据BAN逻辑的程序,所提方案需实现如下目标:

为使用BAN逻辑,所提方案需转换为如下理想化形式。

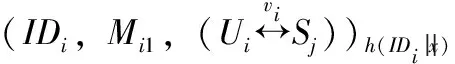

(1)消息1

(2)消息2

(3)消息3

(4)消息4

为了对提出的方案进行分析,本文做出如下初始状态假设

(1)A1:Sj|≡#(zi);

(2)A2:Ui|≡#(zj);

(3)A3:Ui|≡#(ninew);

基于BAN逻辑规则和假设,对所提方案的理想化形式进行分析。

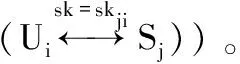

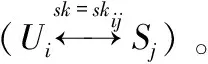

Tzjzi(vi) modp=skji=sk=skij=Tzizj(vi) modp可以得到第一个目标:

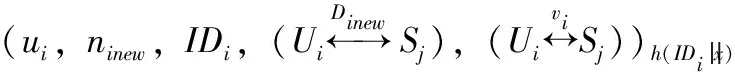

由消息2可知:R7:Ui◁ui,ninew,IDi,,

Tzjzi(vi) modp=skji=sk=skij=Tzizj(vi)modp可以得到第二个目标:

对R16应用相信规则,可以得到第三个目标:

对R20应用相信规则,得到第四个目标:

3.2 方案安全性分析

3.2.1 提供用户匿名性

3.2.2 抵御智能卡丢失攻击

3.2.3 抵御离线密码猜测攻击

Ui和Sj之间交换的所有认证消息均独立于用户密码,因此Att无法通过在网络中对这些消息进行窃听而获得Ui的Pwi。该密码仅可能从智能卡中获得,而上文已经证明Att无法从丢失的智能卡中得到Ui的Pwi。

3.2.4 抵御重放攻击

3.2.5 提供前向保密性

3.2.6 抵御用户和服务器冒名攻击

3.2.7 提供生物特征模板保护

用户生物特征信息的泄露将会带来灾难性的后果,因为生物特征具有唯一性,其无法像密码一样进行更改,也无法像智能卡一样重新发放。但即使攻击者得到Ui的SCi并从中提取出Ci,也不能在没有Pwi和vi情况下从Ci=h(Pwi)⊕RBioi⊕vi中得到RBioi。此外,SCi没有以明文或密文形式存储Bioi。

3.2.8 提供双向身份验证

3.3 性能比较

为了说明本文提出方案的良好性能,将其安全性和时间复杂度与其它3种已有方案进行比较。实验平台为GPU:Intel Pentium 4 2.60 GHz,2.0 GB RAM。为了方便对时间复杂度进行分析,定义不同操作标识符:fh表示进行一次单向散列操作;ff表示进行一次模糊提取器操作;fch表示进行一次Chebyshev混沌映射操作;femp表示进行一次椭圆曲线点乘函数操作;fmd表示进行一次MD5哈希操作;fccm表示进行一次切比雪夫映射操作;fs表示进行一次对称加解密操作。

表3给出本文方案各个过程的时间复杂度,总时间复杂度14fh+5fch+2ff。表4给出各种方案的时间复杂度和具体执行时间,表5显示不同方案的安全性情况。对比表4和表5可以看出,文献[10]所耗时间最短,但安全性能较低,对智能卡和用户的各种攻击抵御性较差。文献[11]对智能卡攻击抵御性能有所提高,但仍不能抵御冒名攻击;文献[12]改善冒名攻击抵御性能,但未提供双向身份验证和智能卡持有者确认功能。虽然该两种方案,在一定程度上提高了身份验证安全性,但付出的时间代价较高。本文方案对各种安全性能进一步优化,同时时间复杂度适中,更适用于实际网络环境。

表3 本文方案各过程时间复杂度

表4 各方案时间复杂度和执行时间

表5 各方案的安全性

4 结束语

本文利用Chebyshev混沌映射和模糊提取器,基于生物特征提出一种用于多服务器环境的身份验证方案,该方案使用模糊提取器实现更合理的生物特征模式匹配,并使用Chebyshev混沌映射建立包含前向保密性的会话密钥。同时,提出的方案进一步改善了用户匿名性和不可追踪性。利用基于BAN逻辑的形式化安全分析证明所提方案能够抵御各种已知攻击。通过与已有方案的比较分析,本文方案能够以适当的时间复杂度,实现更高的保密性和安全性,在多服务器环境系统中具有较高的实用价值。