探讨安全大数据分析建模

信息安全涉及面较广,信息安全控制点较为分散,信息安全管理的全面性要求实施了众多的信息安全技术系统,如防火墙、IPS/IDS、WAF、网络准入、堡垒机、加密/DLP、终端管理、网络审计、数据库审计、上网行为管理等等。而这么多信息安全技术系统,每个系统都会产生大量的信息安全日志,比如文档加密的文档解密日志、终端管理的文档拷出日志、网络安全审计的文档流转日志、防火墙的攻击拦截日志等等。

按照网络安全法要求,这些日志都要保存6个月以上,并对日志要进行分析,以发现其中的攻击、泄密等安全隐患,并为处置信息安全事件提供证据。然而目前这些海量的日志如果单靠人力分析已经不能满足当前的要求,而且也缺乏相应的人力。

为了解决此信息安全业务的矛盾,提升IT对信息安全的预防、隐患排查和处置能力,我们需要利用大数据的技术,通过对海量信息安全日志进行聚合、搜索、提取、分组、联合、拆分、格式化和可视化。

下面笔者结合自己的工作实践,对系信息安全大数据分析系统的建设和其中最重要的数据分析模型建立进行一些阐述。

建立信息安全大数据分析系统,首先要收集日志数据,这里的日志除了包括传统的网络安全设备系统日志如防火日志、网络交换机日志、操作系统日志之外,还要包括业务系统的日志,比如邮件系统的登录日志(非主机系统登录日志)、网络行为日志、文件操作增删改的日志、终端计算机USB口拷入拷出日志等等。在日志的收集过程中,需要注意一个问题,日志的格式问题。不同的平台,日志格式也不一样。国外网络安全系统日志输出大部分有接口,只需要做相应的配置即可;而国内网络安全系统的日志输出大多没有标准接口,需要进行日志接口开发,如果开发困难,就需要编写正则表达式,通过手工导出、自动导入等半自动化手段,将需要的日志导入到大数据分析平台。

其次,信息安全大数据分析平台要考虑性能问题,按照1000人上网规模来算,笔者所在的单位产生的网络安全相关日志能够达到3000条/s。日志量的大小和企业的网络业务繁忙程度以及业务系统多少有关系。上述数据供大家参考。

再次,信息安全大数据分析平台还要考虑日志聚合去重、关联分析能力及事件模型建立能力,其中建模能力是大数据分析平台的重点。

下面笔者将重点介绍几个信息安全事件分析模型供大家参考。

对于日志分析我们有几个纬度重点考虑:时间、频次、区域(地点)。模型也是从这几个角度来考虑。

模型一:密码泄漏(被盗)模型

日志对象:应用系统登录成功日志

时间:30分钟内(时间窗口可调整)

区域:2个(含)以上

频次:2次(含)以上

模型规则:

当同一ID登录某个应用系统成功,30分钟出现了2次,且2次成功登录的源IP并不在同一区域,即判定为该应用系统此ID密码被盗用。

比如来源IP,一个是在内网、一个在公网;或者一个在北京,一个在上海。在该模型中,应用不同,时间窗口可以不同。因为同一个人不可能在短时间内出现空间瞬移,即在北京又在上海。

模型二:DDOS攻击模型

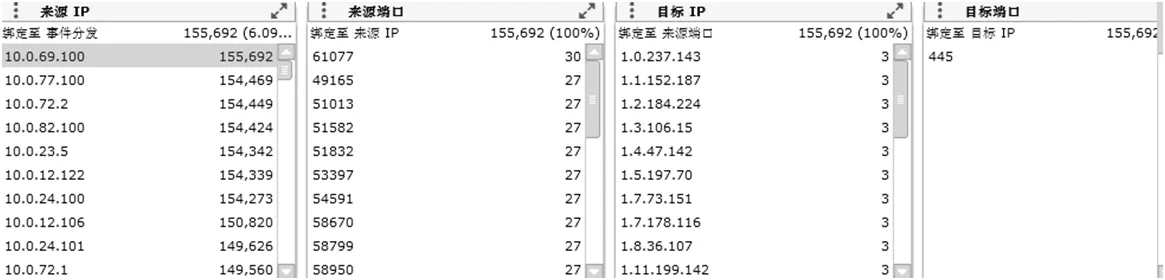

图1 欺诈者病毒发现模型实例

日志对象:外网单个IP主机触发防火墙ACL规则

时间:10秒钟

频次:500次以上

模型规则:

主要对防火墙日志进行分析,发现同一外网IP,短时间内出现大量的连接请求,即判断为DDoS攻击,可以及时进行拦截和清洗。

模型三:病毒主机发现模型

日志对象:内网单个IP主机触发的连接请求

时间:30分钟

频次:1000次以上

模型规则:

当内网单个IP主机短时间内有大量的访问多个IP地址的某一个端口或者多个端口,日志频次达到1000次以上即触发该模型规则,判断为异常告警,然后通过人力干预判断是否为异常,比如中毒或者对外进行端口扫描。

此模型建立之后,在欺诈者病毒的排查上启到了积极作用。如图1所示。

通过模型匹配日志发现,有较多的内网IP,在访问诸多国外IP的445端口,30分钟内出现了15万条以上,模型匹配成功,即刻告警。我们收到告警后进一步找到该IP主机,发现该主机未修复补丁,杀毒软件病毒库也未及时升级,通过病毒查杀发现,该机器中了欺诈者病毒,即刻进行了后续处置。

模型四:暴力破解模型

日志对象:登录失败日志

时间:24小时

频次:50次

模型规则:

当一天内某一ID的登录失败次数超过了50次,即判断为暴力破解。该模型比较简单,但是模型建立后,就发现了暴力破解现象,比较实用。

笔者所在的单位建立该模型后就发现了子公司存在大量的防火墙口令暴力破解现象(24小时破解784次),发现该现象后,我们通过对防火墙口令,设置较高的复杂度,从而增加破解难度;禁用默认管理员用户,比如禁用Netscreen,创建自定义的管理员用户名;设置防火墙登录IP范围,如仅允许分/子公司内网IP访问,或者固定某一段IP访问防火墙;增加管理员登录失败锁定时间等四个修复措施,防止了信息安全事件的扩大升级。采取措施之后,触发的告警就随之消失。

模型五:运维堡垒机绕过模型

日志对象:操作系统登录日志、应用系统管理台登录日志

时间:即时

频次:1次

模型规则:

该模型较为复杂。首先,我们需要将监控的服务器和应用管理台Web URL 加入到监控目录表;

其次,建立监控的管理员ID目录,比如Admin、Administrator、Root等;

然后对登录日志进行分析,对于操作系统主机的登录日志,我们不区分ID,只要发现登录来源IP非堡垒机地址的,即进行报警,发现有非法者直接绕过堡垒机远程运维服务器;

对于Web登录日志,当登录ID为管理员且来源地址IP非堡垒机地址的,即进行报警。

此模型规则相对前四个模型较为负责,判断条件较多,但对于外包维护能启到较好的审计作用,并能及时告警和发现。目前的外包运维为做好审计都需要用堡垒机进行跳转,对外违规操作能起到震慑作用。

模型六:泄密发现模型

日志对象:终端计算机文档操作记录(增删改,关注更名记录)、文档的解密记录、文档的传输记录(邮件发送、拷出、网盘等)

时间:24小时

频次 :1/50 次

模型规则:

此模型细分为两个,一是一天内当某用户对某一个文件进行更名(比如取消密级标识),然后又对该文件进行了解密,随后又通过邮件、USB、网盘等形式有发送日志,即判断为有泄密风险,即刻告警;

二是一天内某一用户解密文件数量超过50个(数量根据业务来判断,需通过前期日常业务的大数据分析判断一个平均值),同时伴随着这些文件的外发,即判断为有泄密风险。通过该模型的建立我们发现了较多的员工离职预警,即只要匹配该模型成功,在接下来的一个月内被匹配的员工就会提交离职报告。对此我们根据此预警信息提前采取相应的安全措施,防止了公司文件的外泄。

信息安全大数据的分析模型还有很多,其中离职模型还可以从员工的日常上网行为日志中来进行挖掘,比如浏览求职网站、搜索关键字、终端文档操作信息文档名有简历、薪资等内容等几个纬度来建立模型。信息安全大数据分析模型的建立需要我们和业务相结合,来发现业务的共同点,建立多维模型。

笔者上述的六个模型并不一定适用于所有的场景,仅供各位专家参考,希望在此能抛砖引玉给大家提供一些思路,也为信息安全中的信息安全风险的预判和监测提供一些帮助。