无线局域网中的假冒AP攻击技术研究

◆魏 远 张 平

无线局域网中的假冒AP攻击技术研究

◆魏 远 张 平

(战略支援部队信息工程大学 河南 450001)

无线局域网已经成为生活中不可或缺的一部分,但因其空中传输的特性,近年来出现了一些针对无线局域网的攻击技术。假冒AP攻击就是其中比较常见的一种攻击方法。本文主要研究了企业级无线局域网下的假冒AP攻击技术,提出了一种针对企业级无线网络的改进型假冒AP。改进型假冒AP联合了软件无线电干扰、可信认证服务器证书以及不常用信道三种技术手段,有效地提升了假冒AP攻击的成功率。此外,本文针对性的提出了一些假冒AP攻击的防范建议。

无线安全;假冒AP;企业级无线网络;802.1X

0 引言

企业级无线网络在拓展了机构网络空间的同时也为机构网络带来了严重的安全问题。假冒AP(Access Point)是一种最为常用的企业级无线网络攻击技术。攻击者通过部署与合法AP具有相同网络名称的假冒AP可以实现窃取用户账户密码、还原用户加密信息等目的。对于企业级无线网络安全而言,研究企业级无线网络的假冒AP攻击技术,有助于网络管理人员有针对性的部署防护机制,有利于保护机构内部的机密信息、敏感数据、科研成果的安全。学术界已有多位研究人员提出了针对企业级无线网络安全的攻击方式。Hyunuk Hwan[1]首次提出将中间人攻击的思想应用到企业级无线网络,实现了对EAP-MD5和EAP-TTLS的攻击。Cassola Aldo[2]利用企业级无线网络的优先网络列表原则和客户端设备证书认证漏洞两个弱点完成了针对企业级无线网络的中间人攻击。Mathy Vanhoef[3]提出通过修改无线网卡底层代码来干扰合法AP,提升假冒AP的关联成功率。本文提出了一种改进的假冒AP攻击技术。改进的假冒AP通过联合软件无线电干扰、建立可信认证服务器证书以及不常用信道三种手段,实际提升了企业级无线网络中假冒AP攻击的攻击效率。

1 企业级无线概述

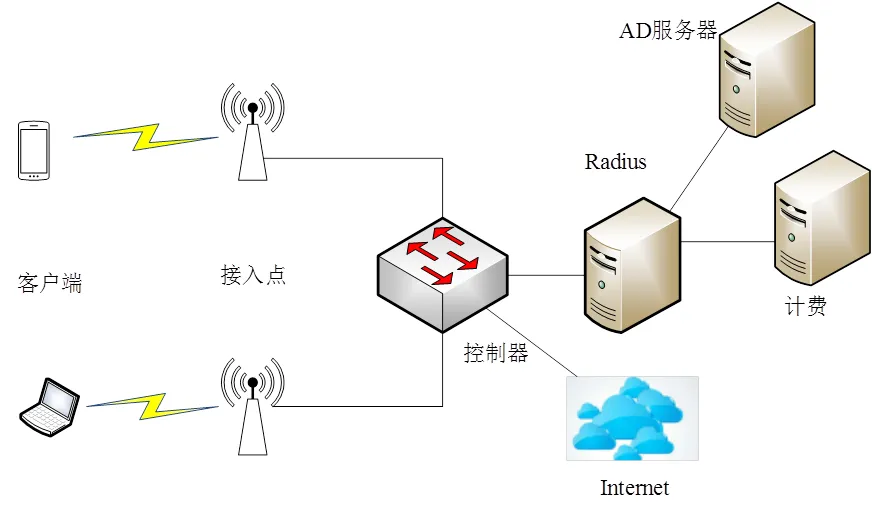

企业级无线网络通常包含三大组成部分:接入点、控制器和认证服务器。接入点负责宣告网络存在以及为客户端提供通信链路。控制器负责接收来自于远程用户拨号认证系统(Radius)服务器的指令以及控制网络接入端口。Radius服务器负责配置企业级网络的基本信息、具体的可扩展的认证协议(EAP)等。图1描绘了企业级无线网络的基本架构。

图1 企业级无线网络基本架构

不同用户持有不同的凭证是企业级无线网络对安全的基本需求,这种安全需求可以有效地防止因个别用户账户泄露造成的无线网络非法接入等问题。802.1X[4]协议恰好可以满足企业级无线网络的这种认证需求,并可以联合WPA/WPA2来保护数据的机密性和完整性。但由于WPA/WPA2两种协议和EAP协议都存在一些安全风险,如RC4算法的缺陷、脆弱的EAP方法等,因此,企业级无线网络的这些风险给假冒AP攻击提供了可能。

2 假冒AP攻击技术

假冒AP是指攻击者建立的看起来像合法接入点的虚假接入点。利用假冒AP可以监听和注入无线数据帧、窃取用户凭证和隐私信息。尽管基于802.1X的企业级无线网络在理论上来讲可以防范假冒AP攻击,但由于认证服务器配置及客户端实现上的多个问题,已有多种针对企业级无线网络的攻击方法。

2.1 已知的假冒AP攻击技术

通过对当前已知假冒AP相关文献[1][2][3]的分析总结可知,当前已知假冒AP的攻击通常包含以下步骤:

(1)建立信号强于合法AP的假冒AP;

(2)向客户端设备发送断开关联帧,迫使受害者连接到假冒AP;

(3)利用企业级无线网络认证服务器在配置上的错误或者客户端设备证书校验的缺陷,在客户端和攻击者之间建立SSL/TLS隧道来完成对受害者凭证散列值的获取;

(4)利用内部认证算法的缺陷,通过暴力破解等方式来完成对用户凭证的还原。

2.2 已知的假冒AP攻击技术存在的不足

已知的假冒AP攻击在某些条件下能够完成对目标机构网络的攻击,但受限于无线网络环境的复杂性,已知的假冒AP存在以下问题:

(1)攻击实施较为被动

已知的假冒AP通常采用两种手段来破坏目标客户端和合法AP的关联。一是部署同目标网络具有相同名称的大功率假冒AP,二是向客户端设备发送断开重连帧(Dissassociate帧)迫使客户端设备与正在连接的合法AP断开连接,重新发送探针请求(Probe Request)。

上述攻击理论在实践中存在一些明显的缺陷。首先,在大型企业级无线网络中,攻击者具备的攻击条件有限,攻击者很难部署信号强度大于合法AP的假冒AP。其次,在复杂的无线环境中,攻击者发送地断开重连帧很难抵达客户端设备,即使抵达了客户端设备,但由于快速重连的出现,客户端设备并不会发送完整的重连帧。

(2)自签名证书不受信

已知的假冒AP通常采用自签名的证书,对于一些证书验证机制比较严格的客户端系统而言,自签名的证书很难被客户端系统接受。因此,假冒AP无法和客户端设备建立TLS链路,攻击的成功率将会大大降低。

(3)MAC地址易被识别检测

接入点MAC地址的识别是企业级无线网络防御假冒AP的一种最重要的检测方式。同时,由于企业级无线网络中的合法AP之间会保持联络,克隆合法AP的MAC地址将会导致同一局域网下的地址冲突。这使得显著异常的假冒AP的MAC地址无法逃避防御系统地检测。

3 改进的假冒AP的设计与实现

为了增强假冒AP的实际攻击能力,本文提出了一种改进的假冒AP。改进的假冒AP实现了软件无线电、可信的认证证书以及不常用信道这三种技术的联合。

3.1 改进的假冒AP攻击的关键技术

(1)软件无线电干扰

作为一种物理层的操作方式,无线电干扰技术通过发射器传输干扰信号来打断无线信号正常的通信。本文提出了利用软件无线电干扰合法AP来辅助假冒AP攻击的思想。在干扰攻击中,攻击者首先向目标客户端设备发送断开连接帧,之后等待受害者设备发送的探针请求帧。一旦检测到来自于目标客户端的还未传输完成的探针请求帧,攻击者立即持续地向客户端发送探针响应帧。此时,发送探针响应帧的时间间隔应小于802.11标准中关于帧发送时间间隔,以此加快响应帧的发送速度,确保目标客户端能够接收到来自于攻击者的探针响应帧。如果受害者发送的原始的探针请求被成功干扰,探针请求将不会被合法AP接收到,也就不会收到来自于合法AP的探针响应。

(2)可信的认证服务器证书

以往的假冒AP的认证服务器大多数采用自签名的证书,自签名证书由于不受客户端设备系统信任,在假冒AP攻击过程中,部分客户端会提示证书风险。对于安全意识比较高的用户而言,风险提示会降低假冒AP攻击的成功率。为了避免因认证服务器证书风险提示造成的假冒AP成功率下降,本文提出一种通过创建可信证书的方式来提高假冒AP攻击的成功率的方法。为了最大程度与目标企业级网络的证书类似,本文首先分析了目标无线网络的证书详细内容,得到其通用名称(CN)和其他证书实体信息。其次,通过注册与合法网络证书CN类似的域名,字符串上的相似性会在一定程度上迷惑受害者。最后,使用与受害者网络相同的CA来签名此证书。通过上述设置,攻击者的认证服务器证书将会和目标网络的证书非常相似。这种可信的认证服务器证书使得改进的假冒AP攻击的成功率进一步得到提升。

(3)不常用信道的利用

为了避免信号的相互干扰,企业级无线网络在部署时通常会将合法AP的工作信道设置在1、6、11三个信道。基于这点事实,本文提出了一种不常用信道(非1、6、11信道)的利用方式。在攻击实施过程中,一方面利用软件无线电平台对常用信道上的合法AP进行持续地干扰,迫使客户端关联其他信道上的AP。另一方面在不常用信道上部署拥有可信证书的假冒AP。由于合法AP所处的常用信道被持续干扰,当目标客户端在切换通信信道的过程中,目标客户端关联到假冒AP的可能性得到极大提高。

上述三种技术手段的联合使得改进的假冒AP在关联成功率和认证成功率方面都得到了极大提升。

3.2 改进的假冒AP的实现

在实现中,改进的假冒AP以OpenWrt作为底层系统,以hostapd-wpe作为假冒AP的主守护程序。以目标无线网络的ESSID作为ESSID,设置EAP方式为PEAP,内部认证方式为MSCHAPv2,设置工作信道为不常用的7信道,并根据目标网络证书的权威签发CA,在认证服务器上部署相同的权威CA签发的认证服务器证书。硬件方面,以树莓派作为系统载体,以TPLINK-722N作为假冒AP的硬件载体。同时,为了具备识别高层的无线信号帧和在无线数据帧传送完成前实施干扰这两种能力,本文采用搭载在Ubuntu主机上的软件无线电平台GnuRadio和通用软件无线电外设USRP作为无线信号干扰平台来完成干扰任务。表1中展示了改进的假冒AP所需的软硬件设备。

表1 软硬件设备

3.3 改进的假冒AP的攻击流程

假设目标客户端设备尚未连接至合法的AP,攻击者想要通过假冒AP窃取目标客户端(受害者)的用户凭证。为了实现这一攻击目的,本文提出的改进的假冒AP的具体的攻击流程如下:

(1)识别受害者设备发送的探针请求帧;

(2)攻击者利用软件无线电干扰器发送模块持续地向合法AP的常用信道(1、6、11)发送无线干扰帧,阻止来自于合法AP的探针响应,同时接收模块保持监听来自受害者设备的探针请求。由于合法AP无法发送探针响应帧,受害者设备在信道转换时将极有可能关联到不常用信道上的假冒AP;

(3)在受害者设备关联到攻击者设置的假冒AP后,攻击者创建的认证服务器会向受害者设备发送与目标认证服务器相同的根CA签发的证书。对于由可信的根CA签发的证书,大部分的受害者设备系统的无线网络认证模块并不会提示证书风险;

(4)当受害者客户端系统接受了假冒AP提供的证书后,受害者设备和假冒AP之间将会建立SSL/TLS隧道来完成对受害者凭证的验证。若隧道内部认证采用MSCHAPv2,此时可以利用MSCHAPv2[5]的缺陷来破解还原受害者的用户凭证,可以完成整个攻击。图2描述了改进的假冒AP的攻击流程。

图2 改进的假冒AP攻击流程

3.4 实验结果与分析

为了验证改进的假冒AP的实际攻击能力,实验在同一实验室环境下分别创建了两种假冒AP。一种是本文提出的改进的假冒AP,一种是已知的普通假冒AP。实验中假设普通假冒AP采用自签名的服务器认证证书,工作在常用的信道上,并且没有部署软件无线电干扰设备。实验招募了11位持有主流智能手机的志愿者,以观看某视频站点为由让志愿者分别连接由改进的假冒AP和普通的假冒AP提供的无线网络。在连接过程中没有提示无线网络风险和证书风险。

实验结果显示,在普通的假冒AP实验中,11名志愿者中仅有5人成功通过认证,3人关联失败,3人在关联成功的情况下未能认证成功。其中有4名志愿者设备收到证书风险提示。表2给出了普通假冒AP的实验结果。

表2 普通的假冒AP的实验结果

在改进的假冒AP实验中,11名志愿者中有9人成功通过认证,1人关联失败,1人在关联成功的情况下未能认证成功。其中仅有3名志愿者设备收到证书风险提示,并且有1人在收到风险提示后仍然选择信任证书。表3给出了改进的假冒AP的具体实验结果。

表3 改进的假冒AP的实验结果

对比两组实验结果可以发现,本文中提出的改进的假冒AP,针对普通用户的攻击成功率达到81%,而普通的假冒AP的攻击成功率仅有45%。改进的假冒AP攻击的关联成功率达到90%,普通的假冒AP的关联成功率仅为72%。改进的假冒AP的证书引起的客户端设备证书风险提示比率仅有27%,而在普通的假冒AP下,客户端收到风险提示比率高达36%。表4给出了两组实验具体数据的对比。

表4 两组假冒AP成功率对比

以上实验结果可以得知,在同样条件的网络环境下,本文所提出的改进的假冒AP在多种攻击指标上都要优于普通的假冒AP。实验证明改进的假冒AP有效地提升了企业级无线网络环境下的假冒AP攻击的成功率。

3.5 缓解措施

假冒AP攻击能够成功的关键原因在于两点:一是企业级无线网络配置漏洞,包括无线安全配置错误、自签名证书、弱的EAP认证方式等。二是客户端设备对于无线网络证书校验不严格,比如大部分Android系统会接受自签名的证书、客户端设备会自动连接到已经连过的无线网络等。

对于企业级无线网络管理者而言,首先要正确配置无线网络,并指导用户正确使用无线网络。其次,需要部署无线网络入侵防范设施,一旦发现网络范围内出现假冒AP,无线网络管理人员应及时清除假冒AP。对于无线网络用户而言,应安装可信的根证书和服务器证书、使用安全的EAP认证方式、设置匿名身份和复杂密码。

4 结束语

本文主要研究了企业级无线网络下的假冒AP攻击技术,提出了一种改进的假冒AP攻击技术,并在实验室环境下对比了已知的假冒AP和改进的假冒AP的攻击能力,证明了本文提出的改进的假冒AP的攻击的有效性。此外,本文还针对假冒AP攻击提出了一些相应的缓解措施。

[1]Hyunuk Hwang, Gyeok Jung, Kiwook Sohn and Sangseo Park. A Study on MITM (Man in the Middle) Vulnerability in Wireless Network Using 802.1X and EAP [A], international conference on information systems security[C],2008.

[2]Aldo Cassola, William Robertson, Engin Kirda and Guevara Noubir. A Practical, Targeted, and Stealthy Attack Against WPA Enterprise Authentication [A], Network and Distributed System Security Symposium[C], San Diego, CA, United States,2013.

[3]Mathy Vanhoef and Frank Piessens. Advanced Wi-Fi attacks using commodity hardware [A], Annual Computer Security Applications Conference[C],Puerto Rico,USA,2014.

[4]Matthew Gast. 802.11 Wireless Network: The Definitive Guide[M].2nd Edition.Sebastopol,CA:Oreilly Media, 2005.

[5]Bruce Schneier, Mudge and David Wagner. Cryptanalysis of Microsoft’s PPTP Authentication Extensions (MS-CHAPv2) [M]. Springer Berlin Heidelberg ,1999.