IBE技术在V2X通信中的应用*

王艳艳 罗璎珞

(1.上海国际汽车城(集团)有限公司,上海 201805;2.中国信息通信研究院,北京 100191)

主题词:V2X通信 网络安全 IBE技术

1 前言

V2X(Vehicle to Everything)技术是智能网联汽车的一项关键技术,这种通信技术能够提升道路通行效率,同时可作为自动驾驶感知系统的补充输入,低成本地提升自动驾驶的可靠性。但如果参与通信的车辆或路侧设备之间缺少统一的标识认证体系,则V2X通信易出现伪造、篡改等多种方式的攻击。因此,研究V2X通信的可信体系十分必要。

随着LTE-V和5G通信标准的推进及V2X应用场景的明晰[1-2],V2X已逐步商用化。相对于路侧设施和网络设备的信息安全防护水平及可信度,车辆间的通信安全性成为用户关心的焦点。V2X通信场景下的安全性主要包括保密性、完整性、可认证性和抗抵赖性,其中可认证性和完整性保护在V2X通信中尤为重要。通过V2X通信方式传递的消息是关于道路紧急状况、拥堵状态和安全事故的实时信息,必须保证消息是合法设备所发出的,而且没有被篡改或重放。同时,可认证性需基于用户身份进行鉴别,而直接使用车辆或所有者的信息可能造成用户隐私泄露,因此要充分平衡可信和隐私保护,并且结合V2X通信的高移动性、低时延要求等特点,选择有效的身份认证和完整性保护措施来构建V2X通信的安全可信体系。本文提供了一种使用IBE技术在V2X通信中实现通信各方身份认证的解决方案。

2 欧美V2X通信身份认证体系

满足可信身份的技术措施是构建PKI/CA体系[3],即通过证书来证明用户的身份。为了兼顾隐私保护,欧盟C2C-CC组织提出了使用长期证书LTC(Long Time Certificate)和通信证书 PC(Pseudonym Certificate)组合的方式,通过多种CA中心分层次连接的解决方案来满足V2X通信安全和隐私保护需求。

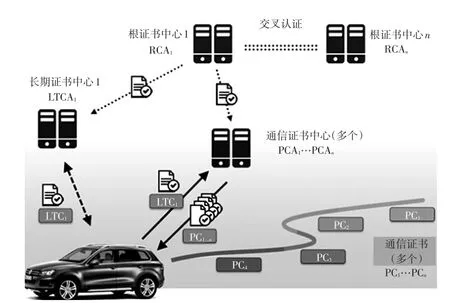

此方案中存在LTCA和PCA两类CA,分别签发LTC和PC证书。LTCA给车辆零部件V2X模块发放证书LTC,用来证明该车辆和车辆中V2X模块的合法性并起到标识作用。LTC证书类似VIN号码,但包含更多信息,如用于身份认证的非对称加密算法生成的密钥信息等。LTC证书会在车辆生产时就预置到V2X模块中,正常情况下可永久使用。PCA发放PC证书,用来对通信所传递的G5A格式的信息进行签名。给车辆发放短期有效的通信证书PC可保证安全性和隐私,可有效地对抗跟踪和破解,满足V2X通信需求。由于LTCA一般为各整车厂所有,因此需要国家层面的顶级CA中心ROOT CA(也称根CA、主备或负载均衡等)实现证书服务器之间的可信互联,并且由ROOT CA对LTCA及PCA进行认证。欧洲V2X通信身份认证体系架构[4]如图1所示。

图1 欧洲V2X通信身份认证体系架构

欧洲V2X通信身份认证体系工作流程如下:

a.当V2X用户有通信需求时向PCA发送申请PC请求,请求中包括加密后的LTC、LTCA ID等信息;

b.PCA收到请求后向LTCA发送认证要求,请LT⁃CA验证该用户的合法性;

c.LTCA对发送认证请求的PCA是否合法进行验证,并对用户LTC进行认证,将结果返回PCA;

d.PCA收到结果后进行分发PC、预置ECDSA密钥与参数等环节的处理。

欧盟C2C-CC组织提出的C2C-CC方案采用了PKI/CA体系,并使用了CA的级联,证书管理流程复杂,不适用于车车通信低时延要求。特别是PCA中心需要持续快速生成大量证书,用于通信各方在较短时间内的身份认证与安全防护时,就要求CA中心有很高的处理能力,容易存在性能瓶颈;同时,PC签发等环节会形成时延,与V2X通信高实时性要求不符。因此,该体系并不适合V2X应用场景要求。

美国的V2X通信支持安全消息传递和重要信息收集,其可信认证体系整体架构与欧洲方案类似,也采用多级CA级联的PKI/CA体系,同样存在两种证书(LTC和PC),为了优化性能还增加了中间级CA。为了更加有效地管理恶意车辆,美国的体系中增加了不良行为记录中心,负责记录曾经被判定为恶意的车辆信息。全美国共有8个Pseudonym CA中心,其中1个为GM运营,这些PCA预计年签发5亿张证书,这是其它行业CA中心无法企及的体量。

3 基于IBE技术的V2X通信身份认证体系

3.1 IBE技术优势

IBE(Identity-Based Encryption)技术使用椭圆曲线算法,实现基于标识的数字签名功能。该算法的签名者持有一个标识和一个相应的签名私钥,该签名私钥由密钥生成中心通过签名主私钥和签名者的标识结合产生。签名者用私钥对数据进行运算产生数字签名,验证者利用签名者的标识检验签名的可靠性。

利用IBE技术构建V2X通信的可信体系,能够满足V2X通信低时延及密钥需求量大的要求,能够提供身份认证和完整性防护等多项安全服务。使用IBE技术代替PCA部分,形成以PKI/CA架构为基础的长期证书管理系统与IBE支撑的通信密钥体系相结合的综合架构,能够高质量满足V2X通信安全需求。

3.2 用IBE技术构建的V2X通信身份认证体系

基于IBE技术的V2X通信可信体系整体方案主要由LTCA、ROOT CA、IBE服务器、V2X终端等组成,如图2所示。其中,LTCA与ROOT CA、ROOT CA服务器与IBE服务器之间均通过通信网络来传递证书认证请求、待验证证书信息以及验证结果。IBE服务器与车辆之间通过蜂窝通信网络无线连接,用来传送域参数、车辆通信私钥等参数及车辆向IBE服务器报告异常车辆。车与车之间通过V2X通信无线连接,先传送签名进行验证,当确认车辆身份无异常后,再处理车辆之间互相传送V2X各类应用信息。

在基于IBE技术的V2X通信可信体系中,LTCA仍然为整车厂自主维护,ROOT CA也仍然为国家级CA。当IBE服务器向ROOT CA查询LTCA的真实性时,ROOT CA将向整车厂的LTCA转发该验证申请,并将认证结果传回到IBE服务器。IBE服务器完成其所管理域内的域参数选择,对域内车辆发送域参数及域公钥,以及该车辆的通信私钥。根据V2X通信终端数量,系统可以部署多个IBE服务器系统,实现负载分担。

图2 基于IBE技术的V2X通信可信体系架构

车辆基于通信私钥、域参数及域公钥,对需要传输的消息进行签名并发送,接收车辆完成验签。如有异常,接收车辆向IBE服务器发送警告信息。

3.3 IBE技术身份认证原理

IBE技术所使用的椭圆曲线算法具有双线性映射特性[5],是基于IBE技术的V2X通信可信体系整体方案的理论基础。

设G1、G2是两个阶为q的循环群,q是一个大素数,G1是加法群,G2是乘法群,两个群之间的双线性映射为PairE:G1*G1→G2,满足以下条件:

当变量P、Q属于G1时:

式中,a、b为属于Z的任意数。

建立以IBE服务器为中心的可信系统,首先选择系统参数G1、G2、s∈Z*q、P∈G1以及PairE;无碰撞哈希函数H1:{0,1}*→G1,H2:{0,1}*→Zq,H3:G1→Zq。IBE服务器对域内所有成员公开P和Ppub=s·P的结果,保留s作为IBE服务器密钥。车辆的长期公钥LTC作为公开的标识信息,其相应通信公钥为Qltc=H1(LTC);IBE服务器运算得到该车辆对应的通信私钥为Dltc=s·Qltc,并使用安全通道将Dltc只返回给相应车辆。

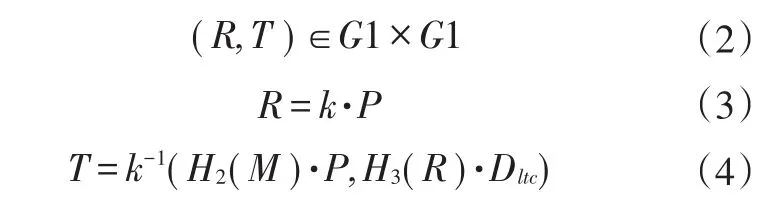

按如下算法计算包括元素R和元素T的消息M的签名:

式中,k为发送消息的车辆选择的随机数,满足k∈Z*q。

验签是基于椭圆曲线函数双映射特性。验签时,计算式(5)等号两侧的值,如果两侧的值相等则认为用户可信,否则身份认证不通过:

3.4 身份认证体系工作流程

以车辆间通信为例,当车辆进入某IBE服务器所管理域时,首先向IBE服务器提交LTC,IBE服务器将LTC转发至ROOT CA请求验证并接收验证结果。验证通过后,车辆在发送消息前需进行认证,流程如下。

a.IBE服务器向其管理的域内已经通过LTC有效性验证的车辆下发本时段的域参数P及域公钥Ppub=s·P。利用P计算签名所需的R=k·P。同时,域服务器下发该车辆的通信私钥。

b.当车辆发送消息时,首先选择随机数k,满足k∈Z*q,利用k、P和Dltc生成签名,并将通信公钥Qltc随消息M及M的签名一同发送给接收车辆。

c.接收车辆验签,即判断式(5)是否成立。若等式成立,则发送消息的车辆身份可靠,接收车辆将保留发送车辆的公钥等信息供后续通信使用;若等式不成立,接收车辆将报告IBE服务器该发送车辆身份可疑,并且不再接收该车辆发出的信息。

4 结束语

本文提出的基于IBE技术的V2X通信身份认证体系方案,使用长期证书LTC作为V2X通信方的身份标识,有效地保护了用户隐私,同时避免了签发PC通信证书的时间和系统资源开销[6],从而能够灵活部署。因此,使用IBE技术构建V2X通信可信体系是一种高效的方案,可为后续相关建设提供参考。