一种区分访问终端身份的端口开放方法

◆饶 迎 翟易坤

一种区分访问终端身份的端口开放方法

◆饶 迎 翟易坤

(中国电子科技集团公司电子科学研究院 北京 100041)

现有因特网采用的是不区分访问终端身份的端口开放方法,使得服务终端的端口开放状态很容易被恶意访问终端扫描确认,进而被其攻击或是利用。为此,本文提出了一种区分访问终端身份的端口开放方法,服务终端仅对其永久信任的访问终端无条件地开放端口,并提供所需的应用服务;仅在自身的资源使用量值未达到预设的最大阈值时,为其非永久信任的访问终端开放特定的端口,且仅为其暂时信任的访问终端提供所需的应用服务。该方法能够增大恶意访问终端攻击或是利用服务终端的难度,提升服务终端的安全性能。

访问终端身份;端口开放;安全

0 引言

在现有的因特网中,端口扮演着一个十分重要的角色,特别是一些为典型应用分配的知名端口,例如:HTTP(HyperText Transfer Protocol,超文本传输协议)使用的80端口。此外,当服务终端为特定应用提供服务时,服务终端将开放与该应用对应的端口,监听与该应用相关的请求,并提供相应的应用服务。例如:网页服务器将开放80端口,监听HTTP请求并提供HTTP服务。不仅如此,一旦某台服务终端开放某个特定端口,即是将该端口开放给整个因特网的所有访问终端,且不会对访问终端的身份加以区分。因此,因特网中的任意访问终端都能将数据包发送至该台服务终端。

现有因特网采用的不区分访问终端身份的端口开放方法主要存在以下问题:在该方法的支持下,恶意访问终端能够通过端口扫描技术确认被扫描端口的开放状态,并找到因特网中的脆弱服务终端,进而非法占用脆弱服务终端的资源,或是将脆弱服务终端作为工具以实施后续的网络攻击。更糟糕的是,一旦某个端口开放,所有发往该端口的数据包均将会从网络层转发至运输层乃至应用层,而不论该数据包的来源是否是被信任的访问终端,这使得恶意访问终端更加容易消耗其它服务终端的资源,实现对其它服务终端的攻击。

为此,本文提出了一种区分访问终端身份的端口开放方法。该方法将访问终端的身份划分为两大类别:永久信任的访问终端与非永久信任的访问终端。其中,非永久信任的访问终端又分为两大子类别:暂时信任的访问终端与不信任的访问终端。服务终端仅对其永久信任的访问终端无条件地开放端口并提供所需的服务;仅在自身的资源使用量值未达到预设的最大阈值时,为其非永久信任的访问终端动态分配用于获取该服务终端应用服务的模拟端口号,且仅为其暂时信任的访问终端提供所需的应用服务。如此,不信任的访问终端无法获取服务终端提供的应用服务,无法过多地占用服务终端的资源,难以实现对服务终端的攻击。

1 区分访问终端身份的端口开放方法

1.1访问终端身份的分类方法

区分访问终端身份的端口开放方法将访问终端的身份分为两大类别:永久信任的访问终端与非永久信任的访问终端。判断访问终端的身份类别的依据,是该访问终端的IP地址是否存在于服务终端的永久信任终端列表中。若是,访问终端的身份类别为永久信任的访问终端;否则,访问终端的身份类别为非永久信任的访问终端。此外,非永久信任的访问终端还将细分为两个子类别:暂时信任的访问终端与不信任的访问终端。判断访问终端的身份子类别的依据,是该访问终端所发送应用服务数据包中携带的访问端口号,是否是接收该应用服务数据包的服务终端为其分配的模拟端口号。若是,访问终端的身份子类别为暂时信任的访问终端;否则,访问终端的身份子类别是不信任的访问终端。

特别指出的是,在永久信任终端列表中记录有服务终端永久信任的全部访问终端的IP地址。由于单个访问终端的IP地址占用32比特(IPv4地址)或是128比特(IPv6地址)的存储空间,因此,若是为服务终端永久信任的每个访问终端均分配32比特或是128比特的存储空间,当服务终端永久信任的访问终端数目过多时,服务终端需要耗费大量的存储空间记录服务终端永久信任的若干访问终端的IP地址,且服务终端需要耗费大量的计算资源与时间判断访问终端的IP地址是否存在于服务终端的永久信任终端列表中。为缓解上述问题,区分访问终端身份的端口开放方法将采用Bloom Filter存储服务终端的永久信任终端列表,记录服务终端永久信任的若干访问终端的IP地址。

1.2服务终端对连接请求数据包的处理流程

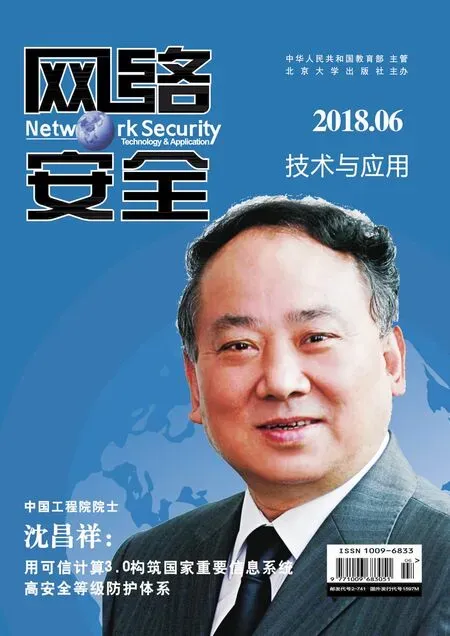

在区分访问终端身份的端口开放方法中,服务终端对连接请求数据包的处理流程如图1所示,具体包括如下步骤:

图1 服务终端对连接请求数据包的处理流程

步骤1,当服务终端的网络层接收到来自访问终端的连接请求数据包时,服务终端将判断访问终端的身份类别。若访问终端的身份类别是永久信任的访问终端,执行步骤2-4;若访问终端的身份类别是非永久信任的访问终端,执行步骤5;

步骤2,服务终端的网络层将接收到的连接请求数据包转发至该服务终端的运输层;

步骤3,服务终端的运输层接受访问终端的连接请求;

步骤4,服务终端返回一个连接允许数据包至访问终端。此时,服务终端将端口无条件地开放给了它永久信任的访问终端;

步骤5,服务终端判断当前自身的资源使用量值(至少包括:宽带使用量值、CPU使用量值、内存使用量值)是否达到预设的最大阈值。若是,执行步骤6;否则,执行步骤7-9;

步骤6,服务终端丢弃访问终端发送的连接请求数据包。此时,服务终端的资源使用量值达到预设的最大阈值,不向非永久信任的访问终端开放任何端口;

步骤7,服务终端的网络层将接收到的连接请求数据包转发至服务终端的运输层;

步骤8,服务终端的运输层接受访问终端的连接请求;

步骤9,服务终端为访问终端动态地分配一个用于获取后续应用服务的模拟端口号,并返回一个携带该模拟端口号的连接允许数据包至访问终端。在此,模拟端口号(P)的具体计算公式为:P=hash(SIP,CIP,K,PT)mod 65535。其中,SIP为服务终端的IP地址、CIP为访问终端的IP地址,K为服务终端自身的密钥,PT为目的应用服务的真实端口号。此时,服务终端的资源使用量值未达到预设的最大阈值,有条件地向其非永久信任的访问终端开放特定的端口。

1.3服务终端对应用服务数据包的处理流程

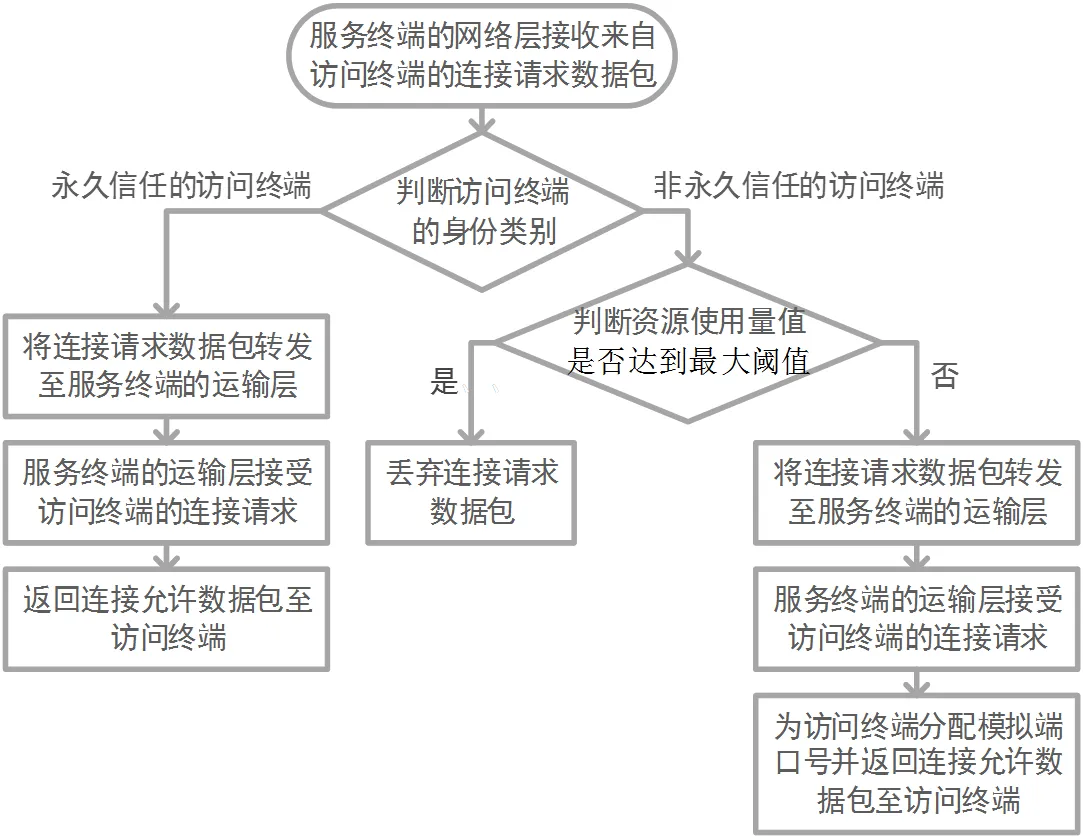

在区分访问终端身份的端口开放方法中,服务终端对应用服务数据包的处理流程如图2所示,具体包括如下步骤:

决策团队从时效性、有效性、可操作性、完备性4个方面{c1,c2,c3,c4}衡量各个方案的优劣。首先,决策人员利用CFGJ给出相关决策信息如表2所示;然后将CFGJ转换为PD-HFLTS,如表3所示。

图2 服务终端对应用服务数据包的处理流程

步骤1,当服务终端的网络层接收到来自访问终端的应用服务数据包时,服务终端将判断访问终端的身份类别。若访问终端的身份类别是永久信任的访问终端,执行步骤2-3;若访问终端的身份类别是非永久信任的访问终端,执行步骤4;

步骤2,服务终端的网络层将接收到的应用服务数据包先后转发至该服务终端的运输层和应用层;

步骤3,服务终端的应用层将为访问终端提供其所需的应用服务。此时,服务终端将端口无条件的开放给了其永久信任的访问终端,并为该访问终端提供所需的应用服务;

步骤4,服务终端判断当前自身的资源使用量值是否达到预设的最大阈值。若是,执行步骤5;否则,执行步骤6;

步骤5,服务终端丢弃访问终端发送的应用服务数据包。此时,服务终端的资源使用量值达到预设的最大阈值,不向非永久信任的访问终端开放任何端口,也不为其提供应用服务;

步骤6,服务终端判断访问终端的身份子类别。若访问终端的身份子类别是暂时信任的访问终端,执行步骤7-8;若访问终端的身份子类别是不信任的访问终端,执行步骤9;

步骤7,服务终端的网络层将接收到的应用服务数据包先后转发至该服务终端的运输层和应用层;

步骤8,服务终端的应用层将为访问终端提供其所需的应用服务。此时,服务终端的资源使用量值未达到预设的最大阈值,有条件地为其暂时信任的访问终端提供所需的应用服务;

步骤9,服务终端丢弃访问终端发送的应用服务数据包。此时,服务终端的资源使用量值虽未达到预设的最大阈值,但仍拒绝为其不信任的访问终端提供所需的应用服务。

2 优势分析

与现有因特网采用的不区分访问终端身份的端口开放方法相比,在本文提出的区分访问终端身份的端口开放方法中,服务终端仅对其永久信任的访问终端无条件地开放端口。如此,非永久信任的访问终端无法通过常规的端口扫描技术确认被扫描端口的真实开放状态,被扫描服务终端的安全性将得到一定的保障。此外,服务终端仅在自身的资源使用量值未达到预设的最大阈值时,为其非永久信任的访问终端动态地分配用于获取该服务终端的应用服务的模拟端口号,且仅为其暂时信任的访问终端提供所需的应用服务。如此,不信任的访问终端无法将数据包传递至该服务终端的应用层,进而无法获取该服务终端提供的应用服务,无法过多地占用该服务终端的资源,难以实现对该服务终端的攻击。

3 结束语

本文提出了一种区分访问终端身份的端口开放方法,使得服务终端能够根据访问终端的身份类别以及自身的资源使用量值,确定是否向访问终端开放端口以及是否为访问终端提供所需的应用服务。与现有因特网中采用的不区分访问终端身份的端口开放方法相比,本文提出的新方法能够增大恶意访问终端攻击或是利用服务终端的难度,提升服务终端的安全性能。

[1]李瑞民.网络扫描技术揭秘[M].北京:机械工业出版社,2012.

[2]张玉清.网络攻击与防御技术[M].北京:清华大学出版社,2011.

[3]石利平.基于TCP协议的端口扫描技术[J].电脑开发与应用,2011.

[4]S Geravand,M Ahmadi. Bloom filter applications in network security:A state-of-the-art survey[J]. Computer Networks,2013.

[5]H Yan,J Guan.Survey of bloom filter[J]. Telecommunications Science,2010.

[6]刘元珍.Bloom Filter及其在网络中的应用综述[J].计算机应用与软件,2013.

[7]Y Liu.Survey on bloom filter and its applications in networks[J].Computer Applications & Software,2013.

[8]陶敬,马小博,赵娟等.基于资源可用性的主机异常检测[J].电子科技大学学报,2007.