一种社交网络环境下的数字权利保护模型

霍颖瑜,马 莉,刘 英,钟 勇

(1.佛山科学技术学院 电子信息工程学院,广东 佛山 528000;2.佛山广播电视大学 理工教研室,广东 佛山 528000)

0 概述

近年来,随着腾讯QQ、Facebook等社交工具的快速发展,社交网络正成为众多用户保持联系、分享信息的平台[1]。随着社交网络用户的增多,通过社交网站发布的个人信息量快速增长,导致社交网络数据被非法使用和个人隐私泄漏的现象层出不穷[2-4]。而且,用户在社交网络上大量分享信息、交流互动,也造成数字版权难以得到保护等问题[5]。

采用访问控制机制对用户个人空间信息进行保护是目前社交网络的通用做法,但现有的访问控制机制多局限在用户个人空间内的数据,难以控制个人空间以外的数据,如用户不能对其在朋友空间中发表的评论进行访问控制,不能对共有的资源进行联合访问控制等[6-7]。

数字权利保护(Digital Rights Management,DRM)是数字网络环境下保护数字内容交易和传播的重要方法,其目的是通过技术的手段,在数字产品的生命周期内对数字内容的知识产权进行保护,确保数字内容的合法使用和传播[8]。在社交网络中采用DRM技术对数字版权进行保护,成为近年来社交网络研究中重点关注的问题之一。

文献[9]对社交网络中应用现有DRM来管理社交网络隐私数据的方法进行总结,认为DRM中的许可证技术和事件报告技术是2项可应用于社交网络的重要方法。文献[10]对多媒体社交网络中DRM应用的前沿问题和方法进行研究。文献[11-12]从DRM中的合理使用角度对社交网络中数字权利保护方法进行研究。文献[13]采用Open DRM技术对社交网络进行隐私保护,该文献关注DRM在社交网络中的实现架构。文献[14]对DRM系统中引入社交因素进行研究。

上述研究多数集中在DRM应用于社交网络的可能性、问题和实现机制上,在结合DRM和社交网络特点的权利保护机制以及相应的描述语言的研究方面还存在不足。为此,本文将访问控制模型RuleSN中的社交网络结构[15]和分布式访问控制逻辑Active-UD-Datalog[16]相结合,建立基于社交网络的DRM模型SociDRM,该模型具有如下特点:在社交网络范围内,对数字内容完整的数字权利进行保护和控制;采用分布式Datalog作为许可证的权利,用其描述语言;通过触发机制实现灵活的事件报告机制、合理使用机制和数字内容使用控制。

1 前期研究

1.1 访问控制模型RuleSN

RuleSN是一种基于datalog逻辑规则的社交网络访问控制模型,该模型将社交网络看成由主体和客体间的层次关系组成的结构。

主体包括用户、用户群和系统群,用户可加入用户群成为该群的成员。本文将社交网络看作一个系统群,默认所有用户和用户群均是该系统群的成员,用户群之间不再有包含关系,该主体之间可形成如图1所示的主体层次。

图1 主体层次示例

客体包括内容和空间,内容是独立存在的客体。通过从属关系,内容之间可形成内容层次,如对文章A的评论和文章A之间存在直接从属关系,该评论和对该评论的回复之间也存在直接从属关系。空间用于存放内容,空间里的内容属该空间所有,所有内容均应属于某空间,空间可包含子空间,形成空间层次。

主体之间和主客体之间具有关系,关系分为2类:一类存在于用户与用户之间,如朋友关系等;另一类存在于主体和客体之间,如拥有关系、标注关系、共有关系等。

1.2 分布式逻辑语言Active-DU-Datalog

Active-DU-Datalog是Active-U-Datalog逻辑[17]在分布式环境下的拓展。在Active-DU-Datalog中,假设每个谓词p(x1,x2,…,xn)中最后一个属性代表该谓词所在实体(位置),直观起见,将其表示成p(x1,x2,…,xn-1)@xn,意思是实体xn上的谓词p(x1,x2,…,xn-1),方便起见,也用Loc(p(x1,x2,…,xn))表示实体xn。类似于Webdamlog[18],实体分为具有存储和处理能力的真实网络结点与虚拟实体,后者如社交网络中的用户账户等。

设p(x1,x2,…,xn-1)@xn是任意谓词符号,x1,x2,…,xn-1是相应取值域上的项,xn是实体后缀,称p(x1,x2,…,xn-1)@xn或±p(x1,x2,…,xn-1)@xn是实体xn上的一个原子公式(简称原子)。±p(x1,x2,…,xn-1)@xn分别表示实体xn上相应外延谓词的插入和删除,称为更新原子,p(x1,x2,…,xn-1)@xn称为查询原子。对实体e上的推理规则表示为:

h@e0←u1@e1,u2@e2,…,uk@ek,

pk+1@ek+1,pk+2@ek+2,…,pm@em

(1)

其中,h和pi(k+1≤i≤m)是查询原子,ui(1≤i≤k)是更新原子。如果规则头实体后缀e0=e,则称该推理规则是正则的(只能推出本地结果)。

事务(查询)T是不含规则头的具有如下形式的规则:

u1@e1,u2@e2,…,uk@ek,pk+1@ek+1,

pk+2@ek+2,…,pm@em

(2)

其中,pi(k+1≤i≤m)是查询原子,ui(1≤i≤k)是更新原子。

事务T中具有同一实体后缀的谓词归类也可简写成下列形式:

{T1}@e1,{T2}@e2,…,{Tm}@em

(3)

如果事务T中的实体后缀均等于e,则称该事务为实体e上的单一事务。实体e上的主动规则表示为:

(4)

2 数字权利保护模型SociDRM

2.1 分布式逻辑许可证

分布式逻辑许可证lic是LucScript语言的分布式扩展,由四元组{D,IDB,AR,EDB}组成,其中,D是许可证所保护客体(数字内容)的唯一识别符,IDB是推理规则集,AR是主动规则集,EDB是外延数据库,直观起见,将EDB中常量的单个赋值表示为name≡value的常量绑定集,如年龄属性age(18),表示为age=18。另外,为方便识别,在变量前加“#”符号。逻辑许可证示例如下所示:

1.License (//许可证示例

2.windtalkers_1//D为数字内容标识符

3.{play(#s,Self)←owner(#s1),auth(#s,Self,+play)@#s1,updateOccurs();

4.updateOccurs()←maxOccurs(#n),#n≥1,#n1=#n-1,-maxOccurs (#n),+maxOccurs (#n1);},//IDB

5.{-number_of_users(#n1)@#s1,+number_of_users(#n2)@#s1←+maxOccurs(#n),owner(#s1),number_of_users(#n1)@#s1,#n2=#n1+1;},//AR

6.{id≡“12345”;version≡“11.5.1”; expire≡“16/12/31”;owner≡“Tom”; creator≡{Tom,Jenny};maxOccurs≡10},//EDB

7.)

上述许可证中语句3的play规则需要用户#s获得所有者s1的使用授权,并且许可证未达到并发数限制,规则成立后将更新并发数,其中Self代指该数字内容本身。语句4的updateOccurs规则更新剩余的并发数。语句5的主动规则说明当发生更新并发数事件时,将其所有者的用户使用数加1。从上述逻辑许可证可以看出,采用分布式逻辑规则,许可证容易与主体之间的授权规则进行交互和使用。

2.2 权利保护机制

图2所示为权利保护机制,其中实体包含2类授权规则,用户空间及其下属空间客体是无法迁移或复制的,该授权由其用户权限规则所定义;内容客体的授权由其许可权限规则定义,许可权限规则保存在许可证中,随客体做迁移或复制。

图2 权利保护机制示例

用户权限规则使用授权谓词auth(#s,#o,±p)表示主体#s被允许或禁止对客体#o进行p操作,对实体e上的授权规则表示为:

auth(#s,#o,±p)@e←

u1@e1,u2@e2,…,uk@ek,pk+1@ek+1,

pk+2@ek+2,…,pm@em

(5)

其中,pi(k+1≤i≤m)是查询原子,ui(1≤i≤k)是更新原子。授权规则如下所示:

auth(#u,#o,+read)←

relation(Self,#u,“friend”),

depth(Self,#u,“friend”,m),m≤2,

trust(Self,#u,“friend”,n),n≥0.5

(6)

式(6)说明Tom只允许可信度不低于0.5、关系为好友或好友的好友访问自己的空间。规则(7)说明,Tom空间采用的是权限可以在层次结构从顶向下传递的规则。

auth(#u,#o1,±p)←auth(#u,#o2,±p),

#o1≤RH#o2

(7)

权限传递必须带来权限冲突,即有可能auth(#u,#o1,+p)和auth(#u,#o1,-p)同时存在。用户权限规则使用冲突解决谓词cando(#s,#o,±p)解决授权冲突。对实体e上的冲突解决规则表示为:

auth(#s,#o,±p)@e←auth(#u,#o1,+p)@e,

auth(#u,#o1,-p)@e,u1@e1,u2@e2,…,

uk@ek,pk+1@ek+1,pk+2@ek+2,…,pm@em

(8)

其中,pi(k+1≤i≤m)是查询原子,ui(1≤i≤k)是更新原子。

图2中电影空间的权限规则说明当授权发生冲突时,否认操作优先。

cando(#u,#o,-p)←auth(#u,#o,+p),

auth(#u,#o,-p)

(9)

在许可权限规则中,使用内容操作谓词(如play)进行内容操作,操作规则(op)表示为:

op(#u,#o)←cando(#u,#o,±p),u1@e1,

u2@e2,…,uk@ek,pk+1@ek+1,

pk+2@ek+2,…,pm@em

(10)

其中,pi(k+1≤i≤m)是查询原子,ui(1≤i≤k)是更新原子。数字内容复制许可证示例如下:

1.License (//许可证示例

2.windtalkers_1//D为数字内容标识符

3.{copy(#s,Self)←owner(#s1),cando(#s,Self,+copy)@#s1,+object(Self)@#s },//IDB

4.{},//AR

5.{id≡“12345”;version≡“11.5.1”; expire≡“16/12/31”;owner≡“Tom”; creator≡{Tom,Jenny};maxOccurs≡10},//EDB

6.)

上述许可证语句3说明当主体#s复制本数字内容时,需要获得该数字内容所有者的同意,同时需要插入该数字内容到主体#s中。

2.3 权利保护模型

由于Active-DU-Datalog逻辑本身的分布性和交互性,SociDRM模型中易实现事件报告机制,如式(11)所示,每复制一份数字内容拷贝,则向原创者报告复制者并将数量加1。

copy(#s1,Self)←owner(#s2),

cando(#s1,Self,+copy)@#s2,

+object(Self)@#s1,creator(#s3),

message(#s1,#s2Self,“copy”)

(11)

式(12)中,原创者将复制数量加1并记录复制者和复制时间。

message(#s1,#s2,#o,#m)← #m=“copy”,time(t),

+copylist(#s1,#s2, #o,t),

copynum(#o,n1),n2=n1+1,

-copynum(#o,n1),+copynum(#o,n2)

(12)

在此事件报告机制上,以ODRL[19]权利描述语言的数字内容使用操作为例说明DRM模型。ODRL是基于XML的国际标准权利描述语言,其数字权利活动包括:使用use(display,print,play,execute),权利转移transfer(sell,lend,give),重用reuse(modify,annotate,copy)等。SociDRM模型中数字内容的使用、转移、重用和合理使用的实现过程如下。

2.3.1 数字内容使用模型

对数字内容使用控制是DRM的核心策略,其不仅要解决允许谁访问数字内容的问题,而且要解决数字内容如何使用和控制的问题。假定社交网络中存在统一的版权中心(W),用户使用数字内容时,向所有者支付使用费,所有者则向版权中心支付部分版税,版权中心则向原创者支付一定的版税以获得相应的版权。仍以图2为例,简单起见,本文不考虑有多个原创者和拥有者的情况。

Tom的使用政策是播放每部片超过10 min即收取播放整部片的费用,收取费用后在3 d的时间内可不限次播放。收到费用后Tom同时缴纳10%的版税。用户权限规则如下:

pay(#u,#o)←price(#o,#n1),

account(#u,#n2),#n1≤#n2,m=#n2-#n1,

-account(#u,#n2),+account(#u,#m),

k=#n1×10%,

payCopywright(Self,#o,n1)@rightCenter,

time(t),+haspaid(#u,#o,t)

(13)

式(13)是支付规则,如果#o的播放价格不少于#u账户中的存款,则从#u账户中扣款并到版权中心支付10%的版税,同步记录已支付时间。数字内容使用许可证规则为:

1.License (//许可证示例

2.windtalkers_1//D为数字内容标识符

4.play(#u,Self)←owner(#s),haspaid(#u,Self,#t1)@#s,+instance(#u,#o,#t)

5.stop(#u,Self)←-instance(#u,Self,#t);},//IDB

6.{-instance(#u,Self,#t1)←instance(#u,Self,#t1),+time(#t),#t>#t1+600,owner(#s),haspaid(#u,Self,#t2)@#s },//AR

7.{id≡“12345”;version≡“11.5.1”; expire≡“16/12/31”;owner≡“Tom”; creator≡“Jenny” },//EDB

8.)

上述许可证规则语句3说明当主体#u播放本数字内容时,如其不属于已付款客户,则需要获得该数字内容所有者的同意,同时产生#o的实例并记录播放者和开始时间;语句4说明如果主体#u属于已付款客户,则可以直接播放数字内容并产生#o的一个实例;语句5说明当用户停止播放内容时,自动删除播放实例;主动语句6说明如果用户播放数字内容超过10 min时仍未付费,则删除该播放实例,即停止播放内容,其中将时间看作触发因素,每秒(每tick)产生一个插入时间的触发动作,但时间的插入存储是非持续的,下一秒自动产生新的时间插入和上一秒时间的删除。

上述规则说明SociDRM模型容易实现数字内容的使用和控制,其具有强大的授权表达能力,能表达使用控制模型UCONABC中的所有基本类型[20]。

2.3.2 数字内容转移模型

数字内容转移包括对数字内容出售、借(租)阅和赠送等权利转移中的保护模型。以数字内容借阅为例,用户可以从所有者处借阅数字内容,在借阅期内可以使用该数字内容,也能转借他人,在借阅期满之后,必须归还,否则需要缴纳超期罚款。

仍以图2为例。假定Tom拥有的数字内容是单版本的,类似于传统图书馆,借(租)阅期间其自身无法再使用该数字内容。Tom的借阅政策是只对朋友展开借阅,但借阅人可转借他人,免费借阅期为7 d,超出借阅期未还,则按照借阅规则每天从用户账户中扣除罚金,直至用户归还或超出7 d后,系统将自动归还数字内容。借阅人如转借他人,超期罚金仍由该借阅人支付。用户权限规则如下:

fine_of_day(#u,#o,#n1)←rate_of_day(#n1),

account(#u,#n2),#n1≤#n2

(14)

式(14)查询当天应扣的罚金并确认用户账户是否有足够的钱缴纳罚款。数字内容借阅许可证规则如下:

1.License (//许可证示例

2.windtalkers_1//D为数字内容标识符

4.lend(#u,Self)←on-lending(),borrower(#s,Self),relation (#s,#u,“friend”),depth(#s,#u,“friend”,m),m≤1,-object(Self),+object(Self)@#u,setonborrower(#u);

5.on-lending()←owner(#s1),owner_of_space(#s2,Self),s1≠s2;

6.setborrower(#u)←+borrower(#u);

7.setonborrower(#u1)←on-borrower(#u2),#u1≠#u2,-on-borrower(#u2),+on-borrower(#u1);

8.setonborrower(#u)←on-borrower(#u);

9.setonborrower(#u1)←on-borrower(#u2),+on-borrower(#u1);},//IDB

10.{-account(#u,#n2)@#s,-account(#u,#m)@#s←+date(#d1),lend_date(#u,#d2),#d1>#d2+7,#d1<#d2+14,owner(#s),fine_of_day(#u,#o,#n1),account(#u,#n2)@#s,m=#n2-#n1;

11.-object(Self),+object(Self)@#s←+date(#d1),lend_date(#u,#d2),#d1>#d2+7,#d1<#d2+14,owner(#s),fine_of_day(#u,#o,#n1);

12.-object(Self),+object(Self)@#s←+date(#d1),lend_date(#u,#d2),#d1≥#d2+14,owner(#s);},//AR

13.{id≡“12345”;owner≡“Tom”; creator≡“Jenny”;borrower =“Jane”; on-borrower=“Joe”},//EDB

14.)

上述许可证语句3说明如果不是转租(on-lending)且与所有者是直接朋友关系,则允许借阅该数字内容,且从所有者空间删除该数字内容并将其插入借阅者#u的空间,同时记录借阅日期和借阅人;语句4说明如果是转租(on-lending),借阅者可以转租给直接朋友,同时记录转租的用户;语句5说明如果数字内容的所有者和空间的所有者不是同一主体,则说明是转租;语句6设置借阅人;语句7、语句8和语句9按照不同情况设置转租用户;主动语句10说明当借阅期超出7 d未超过14 d且用户能缴纳当天的罚款时,则从用户账户扣除当天罚款,其中事件+date(#d1)类似于时间处理,假定当天发生插入当天日期并删除前天日期的操作;主动语句11说明当借阅期超出7 d未超过14 d但用户不能缴纳当天罚款时,直接将数字内容归还所有者;主动语句12说明当借阅期超出14 d时,直接将数字内容归还所有者。

从上述规则可以看出,SociDRM模型可完全模仿传统图书馆的借阅模式,其也能表达各类数字内容的转移模式,在此不再详述。

2.3.3 数字内容重用模型

数字内容重用包括对内容的修改、评论和复制等,SociDRM模型将修改和评论内容与原内容形成层次结构,当复制时可以将修改和评论内容同时复制或不复制。修改和评论内容由修改和评论者所有,也可以将权限转让给原数字内容所有者。

仍以图2为例。假定Tom数字内容的评论策略是评论者必须放弃数字权利,其评论内容与数字内容同时复制,其数字权利也与原数字内容相同,数字内容评论许可证如下:

1.License (//许可证示例

2.windtalkers_1//D为数字内容标识符

3.{annotate(#u)←input(#text),createobject(#o,#text),createhierarchy(Self,#o,≤CS),owner(#s),+owner(#s)@#o

4.copy(#s,Self)←owner(#s1),cando(#s,Self,+copy)@#s1,copywithhier(#s,Self)

5.copywithhier(#s,#o1)←leaf_object(#o2),object(#o2),#o2≤CS#o1,copywithhier(#s,#o2),+object(#o1)@#s

6.copywithhier(#s,#o)←leaf_object(#o),+object(#o2)@#s},//IDB

7.{ },//AR

8.{id≡“12345”;owner≡“Tom”; creator≡“Jenny””},//EDB

9.)

上述许可证语句3说明评论操作产生新的客体,该客体与被评论客体形成客体层次关系,并将评论客体的所有者设置为同一所有者,这里将许可证本身作为实体;语句4说明客体复制时也同时复制该客体层次关系中的各类客体;语句5说明如果客体不是层次结构上的叶子结点,则将其子客体也进行复制;语句6说明如果客体是叶子结点,将该客体复制到请求主体空间。

对被重用的内容客体,可以建立新的许可证和许可权限规则,SociDRM模型通过将重用内容与被重用客体分开形成客体层次,能实现灵活细致的数字内容重用权利保护和访问控制模式。

2.3.4 模型合理使用

合理使用是DRM研究中面临的难点问题,合理使用是指学术、教育、报道和评论等为了促进社会进步而无需征得版权所有人同意的使用[12]。

假设Tom合理使用策略是,如果用户是因为学术、教育、报道和评论的目的,则可以向所有者或版权中心申请合理使用,或直接申明该操作为合理使用然后进行操作即可。系统为防止用户滥用,针对用户的每一次操作都发送通知给所有人和版权中心,如果所有人或版权中心认为用户存在滥用情况,也可停止用户的合理使用权限。所有人或版权中心用户权限规则如下:

fairuse(#u,#o)←use_num(#u,#o,#n,#t1),

time(#t2),#t2≤#t1+30,#m=#n+1,

-use_num(#u,#o,#n,#t1),

+use_num(#u,#o,#m,#t1)

(15)

fairuse(#u,#o)←use_num(#u,#o,#n,#t1),

time(#t2),#t2>#t1+30,#m=1,

-use_num(#u,#o,#n,#t1),

+use_num(#u,#o,#m,#t2)

(16)

permituse(#u,#o)←use_num(#u,#o,#n,#t1),

#n>10

(17)

-permitassert(#u,Self)←

use_num(#u,#o,#n,#t1),#n>100

(18)

式(15)累积30 d内用户#u对#o的合理使用次数;式(16)说明超过30 d后重新累积次数;式(17)说明累积数不超过10次时,将允许用户的合理使用请求;式(18)是用户权限规则层的主动规则,说明当用户的累积数超过100次时,将用户的合理使用申请权利取消。数字内容合理使用许可证如下:

1.License (//许可证示例

2.windtalkers_1//D为数字内容标识符

3.{do(#u,Self)←input(#text),#text∈purpose,owner(#s),permituse(#u,Self)@#s,fairuse(#u,Self)@#s;

5.{+log(#u,Self,#text,#t)@#s←+assert(#u,Self,#text,#t),owner(#s),fairuse(#u,Self) },//AR

6.{id≡“12345”;owner≡“Tom”; creator≡“Jenny””;purpose={学术,教育,报道,评论}},//EDB

7.)

上述许可证语句3说明如果用户的使用属于合理使用,并且数字内容的所有者允许该使用,则用户可以合理使用该数字内容,所有者将记录用户的使用次数;语句4说明如果数字内容的所有者不允许该合理使用,且用户具有合理使用申请权限时,用户可以直接申请并合理使用该数字内容,许可证将插入一条声明记录;主动语句5说明如果许可证插入一条合理使用声明记录,将产生一条日志记录发送给所有者,并让所有者记录用户的使用次数。

以上规则说明,通过触发机制实现灵活的事件报告机制,SociDRM模型能保证用户的合理使用权限。

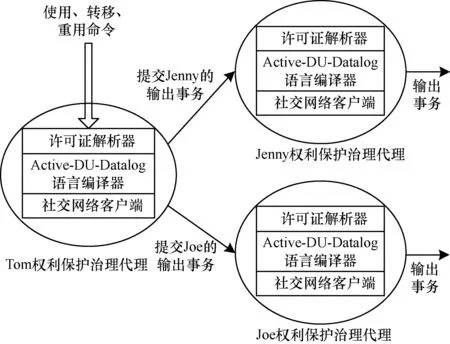

3 SociDRM模型实现

SociDRM模型以插件形式部署在社交网络客户端,由于Active-DU-Datalog逻辑的分布性,因此每个社交网络客户端是完全独立的自治权利保护代理。SociDRM模型实现机制如图3所示。

图3 SociDRM模型实现机制示例

每个权利保护自治代理包括许可证解析器、Active-DU-Datalog语言编译器和社交网络客户端3个部分。操作命令提交到自治代理后,由许可证解析器将操作命令转换成逻辑事务并调用Active-DU-Datalog语言编译器进行事务评价,对产生的本地事务,编译器留在本地执行;对非本地的输出事务,由社交网络客户端提交到相应的主体,重新进行上述操作过程直至不再产生输出事务,最后将所有事务进行第二阶段的统一提交。由于Active-DU-Datalog语言的分布性,SociDRM模型无需集中式的编译和管理。

4 相关模型对比

目前的DRM系统中,多使用基于XML的语言,如用XrML(http://www.xrml.org)和ODRL (http://www.ordl.net)等权利描述语言来构建权利保护模型。基于XML的语言在开放性、灵活性、可扩展性等使用权利描述方面存在不足。由于逻辑语言在表达力、灵活性和语义完整性上的优势,成为权利描述语言中关注的热点。LicenseScript模型[21]使用Prolog程序作为许可证的表达语言,LucScript模型使用Active-U-Datalog语义作为许可证的表达语言。上述4种模型与SociDRM模型的权利描述语言对比如表1所示。

表1 不同模型及其权利描述语言对比

由表1可以看出,SociDRM模型在语义完整性、版权保护表达力、使用控制表达力、合理使用表达力和交互能力上,与社交网络结构最匹配。

5 结束语

本文在Active-DU-Datalog分布式逻辑语言的基础上,构建面向社交网络的DRM模型SociDRM。由于Active-DU-Datalog分布式逻辑语言的分布性、非过程性、更新和交互能力以及具有的主动规则和触发机制,使SociDRM模型相对其他模型具有与社交网络结构更匹配的特征。下一步将研究SociDRM模型对社交网络中数字出版和商业应用模型的影响。

[1] 和 亮,冯登国,王 蕊,等.基于MapReduce的大规模在线社交网络蠕虫仿真[J].软件学报,2013,24(7):1666-1682.

[2] WANG T,SRIVATSA M,LIU L.Fine-grained access control of personal data[J].IEEE Personal Communi-cations,2012,5(2):40-47.

[3] TOOTOONCHIAN A,SAROIU S,GANJALI Y,et al.Lockr:better privacy for social networks[C]//Proceedings of the 5th International Conference on Emerging Networking Experiments and Technologies.New York,USA:ACM Press,2009:169-180.

[4] BADEN R,BENDER A,SPRING N,et al.Persona:an online social network with user-defined privacy[J].ACM SIGCOMM Computer Communication Review,2009,39(4):135-146.

[5] 霍颖瑜,马 莉,钟 勇,等.面向社交网络的多方授权模型[J].计算机科学,2016,43(1):116-121.

[6] MAHMOOD S.Online social networks:privacy threats and defenses[M]//CHBEIR R,BOUNA B A.Security and Privacy Preserving in Social Networks.Berlin,Germany:Springer,2013:47-71.

[7] HU H,AHN G J,JORGENSEN J.Multiparty access control for online social networks:model and mechanisms[J].IEEE Transactions on Knowledge and Data Engineering,2013,25(7):1614-1627.

[8] 钟 勇,张 宏,刘凤玉,等.一种基于逻辑框架的数字版权管理机制和实现[J].计算机研究与发展,2010,47(2):223-230.

[9] RODRIGUEZ E,RODRIGUEZ V,CARRERAS A,et al.A digital rights management approach to privacy in online social networks[C]//Proceedings of Workshop on Privacy and Protection in Web-based Social Networks.New York,USA:ACM Press,2009:129-139.

[10] ZHANG Z.Frontier and methodologies on digital rights management for multimedia social networks[J].International Journal of Digital Content Technology and Its Applications,2012,6(9):245-249.

[11] ENSOR B,KRUK S R,GZELLA A.A DRM solution based on social networks and enabling the idea of fair use[EB/OL].[2017-02-20].https://www.researchgate.net/publication/228711011_A_DRM_solution_based_on_social_networks_and_enabling_the_idea_of_fair_use.

[12] HUO Y,MA L,ZHONG Y.Research on fair use of digital content in social network[C]//Proceedings of International Conference on Knowledge Science,Engineering and Manage-ment.Berlin,Germany:Springer,2015:170-176.

[13] MARQUES J,SERRO C.Improving content privacy on social networks using open digital rights management solutions[J].Procedia Technology,2013,9:405-410.

[14] ALI B,MAHESWARAN M.Using social factors in digital rights management[C]//Proceedings of the 4th USENIX Conference on Hot Topics in Security.Berkeley,USA:USENIX Press,2009:1-6.

[15] MA Li,TAO Lixin,GAI Keke,et al.A novel social network access control model using logical authorization language in cloud computing[J].Concurrency and Computation:Practice and Experience,2017,29(14):99-110.

[16] MA Li,LENG Peng,ZHONG Yong.Research on semantic of updatable distributed logic and its application in access control[J].Journal of Parallel and Distributed Computing,2017,103(5):104-112.

[17] BERTINO E,CATANIA B,GERVASI V,et al.Active-U-datalog:integrating active rules in a logical update language[M]//FREITAG B,DECKER H,KIFER M,et al.Transactions and Change in Logic Databases.Berlin,Germany:Springer,1997:107-133.

[18] ZAYCHIK M V,STOYANOVICH J,ABITEBOUL S,et al.Collaborative access control in WebdamLog[C]//Proceedings of ACM SIGMOD International Conference on Management of Data.New York,USA:ACM Press,2015:197-211.

[19] 钟 勇,秦小麟,刘凤玉.ODRL权利描述语言逻辑实施机制研究[J].计算机科学,2009,36(4):133-139.

[20] CARNIANI E,D’ARENZO D,LAZOUSKI A,et al.Usage control on cloud systems[J].Future Generation Computer Systems,2016,63(C):37-55.

[21] CHONG C N,CORIN R,DOUMEN J,et al.LicenseScript:a logical language for digital rights management[J].Annals of Telecommunications,2006,61(3):284-331.