具有隐私保护的固定密文长度分布式属性基加密方案

李非非 韩 笑 曾 琦

(河海大学计算机与信息学院 江苏 南京 211100)

0 引 言

在信息安全领域,细粒度的访问控制[1-2]可以灵活地指定不同用户拥有不同的访问权限。由Sahai等[3]首先提出的属性基加密可以同时确保数据机密性和灵活的访问控制,成为云存储[3-5]等分布式环境中一种潜在的技术。属性基加密方案通常由四个实体构成:数据拥有者、用户、认证机构和存储服务器,如:云存储服务器。数据拥有者使用选定的访问结构加密数据,并将加密后的数据上传到云存储服务器。认证机构负责为用户颁发属性私钥。用户从认证机构处获得私钥后,如果他想要访问加密的数据,那么他应先从云端下载加密数据,然后对比他的属性列表是否满足加密时由数据拥有者选择的访问策略。云存储服务器负责提供计算和存储功能。属性基加密方案分为两大类:密钥-策略属性基加密(KP-ABE)[6-9]和密文-策略属性基加密(CP-ABE)[10-12]。在KP-ABE方案中,密文与一个属性集合相关,访问结构嵌入在密钥中。在CP-ABE方案中,访问结构嵌入在密文中,密钥与一个属性集合相关。

第一个KP-ABE[4]方案使用了单一的授权机构。在这个方案中由于单一授权机构可以生成任意用户的私钥,导致其权限过高而成为抵抗安全性攻击的薄弱点,尤其是在大规模的系统中。因此,Chase[7]提出了多授权机构的属性基加密方案,该方案中多个授权机构管理不相交的属性集合。用户与多个授权机构进行交互获得解密密钥。如果多授权机构的属性基加密方案未能保护用户隐私,那么所有的授权机构可以通过合谋来共享用户一些特殊的信息(如:属性),从而泄露用户的身份信息。因此,在属性基加密方案中保护用户的隐私是极其重要的。第一个隐私保护的分布式KP-ABE方案由韩等[9]提出,之后韩等[13]又提出了一个提高隐私性和安全性的分布式CP-ABE方案。不幸的是文献[9]中的方案不能抵抗合谋攻击[14]。因此,为了解决用户合谋攻击的问题,Yogachandran等[15]提出了一个抵抗用户合谋攻击的隐私保护的分布式KP-ABE。此外,Qian等[16]提出了一个保护用户隐私且完全隐藏访问策略的分布式CP-ABE。

在基本的CP-ABE方案中[4-5,12],密文长度随着访问结构中的属性个数呈线性增长,从而增加了接收者的通信代价和存储代价,从而限制了属性基加密的应用场景,尤其是传感器等带宽资源受限的设备。因此,本文在实现用户隐私保护的同时,确保了密文长度固定。在多授权属性基加密方案中,文献[17]已实现了密文长度固定,但是该方案未能实现对用户隐私的保护,且没能解决密钥托管问题。

目前,支持灵活扩展[18-19]和属性撤销的属性基[20]加密方案也被提出,并被广泛使用在多种场合。由于文中所提方案确保数据机密性的同时还能够保护用户的隐私,以及减少用户的通信代价和存储代价,因此该方案可以应用于智能电网系统中。智能电网控制中心可以通过我们提出的具有隐私保护功能的固定密文长度分布式属性基加密方案(PCD)对用户的用电信息进行加密,指定的用户群体获取到相应的解密密钥后可以通过执行解密算法获得原始信息。

1 预备知识

1.1 双线性对映射

定义1设G和GT是具有素数阶p的乘法循环群,假设g是G的生成元。设双线性映射e:G×G→GT,那么它满足以下属性:

1) 双线性:对于任意的u,v∈G和随机选择的x,y∈Zp,都有e(ux,vy)=e(uy,vx)=e(u,v)xy。

2) 非退化性:存在元素u,v∈G,使得e(u,v)≠1。

3) 可计算性:对于任意元素u,v∈G,存在一个有效的算法来计算e(u,v)。

1.2 复杂性假设

定义2判定性双线性Diffie-Hellman困难问题,简称DBDH困难问题。

1.3 访问结构

2 具体的方案构造

本文方案包含以下五个算法。

算法1设置算法

算法2认证机构设置算法

算法3加密算法

为了加密消息M∈GT基于访问结构,数据拥有者首先根据相应的转换规则将“与/或”门多值属性访问结构转换为树访问结构。数据拥有者选取随机数并计算其中In是认证机构索引的集合,这些认证机构管理的属性用于加密消息M。

数据拥有者初始化根节点为t,标记根节点为已读状态,同时标记其所有孩子节点为未读状态。

(2) 如果访问策略中的操作符是∨且它的孩子节点是未读状态,数据拥有者将其所有孩子节点设置为随机数ti并标记这些孩子节点为已读状态。

算法4密钥提取算法

算法5解密算法

3 安全性分析

文中所提方案可以在选择性安全模型中被证明满足选择明文攻击安全。具体证明过程是将提出的基础方案规约到判定性DBDH困难问题。假设敌手A能够攻破我们的方案,那么存在算法B可以利用敌手A的优势攻破判定性DBDH困难问题。由于判定性DBDH困难问题不可解,因此假设不成立,从而得证本文方案的安全性。下面给出本方案的抵抗选择明文攻击安全的游戏模型,该模型中包含两类参与者,分别是攻击者A和挑战者B。

全局设置阶段挑战者运行上述方案中的设置算法输出公开参数par,然后将其发送给攻击者。

认证机构设置阶段挑战者运行方案中的认证机构设置算法生成主公私钥对(MPKi,MSKi),该阶段分以下三种情况:

(1) 对于合谋的认证机构,挑战者将主公私钥对(MSKi,MPKi)发送给攻击者A。

(2) 对于诚实的认证机构,挑战者仅将主公钥MPKi其发送给攻击者A。

(3) 对于半诚实的认证机构,挑战者将主公钥MPKi及部分主私钥发送给攻击者A。

询问阶段2与询问阶段1相同。

定义3如果一个具有隐私保护功能的固定密文长度分布式属性基加密方案(PCD)是抵抗选择明文攻击安全的,那么所有的概率多项式时间的攻击者赢得上述游戏的优势均是可忽略的。

4 性能分析

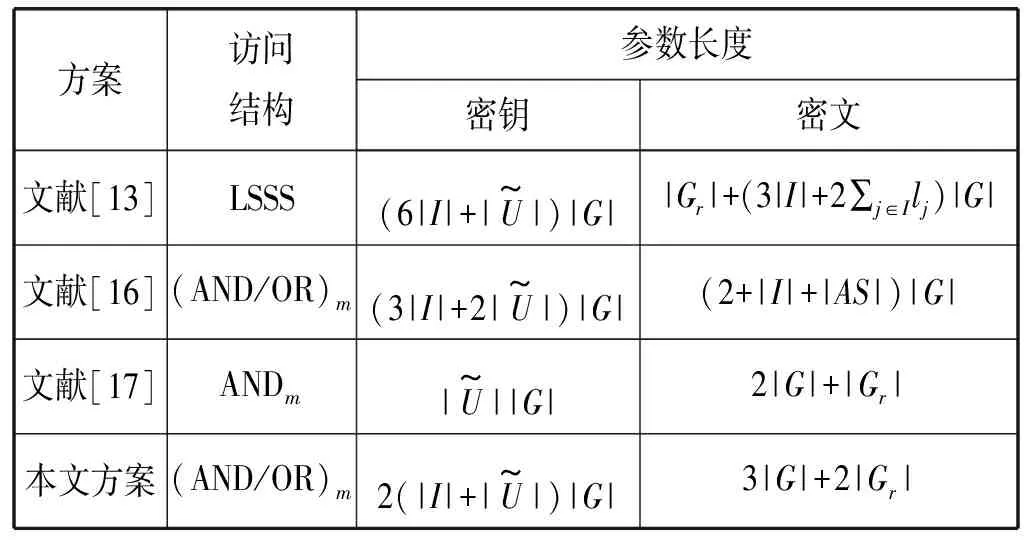

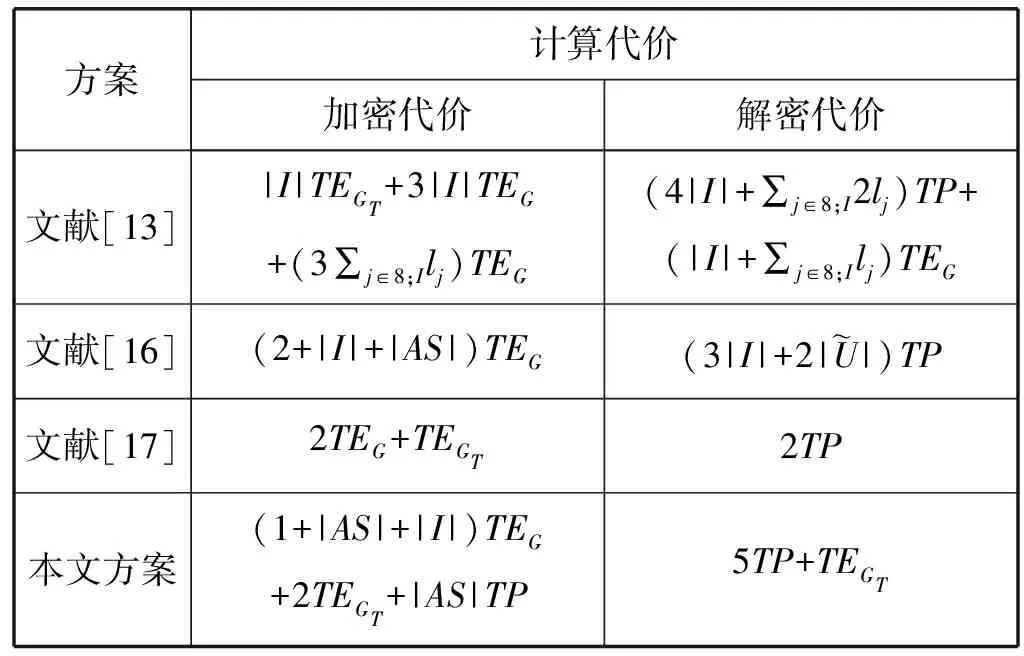

通过将本文所提出的方案与文献[13]、文献[16]、文献[17]从功能实现、参数长度、加解密时间三个方面进行比较,证实了我们方案的可行性以及实用性。从参数长度及加解密时间对比结果的分析中(如表1、表2所示)可以看出本文方案的参数长度及加解密时间代价均高于文献[17],但是我们方案的功能比较完善,如表3所示,且使用的访问策略也比文献[17]更加灵活。此外,本方案访问策略不如文献[13]灵活,但是文献[13]中密文长度随着访问策略复杂性的增加呈线性增长,而本方案能够确保密文长度固定。

表1 本文方案与其他方案的存储代价对比

表2 本文方案与其他方案的加解密计算代价对比

表3 本文方案与其他方案的功能对比

5 结 语

本文提出了一个具有固定密文长度且支持隐私保护和完全隐藏访问结构的分布式CP-ABE方案,方案中密文长度和解密代价是固定的,与访问结构的复杂性无关,从而有效降低了用户端的通信代价,存储代价以及计算开销。通过实现用户隐私的保护拓宽了属性基加密方案的应用场景。目前该方案的安全性满足选择性安全模型下选择明文攻击安全,下一阶段我们的工作是将其扩展到选择密文攻击安全。

参考文献

[1] Rafaeli S, Hutchison D. A survey of key management for secure group communication[J].ACM Computing Surveys, 2003, 35(3):309-329.

[2] Boneh D, Franklin M. Identity based encryption from the Weil pairing [J]. Siam Journal on Computing, 2012, 32(3):213-229.

[3] Sahai A, Waters B. Fuzzy identity-based encryption[C]//International Conference on Theory and Applications of Cryptographic Techniques. Springer-Verlag, 2005:457-473.

[4] Goyal V, Pandey O, Sahai A, et al. Attribute-based encryption for fine-grained access control of encrypted data[C]//ACM Conference on Computer and Communications Security. ACM, 2006:89-98.

[5] Bethencourt J, Sahai A, Waters B. Ciphertext-Policy Attribute-Based Encryption[C]//IEEE Symposium on Security and Privacy. IEEE Computer Society, 2007:321-334.

[6] Ostrovsky R, Sahai A, Waters B. Attribute-based encryption with non-monotonic access structures[C]//Ccs 07 Acm Conference on Computer & Communications Security,2007:195-203.

[7] Chase M. Multi-authority Attribute Based Encryption[M]//Theory of Cryptography. Springer Berlin Heidelberg, 2007:515-534.

[8] Chase M, Chow S S M. Improving privacy and security in multi-authority attribute-based encryption[C]//ACM Conference on Computer and Communications Security. ACM, 2009:121-130.

[9] Han J, Susilo W, Mu Y, et al. Privacy-Preserving Decentralized Key-Policy Attribute-Based Encryption[J]. IEEE Transactions on Parallel & Distributed Systems, 2012, 23(11):2150-2162.

[10] Ling C, Newport C. Provably secure ciphertext policy ABE[C]//ACM Conference on Computer and Communications Security. ACM, 2007:456-465.

[11] Herranz J, Laguillaumie F, Ràfols C. Constant Size Ciphertexts in Threshold Attribute-Based Encryption[C]//International Conference on Practice and Theory in Public Key Cryptography. Springer-Verlag, 2010:19-34.

[12] Waters B. Ciphertext-Policy Attribute-Based Encryption:An Expressive, Efficient, and Provably Secure Realization[C]//International Workshop on Public Key Cryptography. Springer, Berlin, Heidelberg, 2011:53-70.

[13] Han J, Susilo W, Mu Y, et al. Improving Privacy and Security in Decentralized Ciphertext-Policy Attribute-Based Encryption[J]. IEEE Transactions on Information Forensics & Security, 2015, 10(3):665-678.

[14] Ge A, Zhang J, Zhang R, et al. Security Analysis of a Privacy-Preserving Decentralized Key-Policy Attribute-Based Encryption Scheme[J]. IEEE Transactions on Parallel & Distributed Systems, 2013, 24(11):2319-2321.

[15] Rahulamathavan Y, Veluru S, Han J, et al. User Collusion Avoidance Scheme for Privacy-Preserving Decentralized Key-Policy Attribute-Based Encryption[J]. IEEE Transactions on Computers, 2016, 65(9):2939-2946.

[16] Qian H, Li J, Zhang Y. Privacy-Preserving Decentralized Ciphertext-Policy Attribute-Based Encryption with Fully Hidden Access Structure[M]//Information and Communications Security. Springer International Publishing, 2013:363-372.

[17] Chen Y, Song L, Yang G. Attribute-Based Access Control for Multi-Authority Systems with Constant Size Ciphertext in Cloud Computing[J]. 中国通信(英文版), 2016, 13(2):146-162.

[18] Yu S, Wang C, Ren K, et al. Achieving secure, scalable, and fine-grained data access control in cloud computing[C]//Conference on Information Communications. IEEE Press, 2010:534-542.

[19] Wan Z, Liu J, Deng R H. HASBE:A Hierarchical Attribute-Based Solution for Flexible and Scalable Access Control in Cloud Computing[J]. IEEE Transactions on Information Forensics & Security, 2012, 7(2):743-754.

[20] Yang K, Jia X, Ren K. Attribute-based fine-grained access control with efficient revocation in cloud storage systems[C]//ACM Sigsac Symposium on Information, Computer and Communications Security. ACM, 2013:523-528.