无线体域网中高效可撤销的无证书远程匿名认证协议

张顺,范鸿丽,仲红,田苗苗

(安徽大学计算机科学与技术学院,安徽 合肥 230601)

1 引言

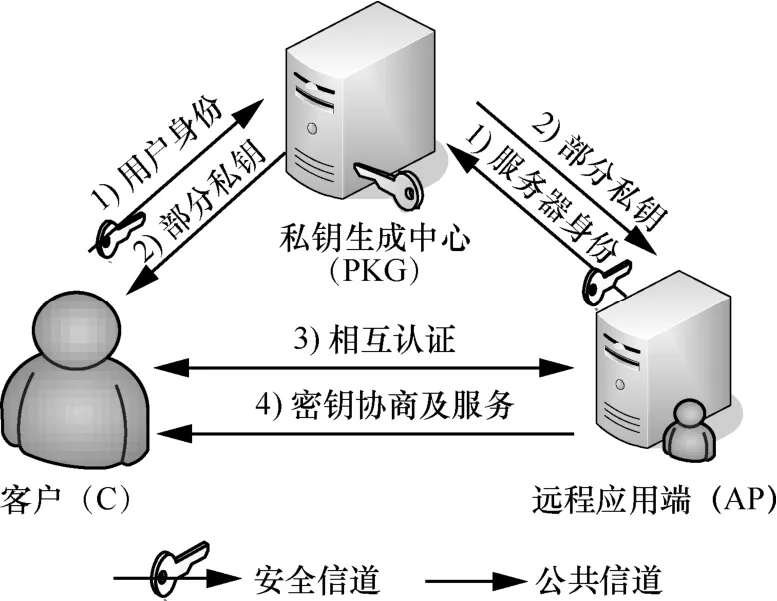

随着传感器技术和无线通信技术的不断发展,无线体域网[1]应运而生,满足了人们对高质量医疗服务的需求。WBAN由一系列资源受限的穿戴式或嵌入式的传感器节点组成,这些节点能够实时收集病人的生理信息,然后通过智能设备将数据发送到远程应用端进行诊断。图1是典型的WBAN应用场景,其中 WBAN中节点收集实时生理数据(心跳、血压等),通过智能设备(个人数字管家、智能手机等)将数据发送到远程应用端进行分析诊断。由于收集的敏感生理数据在公共信道上传输,为了保护生理数据的隐私性以及确保用户可以得到及时治疗,在无线体域网认证协议需要满足用户匿名相互认证、不可链接性、不可否认性以及会话密钥建立等安全需求。

图1 无线体域网应用场景

首个远程认证协议是由 Lamport[2]提出的,该协议允许移动客户通过公共信道向远程服务器进行身份认证,并且双方可以生成共享会话密钥以保证后期通信的安全。此后,许多远程认证协议被相继提出(如文献[3~7])。这些协议属于传统公钥密码协和基于身份的密码协议。在传统的公钥密码体制中,客户的公私钥对都是由它自己随机生成,为了确保客户身份和公钥对应关系的真实性,需要证书授权中心(CA,certificate authority)给客户颁发相应的公钥证书。由于证书分发和管理代价较大,因此,这种密码体制不适用于资源受限的WBAN。基于身份公钥密码体制的思想是由 Shamir[8]提出的,其中,客户的公钥是身份信息,因此,该体制消除了公钥证书。但是在基于身份的密码体制中客户的私钥都是由私钥生成中心(PKG,private key generator)生成的,因此,密钥托管存在问题。为了解决该问题,Al-Riyami等[9]提出了无证书公钥密码体制。在这种密码体制中客户的私钥由它选择的秘密值和 PKG生成的部分私钥组成。因此,无证书公钥密码体制不仅消除了公钥证书,还解决了密钥托管问题。

Liu等[10,11]在2014年首次提出了2个保护隐私的无证书远程匿名认证协议,由于在协议中服务器需要存储验证表,存在伪造客户的可能性,并且协议不满足前向安全性等安全需求同时也使用了双线性对等操作,客户的计算代价较大。Xiong[12]给出了一种基于无证书加密的远程匿名认证协议,但该协议在客户端使用了较多的点乘操作并且没有考虑到客户和远程应用端的撤销问题,即当客户或远程应用端的密钥泄露或服务到期时,PKG需要将该客户或远程应用端撤销。否则,服务到期的客户可以继续享受医疗服务,恶意的远程应用端也可以非法收集客户的隐私生理信息。

在无证书公钥系统中,Xiong等[13]首次提出了在 WBAN中可撤销的远程匿名认证协议,但该协议使用了大量双线性对以及 map-to-point散列操作,客户的计算代价太大。此外,协议使用KUNode算法[14]进行客户和远程应用端的撤销,树形结构的撤销导致客户的存储开销较大。为了降低客户的开销,Tseng等[15]提出了一种有效的撤销算法,在该算法中客户的私钥分成3个部分:客户选取的秘密值、PKG生成的部分私钥和PKG生成的时间密钥,其中,时间密钥是周期性更新的,因此,可能会出现客户密钥泄露或服务到期发生在更新周期内的情况,而PKG无法立即将客户撤销。

基于以上问题,本文基于无证书签名思想,采用椭圆曲线和实时更新时间密钥技术提出了一种高效的可撤销无证书远程匿名认证协议。该协议没有使用双线性对以及map-to-point散列操作,客户的计算代价较小。此外,与文献[13]中的协议相比,本文所提协议实现撤销的同时大大降低了客户的存储代价。最后,安全性分析证明该协议在随机预言模型下是安全的。

2 预备知识

本节给出椭圆曲线密码的基本概念和相关困难假设。

2.1 椭圆曲线

素数域Fp上的椭圆曲线E是由y2=x3+ax+bmodp上的点集(x,y)和一个称为无穷远点O组成的,其中,a,b∈RFp并且4a3+2 7b2≠0 modp。曲线E与点加定律“+”形成一个循环加法群G,无穷远点O是单位元。具体定义如下。给定P,Q∈G,则P+Q被视为关于x轴的反射点R,其中,R是曲线E和线l之间的交叉点。如果P≠Q,l由P和Q决定;如果P=Q,l表示的切线。一个点P的倍数可以实现为重复的加法,即mP=P+P+…+P。

椭圆曲线的更多信息参考文献[16]。

2.2 困难假设

本文协议的安全性依赖于以下2个经典的困难假设。

1) 离散对数问题(DL,discrete logarithm problem)。给定元组{P,xP}∈G,在概率多项式时间内找到整数x是困难的。

2) 计算 Diffie-Hellman问题(CDH,computational Diffie-Hellman problem)。给定元组{P,xP,yP}∈G,其中,x,y是中未知的整数,在概率多项式时间内计算xyP是困难的。

3 系统和安全模型

本节介绍系统模型、安全性需求、可撤销的无证书认证协议以及安全模型。

3.1 系统模型

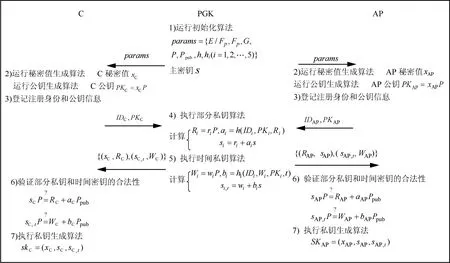

系统模型如图2所示,协议共有3个参与方:客户(C)、私钥生成中心(PKG)和远程应用端(AP),其中,C和AP都可能有多个而PKG一般只有一个。

图2 系统模型

私钥生成中心(PKG)。PKG被视为C和AP的注册中心,一般是由半可信的盈利组织担任。为了商业盈利的目的,PKG可能通过伪装成合法的AP来收集病人隐私数据或通过伪装成合法的C来获得医疗服务。

客户(C)。客户代表病患。C配备了一系列传感器节点和智能设备。C在请求AP服务之前需要向PKG注册,由PKG预设公共参数,部分私钥和时间密钥,其中,部分私钥通过安全信道发送,时间密钥通过公共信道发送。当PKG检测到C的服务到期或密钥泄露时,需将C撤销。

远程应用端(AP)。远程应用端是医疗服务中心,如医院、诊所等。在AP给C提供远程服务之前同样需要向PKG注册并由PKG预设公共参数、部分私钥和时间密钥,其中,部分私钥通过安全信道发送,时间密钥通过公共信道发送。当 PKG检测到AP的服务到期或密钥泄露时,需要撤销该AP。

3.2 安全需求

为了确保 WBAN环境下的通信安全,认证协议通常需要满足以下安全性需求[11~13]。

1) 客户匿名。为了保护C的隐私,包括PKG在内的任何第三方都不能通过截获请求消息获得C的身份信息。

2) 相互认证。为了确保只有合法的 C可以获取医疗服务并且只有合法的 AP可以提供医疗服务,协议需要在C和AP之间提供相互认证。

3) 不可链接。一个合法的C可以向AP发出多次服务请求消息,但网络攻击者不能分辨哪些消息来自同一个C。

4) 会话密钥安全。在完成相互认证之后,C和AP可以建立会话密钥。会话密钥用来保护双方后续的通信安全,所以协议需要保证会话密钥的安全。

5) 前向安全。即使参与方的长期密钥泄露,之前会话中传输的数据依然是安全的,即这些数据不会被泄露。

6) 可撤销。当C/AP的私钥泄露或服务到期时,PKG应能撤销该C/AP。

3.3 可撤销的无证书远程认证协议

可撤销的无证书远程认证协议主要包括以下几部分,其中,为了叙述方便,将C和AP统称为用户。

1) 初始化(1λ)。由PKG运行,输入安全参数1λ,输出公共参数params、系统主密钥s以及系统公钥。

2)秘密值提取算法(ID)。由用户运行,输入用户身份ID,输出用户的秘密值xID。

3) 公钥提取算法(ID,xID)。由用户运行,输入用户的身份ID和秘密值xID,输出用户的公钥PKID。

4) 部分私钥提取算法(ID,PKID,params)。由PKG运行,输入用户的身份ID、用户的公钥PKID、系统参数params,输出用户的部分私钥sID。

5)时间密钥提取算法(ID,PKID,params,t)。由PKG运行,输入用户的身份ID、用户的公钥PKID、系统参数params和当前时间t,输出用户的时间密钥sID,t。

6) 私钥提取(ID,xID,sID,sID,t)。由用户运行,输入用户的身份ID、秘密值xID、部分私钥sID、时间密钥sID,t,输出用户的私钥skID。

7) 认证(ID,skID,PKID,params)。由用户运行,输入用户的身份ID、用户私钥skID、用户公钥PKID和系统参数params,生成请求消息M。然后将M发给AP。AP验证消息M的有效性,如果有效,输出Accept;否则,输出Reject。

8) 撤销(ID,t,sID,t)。由PKG运行,当用户ID的密钥泄露或服务到期时,停止为ID更新时间密钥sID,t。

3.4 安全模型

本文协议涉及以下3类敌手。

1) 敌手A1。该敌手是外部敌手,他不知道系统主密钥,但可以替换任意合法用户的公钥以及从公共信道得到用户的时间密钥。

2) 敌手A2。这类敌手有诚实但是好奇的PKG,他可以知道系统的主密钥,但是不能替换用户公钥。

3) 敌手A3。这类敌手是已经撤销的用户,他不知道系统主密钥和更新的时间密钥,但可以替换用户公钥。

协议的安全性由以下3个游戏表示。

游戏1挑战者C运行初始化算法,生成系统参数和主密钥。C保留主密钥,发送系统参数给A1。A1可以进行询问。

1) 用户秘密值询问。A1发送一个用户的身份ID,C执行用户秘密值算法,然后将xID返回。

2) 用户公钥询问。A1询问身份为ID的用户公钥,C执行公钥提取算法,然后将PKID返回。

3) 部分私钥询问。A1发送一个用户的身份ID,C执行部分私钥提取算法,然后将sID返回。

4) 时间密钥询问。A1询问身份为ID的用户在t时刻的时间密钥,C执行时间密钥提取算法,然后将sID,t返回。

5) 公钥替换询问。A1将身份为ID的用户公钥PKID替换成PKI′D。C将记录该过程。

6) 认证询问。A1代表身份为ID的用户在公钥PKID和时间t下进行认证询问,C执行认证算法得到认证消息{Xi,Qi},然后将{Xi,Qi} 返回给A1。

A1输出身份ID*在和t*下的认证消息若满足以下条件,则A1赢得游戏。

①A1没有执行过对 (ID*,t*)的认证询问。

②A1没有提交过对ID*的部分私钥询问。

游戏2C运行初始化算法,产生系统参数和系统主密钥,然后将参数和主密钥发送给A2。A2可以进行以下询问。

1) 用户秘密值询问。A2发送一个用户的身份ID,C执行秘密值提取算法,然后将xID返回。

2) 用户公钥询问。A2询问身份为ID的用户公钥,C执行公钥提取算法,然后将PKID返回。

3) 认证询问。A2代表身份为ID的用户在公钥PKID和时间t下进行认证询问,C执行认证算法得到认证消息{Xi,Qi},然后将{Xi,Qi} 返回。

A2输出身份ID*在和t*下的认证消息若满足以下条件,则A2赢得游戏。

①A2没有执行过对 (ID*,t*)的认证询问。

②A2没有询问过对用户ID*的秘密值询问。

游戏3C执行初始化算法,产生系统参数和系统主密钥。C保留主密钥,但将参数发给A3。A3可以进行以下询问。

1) 时间密钥询问。A3询问身份为ID的用户在t时刻的时间密钥,C执行时间密钥提取算法,然后将sID,t返回。

2) 公钥替换询问。A3将身份为ID的用户公钥PKID替换成PKI′D。C将记录下该过程。

3) 认证询问。A3代表身份为ID的用户在公钥PKID和时间t下进行认证询问,C执行认证算法得到认证消息{Xi,Qi},然后将{Xi,Qi} 返回给A3。

A3输出身份ID*在和t*下的认证消息若满足以下条件,则A3赢得游戏。

①A3没执行 (ID*,t*)的认证询问。

②A3没提交过对 (ID*,t*)的时间密钥询问。

定义1 如果敌手A1、A2和A3赢得游戏1、游戏2和游戏3的概率都是可忽略的,那么认证协议是安全的。

4 本文的认证协议

为了满足安全性需求以及实现用户撤销,本文提出了一种新的高效可撤销的无证书远程匿名认证协议。协议包括4个阶段:初始化阶段、密钥生成阶段、认证阶段和撤销阶段。

4.1 初始化阶段

给定安全参数λ,PKG执行以下步骤。

1) 根据2.1节内容生成大素数p、q和其中,G的阶为q。

4.2 密钥生成阶段

当AP提供服务之前,需要先执行以下的步骤向PKG注册。

2) PKG收到IDAP和PKAP后,执行以下步骤。

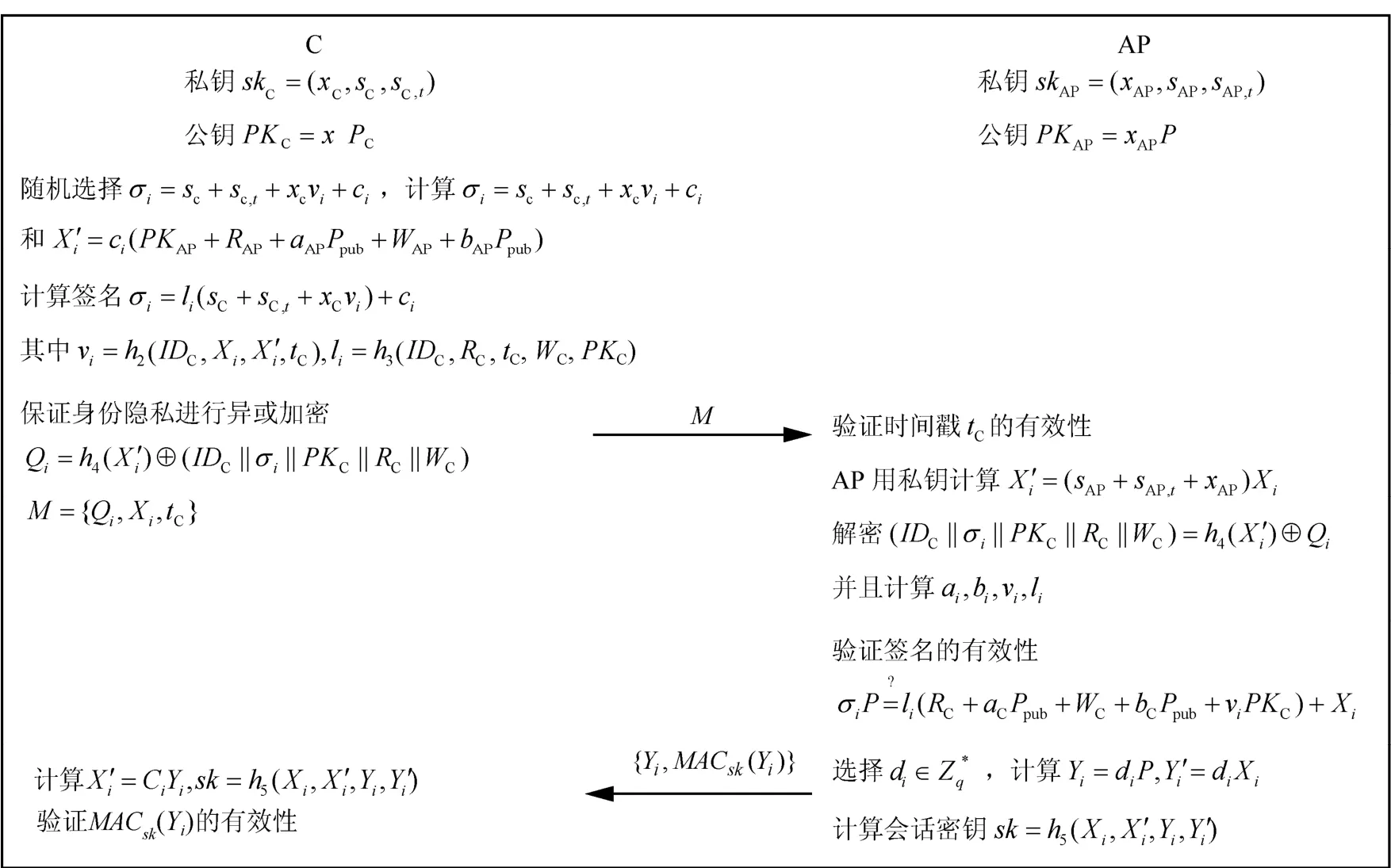

4.3 认证阶段

图3 初始化和密钥生成阶段的具体过程

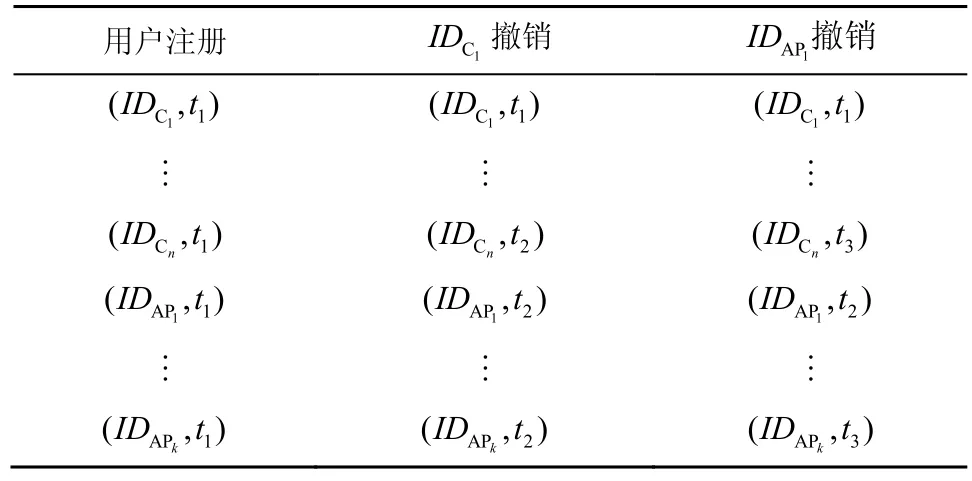

4.4 撤销阶段

当用户的服务到期或密钥泄露时,PKG需要撤销该用户。PKG将时间t更新为最新的撤销时间然后通过公共信道为未撤销的用户分发更新的时间密钥。PKG维持一个列表ITL,记录撤销用户身份和撤销时间。具体如表1所示。例如,在t2时刻,PKG检测到身份为IDC1的密钥泄露或服务到期,PKG将 (IDC1,t1)存储在ITL表中,然后为未撤销用户分发时刻为t2的时间密钥。

表1 撤销过程

5 安全性分析

5.1 安全性证明

引理1 在随机预言模型下,如果A1能在多项式时间内以不可忽略的优势ε攻破本文的协议,其中,A1最多进行qs次认证询问、qk次部分私钥询问和qt次时间密钥询问,则存在S可以以不可忽略的概率解决DL问题。

证明 假定A1是攻击者,给定{P,aP},构造算法S,利用S解决DL问题,计算a。

设Ppub=aP,其中,a是系统主密钥。S维护列表L、L1、L2、L3、L4、LK、Lt、LPK分别用于存储A1对h、h1、h2、h3、h4、部分私钥、时间密钥和用户公钥询问的记录。初始状态下列表为空。A1可以执行以下询问。

图4 认证协议具体过程

h询问。收到 A1对的h询问后,S进行以下操作。

1) 若表L存在 {IDC,RC,PKC,aC},则返回 aC给 A1。

h1询问。收到 A1对 {IDC,t,PKC,WC,bC}的h1询问后,S进行以下操作。

1) 若列表L1中存在 {IDC,WC,bC,t,PKC},则返回 bC给 A1。

部分私钥询问。收到 A1对 {IDC,PKC}的部分私钥询问后,S进行以下操作,其中,S随机选择 I D*的概率为θ。

1) 若 I DC= I D*,S失败并终止模拟。

时间密钥询问。收到 A1对 {I DC,t,PKC}的时间密钥询问后,S执行以下操作。

1) 若表 Lt中存在,则返回给 A1。

用户秘密值询问。收到 A1对 I DC的秘密值询问后,S检索 I DC的公钥询问列表 xC,然后将 xC返回给 A1。

用户公钥询问。收到 A1对 I DC的公钥询问后,S进行以下操作。

公钥替换询问。收到 A1对 P KC的公钥替换询问后,S从表LPK中检索 {IDC,PKC,xC},令PKC=,并将 {IDC,PKC,⊥}添加到表LPK中。

h1询问。收到A1对 {IDC,Xi,Xi′,tC}的h2询问后,S进行以下操作。

1) 当表 L2中有 {IDC,Xi,Xi′,tC,vi},则返回vi给A1。

2) 否则,S随机选择 vi∈R,返回vi并将{I DC,Xi,Xi′,tC,vi}加入L2中。

h3询问。收到A1对 {IDC,RC,WC,tC,PKC}的h3询问后,S进行以下操作。

1) 当表 L3中有 {IDC,RC,WC,PKC,tC,li},则返回 li给A1。

2) 否则,S选择 li∈,返回li给A1并将{I DC,RC,WC,PKC,tC,li}加入 L3中。

h4询问。收到A1对 Xi′的 h4询问后,S进行以下操作。

1) 当表 L3中有 {h4,Xi′},则返回 h4给A1。

2) 否则S随机选择 h4∈ {0,1}l,返回 li给{I DC,RC,WC,tC}并将 {h4,Xi′ }加入 L4中。

认证询问。收到A1对 {IDC,PKC,t}的认证询问后,S进行以下操作。

1) 若 (I DC,t) ≠ (I D*,t*)并且公钥未被替换,S选择计算并将{Xi,Qi} 返回给A1。

2) 若 (I DC,t) =(I D*,t*)或公钥已经被替换,S失败并终止模拟。

最后A1输出的认证消息

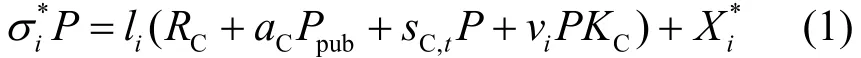

A1选择计算然后将认证消息返回给S。S收到后,计算,解密得到其中,签名满足式(1)

S根据分叉引理[17]选择不同的h可以得到另一个合法认证消息并且签名满足式(2)

根据式(1)和式(2),可以推出

引理2 在随机预言模型下,如果 A2能在多项式时间内以不可忽略的优势ε攻破本文的认证协议,其中, A2最多进行 qs次认证询问, qk次部分私钥询问和 qt次时间密钥询问,则存在S可以以不可忽略的概率解决DL问题。

证明假定 A2是攻击者,给定{P,aP},构造算法S,利用S解决DL问题,计算a。

S设 Ppub= s P,其中,s是系统主密钥。 A2知道系统主密钥并且 A2不允许执行公钥替换询问。其中, h 、 h1、h2、h3、h4询问可参见引理1。

用户公钥询问。收到 A2对 I DC的公钥询问后,S进行以下操作。

用户秘密值询问。收到 A2对 I DC的秘密值询问后,S进行以下操作。

1) 若 I DC= I D*,S失败并终止模拟。

2) 否则,S检索 I DC的公钥询问列表 xC,然后将 xC返回给 A2。

认证询问。收到 A2对 {IDC,PKC,t}的认证询问后,S进行以下操作。

最后 A2输出的认证消息

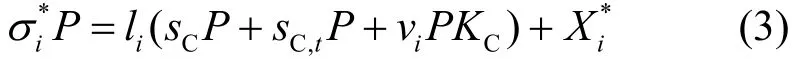

A2选择计算并将返回给S。S收到后,计算解密得到其中,签名满足式(3)

S根据分叉引理[17]选择不同的 h2可以得到另一个认证消息其中,签名满足式(4)

根据式(3)和式(4),可以推出

引理3 在随机预言模型下,如果 A3能在多项式时间内以不可忽略的优势ε攻破认证协议,其中,A3最多进行 qs次认证询问, qk次部分私钥询问和qt次时间密钥询问,则存在S可以以不可忽略的概率解决DL问题。

证明假定 A3是攻击者,给定{P,aP},构造算法S,利用S解决DL问题,计算a。

S设 Ppub= a P,其中,a是系统主密钥。 A3是已经撤销的用户,知道秘密值和部分私钥。 A3执行的 h、h1、h2、h3、h4以及秘密值,公钥替换询问可参见引理1。

部分私钥询问。收到 A3对的部分私钥询问后,S进行以下操作。

1) 当表 Lt中有则返回(sC,RC)给 A3。

时间密钥询问。收到 A3对的时间密钥询问后,S进行以下操作。

1) 若 (I DC,t) ≠ (I D*,t*),S随机选取sC,t,计算返回 {sC,t,WC} 给A3,并添加到Lt中。

用户公钥询问。收到 A3对 I DC的公钥询问后,S进行以下操作。

认证询问。收到 A3对的认证询问后,S进行以下操作。

最后,A3输出的认证消息

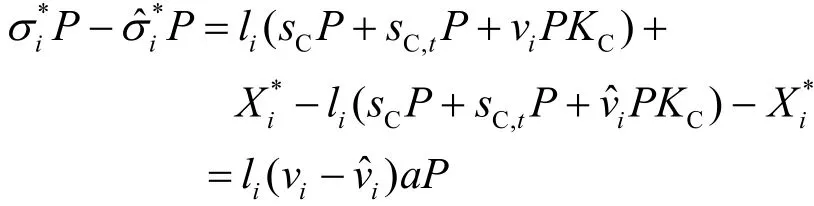

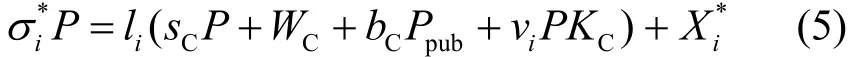

A3选择计算以及然后将返回给 S。S收到后,计算解密后得到其中,签名满足式(5)

S根据分叉引理[17]选择不同的 h1可以得到另一个合法认证消息,并且签名满足式(6)

根据式(5)和式(6),可以推出

5.2 其他安全性分析

下面的分析证实本文协议也满足客户匿名、相互认证、不可链接、会话密钥安全、前向安全和可撤销等安全性需求。

2) 相互认证性。在前面的分析中可以得出只有合法的C和AP可以生成合法请求消息和应答因此,C和AP可以通过验证消息的有效性来确定对方是否合法。所以本文的协议满足相互认证性。

4) 会话密钥安全性。相互认证之后,C和AP将建立会话密钥其中,如果敌手想要伪造会话密钥,需要解决CDH问题。而CDH问题是难解的,所以本文协议能够提供会话密钥安全性。

5) 前向安全性。在协议的执行过程中,C和AP可以生成会话密钥即使敌手知道C和AP的长期私钥,计算会话密钥还需要从中计算出 cidiP,即要解决CDH问题。而CDH问题是难解的,所以本文的协议满足前向安全性。

6) 可撤销性。当用户的密钥泄露或服务到期时,PKG需要撤销该用户。此时PKG将为未撤销的用户更新时间密钥而撤销用户的时间密钥将不更新,所以本文协议可撤销性。

6 功能和性能分析

6.1 功能比较分析

本节将本文协议与文献[12,13]的协议进行功能对比。表2中√表示能满足该性质,×表示不能满足该性质。可见本文协议和文献[13]中的协议满足所有的常见安全性需求,而文献[12]中协议未考虑到用户撤销问题。

表2 功能对比

6.2 C端及AP端性能分析

本文协议中C端在Inter® Core i7 CPU 3.6 GHZ处理器,内存为512 MB,操作系统为Win7上模拟,AP端在Inter® Core i5CPU 2.4 GHz处理器,内存为4 GB,操作系统为Win10 OS上模拟,并使用JPBC库[18]量化密码学操作时间。在模拟实验中采用超奇异曲线E/FP:y2=x3+x,其中,阶q是160 bit的Solonas素数,G1中的元素为512 bit,假定协议中使用的身份信息和时间戳均为 32 bit。此外,对称加密/解密操作、消息认证码以及普通散列函数操作的时间较短[19],可以忽略不计。

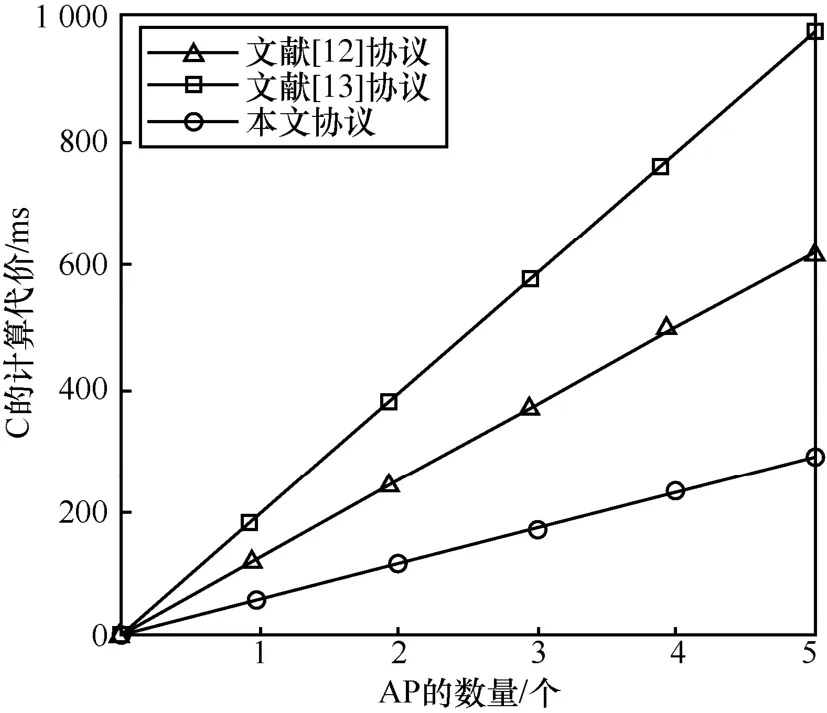

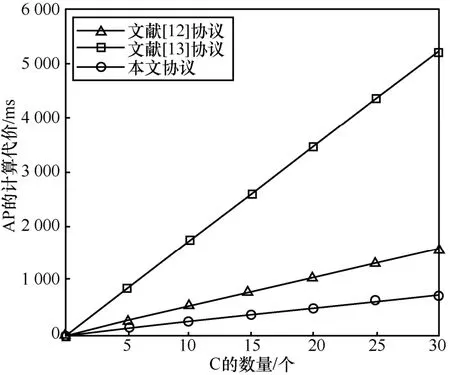

6.2.1 计算代价分析

通过模拟实验结果取20次平均值得到C和AP的计算代价。根据模拟实验结果,给出图 5和图6的代价对比。图5中给出本文协议中C的计算代价随着AP数量增加的关系,对应多位专家会诊等现实情况,图6中给出本文协议中AP端计算代价随着C数量增加的关系。本文的协议基于椭圆曲线,没有使用高代价的双线性对以及map-to-point散列操作。由图5和图6可以看出,与文献[12]和文献[13]相比,C端及AP端的计算代价有了大幅降低。

图5 C端计算代价与AP端数量的关系

图6 AP端计算代价与C端数量的关系

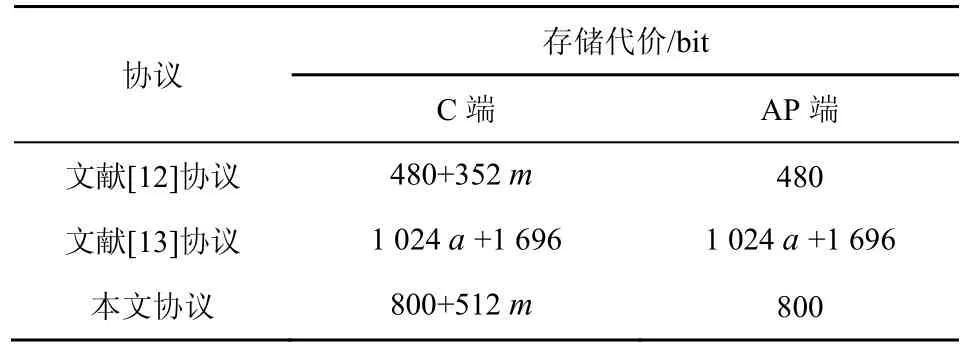

6.2.2 存储代价分析

通过模拟实验选定的参数q、G,可以计算得到协议的存储代价。

在文献[12]的协议中,C存储2m+3 个G中的元素和m个身份信息,其中,m表示AP的数量。所以 C端的存储代价为 160×(2m+3)+32m=(480+352m) bit;AP存储3个G中的元素,所以AP端的存储代价为160×3=480 bit。

在文献[13]的协议中,WBAN的用户个数为n= 2a个,C存储2a+3个G1中的元素和一个随机数,所以C端的存储代价为512×(2a+3)+160 =(1 024a+1 696) bit。AP端存储2a+3 个G1的元素和一个随机数,所以 AP端存储代价为 512×(2a+3)+160 =(1 024a+1 696) bit。

在本文协议中,C存储3m+5个G中的元素和m个身份信息,其中,m表示AP的数量。所以C端的存储代价为160×(3m+5)+3 2m=(512m+800) bit;AP端存储5个G中的元素,则AP端的存储代价为160×5=800 bit。具体比较如表3所示,在实际应用中m远远小于n。由于本文协议实现了用户撤销,需要多存储额外的时间密钥,所以代价比文献[12]要稍高。但与文献[13]对比,本文协议的存储代价大大降低。

表3 存储代价对比

6.2.3 通信代价分析

通过模拟实验选定的参数q、G,可以计算得到协议的通信代价。

在文献[12]的协议中,C发送的消息包括4个G中的元素,一个身份信息和一个时间戳。AP发送的消息包括一个G中元素和一个MAC码。所以协议的通信代价为160×5+32+32+160=1 024 bit。

在文献[13]的协议中,C发送的消息包括8个G1中的元素,一个身份信息和一个时间戳。AP发送的消息包括一个G1中元素和一个MAC码。所以协议的通信代价为512×9+160+32+32=4 832 bit。

在本文的协议中,C发送的消息包括5个G中元素,一个身份信息和一个时间戳,AP发送的消息包括一个G中元素和一个MAC码。所以协议的通信代价为160×6+32+32+160=1 184 bit。表4给出了详细的通信代价比较,本文协议比文献[12]通信代价稍高,因为在传输过程中需要发送额外的参数,但是本文考虑了用户撤销的问题,代价稍高是可以接受的。

表4 通信代价比较

6.3 PKG性能分析

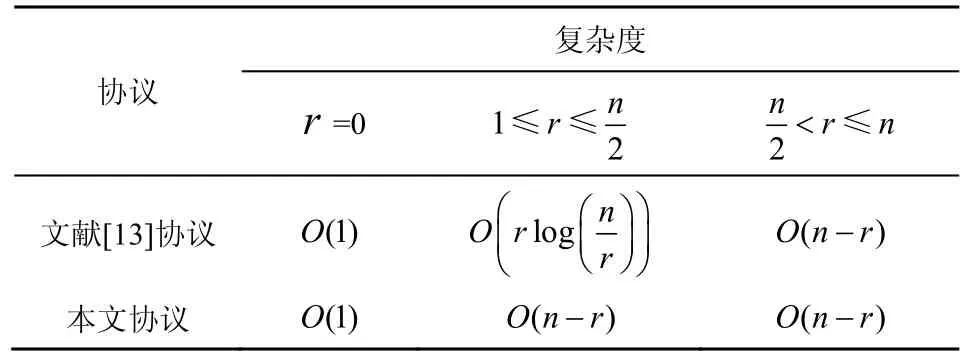

文献[13]的协议中使用KUNode算法进行用户撤销,PKG计算和分发时间密钥的代价是n和r的函数,其中,n是用户个数,r是撤销用户的个数。当时,PKG的密钥更新代价随着用户而对数增加;当PKG的密钥更新代价随着用户而线性增加。虽然这种方案可以降低 PKG的更新代价,但是会导致C端存储大量树形结构中的内容,存储代价较大。在本文协议中,PKG的撤销代价是随着用户个数线性增加的。由表5可以看出,在撤销用户较少的情况下,本文协议中 PKG的更新代价相对于KUNode算法会较高,但是由表5可以看出本文协议大大减少了 C端的存储代价。而 PKG的资源比较充足,增加 PKG的代价是可行的。所以本文协议更加适用于WBAN。

表5 PKG撤销代价对比

7 结束语

本文基于时间密钥和椭圆曲线提出了可撤销的无证书远程匿名认证协议,实验结果表明本文协议大大降低了用户端的计算代价和存储代价。经过安全性证明以及详细的功能分析说明本文协议是安全有效的,更适用于资源受限的无线体域网。

参考文献:

[1]ZIMMERMAN T G. Personal area networks: near-field intra body communications[J]. IBM System Journal,1996,35(3/4):609-617.

[2]LAMPORT L. Password authentication with insecure communication[J]. Communications of the ACM,1981,24(24):770-772.

[3]LI M,YU S,LOU W,et al. Group device pairing based secure sensor association and key management for body area networks[C]// Conference on Information Communications. 2010:2651-2659.

[4]LI M,YU S,GUTTMAN J D,et al. Secure ad hoc trust initialization and key management in wireless body area networks[J]. ACM Transactions on Sensor Networks,2013,9(2):1-35.

[5]YANG J H,CHANG C C. An ID-based remote mutual authentication with key agreement scheme for mobile devices on elliptic curve cryptosystem[J]. Computer Security,2009,28 (3-4):138-143.

[6]HE D,CHEN J,HU J. An ID-based client authentication with key agreement protocol for mobile client-server environment on ECC with provable security[J]. Information Fusion,2012,13(3):223-230.

[7]HE D,ZEADALLY S,KUMAR N,et al. Anonymous authentication for wireless body area networks with provable security[J]. IEEE System Journal,2016,(99):1-12.

[8]SHAMIR A. Identity-based cryptosystems and signature schemes[M]//Advances in Cryptology (Lecture Notes in Computer Science).Springer-Verlag,1984,196:47-53.

[9]Al-RIYAMI S S,PATERSON K G. Certificateless public key cryptography[C]//International Conference on the Theory and Application of Cryptology and Information Security. 2003:452-473.

[10]LIU J,ZHANG Z,SUN R,et al. An efficient certificateless remote anonymous authentication scheme for wireless body area networks[C]//IEEE International Conference on Communications.2012:3404-3408.

[11]LIU J,ZHANG Z,CHEN X,et al. Certificateless remote anonymous authentication schemes for wireless body area networks[J]. IEEE Transactions on Parallel & Distributed Systems,2014,25(2):332-342.

[12]XIONG H. Cost-effective scalable and anonymous certificateless remote authentication protocol[J]. IEEE Transactions on Information Forensics & Security,2014,9(12):2327-2339.

[13]XIONG H,QIN Z. Revocable and scalable certificateless remote authentication protocol with anonymity for wireless body area networks[J]. IEEE Transactions on Information Forensics & Security,2015,10(7):1442-1455.

[14]SEO J H,EMURA K. Revocable identity-based cryptosystem revisited:security models and constructions[M]. IEEE Press,2014.

[15]TSAI T T,TSENG Y M. Revocable certificateless public key encryption [J]. IEEE Systems Journal,2015,9(3):824-833.

[16]CILARDO A,COPPOLINO L,MAZZOCCA N,et al. Elliptic curve cryptography engineering[J]. Proceedings of the IEEE,2006,94(2):395-406.

[17]BELLARE M,NEVEN G. Multi-signatures in the plain public-key model and a general forking lemma[C]// ACM Conference on Computer and Communications Security. 2006:390-399.

[18]CARO A D,IOVINO V. jPBC: Java pairing based cryptography[C]//Computers and Communications. 2011:850-855.

[19]CHATTERJEE S,DAS A,SING J. An enhanced access control scheme in wireless sensor networks[J]. Ad-Hoc Sensor Wireless Network,2014,21(1-2):121-149.