基于CVSS漏洞评分标准的网络攻防量化方法研究

张必彦,王 孟

(1.中国人民解放军91550部队, 辽宁 大连 116023; 2.海军工程大学, 武汉 430033)

针对日益复杂的网络安全形势,开展行之有效的网络安全评估,是信息安全工作的客观需求与迫切需要[1]。网络安全评估的方法主要有定性评估与定量评估,定性评估所涉及的众多参数的主观性较强[2],为得到权威的评估结论,所需满足的前提条件较多且要求较为苛刻,因此当前的研究重点为定量评估[3-4]。定量评估涉及对网络攻防行为的量化,为网络安全分析提供了较好的思路,但量化过程存在一定程度的随意性[5],同时攻防双方的量化标准不一致,此外所采取的量化分析方法多为着眼其中一方,未能较好的体现网络攻防的实质[6]。为此,本文依托权威的CVSS评分标准,提出了一种标准统一、着眼攻防双方的网络攻防量化方法,为网络安全评估工作提供了行之有效的量化基础。

1 CVSS简介

CVSS,英文全称Common Vulerability Scoring System,即通用安全漏洞评估系统,是由NIAC发布、FIRST维护的开放式行业标准,CVSS的发布为信息安全产业从业人员交流网络中所存在的系统漏洞的特点与影响提供了一个开放式的框架[7]。CVSS将每个漏洞量化为0~10间的具体分值,分数越高,危险级别越高。CVSS的各项评分要素均由国际信息安全领域专家共同制定,具有较强的专业性与说服力[8]。在确定系统漏洞后,依据其漏洞CVE编号可以通过官方网站查询直接获取该漏洞各要素评定情况及对其对应的分值,同时CVSS评分标准给出的计算公式中,各要素评分值不存在相关性的计算关系,各指标可以作为独立的因素用于量化分析[9]。

2 基于CVSS的网络攻防量化方法

为充分体现网络攻防的实质,本文从攻击与防御两个维度剖析网络对抗行为,依托CVSS漏洞评分标准,将网络攻防行为分解为攻击成本(AC)、攻击收益(AR)、防御成本(DC)、防御收益(DR)四个要素,其中,攻击收益(AR)与防御收益(DR)都是指系统的损失,数值上相等。文中给出各要素的计算公式,公式中引用的指标均源自CVSS漏洞评分标准,可在NVD官网中查询获取。在网络攻防评估中,将CVSS漏洞评分标准中的相关置标,代入4个要素的计算公式,获取计算结果数值,实现统一标准下的攻防双方行为量化。

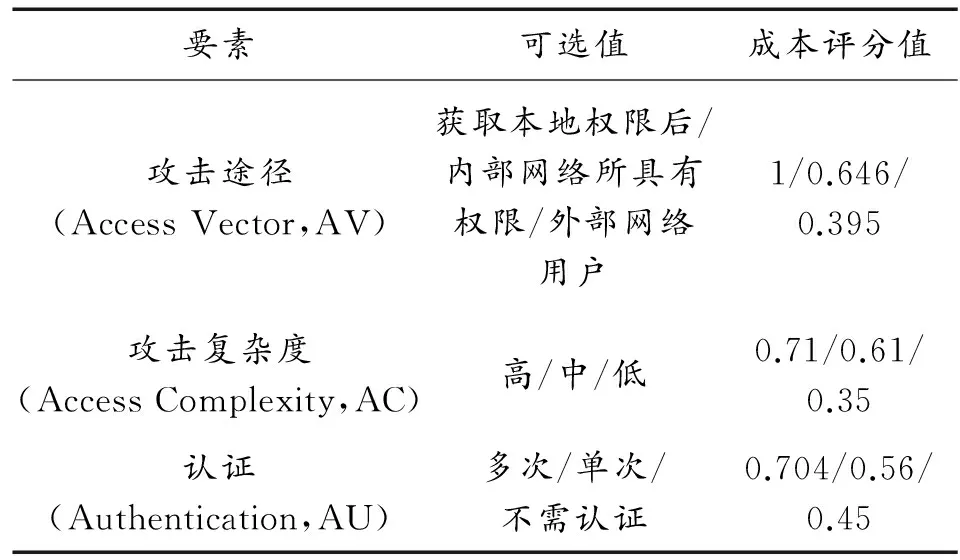

1) 攻击成本AC。攻击成本由攻击者所利用漏洞的特性确定,具体包括攻击途径、攻击复杂度与认证3个指标。这3项指标的制定是独立的,不存在相互影响制约,所对应的关系为“或”关系,在计算中对应的运算为相加。具体的对应关系如表2所示。

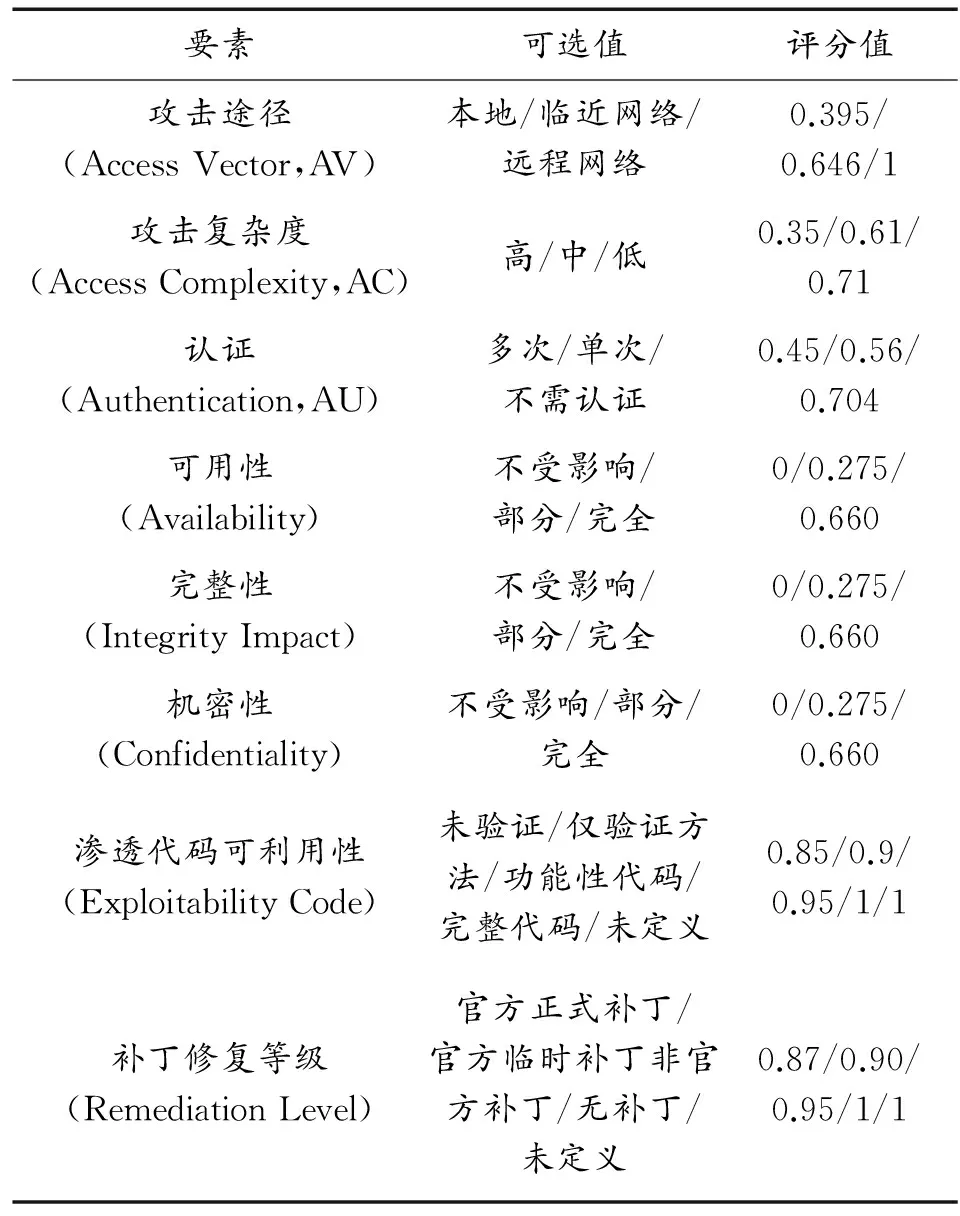

表1 CVSS评分要素及评分值分值

表2 攻击成本评分

因此,对于一次攻击,其成本AC为发动此次攻击所利用的漏洞的攻击途径成本分值PAV、攻击复杂度成本分值PAC、认证分值成本PAU之和。

AC=PAC+PAV+PAU

(1)

其中,PAV,PAC,PAU通过查询获取漏洞要素的具体可选值,依据表2取相应数值获得。

2) 攻击收益与防御收益。即系统损失SL,系统的损失既是攻击者的攻击收益AR,又是理想情况下防御者的防御收益DR。系统损失主要由两方面决定:被攻击主机的资产重要度(Property Importance,PI)和利用此漏洞所进行的攻击的固有致命度(IntrinsicLethality,IL)。二者的关系为“与”关系,对应运算关系为相乘。

主机资产重要度由两部分评价指标组成:主机类型与主机操作系统类型。主机类型不同所对应的资产重要度不同,较为直观,容易理解。不同操作系统用户数目不同,使用频率不同。被使用频率越高,此所对应的重要度越高。主机类型与评分值对应关系如表3所示。

表3 主机资产重要度评分

对应公式为

PI=ST*OT

(2)

固有致命度(IntrinsicLethality,IL)可采用CVSS标准中给出的漏洞攻击影响分值(impact)。在确定漏洞后,可依据漏洞编号在CVSS官方网站中直接获取已计算好的impact值。

因此,

AR=DR=DL=PI·IL

(3)

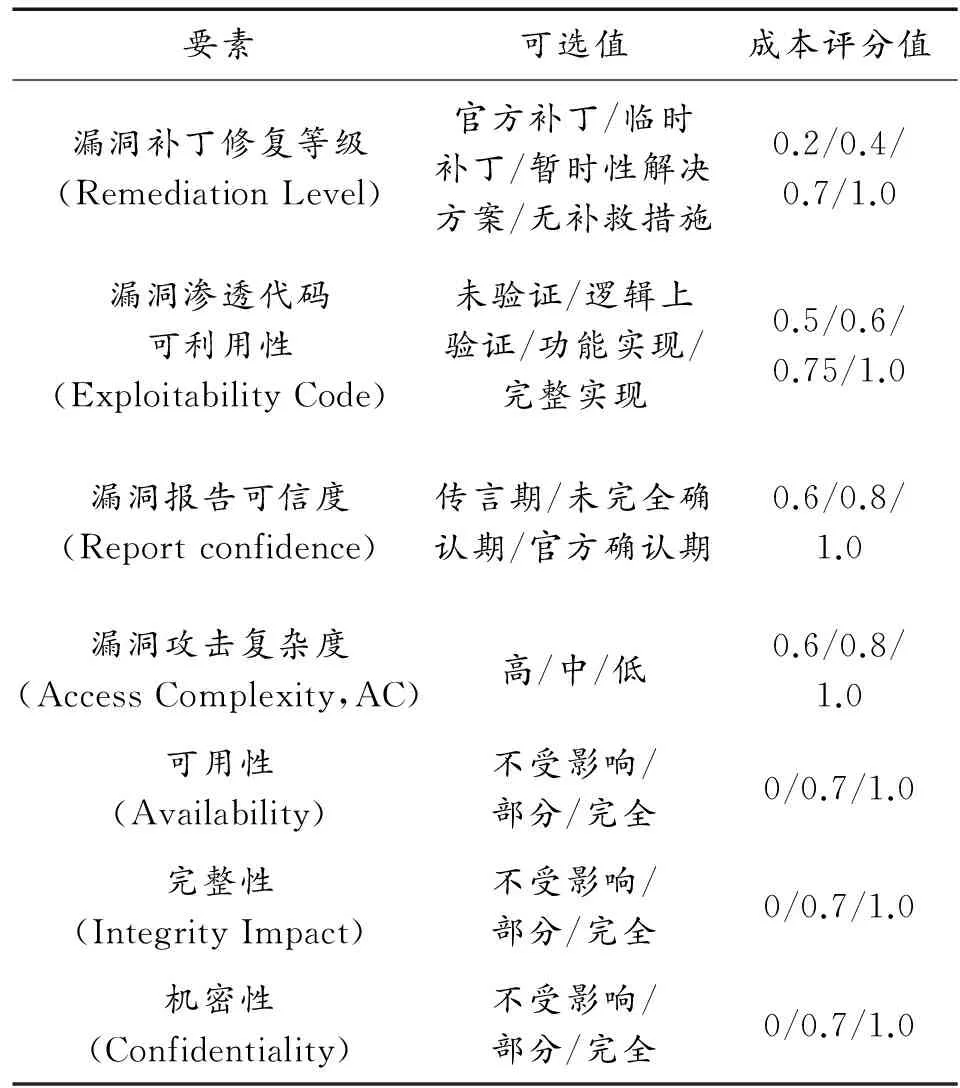

3) 防御成本DC。对漏洞攻击所做的防护称为漏洞修复,基于CVSS评分体系关于漏洞属性信息描述,从以下层面描述主机上单个漏洞的修复代价组成。

① 漏洞补丁修复等级。系统服务和应用程序中漏洞被发现曝光后,相关厂家会给出相应补丁进行补救。

② 漏洞渗透代码可利用性。漏洞曝光后,会产生利用该漏洞进行攻击的方法,具体形式一般为利用代码进行渗透。

③ 漏洞报告可信度。在漏洞出现之后,会出现关于漏洞的报告信息,报告信息可分为3个阶段:传言期、未完全确认期、官方确认期。

④ 漏洞攻击复杂度。针对攻击复杂度不同的漏洞进行漏洞修复,其所对应的修复工作量不同,利用攻击复杂度高的漏洞完成攻击所需步骤较多,在修复过程中使攻击步骤某一步失效即可,相对应的修复代价较低;反之,修复代价较高。

⑤ 漏洞破坏性。漏洞对系统的破坏主要体现在对信息资产的安全属性的破坏,主要由机密性、完整性、可用性三方面衡量。

⑥ 主机类型。修复不同主机上同一漏洞付出的代价不同,假设修复普通主机时对系统未产生明显影响,但在修复服务器中存在漏洞时需确保修复过程中仍能保证系统的正常运转,因此修复代价较高。

给出基于CVSS评分标准的漏洞修复指标与对应评分值,如表4所示。

漏洞修复代价计算公式:

op=ep+rp+ac

(4)

式中,op为漏洞修复的操作代价,ep为针对漏洞可利用渗透代码的修复评分,rp为针对漏洞报告可信度的修复评分,ac为针对攻击复杂度的修复评分。

de=av+in+co

(5)

式中,de为漏洞修复的破坏修复代价,av为针对漏洞对可用性破坏的修复评分,in为针对漏洞对完整性破坏的修复评分,co为针对漏洞对机密性破坏的修复评分。

漏洞修复代价计算公式:

DC=(1+ε)*re*(op+de)

(6)

式中:re为漏洞补丁情况,re*(op+de)为在普通主机上修复该漏洞的修复代价,ε为系统资产重要度所产生的加权,以表3所给主机类型的评分值的比例关系可得。

表4 漏洞修复评分值

3 实例分析

以漏洞CVE-2014-0315为例,给出攻防量化的具体过程。

首先,在NVD(National Vulnerability Database,国家漏洞数据库)官网中查询获取漏洞CVE-2014-0315的相关CVSS指标,如图1所示。

1) 攻击成本:

AC=PAV+PAC+PAU

由图1可知,AV为“本地”,AC为“中”,AU为“不需认证”,查询表2,分别取值1,0.61,0.45。

AC=PAV+PAC+PAU=1+0.61+0.45=2.06

2) 攻击收益(防御收益):

主机资产重要度:PI=ST*OT

假设漏洞CVE-2014-0315所在主机为数据库服务器,操作系统为 Windows server 2008,查询表3可知,ST取值为1,OT取值为1。

PI=ST*OT=1×1=1

攻击固有致命度:

IL=impact=λ*(1-(1-IC)(1-II)(1-IA))=10

impact值由图1可直接获取,为10。

则:

AD=DR=DL=PI·IL=1×10=10

3) 防御成本(漏洞修复代价):

操作代价:op=ep+rp+ac

由于漏洞为2014年4月8日公布的,据现在时间较长,利用渗透代码的修复评分指标为“完整实现”,漏洞报告可信度的修复评分指标为“官方确认”,ac(攻击复杂度)由图1可知为“medium(中)”,查询表4可知,均取值为0.8。

op=ep+rp+ac=1+1+0.8=2.8

破坏修复代价:de=av+in+co

由图1可知av、in、co均为“complete(完全)”,查询表4可知,均取值为1。

de=av+in+co=1+1+1=3

由于漏洞CVE-2014-0315所在主机为数据库服务器,对应的防御成本加权ε为100%,由于漏洞存在官方补丁,查询表4,re取值为0.2。

DC=(1+ε)*re*(op+de)=

2×0.2×(2.8+3)=2.32

综上,漏洞CVE-2014-0315所对应的攻击成本为2.06,攻击收益为10,防御成本为2.32,防御收益为10。可见,攻击成本较防御成本低10%左右,攻“易”防“难”,同时攻防成本相差并不大,并没有引发大规模攻击,符合该漏洞的实际情况,可以作为一种攻防行为的量化基础,支持网络安全评估工作的进一步开展。

4 结论

本文将CVSS漏洞评分指标引入网络安全评估中的量化过程,从攻击与防御两个维度剖析网络对抗行为,并同时考虑网络攻防行为的成本与收益。所提出的量化方法面向安全评估,各设定满足安全评估需求,通过引入CVSS评分指标与相关分值,在一定程度上降低了量化的主观性与随意性,所做量化均为相对量化,采用标准均为CVSS评分指标,使量化指标具有科学的参考依据,具有较好的理论价值与实践意义,为网络攻防对抗,提供了一种可行的量化方法。

参考文献:

[1] 中国互联网络发展状况统计报告[R].北京:CNNIC,2013.

[2] 王元卓,林闯,程学旗,等.基于随机博弈模型的网络攻防量化分析方法[J].计算机学报,2010,33(9):1748-1762.

[3] 张焕国,王丽娜,杜瑞颖,等.信息安全学科体系结构研究[J].武汉大学学报(理学版),2010,56(5):614-620.

[4] 高翔,祝跃飞,刘胜利.应用三角模糊矩阵博弈的网络安全评估研究[J].西安交通大学学报,2013,47(8):49-53.

[5] 朱建明,宋彪,黄启发.基于系统动力学的网络安全攻防演化博弈模型[J].通信学报,2014,35(1):54-61.

[6] 王如义.基于关联分析的漏洞检测与安全评估技术研究[D].西安:西北大学,2012.

[7] 黎学斌.基于APH和CVSS的信息系统漏洞评估[J].西安邮电大学学报,2016,49(18): 75-82.

[8] 王强.一种融合CVSS的信息安全终端安全评估模型[J].计算机与数字工程,2016,31(18):39-42.

[9] 周诗洋.CVSS环境指标变量对系统安全的影响[J].计算机工程与科学,2016(9):4-6.