国际电子驾照访问控制算法介绍及应用实现

■文/公安部第一研究所 崔鹏飞 郭小波 肖培森北京市微技术研究所 葛利军

1 引言

随着智能卡技术的发展和产品的大规模应用,国际上特别是欧美发达国家已经启动机动车驾驶证(简称驾照)的电子化工作,并将遵循国际标准的驾照定义为兼容ISO标准的驾照(IDL,简称国际电子驾照)。作为在欧盟所有国家中建立标准证件这一泛欧计划的一部分,自2013年9月16日起,法国开始发行电子驾照。此后,德国、英国及其他欧洲国家开始按照此标准进行驾照电子化工作,其发放量已达数千万张。

电子驾照将安全地存储驾驶人执照上印刷的个人信息,让警察能够快速高效地验证驾照持有人的身份。随着时间的推移,新的电子驾照有可能转变为能够整合追踪驾照以及保险、税务和车辆认证信息等其他执照相关服务的多应用智能卡。此外,电子驾照还支持通过完全自动化的终端安全访问出租或合伙使用的汽车,促进汽车相关电商平台的发展。

国际上和我国的传统纸质文件驾照,被伪造、变造和篡改的风险一直存在,假照也屡禁不止。欧洲发达国家的流通驾照中,约有5%到10%的比例为伪造驾照,我国也同样存在一定比例的假照。为提高驾照应用的安全性,在驾照中加入智能卡芯片,进行信息电子化存储及应用,取代传统纸质文件,有助于打击欺诈,同时为个人信息提供强大的保护,驾照电子化工作势在必行。

2 国际电子驾照标准

驾照自出现至今有近120多年,全球第一张驾照是1888年颁发给Karl Benz,也是他启动了近代汽车工业。1903年,普鲁士强制驾照申领政策和相应的申领考核办法,之后,欧洲各国纷纷加入该行列。2005年,ISO制定了国际驾照标准ISO18013,2009年对该标准进行了扩充,由ISO/TC委员会负责,JTC1进行编制,SC17小组具体负责。图1是一张符合ISO18013规范的电子驾照示意图。

图1 电子驾照正反面图示

2.1 标准体系分类

电子驾照国际标准(ISO/IEC 18013)名称为“信息技术-个人身份识别- ISO兼容驾照标准”,分为四个部分:第一部分标准(18013-1)是物理特性和基本数据集;第二部分标准(18013-2)是机读技术;第三部分标准(18013-3)是访问控制、认证和完整性验证;第四部分标准(18013-3)是测试方法。第二部分2011年修订过一次;第三部分2011年修订一次、2012年增补一次、2013年再修订一次;第四部分2013年修订一次。

2.2 标准具体内容

2.2.1 物理特性和基本数据集(18013-1)

第一部分主要描述标准的基本条目,包括电子驾照的物理特征、基本数据单元集、表面布局设计和物理安全特性。介绍IDL证件的物理特点,明确IDL所包含的数据,约定IDL表面打印的信息和分布,并建议IDL可加载的物理防伪技术。

2.2.2 机读技术(18013-2)

第二部分描述了用于该标准的相关技术,包括逻辑数据结构以及每项技术对应的数据映射关系。明确了存储在IDL中的机读数据内容和格式,便于第三方采用约定的格式进行数据解析。

2.2.3 访问控制、认证和完整性验证(18013-3)

第三部分描述了驾照的电子安全特性,包括数据访问控制机制、国际电子驾照起源以及数据完整性验证。介绍IDL电子数据访问的安全控制机制和采用的安全算法,即基本访问保护机制(BAP)。明确数据完整性验证的方法,即被动认证(PA)。

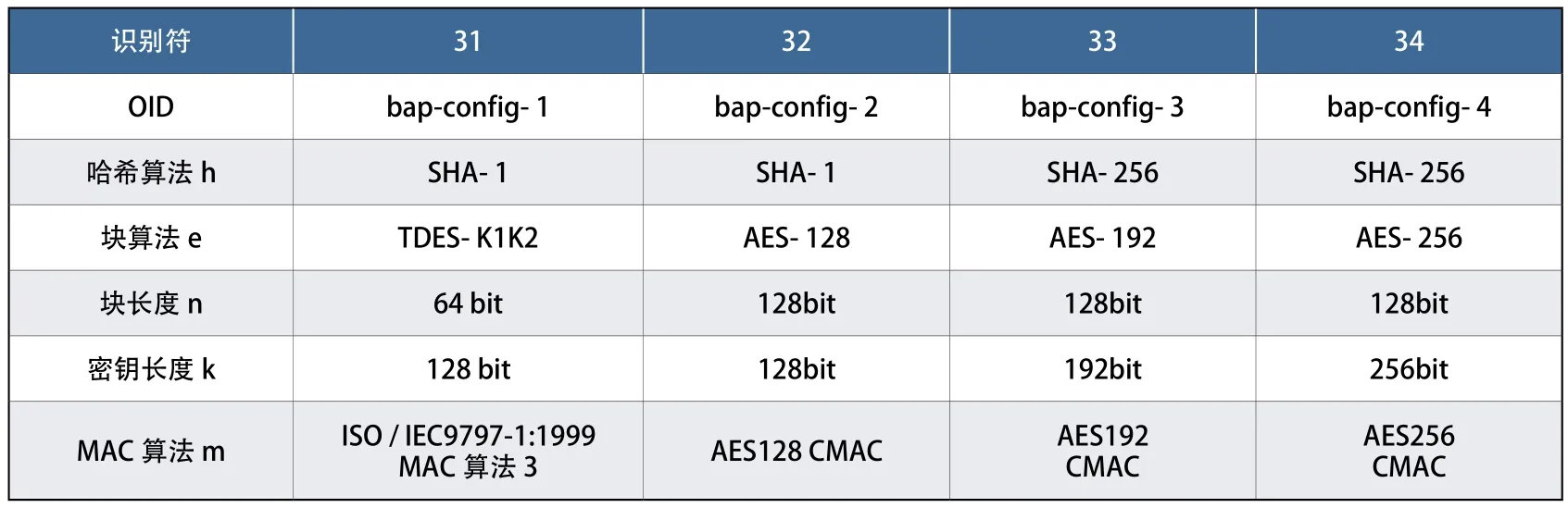

表1 —BAP配置

2.2.4 测试方法(18013-4)

第四部分描述了第二部分机读技术和第三部分电子安全特性的测试方法和技术。包括射频相关的协议、机读设备和技术、安全特性的测试方法、检测技术和标准。

3 访问控制

IDL的数据访问控制是指PCD通过以安全算法为基础的安全模式对卡片(PICC)内的数据进行安全读写的机制,既包含算法原理,也包含数据通讯模式,还包括安全逻辑设计和应用方法。

3.1 功能需求

访问控制具有下列的功能要求:

1)确保优先访问IDL物理数据,防止跳过该步骤直接对PICC数据进行访问。即不能直接读数据,要先获取密钥种子;

2)防止读卡器(PCD)和PICC之间通讯没有发起任何挑战;

3)防止读卡器和PICC之间通讯被窃听;

4)对于特定的数据集(DG),可以对读卡设备进行读写授权,具有终端认证功能。

3.2 安全认证

安全认证包括基本访问保护(BAP)、主动认证(AA)、被动认证(PA)和扩展访问保护(EAP)。

1)BAP分为四个配置,四个配置参看表1,该控制访问方式是为了防止PICC和PCD之间在数据链路上通讯的数据被敌手窃取;

2)AA是挑战签名模式,验证PICC是机读数据中公钥数据与安全存储区的私钥是统一发行的,即防止敌手克隆芯片;

3)PA是通过证书链数据安全方式,验证PICC中机读数据自从发放以来没有被敌手篡改过。

4)EAP包含两种认证:芯片认证(CA)和终端认证(TA)

CA是基于非对称算法的安全访问控制方式,其共享密钥不用通过数据链路传送,可以用来替换升级BAP形成的通道安全密钥;

TA是证书链安全模式,该认证方式是用来认证PCD是否合法,可以保护某些存储在芯片中的私人信息只能在授权下读取。

3.3 认证完备性

根据上文需求分析,要使证件在官方发行之后能正确正常应用,必须满足四方面:

1)芯片不能被克隆;

2)芯片信息不能被篡改和破坏完整性;

3)PCD读取数据时不被窃听;

4)个人隐私信息只能被授权PCD读取。

满足这四方面即可保证证件发放之后可以被合法有效使用。因此,ISO18013充分考虑该四方面要求,BAP可以防止PCD读取信息被敌手窃听、PA可以防止芯片信息被篡改、AA保证芯片不能被克隆、TA保证个人隐私信息只能在授权下读取。CA是一种新的产生会话密钥的方式,它可以在有条件的情况下支持,是用来替换BAP的机制,它在一定程度上兼有AA的防克隆作用。因此,整个数字安全是完备的。

4 基本访问保护

基本访问保护(BAP)机制通过OCR码,即SAI、二维码等,按特定方式派生出相应密钥用于PCD访问存储在PICC上的数据时具有对PICC的物理访问权限。一旦访问被授权,BAP保证PCD和PICC之间通信是受保护的。因此,BAP具有两种安全功能:一是对证件访问进行授权(开门),二是对数据通道进行加密和签名(安全通信)。

4.1 密钥种子

通过BAP保护的PICC,只有在被授权访问时(即获取SAI、二维码等),通过非接触接口访问PICC内容。通过挑战-应答协议,可以获得验证的结果,并在协议中通过输入字符串推导出的文件基本访问保护密钥(数据加密密钥Kenc和数据签名密钥Kmac)。

在BAP授权认证成功之后,PICC需要使用安全报文(Secure Messaging)对PCD和PICC之间的信道进行加密和完整性验证,实行安全消息机制。

BAP的密钥种子,具有如下要求:

1)采用复合标准要求的参考字符串作为密钥种子(Kdoc);

2)核查系统可以通过OCR技术自动读取输入字符串,也可以允许操作员向系统手动输入字符串;

3)输入字符串的首字节应表明采用BAP访问控制方式,即必须有标识符;

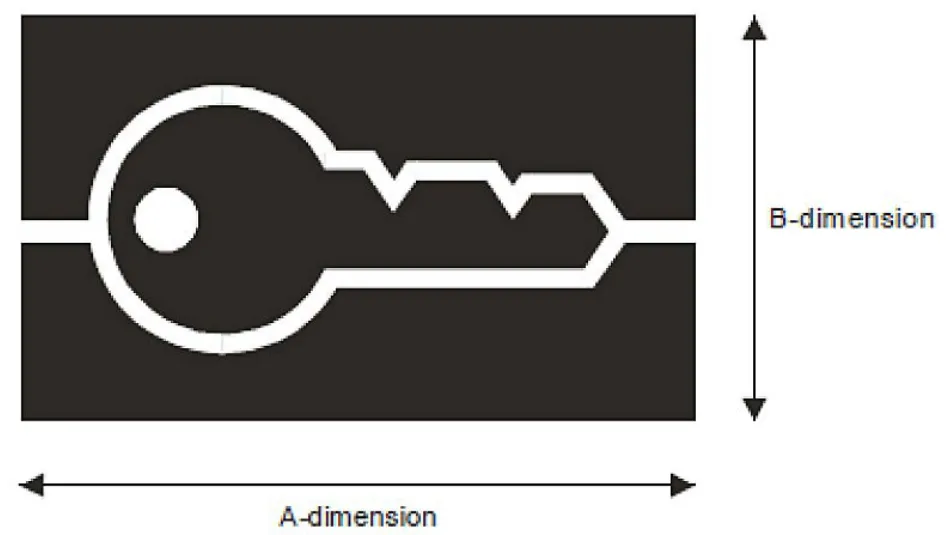

4)采用BAP机制的证件需要在证件表面印刷标识,如图2所示。

图2 BAP 标识

作为BAP种子的标识符称为扫描区域识别符,可以是二维码,也可以是字符串,例如:97BA3-9123LK 45678,通过该字符串,可以推导得到的文件访问密钥为:

Kenc:‘E4 80 0E 99 54 FF 39 EB F6 09 15 FD 46 C4 3F DD’

Kmac:‘E7 EA 15 4F ED 39 38 77 A1 12 9D CB 7A 54 93 50’

4.2 基本原理

应用BAP访问控制方式,需要采用18013-2中定义的数据组(DG)文件,如表2所示:

采用扩展访问保护应设置下列信息:

1)PICC的密钥协商参数和验证公钥应存储在DG14中;

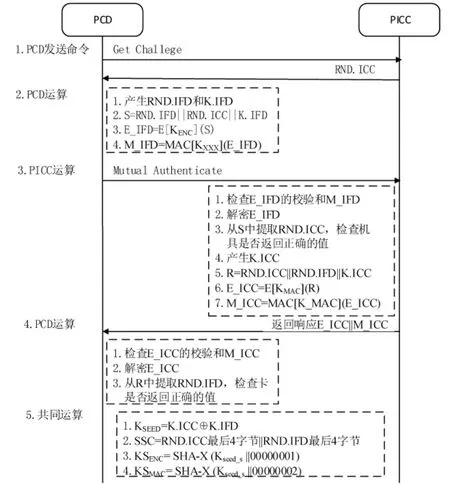

BAP的基本原理包括算法参数、协议、密钥分散机制、认证和会话密钥产生,如图3所示。

图3 BAP运行机制图

4.3 扩展访问保护

扩展访问控制(EAP)包括两个部分:一是芯片认证,用于PICC的认证和强安全报文;二是终端认证(TA),用于对DG访问的有条件授权。

2)驾照号码必须存放在DG1中,作为EAP标识符;

3)终端认证前强安全报文条件有效;

4)DG14还应存储终端认证成功后被授权访问的数据集信息。

5 访问控制应用

5.1 电子驾照逻辑数据结构

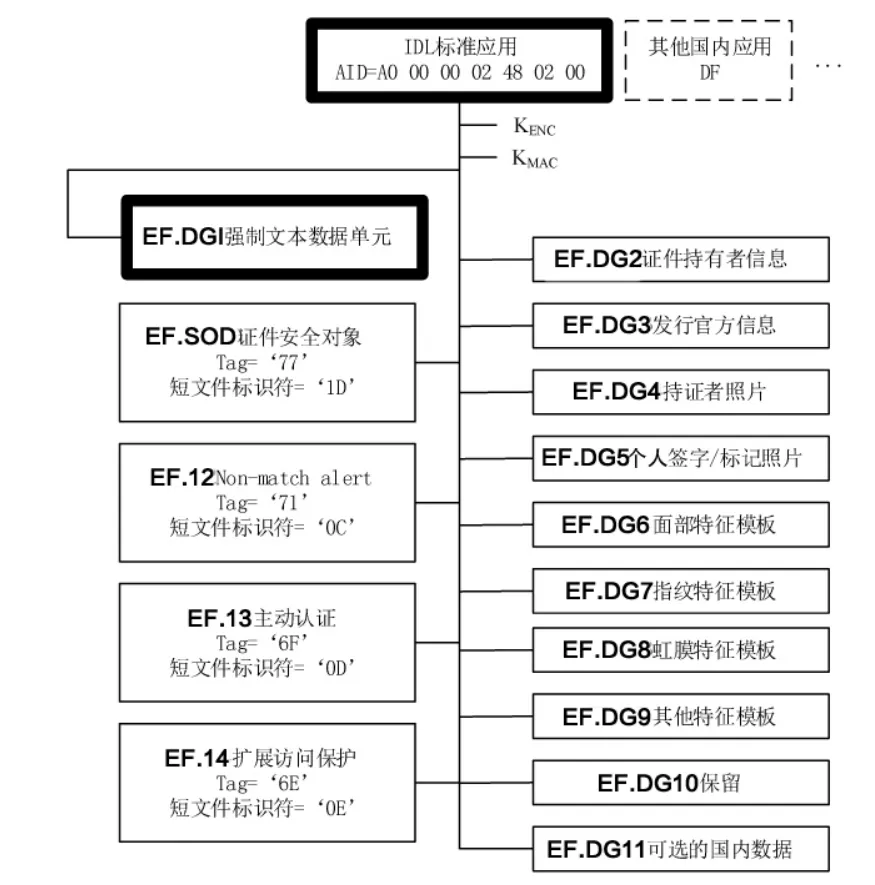

国际电子驾照可采用图4所示的逻辑数据结构,即文件目录树。

图4 电子驾照文件目录树

5.2 电子驾照实现

ISO18013标准规定,电子驾照完成交互的最小命令集为9条命令:

1)SELECT命令

2)READ BINARY命令

3)GET CHALLENGE命令

4)EXTERNAL AUTHENTICATE命令

5)MUTUAL AUTHENTICATE命令

6)PERFORM SECURITY OPERATION命令(VERIFY CERTIFICATE)

7)MANAGE SECURITY ENVIRONMENT命令(SET AT)

8)MANAGE SECURITY ENVIRONMENT命令(SET DST)

9)MANAGE SECURITY ENVIRONMENT命令(SET KAT)

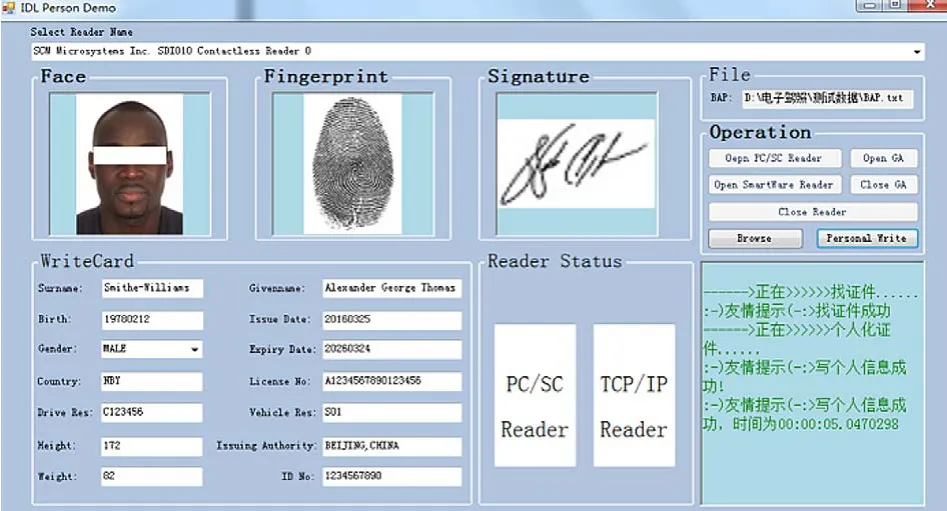

芯片搭载COS之后,需要对证件进行个人化制证,并通过国际上认可的软件进行读取,即可保证证件兼容ISO18013标准,制证过程截图,如图5所示:

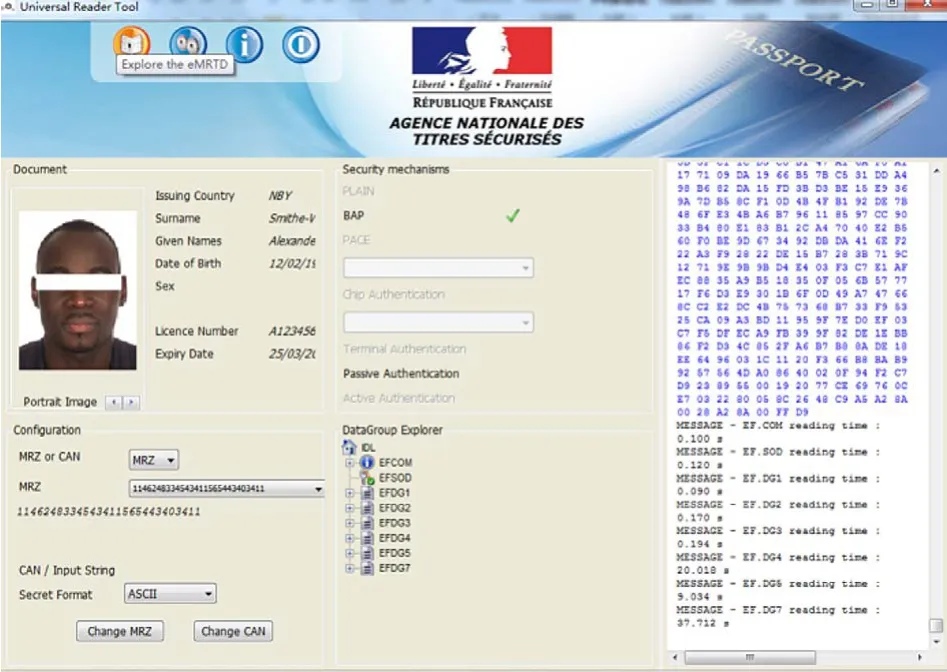

制证完成后,通过国际上认可的法国KEOLABS公司的Universal Reader工具读取,证件读取结果如图6。

图5 电子驾照个人化制证过程

图6 电子驾照信息读取

6 结语

通过对国际电子驾照相关情况的了解,又对其访问控制机制进行实例化的实现,可以对我国驾照电子化工作提供技术思路。我国传统纸质驾照,有别于国际上其他国家驾照标准,在驾照电子化后,依然可以保持我国驾照相关特点和技术体系。但是,可以借鉴国际电子驾照的电子化思路,采用互通互用的安全机制,在安全机制的具体实现方面可以采用国密,替代本文中的国际公用算法。在安全机制创新方面,也可以进行适当的变换,采用我国特色的访问控制策略,实现高安全性和适用性的结合,推动我国驾照电子化工作。

[1]张之津,李胜广,薛艺泽.智能卡安全与设计[M].北京:清华大学出版社,2008.

[2]ISO/IEC 18013-1.Physical Characteristics and Basic Data Set[Z].2013(E).

[3]ISO/IEC 18013-2.Machine-Readable Technologies[Z].2013(E).

[4]ISO/IEC 18013-3.Access Control,Authentication and Integrity Validation[Z].2013(E).