信息隐私关注、信任与智能手机用户的个人信息安全行为意向

张晓娟 李贞贞

(武汉大学信息管理学院,湖北 武汉 430072)

智能手机是指具有强大的处理和存储能力,可通过安装应用软件扩展手机功能并具备无线接入互联网的一类手机的总称[1]。移动互联网时代,智能手机因其丰富的功能而使得用户规模迅速扩大。根据艾媒网的报告显示,2016年3月底,我国的智能手机用户总人数已达到6.24亿[2]。可以说,智能手机已成为人们日常生活中不可缺少的移动设备。与此同时,智能手机存储着大量的用户信息。智能手机中的用户信息既包括手机运行时后台读取的数据,也包括用户在手机上存储的个人信息。然而,智能手机的广泛普及引入了新的信息安全风险,使得智能手机中的信息更容易被泄露,比如无线连接互联网的属性使得病毒或木马更容易侵入,手机丢失或被盗导致信息泄露,或者使用位置服务时用户实时位置信息被监控。因此,亟需采取有效手段减轻智能手机的信息安全风险。

对智能手机用户来说,个人行为是保护信息安全的重要条件。Jones等研究发现,用户作为智能手机的使用者,其适当的安全实践和行为可以有效减少信息安全风险[3]。比如,通过安装杀毒软件、设置复杂的账户密码以及谨慎连接公共wifi等。然而,在智能手机情境下,用户对智能手机的信息安全风险认识不足,同时保护个人信息又可能会影响用户的体验。因此,智能手机用户的信息安全行为意向的影响因素是一个值得深入探讨的问题。

根据理性行为理论,个体对信息隐私的关注会影响用户的行为意向,当个体关注个人信息的安全时,他就更有可能采取信息安全行为。同时,正如Mylonas等所指出的,对智能手机的信任会增加用户在安全上的自满心理,降低其使用安全软件的可能性[4]。因此,信息隐私关注和信任构成影响用户信息安全行为意向的重要因素,本文拟通过问卷调查和结构方程模型探讨智能手机用户的信息隐私关注、信任以及个人信息安全行为意向之间的关系。本文的研究在理论上深化了对个体信息安全行为及影响因素的理解,在实践上则有助于政府和相关部门制定相应的政策制度,推动智能手机信息安全教育和培训的开展,提高智能手机使用者自身的信息安全防范能力。

1 文献综述

智能手机的迅速普及使得智能手机信息安全日益受到研究者的关注。研究表明,可以从用户角度着手,通过提高智能手机用户的信息安全行为意向来防范信息安全风险。国外关于智能手机用户的信息安全行为意向研究成果较成熟,研究多以计划行为理论、保护动机理论和社会认知理论为基础,探索智能手机用户信息安全行为的影响因素。比如Esmaeili研究发现感知易感性、感知严重性、社会环境及控制能力影响智能手机用户的信息安全行为[5];Uffen发现智能手机用户的人格特征和认知因素对使用安全措施的行为产生影响[6]。

与此同时,许多研究验证了信息隐私关注和信息安全行为之间的高度相关关系。大量研究表明,信息隐私关注会降低用户的信息披露意图,并促进用户产生信息安全行为的意向。除了信息隐私关注对用户行为的直接影响外,有些国外学者还将信任作为信息隐私关注和行为意向之间的重要中介变量。已有学者利用隐私关注——信任——行为意向模型研究互联网用户的信息披露行为和使用在线交易的行为[7-8]。但是很少将此模型用于智能手机的研究,大都是将隐私关注或者信任作为单一变量引入模型中的。此外,Mylonas和Jones等研究发现,用户对智能手机生产商和服务提供商安全性的盲目认知会降低其安全行为意向[3-4]。

综上所述,在智能手机情境下,现有研究还是将信息隐私关注作为一个因素讨论其对用户行为意向的影响,尚未将信息隐私关注和信任结合起来探索智能手机用户信息安全行为,并且信息隐私关注和信任之间还存在着联系,因此有必要探讨信息隐私关注、信任和行为意向的作用机制。此外,具有不同以往经验的用户信息隐私关注和信任也可能存在差异。因此,本文在信息隐私关注和信任的基础上,引入以往经验变量,运用结构方程模型探索我国智能手机用户信息隐私关注、信任和个人信息安全行为意愿三者之间的关系。

2 理论模型与研究假设

2.1 理论模型

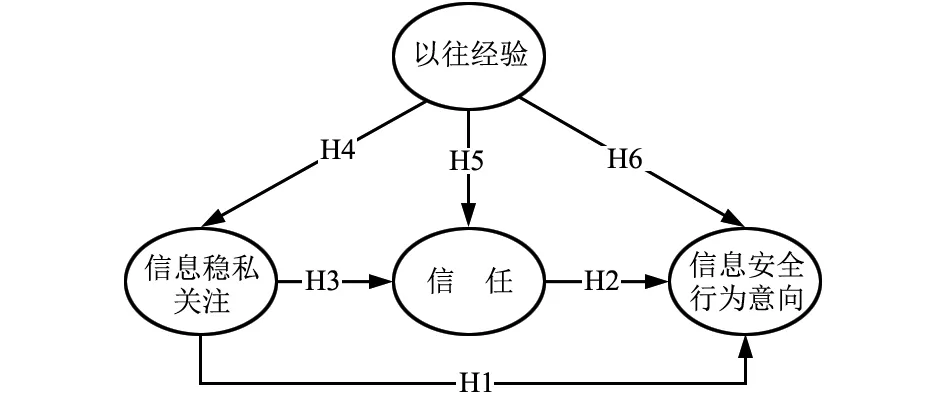

本文拟研究信息隐私关注、信任与智能手机用户的信息安全行为意向之间的作用机制。这是因为,一方面,智能手机的信息安全风险提高了用户对信息隐私的关注,信息隐私关注进而促进其信息安全行为意愿。与此同时,智能手机用户的信任在一定程度上抑制其信息安全行为意向,而信息隐私关注会降低用户的信任度。此外,根据Bansal和Esmaeili等提出的,以往经验会对信息隐私关注和用户行为意向均产生影响,故本文将以往经验也作为模型的前因调节变量引入[5,8]。基于此,提出本文的理论模型(见图1)。

图1 理论模型

2.2 研究假设

2.2.1 智能手机用户的信息隐私关注与个人信息安全行为意向之间的关系

大量研究表明,信息隐私关注会影响用户的信息安全行为意向。申琦的研究发现,信息隐私关注对网络用户的隐私保护行为产生显著的影响[9]。Youn的研究也指出信息隐私关注是青少年网民采取隐私保护行为的原因[10]。Hichang的研究也证明了信息隐私关注是用户想要采取主动行动来保护自己隐私的一个决定因素[11]。在智能手机环境下,用户的个人信息存在被过度收集、不明使用和二次开发利用的可能。根据理性行为理论,当个体产生一定程度的信息隐私忧虑时,会有意愿采取信息安全行为。如果用户认为智能手机会泄露个人信息,那么用户就有更强的动机采取安全措施来保护个人信息。因此,智能手机用户对其信息隐私的关注可能会影响其信息安全行为意向。因此假设:

假设1:智能手机用户的信息隐私关注越强,个人信息安全行为的意向越高。

2.2.2 对智能手机的信任与个人信息安全行为意向之间的关系

对智能手机的信任是指用户相信智能手机生产商和应用软件提供者是可靠的,会尽力承担保护用户信息安全的责任。例如,智能手机生产商为用户提供安全的无线网络连接;应用软件提供者不非法获取使用者的个人信息。当使用智能手机时,用户内心会产生一种心理契约,那就是愿意相信智能手机会采取措施保障使用者的信息安全。已有研究发现,对智能手机的信任也会影响用户的行为意向。Mylonas等的研究指出,用户对应用软件的信任使得他们忽略应用软件安装过程中的安全提示信息[12]。也就是说,智能手机用户感知到的信任使得其行为具有信息安全危险。而根据理性行为人的假设,当用户的信任度越低,其越能感知到信息安全风险,那么更倾向于采取行为保护个人信息。因此假设:

假设2:对智能手机的信任度越低,个人信息安全行为意向越高。

2.2.3 信任的中介作用

隐私问题对信任的影响已经在不同的环境下进行了调查,比如在线购买教科书、在线订阅金融服务、医疗保健及一般网上购物。大多数研究显示,信息隐私关注对用户的信任具有负向影响。具体来说,Bansal等的研究说明在线网络用户的隐私关注和信任具有负相关关系[8];Malhotra等的研究说明互联网用户的信息隐私关注和对互联网的信任度具有负相关关系[12];Okazaki等的研究也发现,移动用户的信息隐私关注负向影响其信任[13]。因此,在智能手机环境中,用户对智能手机信息隐私的关注很可能会影响到用户对智能手机的信任。也就是说,用户越担忧使用智能手机造成的信息泄露,对智能手机保护信息安全的信任也相应减少。因此假设:

假设3:智能手机用户的信息隐私关注度越强,对智能手机的信任度越低。

2.2.4 以往经验的调节作用

以往经验是指用户过去亲身经历或者接触到的知识和技能。本文中的以往经验特指智能手机用户通过先前经历的信息安全事件而熟悉信息安全风险,并掌握防止、管理和减少信息安全事件风险的技能和能力[14]。研究表明,以往经验会影响用户的安全行为意图[15]。Rogers等(1983)建议把以往经验变量加入保护动机理论模型中[16]。Lee等(2008)对大学生的调查发现,先前的病毒感染经验显著影响用户防御病毒的意图[17]。Li的研究也表明,个人在信息隐私方面的知识和经验会对隐私关注产生持续的影响[18]。Esmaeili的文章中也证明了以往经验会直接影响智能手机用户的信息安全行为[5]。

以往经验作为用户积累的知识和技能,还可能会对用户的信息隐私关注和信任等感知层面产生影响。在以往经验对用户的信息隐私关注影响方面,Smith等(1996)的文章中表明,那些过去经历过信息滥用的个人或者曾经是信息滥用受害者的个人被发现有更强烈的隐私关注水平[19];Bansal、Xu和Teo的研究表明,以往隐私侵犯的经验正向影响个人对隐私的关注[8,20]。因此,用户以往的信息安全经验会影响用户对信息隐私的关注程度。Xu等的文章也验证了以往经验对智能手机用户信息隐私关注的影响[21]。

在以往经验对用户的信任影响方面,Bansal中的研究表明,以往使用网站的积极经验正向影响用户对网站的信任[8]。Pavlou等的研究显示消极的经历则会降低信任[22]。因此,智能手机情境下,用户以往经验也可能会影响用户的信任。因此假设:

假设4:以往经验正向影响智能手机用户的信息隐私关注。

假设5:以往经验反向影响智能手机用户的信任。

假设6:以往经验正向影响智能手机用户的信息安全行为意向。

3 研究设计

3.1 变量测量

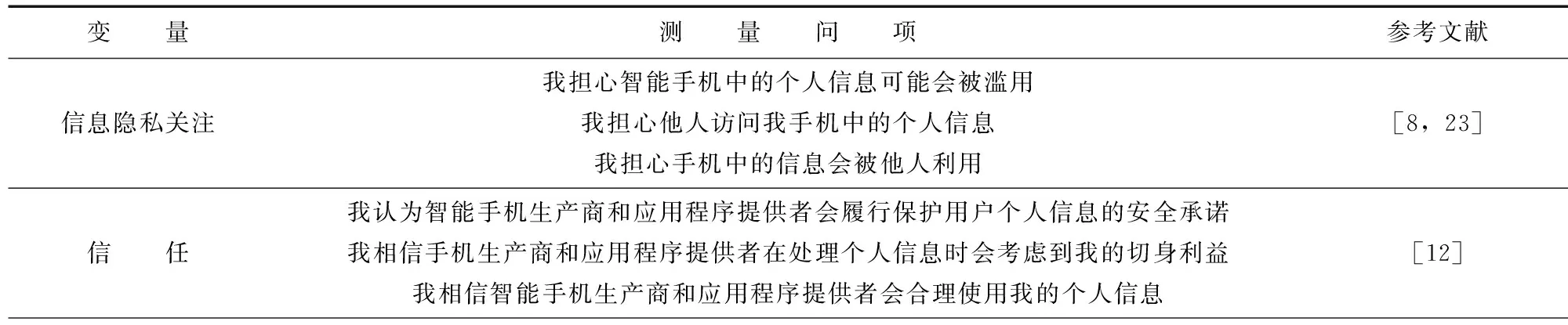

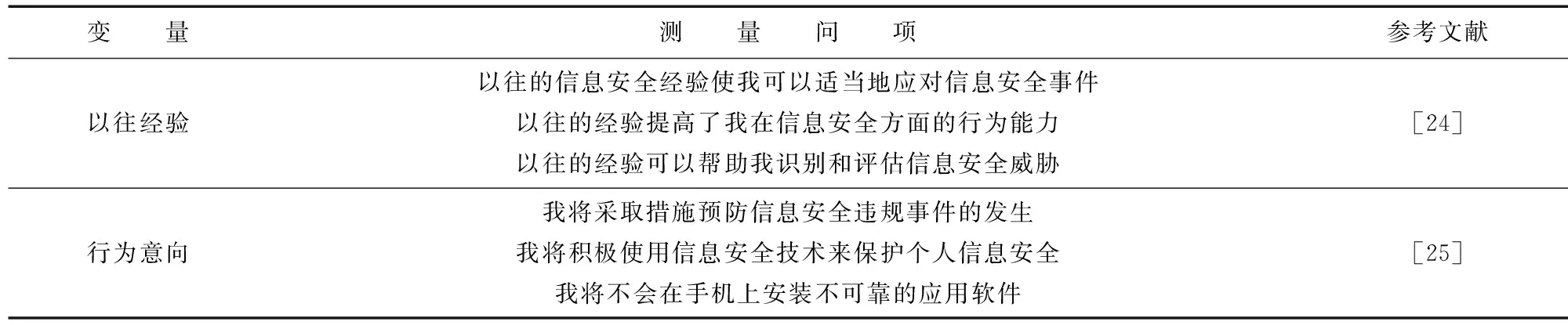

测量变量的指标均借鉴已有的文献,并根据智能手机的特点进行修改。指标测度采用李克特七级量表方式,1~7分别表示从非常不同意到非常同意。在正式调查前,先在小范围内进行预测试,并根据反馈的建议对变量的表述内容进行调整和完善,使得问卷便于理解。测量指标的描述及参考文献来源见表1所示。

表1 测量变量、问项及来源

表1(续)

3.2 数据收集

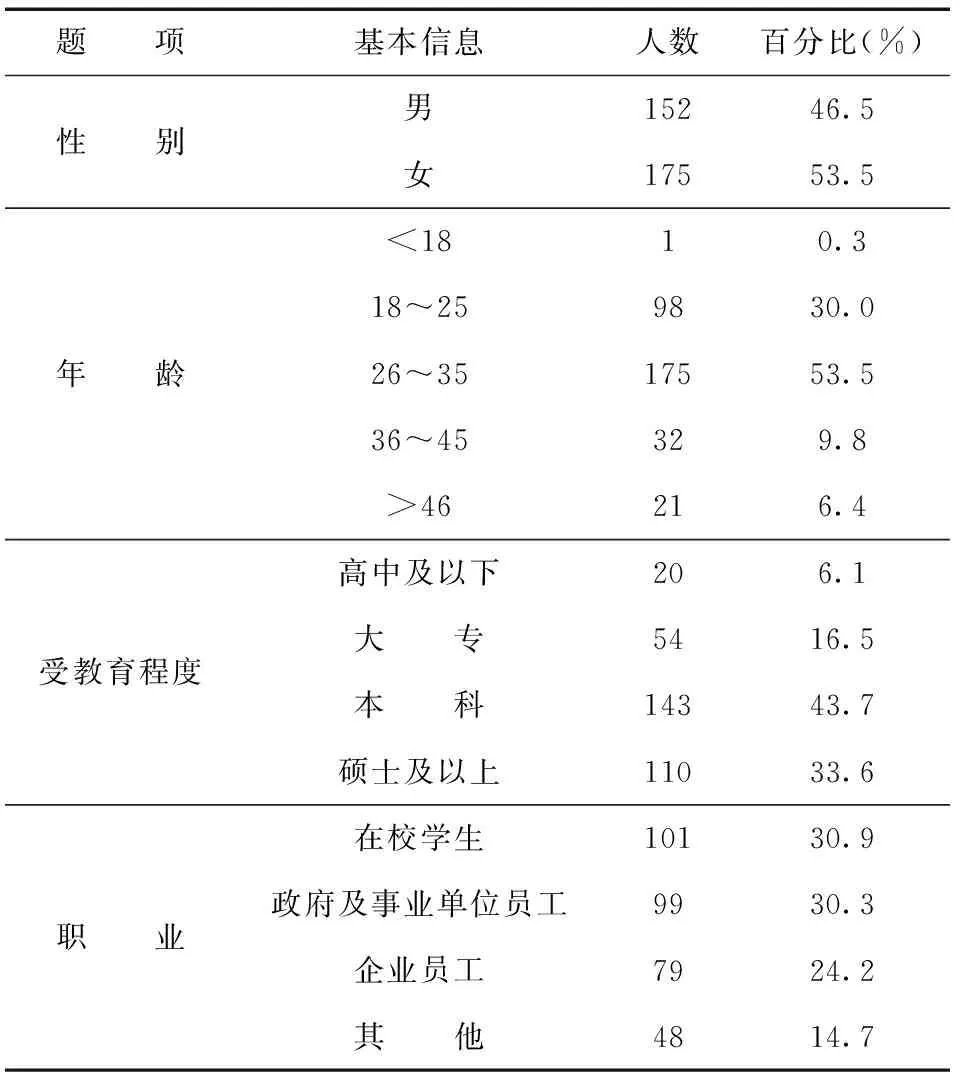

通过问卷星网站创建网络问卷,并借助QQ和微信等渠道发放问卷给周围的智能手机用户,鼓励被调查者将网络问卷进行扩散。最终回收问卷339份,通过删除回答时间过短和问卷答案相同的问卷后,保留了327份有效问卷,回收率为96.5%。样本的统计信息显示,男性占46.5%,女性占53.5%;18~25岁者占30.0%,26~35岁者占53.5%,其他年龄段的用户占16.5%;大专及以上学历者占93.9%。此外,样本中在校学生、政府和事业单位工作者分别占30.9%、30.3%,企业员工占24.2%。因此样本具有一定的代表性。

表2 样本人口统计特征表

4 数据分析与结果

本文利用SPSS19.0对收集的数据进行处理,然后利用SmartPLS2.0验证模型的信效度并对结构方程模型进行测试。

4.1 信度和效度检验

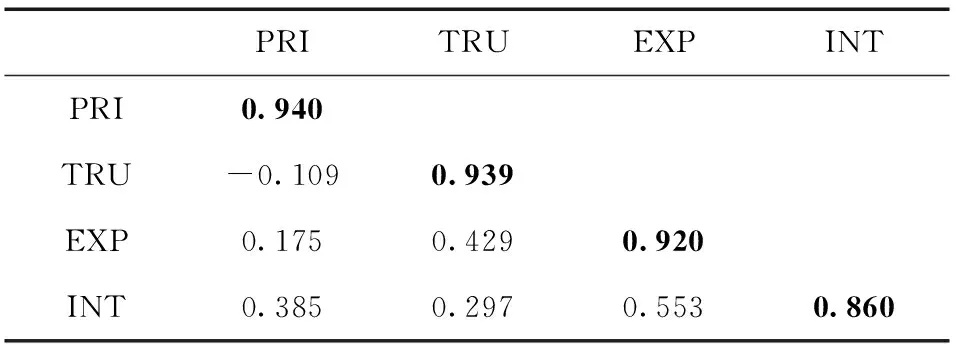

通过SmartPLS2.0检验结构模型中各变量的信度和效度,结果如表2和表3。各变量的Cronbach’s α系数值都在0.823以上,组合信度CR值也都在0.7以上,表明测量指标通过信度检验[26]。各变量的因子载荷值在0.745以上,并且AVE(萃取平方根)不少于0.5,表明测量指标通过聚合效度检验。各变量的AVE值都在0.5以上,并且其AVE平方根值均高于与其他测量变量的相关系数值,表明测量指标通过区分效度检验[27]。

表3 测量指标的信度和聚合效度检验

表4 测量指标的区分效度检验

注:对角线上加粗的值为AVE的平方根值。

4.2 假设检验

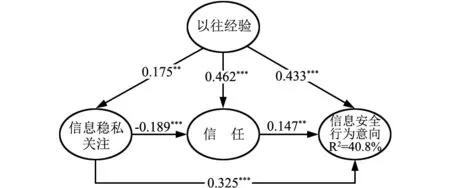

结构模型的检验结果见图3。研究结果显示:智能手机用户的信息隐私关注对个人信息安全行为意向具有正向的影响,β=0.325,p<0.001;用户对智能手机的信任对个人信息安全行为具有正向的影响,β=0.147,p<0.01,这与假设的结果相反;信任在智能手机用户的信息隐私关注和个人信息安全行为意向中的中介作用路径系数显著,中介效应为-0.0278(-0.189*0.147);此外,智能手机用户的以往经验对其信息隐私关注、信任和信息安全行为意向均有正向的影响。

注:*p<0.05,**p<0.01,***p<0.001图2 路径系数及其显著性

5 讨 论

5.1 结果讨论

在本文构建的智能手机用户信息隐私关注、信任与信息安全行为意向模型中,信息隐私关注和信任均对用户信息安全行为意向具有正向显著影响。其中,智能手机用户信息隐私关注正向影响其信息安全行为意向的形成。当用户担忧智能手机中的信息安全时,这种担忧将促使用户形成信息安全行为动机。此外,用户对智能手机的信任正向影响其信息安全行为意向,这一结论与前文的假设相反。原因在于,用户对智能手机的信任程度越高,其使用智能手机的行为越可能存在信息安全风险,因此更倾向于采取信息安全行为,而信任程度低的用户使用手机时更加谨慎,因此执行信息安全行为的意向较低。

智能手机用户的信息隐私关注对信任产生负向的显著影响,并且用户对智能手机的信任在信息隐私关注和个人信息安全行为意愿的正相关关系中起到部分中介的作用。这一结论与Bansal和Malhotra等学者得出的信任在隐私关注与用户行为意向中的部分中介作用观点一致[8,12],说明信任在信息隐私关注和个人信息安全行为意向之间的中介作用在我国智能手机情境中也是成立的。

引入的以往经验变量对智能手机用户的信息隐私关注、信任与信息安全行为意向三者的显著性影响均得到了证实。其中,以往经验正向影响智能手机用户的信息隐私关注和信息安全行为意向,这与Esmaeili和Xu等的结论一致[5,21]。当用户经历过信息安全事件后或者接触到相关的知识后,这些经历和知识会增加用户对信息隐私的关注,进一步形成信息安全行为意向。研究还发现,用户以往经验正向影响其对智能手机的信任。这一结论与假设相反。可能的原因有两点:一是大多数用户经历过信息安全事件,并且绝大多数用户认同智能手机会保护使用者的信息,虽然实际情况上看智能手机存在诸多信息安全漏洞。二是可以用前景理论来解释。人的理性是有限的,而前景理论认为在复杂的决策环境下理性行为假设是值得怀疑的[8]。即使用户过去经历过信息安全事件,但是为了继续使用手机,他们选择信任手机并且承担信息泄露风险。

5.2 研究意义

理论上,本文尝试将信息隐私关注和信任运用于智能手机用户信息安全行为意向的影响因素研究中,这丰富了智能手机用户行为的相关研究。此外,以往研究较少关注用户信任这一要素及其在信息隐私关注与用户信息安全行为之间的中介作用。而本研究发现,信任在信息隐私关注对用户信息安全行为中发挥部分中介作用。这加深了用户信息隐私关注以及信任因素对智能手机用户信息安全行为作用的相关研究。

实践上,本文发现智能手机用户的信息安全行为影响因素有信息隐私关注、信任与以往经验。这一发现有助于政府和企业等部门开展信息安全教育和培训,提高用户对智能手机中信息隐私的关注,帮助用户了解智能手机信息安全防范的各种途径;另一方面要加强信息安全知识的宣传,重视智能手机用户对信息安全知识和技能的掌握,例如可通过开展信息安全讲座和知识竞赛,鼓励用户使用安全措施。

6 研究局限性及展望

本文的研究存在一定的局限性。首先,信息隐私关注是一个多维度的概念。Malhotra等就将信息隐私关注划分为收集、控制和认知3个维度,但本文没有对信息隐私关注作进一步的细分。此外,本文仅重点讨论了信息隐私关注、信任与以往经验对智能手机用户的信息安全行为意向的影响,但可能还有社会影响、控制倾向、个体特征等其他因素会影响个人信息安全行为意向。因此,后续的研究可对信息隐私关注进行区分,探讨不同维度的信息隐私关注对用户信息安全行为意向的影响,同时探索还有哪些因素会对个人信息安全行为意向产生影响。

[1]ENISA.Smartphones:Information Security Risks,Opportunities and Recommendations for Users[EB/OL].https://www.enisa.europa.eu/publications/smartphones-information-security-risks-opportunities-and-recommendations-for-users.

[2]艾媒网.《2015-2016年中国智能手机市场研究报告》独家上线[EB/OL].http://www.iimedia.cn/41787.html.

[3]Jones B H,Heinrichs L R.Do Business Students Practice Smartphone Security?[J].Journal of Computer Information Systems,2012,(2):22-30.

[4]Mylonas A,Kastania A,Gritzalis D.Delegate the Smartphone User?Security Awareness in Smartphone Platforms[J].Computers & Security,2013,34(3):47-66.

[5]Esmaeili M.Assessment of Users’ Information Security Behavior in Smartphone Networks[J].Dissertations & Theses-Gradworks,2014.

[6]Jörg Uffen,Kaemmerer N,Breitner M H.Personality Traits and Cognitive Determinants—An Empirical Investigation of the Use of Smartphone Security Measures[J].Journal of Information Security,2013,4(4):203-212.

[7]Slyke C V,Shim J T,Johnson R D,et al.Concern for Information Privacy and Online Consumer Purchasing[J].Journal of the Association for Information Systems,2006,7(6):415-444.

[8]Bansal G,Zahedi F M,Gefen D.Do Context and Personality Matter?Trust and Privacy Concerns in Disclosing Private Information Online[J].Information & Management,2016,53(1):1-21.

[9]申琦.网络信息隐私关注与网络隐私保护行为研究:以上海市大学生为研究对象[J].国际新闻界,2013,35(2):120-129.

[10]Youn S.Determinants of Online Privacy Concern and Its Influence on Privacy Protection Behaviors Among Young Adolescents[J].Journal of Consumer Affairs,2009,43(3):389-418.

[11]Hichang C.Determinants of Behavioral Responses to Online Privacy:The Effects of Concern,Risk Beliefs,Self-Efficacy,and Communication Sources on Self-Protection Strategies[J].Journal of Information Privacy & Security,2010,6(1):3-27.

[12]Malhotra N K,Kim S S,Agarwal J.Internet Users’ Information Privacy Concerns(IUIPC):The Construct,the Scale,and a Causal Model[J].Information Systems Research,2004,15(4):336-355.

[13]Okazaki S,Li H,Hirose M.Consumer Privacy Concerns and Preference for Degree of Regulatory Control a Study of Mobile Advertising in Japan[J].Journal of Advertising,2009,38(4):63-77.

[14]Safa N S,Solms R V,Furnell S.Information Security Policy Compliance Model in Organizations[J].Computers & Security,2016,56:70-82.

[15]Tsai H Y S,Jiang M,Alhabash S,et al.Understanding Online Safety Behaviors:A Protection Motivation Theory Perspective[J].Computers & Security,2016,59:138-150.

[16]Rogers R W,Cacioppo J T,Petty R.Cognitive and Physiological Processes in Fear Appeals and Attitude Change:A Revised Theory of Protection Motivation[M].Social Psychophysiology:A Sourcebook,1983.

[17]Lee D,Larose R,Rifon N.Keeping Our Network Safe:A Model of Online Protection Behavior[J].Behaviour & Information Technology,2008,27(5):445-454.

[18]Li Y.Empirical Studies on Online Information Privacy Concerns:Literature Review and an Integrative Framework[J].Communications of the Association for Information Systems,2011,28(1):453-496.

[19]Smith H J,Milberg S J,Burke S J.Information Privacy:Measuring Individuals’ Concerns about Organizational Practices[J].Mis Quarterly,1996,20(2):167-196.

[20]Xu H,Teo H H.Privacy Considerations in Location-Based Advertising[M].Designing Ubiquitous Information Environments:Socio-Technical Issues and Challenges.Springer US,2005:71-90.

[21]Xu H,Gupta S,Rosson M B,et al.Measuring Mobile Users’ Concerns for Information Privacy[C].Thirty Third International Conference on Information Systems,2012.

[22]Pavlou P A,Liang H,Xue Y.Understanding and Mitigating Uncertainty in Online Exchange Relationships:A Principal-Agent Perspective[J].Mis Quarterly,2007,31(1):105-136.

[23]Matt C,Peckelsen P.Sweet Idleness,But Why?How Cognitive Factors and Personality Traits Affect Privacy-Protective Behavior[C].Hawaii International Conference on System.

[24]Safa N S,Sookhak M,Solms R V,et al.Information Security Conscious Care Behaviour Formation in Organizations[J].Computers & Security,2015,53:65-78.

[25]Yoon C,Hwang J W,Kim R.Exploring Factors that Influence Students’ Behaviors in Information Security[J].Journal of Information Systems Education,2012,23(4):407-415.

[26]Bagozzi R P,Yi Y.On the Evaluation of Structural Equation Models[J].Journal of the Academy of Marketing Science,1988,16(1):74-94.

[27]Gefen D,Straub D.A Practical Guide to Factorial Validity Using PLS-Graph:Tutorial and Annotated Example[J].Communications of the Association for Information Systems,2005,16(1):91-109.