入侵检测在Windows下的设计与实现

王广峰

摘要:计算机网络已经渗透到了社会的各个领域,人们在享受网络带来的共享资源及信息交流方便快捷的同时,也不得不面对越来越多来自网络的恶意攻击,各种黑客攻击技术在网上垂手可得,而且日新月异。入侵檢测作为一种积极主动的安全防护技术,从网络安全立体纵深、多层次防御角度出发,通过检测受保护系统的状态和活动,提出了对内部攻击、外部攻击和误操作的实时保护,在网络系统受到危害之前拦截和响应入侵。IDS能较好的弥补防火墙存在的不足,能对非法侵入进行跟踪并做出响应,适当的时候还可作为计算机取证的一种技术手段,擒获非法入侵者。

【关键词】入侵检测 数据解析 概念叙述

1 入侵检测的概念与发展

1.1 概念

对于入侵检测的使用,人们总会问这样一个问题:如果已经安装了防火墙,给操作系统打了补丁,并为安全设置了密码,为什么还要检测入侵呢?答案非常简单:因为入侵会不断发生。举个例子,就像人们有时候会忘记锁上窗户,人们有时也会忘记正确的升级防火墙规则设置即使在最高级别的保护措施下,计算机系统也不是百分之百的安全。

1.2 发展旅程

随着存储器价格的降低,审计日志转移到网上且开发出了分析相关数据的程序。然而,分析过程慢且需频繁而密集计算,因此,入侵检测程序往往是在系统用户登录量少的夜问进行。所以,大多数的入侵行为还是在发生后才被检测到。

90年代早期,研究人员开发出了实时入侵检测系统,即对审计数据进行实时评估。由于实现了实时反应,且在一些情况下,可以预测攻击,因此,这就使攻击和试图攻击发生时即可被检测到成为可能。

近年来,很多入侵检测方而的努力都集中在一些开发的产品上,这些产品将被用户有效配置在广大网络中在计算机环境不断持续变化和无数新攻击技术不断产生的情况下,要使安全方而也不断升级是个非常困难任务。

2 程序概述

按照上述入侵检测系统模型及各个模块的功能,我们采用C语言顺序结构开发了一款windows系统下的网络入侵检测系统。该程序基于微软WinPcap驱动编写,采用误用入侵检测方法,能检测出以太网下其他主机对本主机的若干入侵行为。首先从检测的网络适配器接口抓取数据连路层数据包,过滤出需要处理的包,然后将过滤的数据包进行剥离分析,得出要检测的参数。最后将得出的参数与入侵行为的特征模式进行匹配,检测其是否为入侵数据包。如果是入侵数据包,就进行告警并记录入侵主机IP地址及入侵时问。

由于采用误用入侵检测模式,所以该程序目前只能检测出如下入侵行为:

(1) Synflood攻击;

(2) Teardrop攻击;

(3) Land攻击:

(4) TCP UDP端口扫描。

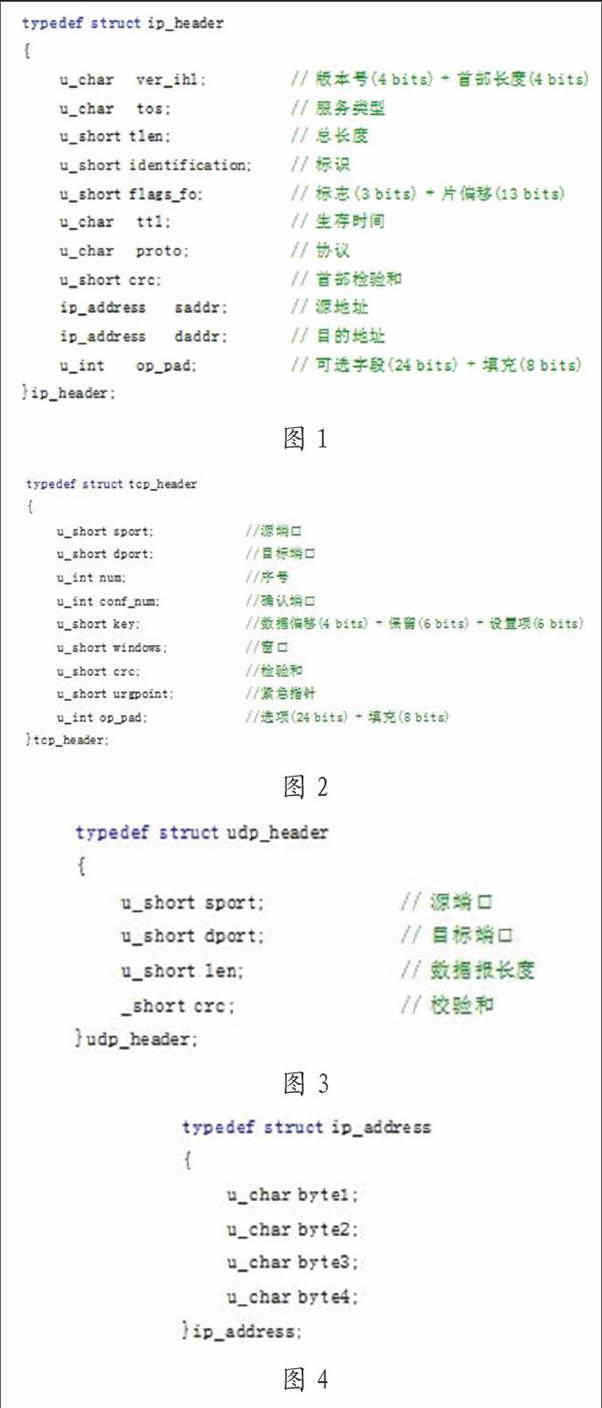

入侵检测程序中的数据结构设计:

2.1 IPv4数据报头部包含的信息

如图1所示。

2.2 TCP数据报头部包含的信息

如图2所示。

2.3 UDP数据报头部包含的信息

如图3所示。

以上3个数据结构用于在获取的数据链路层帧中定位IP数据报、TCP数据报、UDP数据报首部及获取需要检测的参数。

2.4 四个字节的IP结构

如图4所示。

2.5 二维数组u_short port_atk[65536][2];

二维数据u_short port_atk中,port_atk[m][o]用于存储m端口接受到的Synflood攻击数据报,port atk[m][1]用于识别m端口是否接受过数据报。存储端口信息之所以采用二维数组,原因在于端口数是固定的且相对较少,采用数组可以根据维数直接定位端口进行进行操作,效率高。

3 结语

对于入侵检测,还有很多热点问题亟待解决,譬如:如何减少入侵检测的误报警,如何提高入侵检测的效率等。因此,还需要加大对入侵检测的研究力度,进一步加强计算机网络的安全。

参考文献

[1]苏家洪.入侵检测系统新技术介绍[J].中国新技术新产品,2012 (03).

[2]王鹏,入侵检测系统在计算机网络安全中的设计与应用[J].无线互联科技,2017 (12).endprint