基于雾计算的物联网基础安全架构

李昕,杨波

(湖南财政经济学院信息技术与管理学院,湖南长沙410205)

基于雾计算的物联网基础安全架构

李昕,杨波

(湖南财政经济学院信息技术与管理学院,湖南长沙410205)

物联网传统的数据处理集中在云计算,其巨大的设备数和海量的实时数据传递都对网络带宽及云计算数据中心构成极大压力。文章讨论了如何利用位于云数据中心和终端结点层之间的雾计算层,存储并及时处理大量本地数据,快速有效响应请求,减轻网络和云数据中心压力。

雾计算;物联网;安全架构

1 问题的提出

物联网(Internet of Things,IoT)自2005年正式被国际电信联盟命名以来,迅速成为互联网经济的发展亮点。预计到2020年,超过500亿个的终端设备会被联入物联网,这个数字还将很快达到10000亿。这些海量的设备包括了传感器、传动器和智能终端,它们时时刻刻都在产生着巨量的实时数据,其传统的数据处理都是依赖云计算。

云计算将大量的计算资源以动态、按需服务的方式供应和部署,克服了传统应用系统的诸多不足,如系统资源利用效率低下、物理空间有限、应用部署复杂、运行不灵活等。但物联网信息分布与交换的特点也对云计算提出了巨大的挑战。

1.云计算要求基础网络满足超高速交换、统一交换、虚拟化交换、透明化交换等,而现有的网络基础设施却很难达到。

2.物联网采集交换的信息数量大且多源异构,冗余性、互补性、实时性强,海量数据需要快速加工传递。云计算是聚合度很高的计算服务,其使用简单方便,但消耗大量网络带宽,随着用户访问量增大,很可能引起服务中断、响应延迟等。

国际上针对物联网安全的研究从2011年起不断见诸各类文献。物联网安全面临了4个主要挑战,即数据可溯源性及完整性、身份识别、信任管理、隐私保护。这些研究的焦点集中在数据远程处理的安全性,并根据物联网的特点,提出在资源有限的嵌入式设备中引入轻量级的安全加密元素,以构建新的物联网安全架构[1]。

国内针对物联网安全的研究和国际上基本时间同步,主要文献均认为由于物联网体系的多元异构,难以建立起标准统一的安全保护体系,而应该根据物联网的3个层次(感知层、传输层和应用层)面临的不同安全问题,采取不同的应对措施,构建混合多元的物联网安全机制[2]。

针对物联网终端的资源受限性和巨大数量,许多国内研究者也提出在物联网感知层采用轻量级的安全技术,节省存储、运算和传输资源消耗,提高响应速度,不过度追求很高的安全级别,而在资源受限的情况下提供适当的安全保护[3]。

在物联网感知层,许多传感器和嵌入设备可以被植入相对简单的安全措施,如基于硬件的物理防复制功能和轻量级加密方法等。但这些安全手段普遍存在以下不足:

1.受制于终端设备较弱的计算能力和较小的存储容量,安全运算耗时较多,服务请求响应慢;

2.终端设备能源供应有限,耗能较大的加密方法很难正常完成;

3.数据本地化处理很少,网络流量压力大。

因此,这些安全手段只能提供一定程度的安全保护,难以取得令人满意的总体效果。从物联网最基础的感知层出发,构建物联网安全体系,有利于系统内各个部分的保护,但必须考虑如何投入更多的资源给安全体系。在这个安全架构中引入雾计算,动用更多的本地计算能力和存储空间,进一步满足能耗需求,各类安全手段就可以得到极大强化,各类应用请求的响应时间明显缩小,物联网安全体系也得到整体提升。

2 雾计算的优势分析

2011年,思科全球研发中心总裁Dr.Flavio Bonomi及其研发团队首次提出雾计算(Fog Computing)的概念:雾计算介于云计算与终端计算的中间;雾计算是半虚拟化架构的分布式的服务计算模型;物联网终端可以随时随地联网访问本地云(Local Cloud,也称雾节点)[4,5]。

雾计算层既包含了向上和向下的网关,也包括了临时数据存储和计算设备。它能对待加工的数据请求进行智能判断,如果涉及长期存储或历史数据分析,该层将直接作为网关把数据上传云数据中心,否则就在本地完成计算和存储。雾计算既继承了云计算的优点,也具有边缘计算的优势,能够充分发挥终端的计算功能和本地就近处理的优势。它可以很好地解决时延敏感应用(Latency-sensitive Applications)的快速响应问题,这些业务往往处于数据中心边缘,需要就近处理,如交通指挥系统、泊车系统、健康照料系统、地方能源网系统等。

随着雾计算层的引入,可参与边缘计算的资源会明显增加。雾计算是一种分布式的计算服务系统,最突出的运行特点在于所担任的边缘计算任务也可以由网关、路由器和访问结点等网络设备来完成的。较为现代的上述网络设备,其CPU的运算能力、内外存大小已经完全可以媲美过去的个人计算机,其在网络中的位置也可以方便地构成集群,进一步整合众多边缘结点分散的计算和存储能力,形成了更为强大的雾结点集群。这个集群不仅提供相对充足的计算能力和数据暂存空间,该层可使用的能源也可以不再成为处理能力瓶颈。

雾计算不是云计算的替代品,而是有力补充。雾计算层能够智能地分析各个应用请求是否需要云计算层的干预支持。凡有实时及低时延要求的服务请求,如实时数据流服务、智能交通监控、智能泊车等,系统将尽可能快地调用雾计算设备及联网的本地工作站和小型存储单元来完成响应。

雾计算层可以被看作由多个独立的雾节点(Fog Node)组成的系统。其中的每个节点从物理或逻辑上可包含多个计算位置,既包括应用服务的计算环境,也包括资源中心、管理与控制中心。用户在节点之间的交互协作,可以是远程Web通信方式,也可以是局部交互。节点之间的用户可以访问本地和远程云服务中心资源,且计算环境的改变可以引起其位置和依赖该位置的服务发生同步迁移,但用户的资源中心始终处于相对稳定的安全域内[6]。

3 基于雾计算的多层安全措施

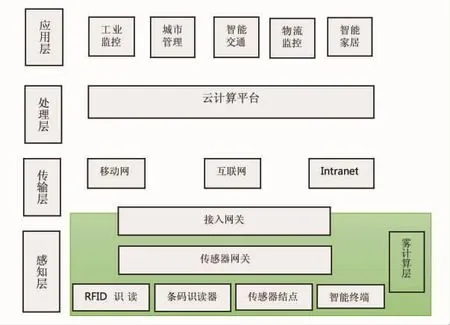

物联网从逻辑上可以分成3个主要层次:感知层、传输层、处理层。此外,对处理层形成的数据加以应用也可视为应用层。物联网的基础安全架构必然覆盖了每个逻辑层。而雾计算层主要分布在感知层和传输层中靠近感知层的一侧,如图1。

在雾计算层之下的硬件和嵌入式设备层,已经有研究者提出采取不同安全措施,从底层开始应对物联网系统安全挑战[7]。例如,利用传感器物理层防克隆功能(Sensor PUF,Physical Unclonable Function)保障数据可溯源性和完整性;利用传感器及其他硬件PUF来解决身份识别问题;利用PUF和硬件性能计数器来强化可信度管理;利用轻量级加密算法来支持保密性和隐私保护。

图1 雾计算层在物联网体系中的相对位置

可用于物联网安全保护的密码元素很多,包括加密算法、HASH函数、数字签名和密钥交换算法。为了不致消耗过多能源,根据数据量大小,选择合适的处理地点和合适的密码算法至关重要。例如:如果待处理的数据不超过1KB,最好在传感器内部就完成数据处理;如果待处理的数据不超过1MB,数据处理则可以在雾结点完成;如果数据为1GB以内,或超过1GB,数据加工必须分别在网关或更高层的联合基础设施(包含计算、储存、网络通讯等能力)。数据加工的充分本地化带来了更快的响应时间。

各种智能传感器已经纷纷采用越来越功能强大的单片机构成完整的片上系统,例如AD公司的ADc841/842/843闪存微控制器,已经包含运行周期高达20MHz的8052内核,内置了64KB程序闪存及4KB数据闪存,2304字节的数据RAM,以及大量的片上外设,如12位ADC/DAC、时间间隔计数器、串行I/O、看门狗定时器和电源监视器等。这种档次的片上系统已经足以支持较轻量级的加密运算了。

物联网上的传感器网关在电源、硬件充分支持下,往往采用16/32位ARM精简指令集处理器+嵌入式Linux结构,其运算能力基本相当于一台个人电脑,完全有能力提供更高安全性能的加密保护。

国外研究者对物联网各层可用的加密元素已经进行了研究和总结,并做出了推荐,见表1。

构建引入雾计算层的物联网安全架构,主要问题集中在如何选择合适的雾计算硬件配置,验证和构建合适的加密方法,并定位合适的安全措施部署位置。对现有的轻量级加密方法在新的雾计算层进行时延和功耗测试后,改进现有加密方法或改用更高强度的安全算法,争取在安全指标不下降和功耗无明显增加的基础上,大幅减小安全措施占用的计算时延,优化物联网系统底层响应,强化巩固基于雾计算层的物联网安全架构。

表1 物联网各层的加密元素

构建基于雾计算的物联网安全体系,关键是充分利用雾计算层引入的各类资源,如计算能力、存储空间、能源供给等,在现有安全措施的基础上,寻找最大程度的安全强度提升。其中期望解决的关键问题包括,以下4个方面。

1.基于传感器等硬件的安全算法优化策略

传统传感器只根据采集的客观量值,产生对应的数字化测量结果,并加密上传。为了提高安全强度,可尝试提取传感器的唯一性ID,并修改传感器中相应的安全算法,把传感器的唯一性ID也作为加密计算的参数,从而影响到输出结果。

2.轻量级安全算法的改进策略

受限于各类资源,目前物联网终端多采用轻量级的安全算法。在雾计算引入了较为充足的计算能力和空间后,完全有能力支持安全强度更高,计算更复杂的安全算法。在充分研究理解现有的轻量级安全算法基础上,通过适当改进算法设计,提高安全强度,加快运算速度,维持或减少功耗。

3.雾节点的资源提供衡量方法

雾计算层不是雾节点的简单集合,多个节点可以构成集群,实现资源的高效融合。通过适当的压力测试,掌握雾计算层能提供的最大资源潜力,形成相对稳定的节点资源评估算法,也为今后进行物联网网络规划提供相应工具。

4.安全算法的改善程度衡量标准

安全算法的改进效果可以通过运算时间长短、功耗大小和抗攻击能力强弱等诸多指标来衡量。在对安全算法的不断修正和不断测试中,研究以上指标的定量化计算方法,形成算法改善程度的客观衡量标准。

4 应用前景

基于雾计算的物联网安全体系研究不仅具有重要的理论研究意义,同时在物联网系统数据可溯源性和完整性、身份认证、可信度管理、保密性和隐私保护等众多领域具有非常广泛的应用前景,具有非常重要的工程价值。物联网安全体系的提升,能赢得用户对物联网系统的更多信任,对物联网本身的发展推广具有极其重要的意义。

[1]KanuparthiA,KarriR,AddepalliS.Hardwareand embedded security in the context of internet of things[C].Proceedingsofthe2013ACMworkshoponSecurity,privacy&dependabilityforcybervehicles.ACM,New York,USA,2013:61-64.

[2]武传坤.物联网安全关键技术与挑战[J].密码学报,2015,2(1):40-53.

[3]杨庚,许建.物联网安全特征与关键技术[J].南京邮电大学学报:自然科学版,2010,30(4):20-29.

[4]Bonomi F.Connected vehicles,the internet of things,and fog computing[C].The Eighth ACM International Workshop on Vehicular Inter-Networking(VANET),Las Vegas,USA,2011:13-15.

[5]Bonomi F,Milito R,Zhu Jiang,et al.Fog Computing and Its Role in the Internet of Things[C].Proceedings of the firsteditionoftheMCCworkshoponMobilecloud computing ACM,New York,USA,2012:13-14.

[6]Clickloud Company.Fog Computing Introduction[EB/OL].http://www.tsgsites-hostmonster.com/fogcomputing/.2011-11-20.

[7]K.Rosenfeld,E.Gavas,and R.Karri.Sensor physical unclonablefunctions[C].2010IEEEInternational SymposiumonHardware-OrientedSecurityandTrust(HOST),Anaheim,USA,2010:112-117.

IoT Safe Infrastructure Based on Fog Computing

Li Xin,Yang Bo

(School of Information Technology and Management,Hunan University of Finance and Economics,Changsha 410205,China)

Traditional data processing of IoT focuses on cloud computing.The huge number of devices and real time data cause great pressure on the network and cloud computing centers.The paper suggests the introduction of fog computing between cloud computing center and sensor layer of IoT,to store and process the great deal of local data in time,and to respond to requests quickly and efficiently so as to release the pressure of the network and could computing centers.

fog computing;IoT;safe infrastructure

TP311

A

1672-447X(2017)05-0019-004

2017-05-08

湖南财政经济学院教学改革项目(2015yjjg004);湖南财政经济学院教改重点项目(2016yjjg002)

李昕(1969-),湖南岳阳人,硕士,湖南财政经济学院信息技术与管理学院副教授,研究方向为物联网;杨波(1974-),湖南长沙人,博士研究生,湖南财政经济学院信息技术与管理学院讲师,研究方向为物联网。

责任编辑:胡德明