VLAN跳跃攻击及应对策略研究

高强

(广州民航职业技术学院计算机系,广州 510403)

VLAN跳跃攻击及应对策略研究

高强

(广州民航职业技术学院计算机系,广州 510403)

在交换式以太网中,使用VLAN技术可以有效地实现网络的逻辑隔离和广播风暴控制,可以实现流量控制并有利于提高网络安全。在实施VLAN的过程中,会用到动态中继协议(DTP)、Trunk、802.1Q封装等相关技术,而攻击者可以利用这些技术的运行原理来实现VLAN跳跃攻击。通过对VLAN跳跃攻击的实现方式及原理进行详细分析,并给出相应的应对策略,可以有效地防范此种攻击方式。

虚拟局域网;跳跃攻击;标签;动态中继协议

0 引言

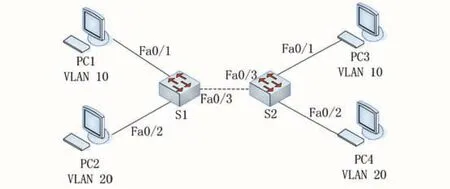

虚拟局域网(VLAN)是一种将局域网内的设备进行逻辑划分,从而形成多个逻辑分组的二层技术,逻辑分组通过相应的VLAN ID进行标示,每个逻辑分组即为一个VLAN,它是一个独立的广播域,在没有三层设备的情况下,不同VLAN之间不能进行通信,VLAN内部的广播和单播流量不能转发到其他VLAN中,因此,VLAN有助于流量控制、提高网络的安全性和简化网络管理[1]。VLAN划分的拓扑如图1所示。

图1 VLAN划分拓扑图

在图 1 中,PC1、PC3属于 VLAN 10,PC2、PC4属于VLAN 20,S1、S2是普通的二层交换机,在正常情况下,根据VLAN的通信规则,同一VLAN中的设备能够相互访问,不同VLAN之间的设备不能相互访问[2],因此,PC1只能访问PC3,不能访问PC2、PC4。所谓VLAN跳跃攻击,就是在没有三层设备的情况下,通过非法手段获取其他VLAN中数据或者发送数据到其他VLAN的攻击技术,下面介绍VLAN跳跃攻击的实现方式和原理。

1 VLAN跳跃攻击的实现方式和原理

VLAN跳跃攻击的实现方式有两种,分别是基于DTP和基于双标签的VLAN跳跃攻击,下面分别进行介绍。

1.1 基于DTP的VLAN跃攻击

交换机的端口模式有TRUNK和ACCESS两种,其中,TRUNK模式端口允许传输多个不同VLAN的数据,一般用于连接交换机;ACCESS模式端口只能传输指定的单个VLAN的数据,一般用于连接计算机。

DTP(动态中继协议)是交换机之间用来协商端口成为TRUNK模式的协议,通过802.1Q协议进行数据封装,其协商参数有AUTO(动态自动)和DESIRABLE(动态自动),AUTO不主动发送协商消息,只被动接受;DESIRABLE会主动发送协商消息,默认情况下,交换机会自动运行DTP。

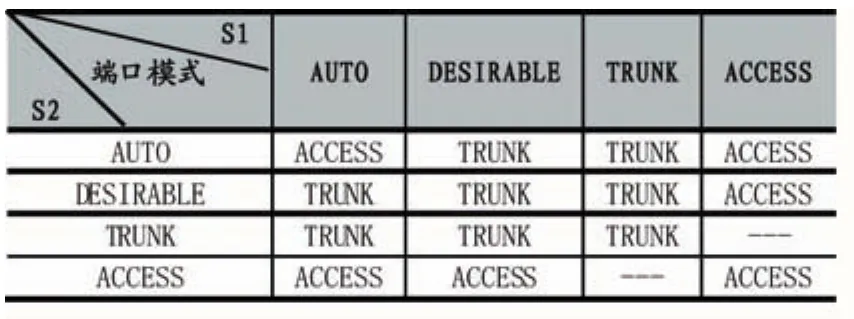

交换机的端口模式除了可以通过DTP进行协商确定,也可以通过手动配置,直接将端口设置为TRUNK或者ACCESS模式,还可以将DTP和手动配置配合使用来确定交换机端口模式,如表1所示。

表1 交换机端口模式

从表1可以看出,通过DTP协商,交换机S1、S2的端口在3种情况下协商为TRUNK模式,在1种情况为ACCESS模式。另外,只要一端手动设置为TRUNK或者ACCESS模式,则对端的端口模式一定为TRUNK或者ACCESS,因为手动配置的优先级要高于DTP协商。当两端的端口手动设置的模式不一致时,此时的链路成为受限的链路(表中通过“---”表示),该链路将不能正常使用。

基于DTP的VLAN跳跃攻击充分利用了交换机自动运行DTP的原理,攻击者主机通过发送欺骗的DESIRABLE消息,宣布它这一端期望成为TRUNK模式,对端的真实交换机收到该DESIRABLE消息后将会将相应的端口设置为TRUNK模式,一旦TRUNK功能被启用,因为TRUNK端口允许传输多个VLAN的数据,因此交换机上所有VLAN数据就会通过该TRUNK端口发送到攻击者主机上,攻击者主机便可以获取其他VLAN中的数据。另外,攻击者主机还可以通过给数据帧添加目标VLAN的标签,交换机随后将会把该数据转发到目的VLAN,从而实现了跨VLAN的通信。

1.2 基于双标签的VLAN跳跃攻击

交换机进行了VLAN划分以后,所以的数据中将会携带VLAN标签,以标识该数据属于哪个VLAN,交换机通常只会检查最外层的标签,即假如某个数据封装了两层VLAN标签,交换机只会查看最外层VLAN标签,而认为里层的VLAN标签属于数据内容,将不做检查。

本征VLAN(Native VLAN)是一种特殊的VLAN,该VLAN中的数据,默认情况下在通过TRUNK端口的时候,其VLAN标签将会被剥掉,然后再数据转发出去。对于本征VLAN之外其他VLAN中的数据,通过TRUNK端口时必须携带VLAN标签。

和基于DTP的VLAN跳跃攻击不同,基于双标签的VLAN跳跃攻击不是利用DTP,而是利用本征VLAN的数据通过TRUNK端口不需要携带标签这一原理。为了更好地说明攻击过程,我们假设本征VLAN为VLAN 10,被攻击的VLAN为VLAN 20,基于双标签的VLAN跳跃攻击的步骤如下[3]:

(1)攻击者主机封装双VLAN标签的数据帧并发送给交换机,该数据帧的外层标签为VLAN 10(Native VLAN),里层标签标记为VLAN 20(攻击目标VLAN)。

(2)交换机收到这个数据帧,只检查外层标签,交换机看到这个数据帧是发往VLAN 10的,而VLAN 10是Native VLAN,交换机剥掉VLAN 10的标签后,如果该数据帧的目的MAC不在当前MAC地址表中,交换机将该数据帧进行泛洪(发送数据帧到所有的VLAN 10的端口和TRUNK端口)。由于VLAN 10是Native VLAN,因此被剥掉 VLAN 10标签的数据帧到达TRUNK端口时不需要重新打标签而直接发送到对端的交换机上,在这时,VLAN 20的标签丝毫没有受影响,并且没有被该交换机检查到。

(3)数据帧到达第二个交换机,由于外层的VLAN 10标签之前已经被剥掉了,因此该交换机只看到里层的VLAN 20标签,并据此识别出该数据帧时发往VLAN 20的,即攻击目标VLAN。交换机根据当前MAC地址表条目是否包含受攻击主机的地址,然后会发送该数据帧到受攻击的主机或者泛洪它,从而在没有三层设备的前提下,实现数据帧的跨VLAN进行传输。

2 VLAN跳跃攻击的应对策略

前面阐述了两种VLAN跳跃攻击的实现方式和原理,接下来谈谈相应的应对策略。

第一种攻击利用的是交换机自动运行DTP,因此,应对此种攻击的策略就是把DTP协商功能关闭掉,然后手动设置交换机的端口模式,即连接计算机的端口设置为ACCESS,连接交换机的端口设置为TRUNK模式,在这种情况,攻击者主机即使发送虚假的DESIR⁃ABLE消息,该链路也只能成为ACCESS模式,从而只能收到端口所在的VLAN数据,不能接收其他VLAN的数据。

第二种攻击利用的是攻击者主机所处的VLAN和Native VLAN相同,而默认情况下Native VLAN中的数据不需要打标签这一原理,因此,应对此种攻击的策略就是把Native VLAN设置为哑VLAN,哑VLAN是指该VLAN中不包含任何主机,从而使得攻击者主机所处的VLAN和Native VLAN就不一样,这时如果攻击者主机将外层标签设置与所处VLAN相同,那么到达TRUNK端口时,外层标签无法剥掉,数据只能发送攻击者主机所处的VALN中;如果攻击者主机将外层标签设置与Native VLAN相同,那么接收该数据帧的交换机端口就会丢弃该数据帧,因为该端口不属于Na⁃tive VLAN。

应对第二种攻击的另外一种方式,就是强制Na⁃tive VLAN的数据打标签,这样的话,交换机只根据外层标签进行数据转发,里层标签不能发挥作用。

3 结语

VLAN技术在为网络管理带来便利与信息安全的同时,也为攻击留下了隐患。只要我们了解了攻击的原理,就可以针对存在的漏洞进行有效的防范。针对VLAN跳跃攻击的防范的手段和方法也不局限于本文中提到的几种,在实际的应用中要根据具体的攻击手段采取相应的防范方法,尽量做到在网络设备的配置过程中不留下攻击的漏洞。

[1]汪金龙,侯桂云.VLAN技术在局域网安全中的应用研究[J].价值工程,2016(35):91-92.

[2]唐年庆,陈晓燕.VLAN技术在企业网络安全中的应用[J].计算机光盘软件与应用,2013(21):147-148

[3]Cisco Networking Academy.CCNA安全[M].北京邮电大学.第2版.北京:人民邮电出版社,2014.

Abstract:In the switched Ethernet,the use of VLAN technology can effectively realize the logical isolation and control broadcast storm of the net⁃work,it can also realize traffic controlling and improve the network security.In the process of VLAN implementation,it uses the Dynamic Trunk Protocol(DTP),Trunk,802.1Q encapsulation and other related technologies,and attackers can also use these technologies to achieve the VLAN jump attacks.Analyzes the implementation and principle of VLAN jump attack in details,and presents the correspond⁃ing countermeasures,which can effectively prevent this attack.

Keywords:VLAN;Jump Attack;Tag;DTP

Research on VLAN Jump Attack and Countermeasures

GAO Qiang

(Department of Computer,Guangzhou Civil Aviation College,Guangzhou 510403)

2015年度广东省高职教改项目(No.GDJ2015199)

1007-1423(2017)26-0048-03

10.3969/j.issn.1007-1423.2017.26.012

高强(1984-),男,江西上饶人,硕士,讲师,研究方向为计算机网络技术、算法

2017-06-20

2017-09-10