移动智能终端安全体系研究

胡一博,朱诗兵,李长青

(1.装备学院 研究生管理大队,北京101416; 2.装备学院 信息装备系,北京101416)

移动智能终端安全体系研究

胡一博1,朱诗兵2,李长青2

(1.装备学院 研究生管理大队,北京101416; 2.装备学院 信息装备系,北京101416)

移动智能终端迅猛发展的同时,也面临巨大的安全挑战,导致智能终端在各领域的应用受到严重影响。针对这些安全问题,构建了移动智能终端安全防护体系,分别从硬件安全、系统安全和应用安全3个方面进行保护。展望了移动智能终端安全未来的发展趋势,为移动智能终端安全下一步研究提供参考。

移动智能终端;安全威胁;防护体系;系统安全;安全措施

0 引言

移动智能终端是指除了具备通信功能外,安装有与传统PC类似的开放式操作系统和第三方应用软件,并可以通过移动通信网络来实现无线网络接入的移动终端的总称,例如智能手机、智能电视、平板电脑以及可携带智能设备等[1]。在移动互联网产业快速发展的影响下,移动智能终端凭借自身强大的硬件性能和极其出色的业务扩展能力,逐渐成为互联网业务的关键入口,在移动网络资源和环境交互资源中扮演了重要枢纽的角色。但是,移动智能设备在给用户带来便利的同时,越来越多的安全问题也逐渐突显出来,影响了对各种移动业务的推广使用。

2015年,国家互联网应急中心捕获和通过厂商交换获得的移动互联网恶意程序样本数量达147.7万个[2]。其中高危占2.1%,中危占17.2%,针对Android平台的恶意程序占99.6%。随着网络技术的发展,恶意代码从简单的用户点击传播途径发展成为短信、网页浏览、应用软件、电脑连接和电子邮件等多种传播途径,导致移动智能终端的非正常运行、信息泄露、恶意扣费、网络欺诈和远程受控等,移动智能终端的安全面临严重的威胁。

本文从移动智能终端的安全威胁分析和防护措施设计两方面入手,详细分析移动智能终端面临的各种安全威胁,针对这些安全问题构建相应的防护体系,并进一步展望移动智能终端安全研究的重点方向。

1 移动智能终端的安全威胁分析

移动智能终端从最初的功能终端、增强功能终端,发展成为继大型机、小型机、PC后的第4代个人计算设备[3]。目前已经成为互联网业务的关键入口,推翻了传统的移动通信终端只是作为移动网络末梢的观念,开启了移动互联网新时代。

以谷歌Google Play和苹果AppStore为代表的各类应用市场规模巨大,应用程序商店里可下载高达百万以上数量的应用程序,总下载量近数百亿次[4]。移动互联网业务以及移动智能终端日益成熟,智能设备成为日常必需品的同时,也面临越来越多的安全问题[5]。移动智能终端面临的安全问题如图1所示。移动智能终端安全问题涵盖了硬件层、系统层和应用层。

图1 移动智能终端的安全问题

1.1 硬件层威胁

硬件层作为移动智能终端的底层,面临SIM卡克隆、IMEI串号篡改和机卡接口威胁。

攻击者通过鉴权随机数的碰撞破解获取SIM卡用户信息IMSI、集成电路识别码与密钥信息Ki,然后写入一张空白卡,从而实现SIM克隆[6]。柏林安全研究实验室创始人Nohl表示[7],部分使用70年代DES加密方式的SIM卡仅需2 min左右就能被一台个人计算机破译并发送相关病毒。同样,IMEI作为区别移动设备唯一识别号,被篡改会导致设备信息遭随意修改,使终端防盗功能丧失。

因为机卡接口的电气接触特征,使得对机卡接口进行窃听的难度较大,因此当前机卡接口所传输的数据通常用明文传输信息[8]。然而在支付、公交和社保等特定应用下,多个用户终端公用一个UICC卡,这时在UICC与终端之间的数据可能在空中接口上传输,导致某些用户机密数据可能会被窃听。

1.2 系统层威胁

操作系统后门的本质是系统中未公开的通道,系统设计者或者其他人可以通过这些通道出入系统而不被用户发觉,以便远程删除终端上的程序[9]。2008年8月,苹果承认在3G版iPhone中设有一个隐藏的后门应急程序,利用该后门可以远程删除应用。2010年12月,微软承认Windows Phone7操作系统中存在系统后门。

操作系统除了故意留下的后门外,还存在设计上的漏洞,导致用户遭受各种各样的安全威胁[10]。即使是以高安全性著称的iOS系统同样面临系统漏洞的威胁。2015年9月的XcodeGhost事件[11],通过篡改iOS程序开发工具Xcode,导致使用这些工具编译出的应用被嵌入恶意代码,形成了波及千万用户的移动智能终端安全大事件。相对于iOS系统而言,其余的智能终端系统感染恶意代码更加严重。2015年8月曝光的Stagefright漏洞[12],利用彩信发送或构造特殊的应用程序触发Stagefright攻击,90%以上的Android智能设备被波及。

1.3 应用层威胁

应用层易受到应用软件漏洞和恶意程序的攻击。黑客可以利用开发者在开发软件时造成的疏忽从而访问未授权资源、破坏敏感数据,进而威胁系统的安全。自2010年以来,新增漏洞数量呈现整体增加的趋势,根据国家计算机病毒应急处理中心统计,2015年新增应用软件漏洞5 142个[13]。应用软件漏洞已经成为恶意代码利用的重要方式之一,这些漏洞可能产生木马上传、执行任意代码等多种形式攻击[14]。

恶意程序是恶意代码的一种,它的存在给用户带来了严重的威胁。具有恶意行为的软件都可以被称作恶意代码,形式包括木马、病毒、蠕虫和细菌等。伴随网络的发展和终端的智能化,恶意代码传播的途径包括系统漏洞、短信/彩信、网站浏览、应用软件、电脑连接和免费WiFi等。

2 移动智能终端安全防护体系构建

移动智能终端硬件层实现通信功能和处理计算功能,保证上层核心功能的实现;移动智能终端系统层管理和控制设备的硬件与软件资源,是设备运行的基础环境;移动智能终端应用层是用户与应用的可视化交互平台,是终端功能具体的表现形式。硬件层、系统层和应用层实现移动智能终端的正常运行,因此这3层的安全是终端安全的3个关键因素。根据这3个关键因素以及移动智能终端面临的安全威胁,构建移动智能终端安全防护体系,如图2所示。

图2 移动智能终端安全体系

在图2的移动智能终端安全体系设计中,整个安全体系包括硬件层、操作系统层和应用层3个层面。首先确保终端的硬件安全,然后通过安全的硬件保证操作系统安全,最终通过安全的操作系统保证应用软件的安全,从而满足移动智能终端整体安全的需求。

硬件安全措施包括基于生物特征的身份验证、设备丢失情况下的远程防盗和硬件安全模块等。系统安全措施包括3个方面:通过内核增强和漏洞挖掘等技术保证内核安全;使用沙箱和组件间安全通信机制保护本地库安全;利用权限机制保障应用程序框架的安全。应用安全措施包括安全检测、数据伪造及跟踪、加密和云服务等,保护应用数据的机密性、完整性和可用性。

2.1 移动智能终端硬件安全措施

人体的生物特征往往具有唯一性,如指纹、掌纹、声音、虹膜、人脸、步态、脉搏和运动特征等,这些特征被作为识别和验证身份的重要手段。指纹识别传感器和指纹锁作为一种安全模式已经被移动智能终端成功运用[15]。但指纹特征极其容易被拷贝,导致用户个人信息和隐私内容被窃取。随后研究人员考虑将人脸和眼球作为更加安全的识别特征。眼球识别作为更高级、更安全的身份验证方式,有很广泛的应用前景,但是它在识别范围和识别率方面还需要进一步研究。常用生物识别特征比较如表1所示。

表1 常用生物识别特征比较

远程防盗已经是移动智能终端的基本安全功能之一,在设备丢失的情况下,只需确定身份的合法性就能远程对终端实施操作,避免隐私内容被窃取。实现移动智能终端远程控制的方式有:基于HTTP协议的远程数据传输、基于RDP协议的远程桌面控制和基于XMPP的即时消息推送等[16]。特别的,XMPP协议具有超强的可扩展特性,使得控制端与智能终端之间可自由协商相关通信指令,因此基于XMPP协议的远程控制作为移动智能终端的硬件安全措施会有更好地效果。在应用时,用户首先将自身信息与设备信息注册到控制端。当设备遗失后,通过控制端对设备实施定位、锁定和删除等指令。但是XMPP协议也面临着数据负载太重和没有二进制数据的问题。

硬件安全模块(Hardware Security Modules,HSM)利用硬件满足高需求的密钥管理性能,提供存储、加密和身份认证等安全服务。该模块与系统总线之间相连,对用户的隐私数据提供集中式的安全防护,尤其是提供更专业的移动支付安全服务。硬件安全模块的工作流程如图3所示。

图3 硬件安全模块工作流程

2.2 移动智能终端系统安全措施

移动智能终端操作系统大多采用Unix或Linux内核。为了降低内核漏洞所造成的威胁,从Linux2.6开始,提供一种基于域类模型的强制访问控制安全系统SELinux。它将系统中的信息分密级和类进行管理,保证每个用户只能访问那些有权被访问的信息。沙箱机制的作用与SELinux相似,都是确保信息不被越权访问,区别在于处于不同沙箱中的应用通过设置shareUID可共享数据和权限。权限机制用于限制系统资源的访问,其使用贯穿于移动智能终端的生命周期,权限越高,访问资源的权利就越大。Android智能终端的权限机制实现如图4所示。

恶意代码能在自身没有权限的情况下,通过调用其他应用权限进而访问资源,这种行为称为权限提升行为。为了防止恶意代码的权限提升行为,一般采用的方法是权限防护和权限增强。通过扩展原有权限框架、设置权限申请及检查策略、跟踪权限使用情况等技术可以满足安全使用权限的需求。权限防护的目的是防止系统权限被非法调用,权限增强用于改善权限的管理机制。

图4 Android智能终端的权限机制

组件间安全通信是信息在设备内部的必要环境,可采用最小化组件暴露、组件访问权限设置以及暴露组件代码检查等手段保护组件间安全通信。构建组件调用图感知数据泄露的路径是组件间安全通信的研究方向。傅建明等[17]以静态分析方法构建控制流程图、函数调用图和组件调用图,用以检测组件劫持、信息泄露和组件的权限泄露问题。

漏洞是系统在逻辑设计和实现上的缺陷,无法被避免。应对漏洞攻击的手段包括Fuzz测试、构建漏洞知识库以及逻辑规则分析等[18]。通过Fuzz测试和攻击挖掘方法,分析攻击样本判断漏洞存在的可能性,能有效挖掘出系统漏洞及权限提升漏洞。常见漏洞挖掘技术比较如表2所示。

表2 常见漏洞挖掘技术比较

总体而言,漏洞挖掘是一个持续性的过程,移动智能终端系统修补的完善程度与漏洞挖掘程度密切相关,漏洞挖掘得越彻底,系统修补得越完善。

随着移动智能终端原生系统的不断完善与改进,终端系统的安全性越来越高,相应的所需终端资源也越来越多,导致一般的应用服务功能下降。因此需要建立一套轻量级的安全监测工具,监视设备运行状态并进行相应的安全风险评估,检测潜在出的安全威胁的同时给出安全预警,以增强移动智能终端自身的安全性。

2.3 移动智能终端应用安全措施

加密作为一种常用的安全防护手段,对移动智能终端联系人、通话记录等存储于SQLite数据库中的数据以及图片、视频和音频等文件数据进行最直接的保护。SQLite数据库加密一般利用AES或DES算法对整个数据库文件进行加解密,避免数据在入库加密操作后不便于检索的问题[19]。当移动智能终端被恶意访问时,为了保护自己的隐私数据不被泄露,提供虚假的数据。TISSA、MockDroid和AppFence等[20]方法都能提供位置信息、设备信息及联系人信息等虚假数据。TaintDroid污点标记系统[21]能对敏感数据进行标记并跟踪其流向,提供数据溯源服务。

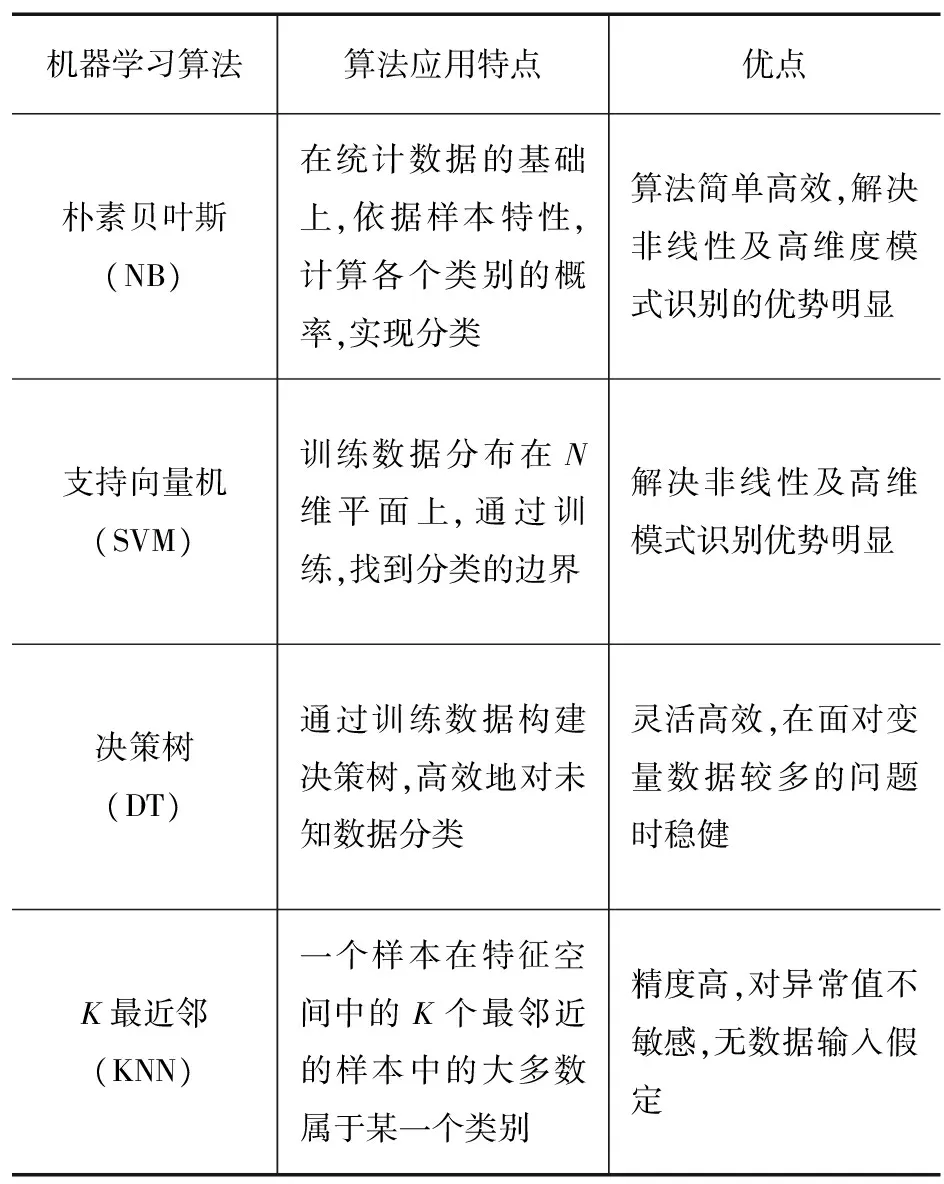

恶意代码通过恶意应用对设备系统和其余正常应用进行破坏以窃取用户的隐私信息,使得移动智能终端的整体安全受到严重威胁。因此针对未知应用,可采用安全检测技术提取应用的特征,判断是否为恶意代码,确保应用与系统的安全运行。安全检测分为静态检测与动态检测。静态检测不实际运行应用,通过逆向工程技术获取待测应用的源代码,从而得到应用相关的签名、权限和API调用等敏感特征,再利用机器学习或样本比对等手段判断应用。虽然静态检测检测速度快、消耗资源少,但是静态检测无法应对混淆与加密后的恶意应用的问题,因此研究人员提出了动态检测。动态检测实际运行应用,提取运行应用中的关键数据作为特征,通过异常检测与机器学习等方式实现检测。经典的机器学习算法如表3所示。

恶意代码与安全检测是一个技术上相互博弈的过程,且检测技术相对滞后。针对层出不穷的恶意应用,构建全面的应用检测系统,利用机器学习算法提取相关的敏感特征,智能化地对未知应用进行安全检测。通过改进检测算法提高检测效率和准确率,减少恶意应用的传播途径。

云服务已经成为移动智能终端的出厂配置,除了备份功能外,还包括加密存储、数据管理、恢复和交互等功能。设备控制端与云服务端之间采用SSL协议,提供双向认证、数据加密和完整性验证等服务,有效避免了备份数据在传输过程中的窃听及非法拦截。

表3 经典的机器学习算法

相对移动智能终端而言,云服务与大数据平台具有数据处理、存储和管理方面的优势。建立基于云服务与大数据的安全平台,利用云服务平台对数据进行存储、信息实时维护、病毒及时溯源查杀,利用大数据平台挖掘恶意代码、及时检测新型安全威胁,构建良好的移动智能终端生存环境。

3 移动智能终端安全展望

移动智能终端作为重要的生活工具,其安全问题被广泛关注。研究人员针对各类威胁提出相应的安全防护措施,已经取得了显著的效果[22]。但是移动智能终端威胁手段日新月异,并且缺乏全能有效的实际解决方案,因此其安全防护是一项长期的任务,还需要从以下方面进行研究:

① 制定相关的移动智能终端安全法律。目前移动智能终端安全威胁问题泛滥,一方面是终端自身存在缺陷,另一方面是非法行为的惩戒小收益大。因此,通过制定相关法律约束不法分子,对危害移动智能终端的组织及个人进行严惩,逐渐增强自律意识,从源头减少移动智能终端的安全威胁问题。

② 通过行业协作制定完善的移动智能终端安全标准。移动智能终端安全除了自身安全外,还包括开发商、运营商、服务提供商和认证机构等。移动智能终端安全需要各方行业积极协作,通过制定行业标准全面保证终端安全。在产品的生命周期内,严格实施制定的标准,构建一个安全的产业氛围。

③ 培养用户安全使用移动智能终端的意识。移动智能终端威胁问题增加除了黑客主动攻击外,还有一部分原因是由于用户不安全使用终端。因此,用户应当树立安全的终端使用意识,选择官方商店提供的服务,增强安全保密观念,维护好移动智能终端良好的使用环境。

4 结束语

移动智能终端的类型和数量飞速增长的同时,攻击者与安全研究者的数量也越来越多。攻击者通过恶意代码、系统漏洞和应用漏洞等技术手段获取用户信息以获取利益。安全研究人员对现有的漏洞修复、功能增强和安全检测等防护手段应对各种各样的威胁。本文从移动智能终端当前面临的威胁出发,构建移动智能终端安全体系,分析终端硬件、系统与应用3个层的安全防护措施,并对未来的研究方向进行展望,为下一步研究提供帮助。

[1] 范雨晓.移动智能终端标准体系研究[J].数字通信,2014,41(5):45-49.

[2] 佚名.2015年中国互联网网络安全报告:中国互联网网络安全报告[M].北京:人民邮电出版社,2016.

[3] 王跃,肖丽.移动智能终端技术架构模型研究[J].现代电信科技,2013,43(6):13-19.

[4] 郑威.移动互联网应用安全的问题分析与建议[J].现代电信科技,2012(9):27-32.

[5] 庞思铭,严宏君,甄真.基于产业链角度的移动互联网安全体系现状、威胁和发展趋势研究[J].移动通信,2015,39(11):18-22.

[6] 郭达,张尼,张智江.SIM卡复制原理及防范措施研究[J].数字通信世界,2009(6):75-76.

[7] NOHL K,PAGET C.Gsm:Srsly[C]∥26th Chaos Communication Congress,2009:11-17.

[8] 周健咏,王炎,田云飞.移动终端安全检测问题研究[J].现代电信科技,2012(4):27-31.

[9] 黄伟.移动智能终端操作系统安全策略研究[J].现代电信科技,2013,43(6):31-34.

[10] 姚一楠,翟世俊.Android平台漏洞及安全威胁研究[J].移动通信,2015,39(11):34-38.

[11] XCodeGhost木马事件全剖析[EB/OL].(2015-09-19).http:∥digi.tech.qq.com/a/20150919/022851.htm

[12] Stagefright漏洞[EB/OL].(2015-08-22).http:∥baike.baidu.com/link?url=do5dpgTK47TNKr7cSXC7EL-snkWgaYZq3oFvIRUA1UiIDLsFzyuvTZMLL4WWEVXoQJGC cRlhLysMdht7C6fHin7ue3fh027yY8sLUnyn9USCRvYuaT 5z7H4NqERoiDm2.

[13] 中国信息安全测评中心.2016年国内外信息安全漏洞态势报告[J].中国信息安全,2017(1):110-116.

[14] 赵旺飞.移动智能终端APP发展趋势及面临的安全挑战[J].移动通信,2015,39(5):26-30.

[15] 傅山,潘娟.移动智能终端生物识别发展与挑战[J].移动通信,2015,39(5):13-16.

[16] 齐幸辉,张庚,刘革,等.基于XMPP协议的文件传输模块设计与实现[J].无线电工程,2014,44(3):1-4.

[17] 傅建明,彭碧琛,杜浩.一种组件加载漏洞的动态检测[J].清华大学学报:自然科学版,2012,52(10):1 356-1 363.

[18] 张玉清,方喆君,王凯,等.Android安全漏洞挖掘技术综述[J].计算机研究与发展,2015,52(10):2 167-2 177.

[19] 霍成义.面向数据提供者的隐私保护访问控制模型[J].无线电工程,2014,44(2):5-8.

[20] 张骏.移动智能终端隐私信息泄露检测与保护技术的研究与实现[D].南京:东南大学,2015.

[21] WANG Z,MURMURIA R,STAVROU A.Implementing and Optimizing an Encryption Filesystem on Android[C]∥Mobile Data Management(MDM),2012 IEEE 13th International Conference on.IEEE,2012:52-62.

[22] 李艳,黄光球,曹黎侠,等.复杂攻击网络的概率可控性[J].计算机科学与探索,2016(10):1 407-1 419.

Research on Security Architecture of Mobile Intelligent Terminal

HU Yi-bo1,ZHU Shi-bing2,LI Chang-qing2

(1.DepartmentofGraduateManagement,EquipmentAcademy,Beijing101416,China; 2.DepartmentofInformationEquipment,EquipmentAcademy,Beijing101416,China)

With the rapid development of mobile intelligent terminal,a huge security challenge is emerging.And the security threats faced by the hardware layer,system layer and application layer seriously hinder the popularization of intelligent terminals in various fields.Then,to solve these security problems,amobile intelligent terminal security protection system is constructed,which includes three aspects:hardware security,system security and application security.Finally the prospect of the future development trend of mobile intelligent terminal security is presented,providinga reference for the mobile intelligent terminal security in further research.

mobile intelligent terminal;security threat;protective system;system security;security measures

10.3969/j.issn.1003-3106.2017.09.01

胡一博,朱诗兵,李长青.移动智能终端安全体系研究[J].无线电工程,2017,47(9):1-6.[HU Yibo,ZHU Shibing,LI Changqing.Research on Security Architecture of Mobile Intelligent Terminal[J].Radio Engineering,2017,47(9):1-6.]

TP309

A

1003-3106(2017)09-0001-06

2017-03-28

胡一博 男,(1993—),硕士研究生。主要研究方向:通信系统与安全。

朱诗兵 男,(1969—),博士,教授。主要研究方向:通信系统与安全。