基于实时行为可信度量的网络访问控制模型

张佳乐 张桂玲* 张秀芳

1(天津工业大学计算机科学与软件学院 天津 300387)2(廊坊师范学院数信学院 河北 廊坊 065000)

基于实时行为可信度量的网络访问控制模型

张佳乐1张桂玲1*张秀芳2

1(天津工业大学计算机科学与软件学院 天津 300387)2(廊坊师范学院数信学院 河北 廊坊 065000)

传统的可信网络访问控制方法实现了终端平台的身份认证和完整性认证,属于静态认证机制。然而在实际网络环境中,终端平台环境和用户行为经常处于变化之中,极易导致认证结果随终端环境和用户行为的变化而失效等误差,最终可导致错误授权。针对上述问题,提出一种基于全局可信的用户行为实时评估模型(RTEM-GT)。引入惩罚因子和时间因子将用户行为评估方法从单一评估上升到全局评估;在可信网络连接架构下,进一步设计基于用户行为可信策略的访问控制模型(AC-UBTP),进而提出网络连接与访问的动态授权机制。实验结果与分析表明,RTEM-GT能够实时准确地对用户行为进行可信判定,且更加切合实际。

可信网络 用户行为 惩罚因子 时间因子 访问控制

0 引 言

随着网络技术和应用的飞速发展,特别是大规模分布式系统(如普适计算、P2P计算、Adhoc和云计算等)的逐渐普及,系统形态开始向开放的、公共可访问的和动态协作的服务模式转变。在这种网络环境下,网络用户可以得到更多共享资源和交互协作的机会,其行为也日趋复杂。一些用户行为会不同程度的危及网络运行状态,甚至影响其他用户的正常交互。因此,有效地对用户行为进行安全性可信评估,能使得系统在恶意用户进行破坏行为之前作出积极响应,进而建立用户行为可信评估模型是确保网络安全的前提和基础。

传统的网络安全技术大多采用静态信任机制,不再适应当前动态的和复杂的网络环境,应当转换问题的切入点。从源头出发,保证终端用户的行为是可信的,那么就能够在很大程度上保证整个复杂网络体系的安全。因此,针对复杂网络环境的用户行为可信评估方法成为了网络信息安全技术的研究热点。

现有的理论成果有效地推动了相关研究的发展,在用户行为可信评估方面,文献[1-2]在可信网络的基础上对用户行为信任进行定义,提出基于滑动窗口的用户行为管理机制,创造性地采用贝叶斯网络和博弈论机制对用户行为信任进行预测和分析,为用户行为可信评估奠定了理论基础。为了使用户行为可信评估的结果更加准确和贴近实际,国内学者提出信任值的概念来量化可信评估结果,文献[3-4]分别提出了基于层次分析法AHP(Analytic Hierarchy Process)和基于模糊决策分析的用户行为评估方法来对用户行为进行建模分析,最终得到量化评估结果。文献[5]提出了基于多实体贝叶斯网络MEBN的信息系统终端用户行为评估模型,建立用户行为的MFrag,进而判断用户行为的可信性。随着云计算等开放网络环境的发展,用户行为可信评估方法必须适应动态、不确定的网络环境,文献[6-8]在云计算开放的运行环境下,对比分析了基于AHP、FANH、FANP、DSW的可信判定策略的适用条件和优缺点,并提出了一种基于用户识别码和Mac地址的可信判定方法,为用户行为动态可信判定打下基础;文献[9-10]分别在互联网和云计算环境下,提出用户行为信任评价机制,对用户信任模型的评价有重要参考价值;文献[11]通过收集网络流量数据,对用户历史行为进行可信判定,从而建立信任管理框架,还提出了基于贝叶斯网络的用户可信行为的评估、预测和控制方法。文献[12]在社会学习环境下建立了一个基于间接信任关系的动态信任模型,通过间接链接获取社会学习网络中实体的信任值。

在可信网络连接控制方面,文献[13]首次在TNC框架下结合终端“健康度”提出基于终端行为的可信网络连接控制方案,为终端用户行为动态可信评估作出重大贡献。文献[14]提出了一种自适应接入算法RBAC,通过引入信任云计算来对用户进行访问控制,解决云计算环境下复杂和困难的资源调度问题。文献[15]提出了一个计算动态信任的用户授权模型,该模型能够区分不同用户行为语境,从委托人和受托人的主观性角度对用户行为进行评价,进而对用户的访问控制进行动态授权。

这些理论成果推动了用户行为可信的相关研究工作,但仍然存在一些不足: (1) 这些用户行为评估方法只是单独处理用户行为,而不是持续性的可信判定,这就使得评估结果具有片面性。比如,对于易趣网(eBay)的用户行为评估模型来说,提供100个可信服务的用户与提供1个可信服务的用户,其评估结果均为100%可信,这对那些长期提供可信服务的用户来说显然是不公平的。(2) 缺乏对恶意用户的惩罚机制,评估结果无法揭露恶意用户所提供的不良服务使得其他用户无法通过评估结果来辨识服务是否可信。比如,一个用户在评估初始阶段提供了90个可信服务,然后提供10个不良服务,传统可信评估机制的评估结果为90%可信。但其他用户无法分辨90%可信与100%可信的差异,因此会将该用户提供的服务定义为可信服务。

针对上述不足,本文提出一种基于全局可信的用户行为实时评估模型RTEM-GT(Real-Time Evaluation Model of User Behavior based on Global Trust)。在传统单一信任值评估的基础上,通过单一信任值的的归类和计数,得到用户行为最终持续信任次数,从而设置惩罚因子,用来揭露恶意用户提供的欺骗服务。最后,引入时间因子的概念,对用户行为信任值进行全局可信评估,从而对用户行为进行持续实时的可信判定。

1 基于全局可信的用户行为实时评估模型

1.1 评估模型相关术语的定义

定义1 用户行为可信:指两个或多个用户进行交互时,根据用户在交互过程中所表现的行为作出的评价。

定义2 用户行为证据:指可直接通过软硬件检测获得的用来定量评估用户总体行为的基础数值。

定义3 信任值:是对主体可信特性的评估,判断主体是否具有作为可信主体应具有的可信特性,用T表示,且T∈[0,1],其值越大,可信度越高。

定义4 交互成功率:指整个网络中用户发生交互行为的成功次数在所有交互次数中占的比例,交互成功率指标用来衡量可信评估策略的准确性,在动态网络环境中。交互成功率越高,说明可信评估策略越准确,动态适应性越强。

1.2 单一信任值的计算

用户行为单一信任值STV(Single Trust Value)是一个具体量化值,用来表征用户一次交互行为的可信程度。

1) 建立用户行为层次结构模型

用户行为评估是对用户行为整体的综合性评估,是通过用户之间的交互行为体现出来的,而用户之间的交互行为往往是复杂可变的,不能直接用于可信评估。因此,本文以用户行为证据的特征因素为出发点,采用层次分析法[12-13]将每次交互过程中的用户行为证据进行逐层分解,得到如图1所示的用户行为层次结构模型。

图1 用户行为层次结构模型

2) 构造用户行为判断矩阵

假设在一次交互行为中,与安全特性相关的用户行为证据有n个,分别为P1,P2,…,Pn,对这n用户行为证据,根据其安全特性的相对重要性进行两两比较,得到n阶判断矩阵。

P1P2…Pn

3) 用户行为证据权重的计算

W=[W1,W2,W3,…,Wn]T

(1)

4) 证据优属度的计算

定义5 证据优属度:用来表征证据对于模糊概念“优”的隶属程度,可由查德优属度公式导出[4]。

(1) 对于越大越优型证据:

(2)

(2) 对于越小越优型证据:

(3)

其中g为证据的优属度,e为直接获得或经过简单计算得到的证据数值,Sup(e)、Inf(e)分别为证据值的上界、下界,证据优属度在[0,1]之间取值,其值越大越优。

5) 用户行为单一信任值的计算

在得到用户行为证据指标权重后,利用式(4)计算用每次交互的用户行为单一信任值:

(4)

其中G表示一次交互行为证据的优属度向量,W表示各证据的指标权重。

1.3 用户行为惩罚因子

用户行为惩罚因子PF(Penalty Factor)是为了防范恶意用户的欺骗行为而引入的一个决策属性。RTEM-GT的惩罚机制是直接作用于信任值上的,根据单一信任值的归类和计数,得到最终持续信任次数,而惩罚因子是这个最终信任次数的单调递增函数,以此来确定用户行为的惩罚因子。这种机制的优点在于计算复杂度低,而且适用于不同的信任机制。

1) 最终持续信任次数

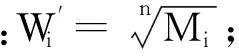

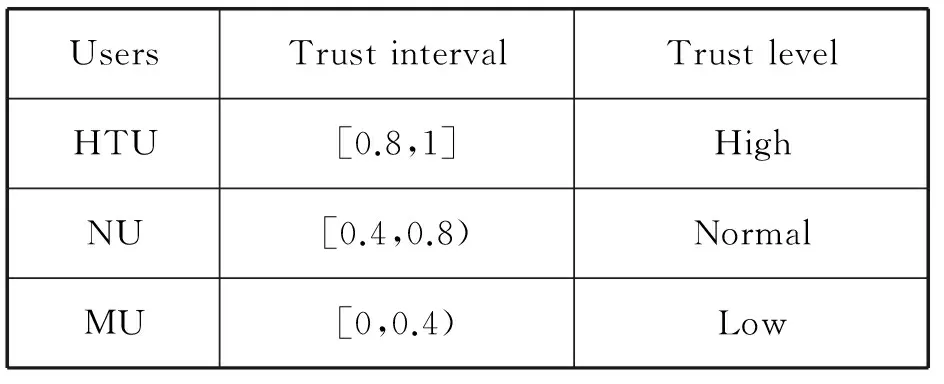

要确定用户行为惩罚因子,首先需要对用户行为的单一信任值进行归类和计数,即需要得到用户行为的最终持续信任次数LCTT(Latest Continuous Trusted Times)。表1为用户行为可信评级表。

表1 用户行为可信评级表

根据用户行为可信评级表,当单一信任值大于0.5时,其可信等级为正常或正常以上,则该次交互行为的评估结果为可信,用户行为最终持续信任次数加1;反之,若当前可信评估值小于0.5,其可信等级为较低或低,则该次交互行为的评估结果是不可信的,用户行为最终持续信任次数保持不变。具体公式如下:

(5)

举一个简单的例子,假设对某一用户的7次评估值为{0.8,0.6,0.4,0.7,0.6,0.8,0.9},则:LCTT(1)=1,LCTT(2)=2,LCTT(3)=0,LCTT(4)=1,

LCTT(5)=2,LCTT(6)=3,LCTT(7)=4。

若第8次评估值小于0.5,则LCTT(8)=0;若第8次评估值大于0.5,则LCTT(8)=5。

2) 惩罚因子

惩罚因子是最终持续信任次数的单调递增函数,确定自变量LCTT的值即可确定因变量惩罚因子的量化值:

PF(n)=f[LCTT(n)]

(6)

惩罚因子函数应满足以下约束条件:

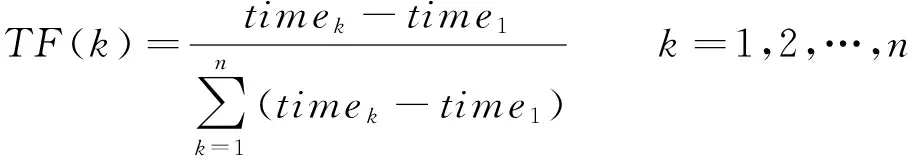

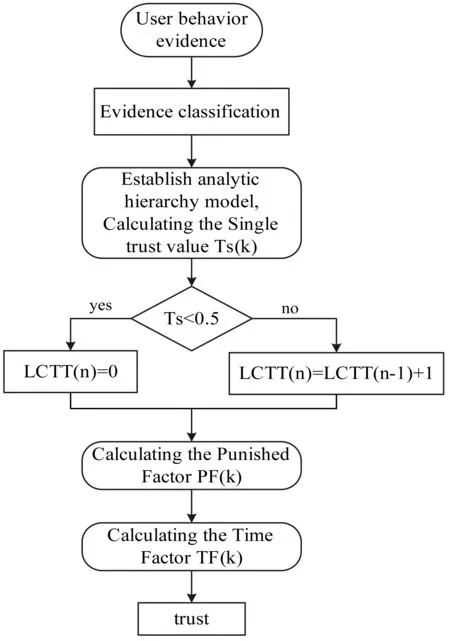

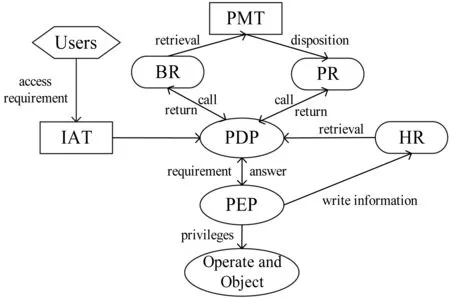

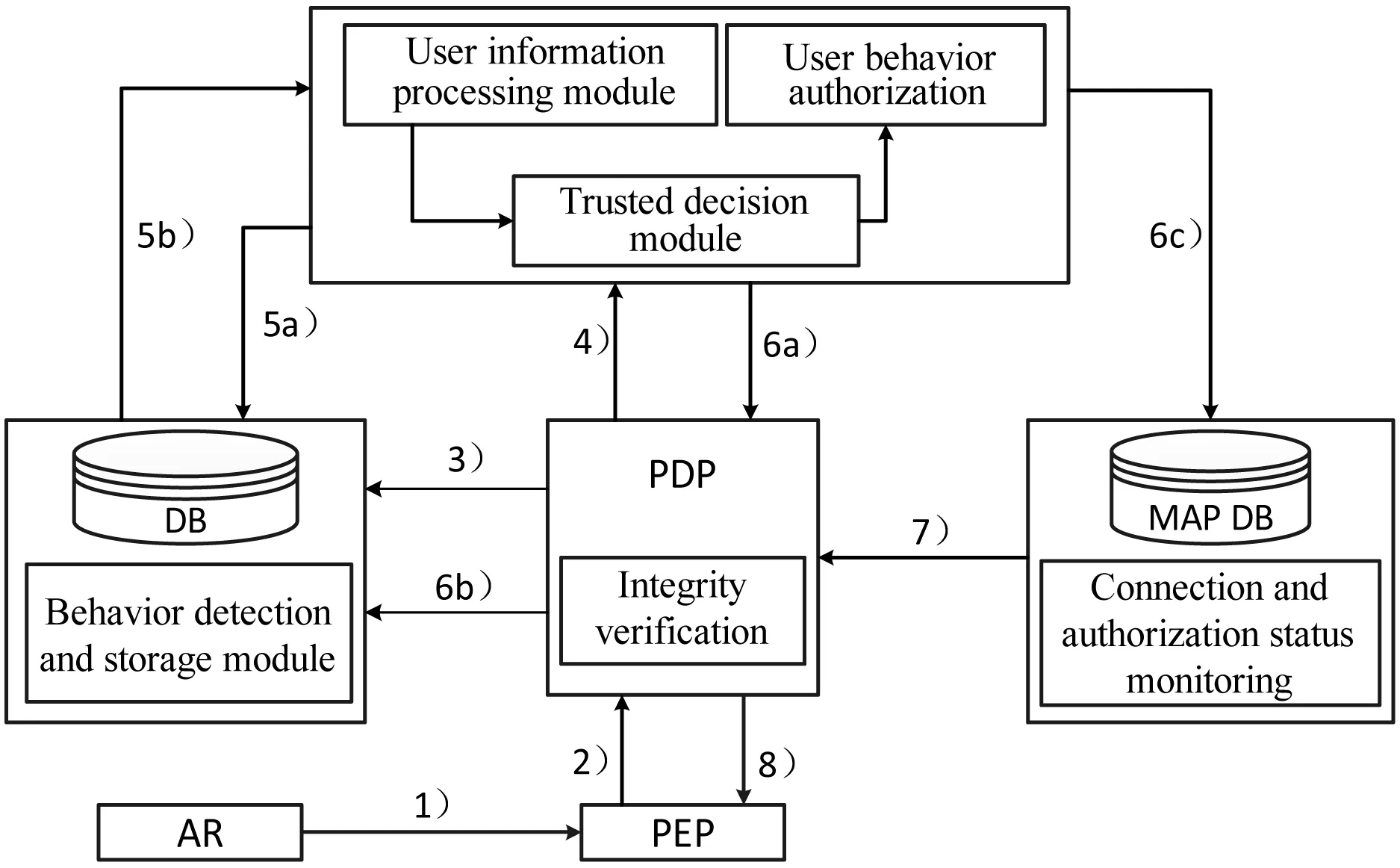

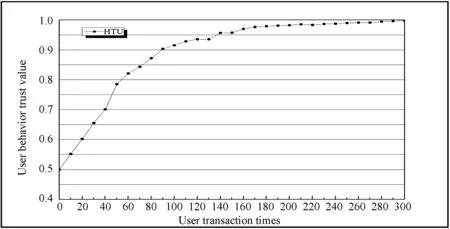

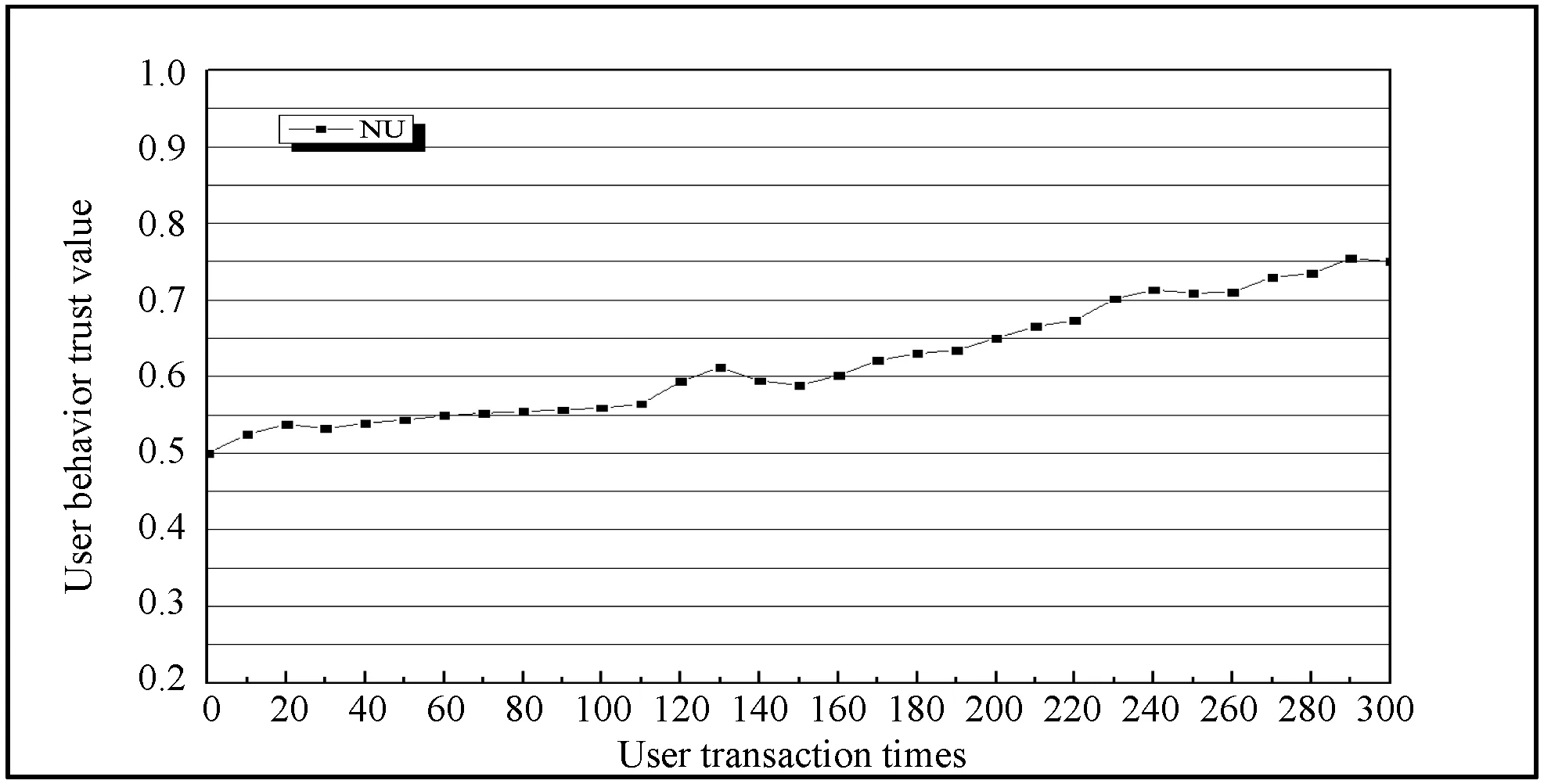

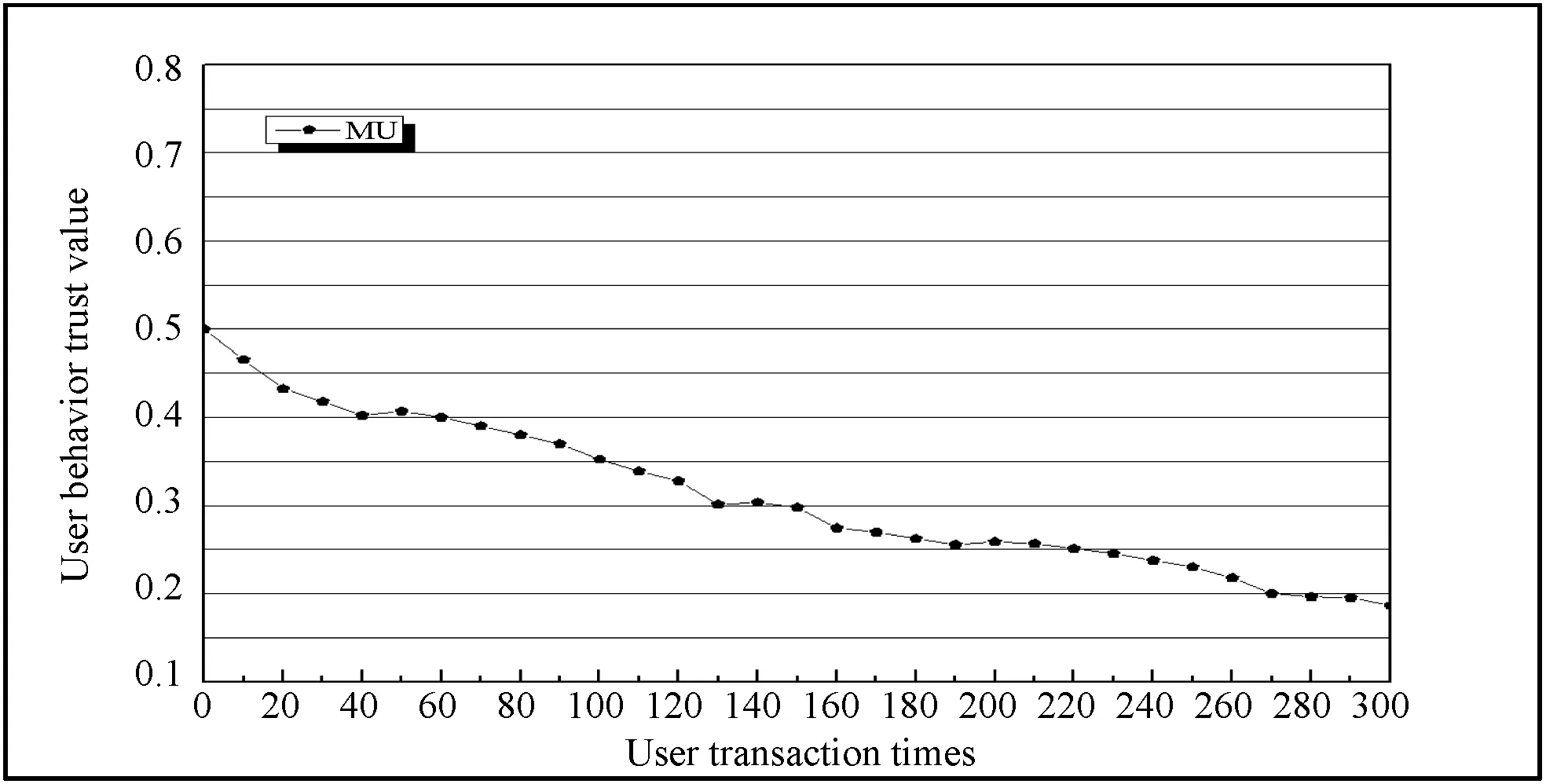

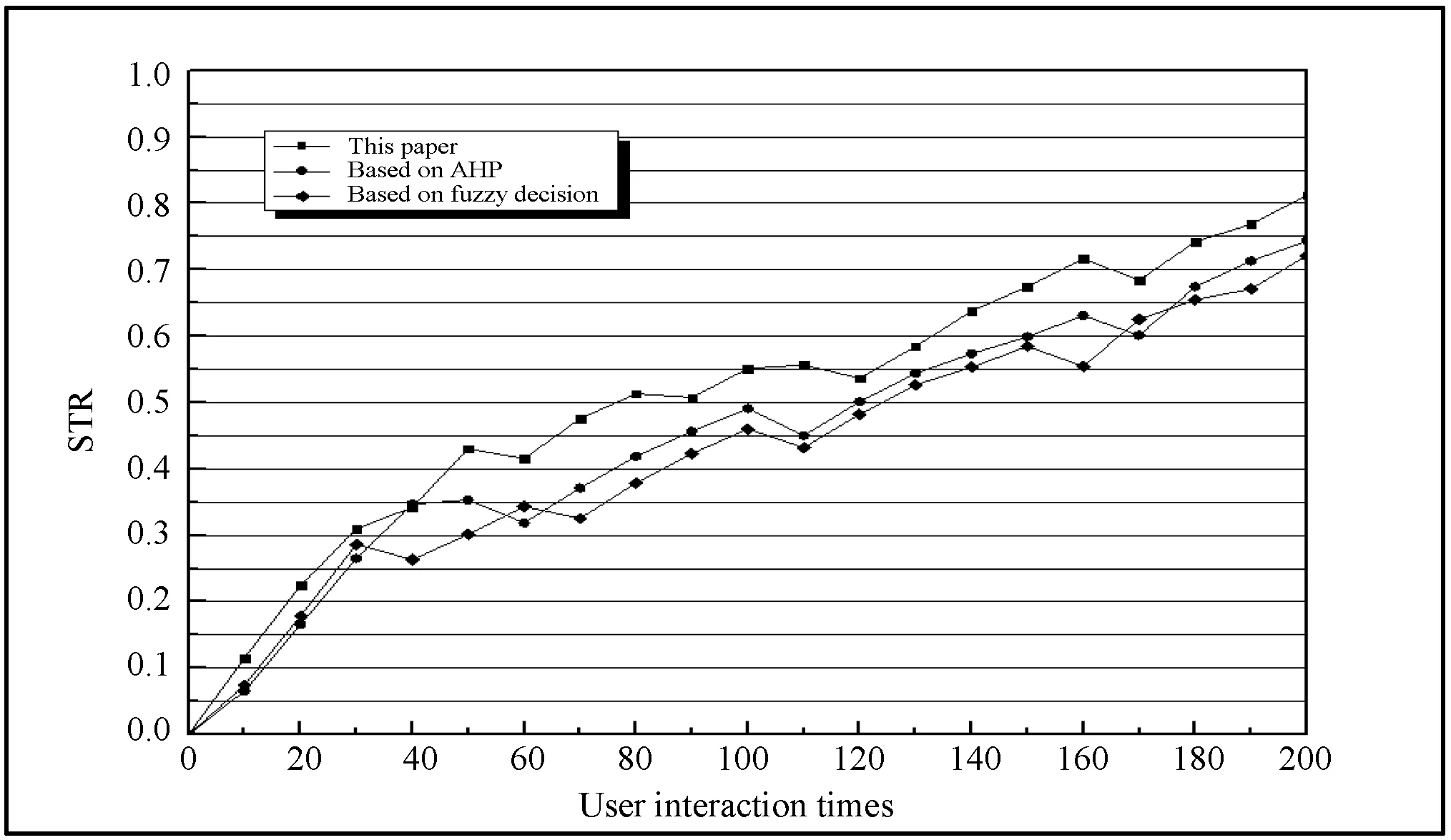

(1)f(a) 为了体现信任值“快降慢升”的特点[3],当用户行为的单一信任值连续A次高于某个临界值时(A由用户行为活跃度[1]即用户行为的交互频率确定,交互频率越高,用户的活跃值越大,临界值取为0.5),其全局信任值才会随着LCTT的增大而逐渐增加,否则其全局信任值保持不变。本文采用归一化的逆切线函数来计算惩罚因子,具体计算公式如下: (7) 1.4 基于时间因子的全局信任值计算 全局信任值GTV(Global Trust Value)是由多次单一信任值聚合而成的量化评估值,用来全局表征用户行为的最终可信程度。 要想对用户行为进行全面实时可信评估,首先应当及时更新用户行为及其属性,以得到实时的用户行为证据。因此本文引入时间因子TF(Time Factor)的概念来确定单次交互信任值在全局信任值中所占的比例,进而求得用户行为最终信任值。 假设在时间段t1~tn内用户的交互次数为n,则时间因子的计算公式为: (8) 由式(4)和式(7)计算出用户行为单一信任值和惩罚因子为Ts(k)和PF(k),进而计算出用户行为最终信任值: (9) 1.5 基于RTEM-GT的评估流程图 为形象表达全局实时可信的用户行为评估方法,现给出RTEM-GT的流程图如图2所示。 图2 基于RTEM-GT的评估流程图 RTEM-GT首先对用户行为进行特征分类,建立用户行为层次结构模型,并计算出单一信任值。对单一信任值进行数值判定和归类得到用户最终持续信任次数,进而确定不同用户行为的惩罚因子。最终,引入时间因子来求得最终信任值。此外,RTEM-GT中引入的惩罚因子和时间因子均是直接作用于信任值上的,计算复杂度低且具有高扩展性。 2.1 模型描述 基于用户行为可信策略的网络访问控制模型AC-UBTP(Network Access Control Mechanism based on User Behavior Trust Policy),通过对用户行为可信策略的定义来控制资源的访问。根据本文提出的RTEM-GT策略,AC-UBTP模型主要包括身份认证工具IAT(Identity Authentication Tools)、行为库BR(Behavior Repository)、策略管理工具PMT(Policy Management Tools)、策略库PR(Policy Repository)、历史库HR(History Repository)、策略决策点PDP(Policy Decision Point)和策略执行点PEP(Policy Execute Point),其结构模型如图3所示。 图3 AC-UBTP模型 身份认证工具(IAT):在用户接入网络之前对用户的身份进行认证,包括用户身份信息、平台身份信息和平台完整性等信息。 行为库(BR):用于存储访问控制实体的实时行为属性,并为访问控制模型提供属性检索服务。 策略管理工具(PMT):根据用户行为属性创建和管理可信判定策略,可以根据授权要求来选择不同等级的判定策略。 策略库(PR):用于存储所有的可信判定策略,由多种目录服务器组成,为PDP提供安全策略信息以及PTM生成的实时可信判定结果。 历史库(HR):是一个历史记录数据库,它存储有关访问控制策略的所有信息,包括身份信息、行为信息、判定策略、访问时间、结果信息等。并为PDP提供信息检索功能。 策略决策点(PDP):由策略存储器访问模型、策略决策模型和控制模型组成,实时调取BR和PR中的实体行为信息以及可信判定策略信息,并根据实体行为信息选择相应的可信判定策略得出访问控制决策,并将决策结果发送给PEP进行决策执行。 策略执行点(PEP):由决策分析模型和管理控制模型组成,负责执行决策,并将执行结果存储到PR中。PEP还负责收集用户接入到网络后的相关操作、对象和事件,并将信息通过PDP存储到BR中。 2.2 模型的授权 用户访问网络后,根据身份获得相应的角色,但此时角色还没有进行信任评级,不能被指派信任属性值,也不能进行任何操作。当用户得到信任评级及角色权限后,此时,用户的角色才被激活,用户才能获得实际的操作权限。用户行为信任的动态授权模型如图4所示。 授权策略如下: 1) User(用户)通过TNC客户端向PEP(策略执行点)提交访问请求,并提交用户身份信息、平台身份信息和平台完整性等信息。 2) PEP向PDP(策略决策点)发出访问决策请求,PDP验证平台身份和完整性等信息,若验证通过则通知PEP允许用户接入。 3) PDP存储服务器发布用户信息,并调取用户历史行为证据。 4) PDP向资源共享服务器发出资源请求,实时发送用户当前行为证据,并进行当前行为可信判定。 5a) 资源共享服务器向存储服务器发送用户历史行为证据调取请求。 5b) 存储服务器发送用户历史行为证据给资源共享服务器,并进行历史行为可信判定。 6a) 资源共享服务器将用户行为综合可信判定结果发送给PDP。 6b) PDP将用户行为综合可信判定结果发送给存储服务器,成为下一次判定的历史行为可信判定结果。 6c) 资源共享服务器将用户行为综合可信判定结果发送给MAP服务器进行授权调整。 7) MAP服务器将新的授权信息发送给PDP。 8) PEP执行PDP的决定,若资源共享服务器经计算认为不需要调整授权,则用户可继续访问该资源;若服务器对授权结果进行了调整,则将新的授权结果返回给用户,返回步骤1)。这样就达到了动态授权的目的。 图4 模型的授权流程图 3.1 数据源说明及环境设置 为了验证本文所提出的用户行为评估机制,本文采用OWLS-TC数据库的数据资源,在CPU为Intel core i7,主频为2.5 GHz,内存为8 GB的PC机上对评估机制进行了Matlab编程仿真。 根据信任关系,将实体间的信任分为三类:高度可信用户HTU(High Trusted Users)、一般用户NU(Normal Users)和恶意用户MU(Malicious Users),不同的用户类型对应于不同的信任区间和服务类别,如表2所示。 表2 不同用户可信级别表 定义实体的可信评估值为trust,各类实体的信任范围表述如下: 0.8≤trust≤1:表示“高度可信”,即服务器可以根据实体的服务属性值,一直提供真实可信的服务,实体与服务器的交互成功率很高且交互速度很快。 0.4≤trust<0.8:表示“一般可信”,与高度可信相比,服务器对其服务属性的认知程度不够完全,导致实体与服务器的交互成功率和交互速度表现一般。 0≤trust<0.4:表示“不可信”,即服务器不能识别其服务属性值,实体的可信评估值会随交互次数的增加而迅速下降,直至被剔除可信列表。 3.2 准确性分析 在准确性分析实验上,对三种不同级别的实体进行可信评估,实验设定在相同的网络环境和交互模式下,实体与服务器的交互次数为300次,服务器提供的服务数目为200个,可信评估值初始化为0.5。 理论上,这三种用户的信任值将随着交互次数的增加而呈现出不同变化趋势。高可信用户行为信任值会不断提高,且上升速度较快,信任值浮动区间为[0.8,1];一般用户行为信任值也会逐渐升高,但上升速度较为缓慢,其信任值浮动区间为[0.4,0.8);恶意用户行为信任值会持续下降,直至剔除可信列表,其信任值浮动区间为[0,0.4)。 如图5-图7所示,仿真实验中设置用户行为初始信任值为0.5,随着交互次数的增加,高可信用户信任值迅速攀升,在60次交互之后进入理论信任区间,最终接近于1;一般用户信任值随着交互次数的增加也会逐渐上升,但其总体上升程度较为缓慢,信任值在理论信任区间内上下浮动;而恶意用户由于存在欺骗、夸大等恶意行为,其信任值随着交互次数的增加而迅速下降,直至剔除可信列表。实验结果与理论分析相吻合,验证了本文评估方法的准确性。 图5 高可信用户行为信任值变化趋势 图6 一般用户行为信任值变化趋势 图7 恶意用户行为信任值变化趋势 3.3 对比分析 为了充分说明基于RTEM-GT评估方法的优点,仿真实验将基于RTEM-GT评估方法与其他两种评估方法进行对比分析,本文采用的对比评估方法为文献[3]的基于AHP层次分析法和文献[4]的基于模糊决策分析的用户行为评估方法,评价指标选择用户交互成功率。实验同样采用以上三种不同信任级别的实体进行用户行为评估,设定用户实体节点数目为100个,其中,高度可信用户实体比例为0.3,一般用户实体比例为0.6,恶意可信用户实体比例为0.1,用户交互次数为200次,服务器提供服务数目为200个。 如图8所示,随着交互次数的增加,三种用户行为评估方法的用户交互成功率均呈现上升趋势,但基于AHP的用户行为评估方法在交互过程中的交互成功率会产生较大波动。主要原因在于这种评估方法将单次评估结果作为最终评估值,没有考虑全局因素,使得评估结果受单次评估结果影响较大,最终导致交互成功率起伏波动较大。基于模糊决策分析的用户行为评估方法在交互过程中的交互成功率较低,而且也有部分波动现象。主要原因在于这种方法的用户行为可信隶属度评级不够准确,证据权重因素不全面,使得可信评估结果量化粒度粗,整体交互成功率偏低。而本文的评估方法在交互过程中的交互成功率较AHP层次分析法和基于模糊决策分析的交互成功率较高且较为稳定。主要原因在于本文的评估方法在用户行为评估过程中采用全局实时可信评估的思想,利用惩罚因子和时间因子来调控单次可信评估在全局可信评估中所占的比例,从而达到整体持续的评估效果,相比于其他评估方法,在安全性和准确性方面都有所提高。 图8 交互成功率对比图 本文详细分析了传统用户行为可信评估方法的缺陷和不足,提出一种基于全局可信的用户行为实时评估模型(RTEM-GT)。引入惩罚因子和时间因子将用户行为评估方法从单一评估上升到全局评估,用户行为惩罚机制在揭露恶意用户提供欺骗服务行为的同时,使得评估结果具有“慢升快降”的特点,更加符合实际网络环境中用户行为的具体情况,评估结果也更加全面和准确。其次,本文以用户行为可信策略为出发点,结合可信网络连接架构设计了基于用户行为可信策略的访问控制模型(AC-UBTP),进而提出网络连接与访问的动态授权机制。实验结果与分析表明,RTEM-GT能够实时准确地对用户行为进行可信评估,且评估结果更加切合实际。 [1] 林闯,田立勤,王元卓.可信网络中用户行为可信的研究[J]. 计算机研究与发展,2008,45(12):2033-2043. [2] 田立勤,林闯.可信网络中一种基于行为信任预测的博弈控制机制[J].计算机学报,2007,30(11):1930-1938. [3] 冀铁果,田立勤,胡志兴,等.可信网络中一种基于AHP的用户行为评估方法[J].计算机工程与应用, 2007,43(19):123-126,151. [4] 马军煜,赵知劲,叶学义.基于模糊决策分析的可信网络用户行为评估[J].计算机工程,2011,37(13):125-127,131. [5] 徐江科,常朝稳,梁敏.一种基于多实体贝叶斯网络的用户行为评估方法[J].计算机应用与软件,2012,29(12):214-218. [6] 吕艳霞,田立勤,孙珊珊.云计算环境下基于FANP的用户行为的可信评估与控制分析[J].计算机科学, 2013, 40(01): 132-135,138. [7] Hosseini S B, Shojaee A, Agheli N. A new method for evaluating cloud computing user behavior trust [C]// Proceedings of the 7th Information and Knowledge Technology, 2015:1-6. [8] Tian L Q, Lin C, Ni Y. Evaluation of user behavior trust in cloud computing[C]//Proceedings of the Computer Application and System Modeling, 2010: 567-572. [9] Li W, Ping L D, Lu K J, et al. Trust Model of Users’ Behavior in Trustworthy Internet[C]// Proceedings of the Information Engineering, 2009: 403-406. [10] Yang X Q, Liu L Z, Zou R B. A statistical user-behavior trust evaluation algorithm based on cloud model[C]// Proceedings of the 6th Computer Science and Convergence Information Technology, 2011: 598-603. [11] Tan Y, Wang D, Fu L H, et al. Managing behavior trust in networks using statistical methods[J]. Journal of Computation Information Systems, 2012, 8(12):4959-4967. [12] Xu R, Xu G Q, Sun D Z, et al. Improving Keynote Trust Management Model Based On User Behavior For Social Learning[J]. Lecture Notes in Computer Science (including subseries Lecture Notes in Artificial Intelligence and Lecture Notes in Bioinformatics), 2015, 8390:96-103. [13] 刘巍伟,韩臻,沈昌祥.基于终端行为的可信网络连接控制方案[J].通信学报,2009,30(11):127-134. [14] Wang W H, Han J, Song M N, et al. The design of a trust and role based access control model in cloud computing[C]// Proceedings of the 6th International Conference on Pervasive Computing and Applications, 2011: 330-334. [15] Zhong Y H, Bhargava B, Lu Y, et al. A computational dynamic trust model for user authorization[J]. IEEE Transactions on Dependable and Secure Computing, 2015,1(12):1-15. NETWORK ACCESS CONTROL MODEL BASED ON REAL-TIME BEHAVIOR TRUSTED MEASUREMENT Zhang Jiale1Zhang Guiling1*Zhang Xiufang2 1(SchoolofComputerScienceandSoftwareEngineering,TianjinPolytechnicUniversity,Tianjin300387,China)2(InstituteofMathematicsandInformationScience,LangfangTeachersUniversity,Langfang065000,Hebei,China) Identity authentication and integrity authentication of terminal platforms can be realized by traditional trusted network access control method, which belongs to the static authentication mechanism. However, the authentication results become invalid extremely easily because terminal platform environments and the user behaviors changing in the actual network environment, which ultimately causes wrong authorizations. In view of the above problems, this paper proposes a real-time evaluation model based on global trust. The penalty factor and the time factor are introduced to increase the user’s behavior evaluation method from a single evaluation to a global evaluation. In addition, a network access control model based on user behavior trust policy is further designed within the trusted network connection framework, and then we have put forward the dynamic authorization mechanism of network connection and access. Experimental results and analysis show that the proposed methods can evaluate the user’s behavior accurately and dynamically, and the results are more realistic. Trusted network User behavior Penalty factor Time factor Access control 2016-08-23。天津市重点投资人才引进计划基金项目(029416)。张佳乐,硕士生,主研领域:可信计算,网络安全。张桂玲,教授。张秀芳,讲师。 TP393 A 10.3969/j.issn.1000-386x.2017.07.007

2 基于用户行为可信策略的访问控制模型

3 仿真实验

4 结 语