论动态变换下的网络安全防御系统和网络安全防御方法

◆张晓晓 庞 婷

(新乡医学院现代教育技术中心 河南 453003)

论动态变换下的网络安全防御系统和网络安全防御方法

◆张晓晓 庞 婷

(新乡医学院现代教育技术中心 河南 453003)

随着计算机技术和通讯技术的全面发展,互联网发展迅猛并且日新月异地在改变着世界地经济、政治、文化、军事等各个领域。当前网络安全已是国家安全地一个重要组成部分。但是依然存在不利之处,网络攻击手段的多样化以及技术的复杂化,只依靠现成的安全技术(比如说,反病毒软件)进行网络防护,是不可能对网络中的一些威胁和攻击做出必要的和快速的反应的。所以网络安全防御系统和网络安全防御方法是当今网络研究的一个热点。

网络安全防御系统;防御方法;计算机技术

1 入侵诱骗系统

此系统是用于引诱可疑入侵者的系统。通过该系统可以确定可疑入侵者,观察以及掌握入侵者的行为和目的,这就可以为以后的响应和安全策略调整提供一些证据。下面提出了一种入侵诱骗系统的结构,并且对其进行了分析。

1.1 体系结构

诱骗系统可以用这些元组来描述:入侵监测系统、信息收集系统、行为分析系统、攻击源追踪系统、环境切换系统、实际网络环境、虚拟网络环境。

入侵监测系统(IDS),它是解决那七个要素的技术问题。从安全网络体系的结构出发,用现有的安全措施以及工具,以安全策略为基本,构思出了入侵诱骗系统的结构。IDS是Act´Stc´AKB的结果,然后到{NM;AM;SP},其中ACT是行为的集合,Sts =T´Loc´Loa。信息收集系统DC的形式化描述是:OpsÈS,这其中,OPÍsAgs´R´OS,SÍU´R´T´Auth。行为分析系统BA的形式化叙述是:DC´Rule。攻击源追踪系统TB的形式化描述是:Path´T´SubsÈPath´T´ES。环境切换系统SE的形式化描述是({NM,AM}到RNSE)Ù({SP}到FNE)。

1.2 系统的理论分析

(1)对攻击信息收集时间透析

信息系统是具有安全动态防御能力,有这样一个公式:tp大于等于td加上tr的和,假如它的概率趋近于1,那么tp指的是攻击目标所花费的时间,td指的是从发动攻击到系统检测到入侵所花费的时间,tr是指发现入侵到系统做出回应并将调整到正常状态的时间。

综上所述:网络系统的信息量的增加是由入侵诱骗系统引起的,这样就增加了入侵者的工作量,也会消耗诱骗系统的资源,延误了入侵者的信息采集时间,那么这也延长了入侵的时间。

(2)对网络安全体系的分析

假如在信息系统中对各个服务配置了两项DS系统:动态和静态虚拟网络环境,而且还假定了各个服务在动态虚拟环境下提供不了网络服务,那么就有下面的结论:配置DS的信息系统具有安全动态防御能力。下面用两种情况来进行解释:

攻击为未知攻击:DS中IDS的教案测行为是SP的行为,液可以说是攻击行为,这是由SE切换到的虚拟环境中去。此时入侵过程变成了收集信息,入侵DS以及入侵目标的三个阶段,假如入侵者不能占领DS,那么攻击者将会永远都不可能达到设定的目标,也就是P趋近于1。

攻击为已知攻击:攻击者在访问实际有用价值的信息前,就被IDS测试出来了,此时入侵系统响应系统处理,那么此系统具有网络安全动态防御能力。

随着时间推移,DS信息系统的知识库在增加,防御新攻击的安全规律也在慢慢地递增,这样很多的入侵攻击就会变成已知的攻击监测,越来越多的攻击响应将会变成已知的攻击响应,所以系统的安全性也在慢慢提高。

2 动态安全防御系统的设计以及实现

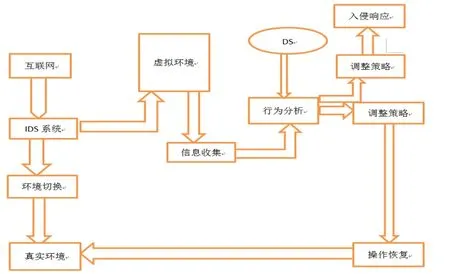

图1 动态网络防御系统

网络防御系统包括这几个方面:通信处理单元、终端信息单元和动态变换单元。通信处理单元是内网中的各个网络终端配置一个信息表,所讲的终端信息表包括网络的真实 IP地址,以及外网访问 IP地址、动态变换单元变换虚拟址。通信处理单元中的内网进行通信,它打破了传统的内网静态特性,通过动态变换内网中网络终端的 IP地址信息,使得入侵者无法获得内网的拓扑结构,也无法准确获得内网的真实信息,这样就能有效地防御内网攻击的行为,从而提高内网的安全。

2.1 安全防御系统的设计

此系统主要由环境子系统、虚幻环境子系统、信息收集的子系统、行为分析的子系统、一级操作恢复子系统等组成,以下为各部分的功能:

(1) 环境切换子系统

他是根据检测到的结果对环境进行切换。假如IDS监测是正常的行为,那么就要调用入侵响应系统对其进行处理,再假如说检测到的结果是可疑行为,那么就会将此行为切换到和现实环境相似的虚构环境。就算是入侵者直接击中攻击目标,这样也可以将其秘密地导入虚构的环境中。

(2) 虚拟环境电子系统

这个系统是用来模拟操作服务进程、应用软件的漏洞和脆弱性。它取代了真实的网络服务对申请者的回应,而且,它还可以对可疑的行为在操作时进行监视,避免可疑行为遭到破坏,阻拦真正的入侵者的攻击行为。该系统还可以监测虚构环境的运行是否正常。假如虚构环境被占领了,那么这个系统就要负责对其恢复。

(3) 信息收集子系统

该子系统收集虚构环境系统的事件,对入侵者的行为进行详细的记录,并且进行跟踪。

(4) 行为分析系统

这个系统是对可疑行为进行监视分析,判断可疑行为的性质。

(5) 操作恢复子系统

这是为了保存操作系列和环境状态,对正常的行为切换到真实环境中去,并且恢复操作命令,得出正常的访问结果。

2.2 安全防御系统的实现

根据 Snort系统的配置可以将行为分为三种:NM,SP,AM,像Snort系统是用来检验规则和滥用规则的,采用的是IP地址和端口标识主体。它的模型是在一台主机上虚构出多种虚拟机,每个虚拟机提供基本的网络服务:

(1)采用L系统提供的伪装性能来实现环境切换;

(2)采用L系统的chroot以及保护进程技术虚构环境和虚拟服务;

(3)通过修改系统调用,来实现虚构环境的信息收集;(4)从文件系统中访问控制,构建虚拟环境行为控制规则集;

(5)建立用户变更规则集,通过这些规则来监视进程本身的用户号和用户名;

(6)利用节点采样和边采样相结合的算法,这样就可以实现攻击源的追踪,不过追踪只能给出路径,也就说只追踪所在的网络;

(7)虚拟环境中的安全策略设置:这是采用Snort来实现异常数据包的行为分析,它的安全策略设置是用异常检测规则和滥用检测规则对数据包进行检测;

(8)实验验证,分别用三种方式对诱骗系统进行测试:第一种,是对一般用户做的文件删除实验,其结果是系统很快就能检测到不同寻常的行为,而且打印出报警信息;第二种是主机对根源指示口令的猜测的实验,其结果是系统很快检测到入侵行为并且打印警报信息;第三种是常见攻击软件,实验结果是系统攻击行为还能打印报警信息。

3 数字图书馆网络安全防御系统的实现

3.1 防御系统的实现

利用天融信公司的FW3000和4000系列防火墙以及联想网络防御病毒来构建防御系统。

3.2 安全检测系统的实现

它是利用轻量级的网络入侵系统当作入侵分析引擎的,免费的 SOL系统来入侵检测系统,按照“分布处理,集中控制”的原则,建立一个立体式的防御结构。

3.3 安全恢复系统的实现

这个是利用世纪科技公司的网络保护结构,避免数字图书馆的网页遭到非法的更改,它的关键设备是核心交换机、应用服务器、磁盘阵列,这些在运行过程中要相互备份,并且合理分担信息负载。

4 结束语

根据诱骗系统的网络安全系统是网络安全技术中的一种新的研究领域,很有应用前景。本文所提出的入侵系统对其进行形式化描述,而且对其理论进行分析,构想出一种动态安全防御系统和采取的防御方法,并给出了该防御系统的具体实现,该试验表明入侵的系统具有安全动态防御能力。文中提到的动态网络的构架是建立在逻辑的正确性上的,具有技术的可行性。下一步是对虚构服务的真实性以及行为分析规则进行深入的研究,使该系统能够实用化。本文对当前网络入侵行为以及主要的网络安全技术和安全产品进行分析研究,根据目前主流的入侵防御模型的弱点,参考现实世界的入侵和安全防御系统,提出了一个改进的动态网络安全防御系统。

[1]DuanHai-xin.Computer network security architecture base on multi-view[D]. Tsinghua, Beijing,2003.

[2]郝桂英,赵敬梅,齐忠等.一种基于主动防御网络安全模型的设计与实现[J].微计算机信息,2006.

[3]Xia Chun-he, Shi Yun-ping. A new artimetic NA for traceback[J]. Journal of Computer Research and Development, 2004.

[4]刘勇,常国岑,王晓辉.基于联动机制的网络安全综合管理系统[J].计算机工程,2003.

[5]郝英立,张利,仲崇权.基于网络安全的动态防护体系的研究与实现[J].邢台技术学院学报,2005.

网络安全技术与应用2017年4期