网络信息系统安全分析与评估方法研究

◆王 涛 钟慧茹 蒋相猛

网络信息系统安全分析与评估方法研究

◆王 涛 钟慧茹 蒋相猛

(中国华阴兵器试验中心 陕西 714200)

本文从网络信息系统安全分析与评估的现状和需求出发,详细分析网络信息系统安全的问题域,通过定性分析与定量计算相结合的方法,研究如何对信息系统安全进行分析评估,提出系统安全评测的模式、过程和评测的基本方法,对开展网络信息系统安全评测提供依据和尺度,进行有益的探索。

信息系统安全;风险评估;风险指数;研究

1 研究背景

信息系统具有复杂和多样性,同时也面临着对信息系统软硬件自主可控的新要求,使得网络信息网络系统的安全内涵在不断丰富,外延在逐渐延伸。对网络信息系统安全性的全面评估工作提出了全新的要求,本文试图对网络信息系统的系统安全评测方法进行探讨。

2 信息系统安全与评测指标

网络的发展和它自身的特点使得信息系统的运作方式区别于传统方式,系统安全与敏感信息密切相关,无论是在计算机终端上的存储、处理和应用还是在通信网络上的传输,信息都有可能被非法授权访问导致泄密、被篡改破坏导致不完整、被冒充替换导致否认,也可能被拦截而导致无法存取。网络信息系统的安全问题究其根源,主要是由于操作系统自身的脆弱性和自身的后门漏洞;计算机网络的资源开放、信息共享以及网络的复杂性;计算机终端和外设以及网络设备存在的不可预知的芯片级安全;数据库管理系统和应用系统设计中存在的安全性缺陷等一系列问题造成。

2.1 信息系统安全的评测因素

网络信息系统需要从系统的内在和外在两个方面去保障整体安全:

(1)内在安全——信息系统安全的内因

软硬件安全、数据安全和支撑环境的稳定可靠是信息系统安全的内在保障,起着根本性的作用,决定了可靠性、可用性和可控性。

(2)外在安全——信息系统安全的外因防御

当前,来自系统以外的威胁主要有病毒破坏、黑客攻击、系统后门和设备后门,其手段多种多样,或直接破坏系统,或利用系统漏洞,触发系统的安全隐患,或窃取涉密数据。防病毒软件、防火墙、入侵监测、漏洞扫描和密码设备共同构成防范系统。

2.2 信息系统安全的评测指标

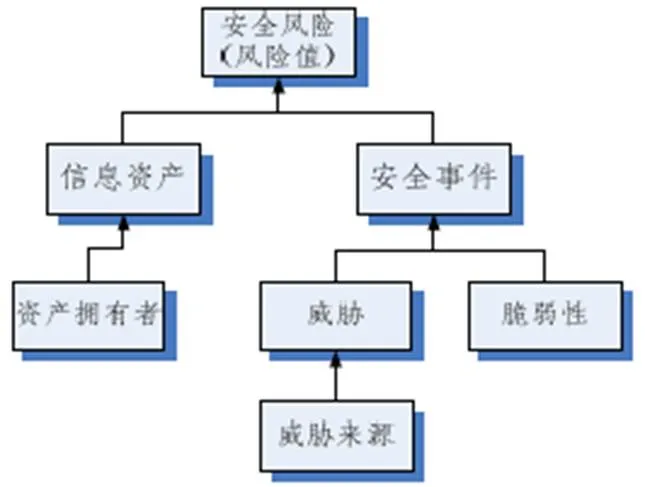

完成信息安全风险评测,需要建立一套科学的、行之有效的网络安全风险评估指标体系,它是反映评估对象安全属性的指示标志。本文以系统安全评估为出发点,在网络信息系统安全框架下,通过一个或多个指标来评估量化安全目标要求,构建了信息系统安全评估指标。图1表示了该指标。

图1 信息系统安全指标

3 信息系统安全的评测模型

风险管理的基础是风险评测,同时它也是信息系统安全等级防护的基础。风险评估的方法不是唯一的,本文采用的方法是对网络信息系统中的信息安全指标进行识别赋值;对威胁进行分析;对信息系统自身的脆弱性进行分析;识别已有的安全措施;最终确定信息系统的风险值。

3.1信息收集

信息收集是系统评测的基础工作,系统性强,主要是为了确定资产、威胁、脆弱性等信息。

3.1.1资产分类

数据:个人终端以及服务器内的各种资料;

软件:信息应用系统、操作系统、开发工具和资源库等;

硬件:计算机硬件、路由器、交换机、网络安防设备、服务器等;

服务:WWW服务、DNS服务、即时通讯服务等;

环境:电源、空调、电磁、温湿度控制、门禁、线路、消防设施等。

3.1.2威胁的识别

安全威胁是指对信息系统及信息资产构成潜在破坏的可能性因素或者事件。在威胁评测过程中,首先要对需要保护的每一项关键资产进行威胁识别。在威胁识别过程中,应根据资产所处的环境条件和资产可能遭受的威胁损害情况来判断。一项资产可能面临着多个威胁,同样一个威胁可能对不同的资产造成不同的影响。

3.1.3脆弱性识别

脆弱性评估是安全风险评估中重要的内容。资产的弱点是本身存在的,它可以被威胁利用、引起资产的损害。资产的弱点包括物理环境、组织、过程、人员、管理、配置、硬件、软件和信息等各种资产的脆弱性。脆弱性可分为以下几类。

物理脆弱性:物理设备的访问控制、电力供应等;

网络脆弱性:基础网络架构、网络传输加密、网络设备安全漏洞、设备配置安全等;

系统脆弱性:系统软件安全漏洞、系统软件配置安全等;

应用脆弱性:应用软件安全漏洞、软件安全功能、数据防护等;

数据脆弱性:标签水印的漏洞、数据加密的漏洞;

管理脆弱性:人员安全、访问控制、安全管理、安全策略等。

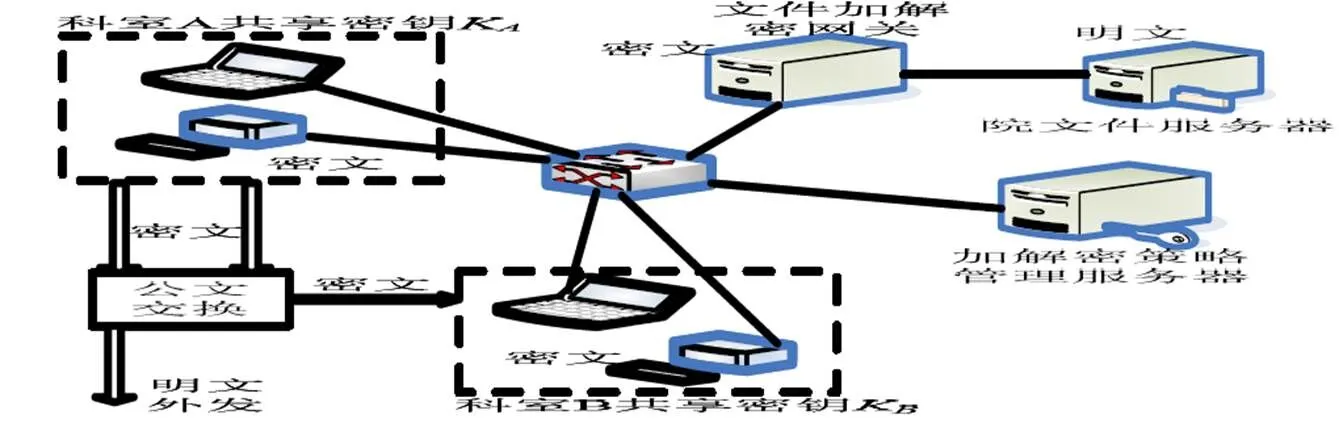

3.2评测模型

依据安全标准,建立评测的模型。风险评估模型如图2所示。从该模型中可以看出,风险评估过程是要识别出资产本身面临的威胁以及自身存在的能被威胁利用的弱点,最后从可能性和影响程度这两个方面来评价资产信息的风险,综合后得到系统所面临的信息安全风险。

图2 风险计算模型

4 信息系统安全评测方法

针对信息系统复杂、设备众多、环境复杂的特点,对与系统相关的关键风险安全指标,本文采用指数矩阵分析方法,对资产的安全度和相对于系统的重要度划分等级,对指标面临威胁的权重和威胁发生时对系统的影响程度赋值,并给出相关指数。综合使用定量和定性相结合的方法,使风险分析结果更公正、精确。

4.1评估资产安全性

根据前期信息收集过程中的资产分类进行资产安全性评估赋值。

Z={Z1,Z2,…,Zn},Z是n个资产的集合。

S={S1,S2,…,Sn},S 是相应资产的安全性指数。资产的安全性指数级别划分应按照资产安全属性破坏后可能导致系统受到影响的程度来划分。可分为高、较高、中、低、很低几种级别,评分分别是 5 - 1。

R={ R1,R2,…,Rn},R是相应资产的重要性指数。根据信息资产对系统的影响性,信息资产的重要性分为 5 个等级,分别为关键、重要、中等、次要和普通,评分分别是 5- 1。

Zi=Si* Ri,Zi是第 i 个资产值。

4.2威胁的判断

评估确定威胁发生的可能性是威胁评估阶段的重要工作,评估者应根据经验和有关的统计数据来判断威胁发生的频率或者发生的概率。

W={W1,W2,…,Wm},W是m个威胁的集合。

T={T1,T2,…,Tm},Ti代表威胁Wi影响的严重性指数,分为5 个级别,依次为:非常严重、严重、中等、次要和忽略,对应的值分别为5 -1。

P={ P1,P2,…,Pm},Pi代表威胁 Wi发生的可能性指数,分为5 个级别,依次为:很容易、较容易、容易、较不容易和不容易,对应的分值为5- 1。

Wi=Ti* Pi,Wi是第 i 个威胁值。

4.3脆弱性的评价

脆弱性评估将针对需要保护的信息资产,找出威胁所能利用的脆弱性,并对脆弱性进行评估,最终为其赋相对等级值。

V={ V1,V2,…,Vk},Vi代表脆弱性 Vi的发生可能性指数,分为 5个级别,依次为:很容易、较容易、容易、较不容易和不容易,对应的分值为 5 -1。

4.4威胁和脆弱性的组合

威胁往往利用系统的脆弱性来发生作用。一个威胁有可能会利用到多个弱点。

Ui= ∑ {Wi*Vj*Mij,j=1,2,…,k} (1)

Mij是第 i 个威胁利用第j个脆弱性的可能性,Ui是第 i 个威胁利用所有脆弱性的数值。Mij根据实际情况确定,数值定为4-0,发生的可能性越高数值越大。

4.5系统安全性评价

我国颁布的《信息安全风险评估指南》指出风险的计算公式为:

其中:R表示风险;A表示资产;V表示脆弱性;T表示威胁;表示资产发生安全事件后对系统的影响(也称为资产的重要程度);表示某一资产本身的脆弱性;L表示威胁利用资产的脆弱性造成安全事件发生的可能性。

本文通过找出每项资产由威胁和脆弱性的组合对资产本身影响作用产生的风险值,找出网络信息系统中对系统安全影响最大的几项资产安全指标,来评估系统的安全性。具体算法见公式(3)。

Oi=∑ {Zi*Uj*Nij,j=1,2,…,m} (3)

Nij是第j个威胁和脆弱性的组合对第i项资产的影响值,Nij根据实际情况确定,数值定为4-0,影响越大数值越大,Oi即为第i项资产对系统的风险值。

4.6资产、威胁、脆弱性赋值的具体方法

为准确科学的对每项资产、威胁、脆弱性赋值,应采用多种方法,例如问卷调查、人员问询、工具扫描、手动检查、压力测试等。

5 结束语

信息系统作为一种特殊的信息系统,针对性强。信息系统安全的评测认证工作是个系统工程,本文对信息系统安全的问题域、评测标准、评测模型和评测方法方面进行了探讨,但后期还有大量的工作要做。

[1]计算机信息系统安全保护等级划分准则(GB 17859-1999),中华人民共和国国家标准,1999.

[2]罗佳.一种信息安全评估方法在OA系统中的应用[J].科技资讯,2012.

[3]杨槐,宫研生.军事信息系统安全问题研究[J].通信技术,2012.