云存储安全技术分析与对策

江涛

摘要:随着网络通信技术和云计算技术的飞速发展,在大数据背景下的云存储技术已经被越来越多的人所熟悉和使用,云储存技术给我们的日常生活带来便利的同时,云存储技术的安全问题也成为制约其发展的瓶颈。该文首先对云存储相关内容进行了介绍,然后对云储存安全技术问题进行分析,并提出相应的对策来提高其安全性。

关键词:云储存;安全技术;分析与对策

中图分类号:TP393 文献标识码:A 文章编号:1009-3044(2017)03-0028-02

1 概述

云计算技术的高速发展和日臻成熟,为大数据的存储和处理提供了坚实的技术手段和支持,云存储在为我们提供便利的同时,其安全性也日益引用我们的重视,一旦出现数据安全技术问题,则会给用户和企业造成巨大的损失,如微软的Hotmail、亚马逊云计算中心的宕机事件、云存储服务商Dropbox的黑客入侵事件上,给云存储带来前所未有的考验。本文在介绍云储存技术概念的同时,对其安全性问题进行了相应的分析,并对其安全技术采取了相应的对策,来进一步提高云存储技术的安全性。

2 云存储的相关内容介绍

2.1云存储的概念

由云计算(cloud computing)技术派生出来云存储技术,是一种新兴的网络存储技术,其技术的进步和发展与互联网的发展以及科技的创新有着密不可分的关系。无论何时、何处想对自己的资料进行访问或存储,自然而然就想到了云存储。云储存是通过集群应用、分布式文件系统或者网络技术等功能,将网络中大量的各种类型的众多存储设备通过相关的应用软件集合起来有效地协同工作,共同对外提供业务访问以及各种数据存储功能的一个系统。当前使用的百度网盘、在线备份等服务属于云存储服务的范畴。

2.2云存储的结构模型

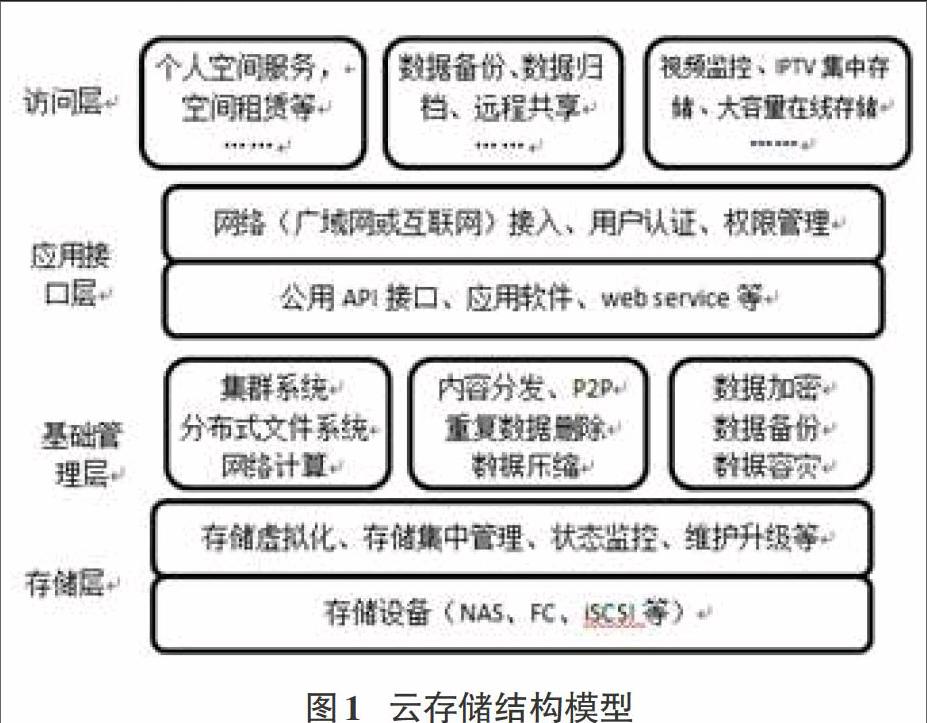

云存储和计算机网络OSI七层模型体系一样,也具有一定的体系结构的,其结构模型如图1所示:主要包含以下四层组成:

1)存储层:是一个由大量分布在不同地方的诸如NAS、iSCSI等存储设备通过广域网、互联网或者FC光纤通道网络连接在一起组成的云状存储系统,是云存储中最基本的部分;2)基础管理层:它是运用集群、分布式文件系统和网格计算等技术以保证各存储设备的协同工作,使用数據加密、容灾等技术以保证云存储自身安全性和稳定性,是云存储最核心的部分;3)应用接口层:它可心根据不同的业务需要,开发出不同的服务接口和服务类型,如网盘服务、视频监控和数据备份,它是最能体现出灵活性的部分;4)访问层:它是被服务对象获得相应服务的部分。任何一个被授权的用户,都可以通过合法的公用应用接口来登录云存储系统,进而享受到应有的云存储服务。运营单位不同,其提供的访问手段以及访问类型也有所不同。

3 云存储安全技术分析及对策

下面从大数据存储安全的相关问题展开研究,包括云存储的接入安全、数据的存储加密安全以及数据存储的完整性、一致性等方面。

3.1 云端接入安全分析及对策

在云存储系统中包含两个角色:数据拥有者和云服务提供者,这两者在功能上是处于分离状态。商业机构是云服务的提供商,而机构是处于用户的信任区域之外,因此,传统的认证方式不能满足云存储接入的要求,在此引入基于用户能力的接入方法和基于多属性鉴权的接入方法。1)基于用户能力的接入:数据拥有者的能力表中包含了用户身份、文件编号、操作权限以及文件的操作权限,并且将能力表的副本上传至云服务器,当用户接入到云端时,云服务器就根据能力表中的用户身份进行验证,如果用户在能力表之外,则定义为不可接入者,若在能力表范围之内,则将包含解密文件的信息反馈给用户,解决了数据拥有者不在线时也能接入的问题。2)基于多属性鉴权的接入:在该方案中用户先在一个可信的鉴权中心进行注册并验证用户身份,再由若干个属性鉴权给用户颁发接入密钥并分配证书,这样多重用户身份属性引起的数据共享问题便迎刃而解了。经研究发现,数据拥有者对用户接入需求的验证对云存储的安全性有至关重要的作用。

3.2 数据的加密存储安全分析及对策

数据拥有者将数据传送到云端,存在两方面的问题:一是云平台导致数据泄密的问题;二是数据被窃取及伪造等问题。基于问题的存在,为保证数据的安全,在传输和存储都要对数据进行加密,为了预防黑客从外部进行攻击,数据拥有者在数据上传过程中需要进行加密,而为了有效防止云服务商掌握数据的实际内容,上传到云平台后还需要加密,目前主要的加密技术有基于密文的属性加密CP-ABE和基于密钥的属性加密KP-ABE。

在CP-ABE中,数据拥有者决定着访问控制策略,加密后的密文用树结构的形式来进行描述访问控制策略,授权集与接收者的密钥相连。首先主密钥和公钥由公认的授权机构生成,还需生成用户的私钥,数据拥有者在加密的过程中生成了密文的访问策略,用户用公钥和私钥进行解密,当私钥的属性符合公钥的要求时,密文才得以授权解密,如图2所示。

在KP-ABE中,由授权机构生成主密钥和公钥,然后为每个用户分发各自的私钥,用户的私钥采用树结构描述访问策略,私钥生成时是自顶向下的,采用秘密共享机制,主密钥分散到对应于叶节点和私钥构件中,解密算法对访问策略自底向上采用递归过程解密每个节点,得到恢复明文所需的私密值,如图3所示。

3.3数据完整性校验技术分析及对策

数据完整性主要体现在数据的存储、传输与使用过程中不被非法篡改,保持信息内部和外部的一致性。因此,要保持数据的完整性,对云端的数据完整性检验是十分必要的。

数据完整性验证机制根据是否对数据文件采用了容错预处理分为数据持有性证明PDP机制和数据可恢复证明POR机制。PDP(Provable Data Possession)可检测存储数据是否完整有效,但不能确保用户存储数据的可恢复性;POR(Proof Of Retrievability)可以有效地保证用户存储数据的可恢复性。PDP方案可使用同态可验证标签(homomorphic verifiable tags),用户为每个数据块来相应地生成一个Tag,并且将生成的Tag连同数据存放在服务器上,服务期利用请求及相应的标签来生成持有证据,进而节省了相应宽带,提高了数据存储的完整性。POR的概念由Juels和Kaliski两人首次提出,并且提出基于“哨兵”的POR方案,将文件加密并使用纠错码编码,并将“哨兵”插入其中,检查者在挑战时要求服务器返回在这些随机位置的“哨兵”,只要云存储服务器以大于相应特定值的概率做出及时有效的应答,那么该文件就是可恢复的。因此采用PDP和POR可保证数据完整性的前提下,避免存储服务提供者删除以及篡改数据,并且保存了用户存储数据的可恢复性。

4 總结

通过以上的分析,我们对云存储进行深层次了解的同时,也对云存储安全技术有了客观的认识。虽然云存储给人们的生活提供了很大的便利,但同时也暴露了许多急需解决的且与人们生活息息相关的问题,希望通过这些对策能有效的解决目前云存储中存在的一些安全问题,进而完善目前云存储系统中所存在的一些漏洞,通过各方的共同努力使云存储的容量更大、存储方式更安全。

参考文献:

[1] 裴新.云存储中数据安全模型设计及分析关键技术研究[D].上海:华东理工大学,2016.

[2] 田原.云存储中存储平台与数据安全关键技术研究与实现[D]. 北京:北京邮电大学,2015.

[3] 余琦.云计算环境下数据安全多维防护体系的研究与设计[D].广州:广东工业大学,2013.

[4] 朱义勇.云存储安全需求及实现分析[J]. 电子技术与软件工程,2013(16):262-263.

[5] 傅颖勋,罗圣美,舒继武.安全云存储系统与关键技术综述[J].计算机研究与发展,2013(1):136-145.

[6] 边根庆,高松,邵必林.面向分散式存储的云存储安全架构[J].西安交通大学学报,2011(4):41-45.

[7] 张小红,涂平生.CP-ABE与数字信封融合技术的云存储安全模型设计与实现[J].计算机应用与软件,2016(9):313-319.

[8] 李亚飞.密钥策略的基于属性的加密研究[D]. 西安:西安电子科技大学,2014.