安全信息通信产品与服务采购指南

美国东西方研究所

安全信息通信产品与服务采购指南

美国东西方研究所

美国东西方研究所(EWI)于2016年发布了由其全球安全ICT产品和服务可及性与使用突破小组编制的“安全信息通信产品与服务采购指南”。早在2015年,该小组就明确表示,政府和企业在ICT市场中扮演着多重角色。政府是政策制定者,有时也是ICT行业的监管者,而企业开发和提供ICT产品和服务。政府和企业又都是ICT产品和服务的采购商。因此,网络空间的利益相关方在提高ICT产品和服务的安全性方面,负有不同程度的责任。

安全信息通信产品与服务采购;管控网络安全风险;国际标准和最佳实践;对话

1 编制采购指南的必要性

当前,世界各地的政府和企业都依靠ICT产品和服务来维护国家和经济安全,保障社会治安和执法,确保自身和服务对象的数据保密。而ICT的使用者也越来越认清并且担心网络安全风险。

在过去的18个月到24个月中,安全专家以及企业高管和董事会成员都投身到了加强网络安全的努力之中,而且增加了对此的投入。普华永道《2016年全球信息安全状况调查》显示,有45%的企业董事会成员参与过制定总体安全战略,而2015年的网络安全预算也增加了24%。[1]

其实,企业早就应该重视网络安全问题了。媒体关于网络攻击不断增强的广泛报道只是冰山一角。英国的劳埃德保险公司认为,网络犯罪每年给企业造成4000亿美元的损失,包括新的各种破坏、股价下挫、保费增加以及分散管理团队精力等。加大对网络安全的关注与投入确实意义重大,但这种关注和投入仍显不足,而且有很多参与和投入上的努力仅仅局限于管控ICT系统和数据的操作风险,并未意识到采购决定对技术安全性的影响。具体而言,很多ICT采购商并没有与供应商就后者如何开发技术产品和服务、在所处环境中管控风险以及如何采取其措施等问题进行沟通。

技术的创新和开发有赖于全球资源——网络、实体和人力资源。全球化的手段能够降低成本,让世界各地的个人和组织都能享受ICT产品和服务所带来的好处。但风险也随之而来,因为个人、企业、服务和零部件千差万别,产品和服务本身也高度复杂。尤其是ICT产品和服务往往包括脆弱的零部件,因此拓展了网络风险敞口,也在产品和服务的生命周期内增加了直接和间接成本。云服务成本效益高,发展迅速,往往依靠跨国托管和维护,这降低了风险的透明度,使得解决这类问题更显重要。

通过确定采购重点,ICT采购商至少可以在网络安全方面发挥两个关键作用:

首先,购买和使用在自身环境中有足够安全性和完整性保障的产品和服务能够减少风险。

其次,通过将安全纳入采购决策中,将激励ICT供应商开发和提供更安全的产品和服务。

购买者若希望获得更安全的ICT产品和服务,就应该提出详细的安全要求,并在采购时加以利用。包括根据通行的国际标准和最佳实践,在充分了解风险和事实的基础之上来确定采购方法。同时还应该建立客观的一致性体系,既要灵活,也应反映风险状况。向ICT供应商提出详细的问题和具有商业合理性的要求,采购商不仅能大幅减少一系列网络威胁风险,还能够降低网络空间的整体风险。

在可行的情况下,采购商应该联合起来,利用自身购买实力而向市场提出统一的要求。

总的来说,合理的ICT采购应该考虑从如下三个方面着眼:企业安全治理,产品和服务的生命周期——从设计、维护到应对,建立保障。

2 企业安全治理

2.1 战略与控制

组织领导者所承担的一项责任就是缓解可能会对组织核心使命、运行和声誉产生负面影响的风险。如前所述,企业的董事会和高管已经越来越深刻地认识到这类风险可能会导致网络安全问题,所以网络安全风险与其他风险一样需要由董事会出面负责。换句话说,网络安全风险必须纳入企业整体风险管控计划。因此,董事会和CEO必须持续参与,在管控网络安全风险上发挥主导作用。明确了这一责任,组织就应该坚定承诺解决网络安全风险,在内部建立相关委员会或其他机构以应对风险(或将网络安全风险管控纳入现有风险管控机构的工作之中)。由于组织中的有关机构,如业务小组、关键部门、IT、人力资源、法务和安全等,只负责网络安全风险的一个或几个方面(威胁、脆弱性和后果),因此应成立一个高级别委员会,由各部门主管出任委员,评估和监督风险管控,并且向董事会和高管持续汇报(进行季度或半年度定期报告,必要时增加频率)。

该委员会应负责制定内部网络安全要求(企业政策、标准和程序),以指导关键职能部门(包括研发、生产和服务提供部门)以及支持和保障等部门(如人力资源、法务、标准、合规、审计部门)的工作。

这些要求不仅应纳入相关业务小组或部门的绩效标准之中,也应当是直接责任人应该遵守的标准;另外还应建立内部评估和审计等机制,以跟踪、监督组织的自身管理或由第三方供应商完成的网络安全职能和活动。这类问责机制能让承担网络安全责任的部门和个人切实履行职责。内部监督机构则可以了解网络安全风险如何得到有效管控,并且向董事会及时提供重要信息。

与战略与控制相关的两大问题是:供应商如何管理信息和网络安全风险,有否将此纳为企业的战略与运行核心?产品或服务为解决突发的安全问题而会延迟多久上市?

2.2 标准和程序

要确保产品和服务质量稳定,企业员工和供应商必须遵守一致、可重复和可规模化的程序和做法,更需要通过培训和工具给予支持。有效管控网络风险也是如此。不管是产品质量还是网络安全,行之有效的程序和做法通常建立在国际通行标准和最佳实践的基础之上。

一个组织对内(向管理人员、员工和承包商)和对外(向供应商)都应该明确必须遵守哪些合理的标准和程序。其中一项最佳实践是“网络安全框架”,由国家标准和技术研究院(NIST)与有关企业共同制定。[2]该“框架”参照国际标准,提出了分析和管理操作风险的程序及做法。这是一个组织评估和系统解决网络安全风险的重要基础。ICT采购商应考虑采纳“网络安全框架”中提到的各种方法,这不仅能提高自身网络安全,还能评估供应商的情况。

内部监督机构还应考虑的其他因素包括国家或地区(如欧盟)的法律法规,以及特殊客户或行业部门的需求。此外,各机构还应跟踪网络威胁的新变化和行业的发展,同时不断评估要求提高所带来的影响,包括对成本和创新的潜在影响。

与标准和程序相关的三个问题是:安全程序和实践得到了哪些国际通行标准和最佳实践的支持?缺口在哪里?该如何解决?

2.3 人力资源

人力资本是一个组织的最宝贵资产之一,有效的管理应当让员工在创造价值的同时,也能为管理和降低风险做出贡献。一流的组织会努力建立、维护和定期改进其文化,提高员工素质,为实现组织的目标做出贡献。因此,需要招聘、培训和激励员工,让他们理解相关目标和要求,包括网络安全风险管理。

这一人力资源目标应当适用于组织的各个层次,从基层员工到高层经理无一例外。所有员工都应当有相应的网络安全意识(符合其岗位的具体要求),而且应该定期加强和检测。定期培训应当包括遵守法律和内部政策,同时通报违规案例。所有员工都应当清楚什么行为是被允许的,什么行为是不受鼓励的,什么行为是明令禁止的。另外,还应确立一种组织文化,鼓励员工举报违规行为,遵守政策,否则将被问责。

组织还可以考虑进行随机评估。例如,发送测试钓鱼邮件,发起测试社会工程攻击,对员工进行匿名调查,明确员工有举报不当行为的责任。员工应该明白,组织重视遵守政策,而且采取了切实的措施,并在落实到了组织的各个层面。

与人力资源相关问题包括如何审查、选拔、培训、问责关键员工,确保其值得信赖。

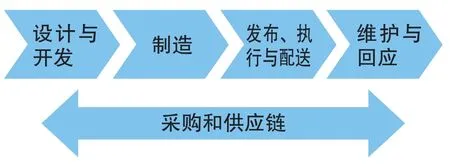

3 产品和服务的生命周期——从设计、维护到回应

由于网络威胁在不断发展变化,供应商应重点确保产品和服务在全生命周期内的安全。具体而言,供应链上的每个技术供应商,包括软件开发商、零部件供应商、制造商、批发商和经销商,都应当在降低供应链各环节的风险上发挥作用。应利用过程、实践、培训和工具来缓解各种潜在风险,包括在软件代码编写过程中减少脆弱性的数量和严重程度,降低代码遭恶意破坏的风险,防止假冒的零部件进入成品或服务。

各机构对产品和服务生命周期的描述都有所不同,但至少都采纳以下两种方式中的一种。一种方式是对供应商“内部”开发的产品以及外包后又回收的产品(如硬件的零部件、开放源码、其他第三方软件)加以区分;另一种方式是在描述生命周期时使用产品和服务开发与投放过程中的一系列功能,将每个功能都视作供应链的组成部分,因为在当前的全球ICT市场,某项活动或功能可以而且经常外包给第三方。

根据功能对产品和服务周期的划分可见图1。从网络安全和供应链安全的角度看,采购商和供应商都应该重视各个类别的问题。对各类最佳实践的简单介绍,足以让采购商更多地意识到供应商的哪些做法能最有效地帮助其在整个产品或服务周期内管理安全性和完整性。

图1 产品与服务生命周期最佳实践

3.1 设计与开发

在设计与开发过程中,采购商与供应商应关注两个方面:供应商如何管理软件开发,又在多大程度上使用安全工程做法。

3.1.1 软件开发

供应商应掌握所有产品和服务的核心过程和做法,管理软件开发、运行和维护的基本质量与安全。不管是否有额外的安全工程、供应链风险管理和/或增加安全性和完整性的制造方法,都应当采取这些做法,解决基本问题,如设计;开发政策和过程;配置和脆弱性管理(召回,并非所有的脆弱性都是安全脆弱性);产品维护和处置。

3.1.2 安全的工程做法

供应商应遵守专门用于减少其产品、服务或零部件意外脆弱性的数量和严重程度的做法。其中包括建立威胁模型进行分析,采取减缓措施;安全编码;运行保护技术;安全脆弱性分析、应对和补救;以及持续改进(监督和评估威胁情况)。

与设计和开发相关的问题包括:供应商如何管理软件开发过程,是否基于行业标准或最佳实践?如是,又遵循了哪些标准和实践?供应商是否制定生命周期战略以确保从安全的角度保证产品和服务的设计、开发和维护?网络安全要求是否贯穿始终?是否基于行业标准或最佳实践?生命周期内是否采取了安全的编码程序?供应商如何识别和跟踪脆弱性,在可能使用脆弱编码/零部件的产品和服务中有否重点排查风险?供应商如何跟踪网络威胁的发展变化,并在设计、开发和运用阶段予以考虑?

3.2 制造

这包括将源代码文件转化成能在电脑上运行的软件,以及将软件和硬件组装成产品和服务。在生产和组装之前或之中降低零部件遭攻击或被假冒的风险十分重要。在此阶段,优良的产品开发和安全的工程程序以及供应链的最佳实践将有助于防止产品和服务的安全和质量受到破坏。因此,编码和零部件质量审查至关重要。

与制造相关的问题包括:编制过程中使用了哪些安全程序?如何对产品和服务进行持续检测以排查安全脆弱性?供应商采取了哪些国际标准和检测做法?

3.3 发布、实施和配送

当产品和服务准备发货或交付时,发布的方式应当予以记录并连贯执行。这将保证渠道伙伴在发布周期内遵守最佳实践以及有效的安全和供应链措施,在向客户配送过程中物理和逻辑获取也不会受到影响。

与发布、实施和配送相关的问题包括:供应商如何确定和授权商业伙伴销售自己的产品和服务并确保其履行承诺?如何在客户最终接受之前保证产品和服务的安全性与完整性?如何帮助客户将产品和服务安全地融入现有基础设施?

3.4 维护和回应

这将保证产品或服务提供给客户之后,按协议来管理产品和服务的维护问题。采购商应该清楚供应商在维护产品功能和安全性、处理事故以及在发货后通知和改进脆弱性方面的承诺。

与维护和回应相关的问题包括:如何通过不间断的维护、修补、事件处理和升级措施来保持和增强产品与服务的功能与安全性?

3.5 采购和供应链

这包括将上述的硬件和软件的某一功能外包给第三方。采购商应该考虑供应商、制造商、经销商或分销商是否可靠。因此,采购商应向供应商确认供应链和外包商是否自始至终采取相同的最佳实践。

在此过程中,还应当采取以下措施,包括选择和授权供应商和商业伙伴,如原始设备制造商(OEM)、零部件供应商、经销商等;保护供应商的环境(如物理和逻辑进入控制);维护制造过程的安全性与完整性(如安全传输、开放源、减少假冒伪劣产品、发现恶意软件)。

与采购和供应链相关的问题包括:在选择之前是否对第三方进行评估,在其产品或服务进入供应链之后是否进行追踪或验证?供应商如何对其供货商进行安全管理? 供应商是否建立相关安全标准,并将标准告知它的供货商?供应商如何表述其制造流程以及提供评估上下游,以发现任何零部件遭破坏或被假冒的细节?

4 建立保障

这将指导采购商了解可用于提高增进保障的各种措施,包括供应商可以采纳的不同方式,以证明其程序和做法加强了质量保障。

加强和展示质量保障有助于建立和不断增强采购商与供应商之间的信任。

强化质量保障的方法包括法律法规、合同、透明度等。有了这些做法,采购商更有可能要求提高ICT产品和服务的安全性和完整性;供应商也将更多地采取有关质量保障的程序和做法。这也会激发市场对安全ICT产品和服务的需求。

展示质量保障的方法包括外部证明(通常是经认证)和自我证明。为此,需要提供具体的证据或其他信息,以说明供应商采纳了何种标准、程序和做法。分享这类信息有助于建立、维护和增进信任。当然,这也会产生相关成本,包括延迟采纳更安全的产品和服务或者阻碍创新。

4.1 强化质量保障

政府、供应商和采购商可以采取多种措施强化质量保障,包括法律法规、合同、独立评估或证明以及透明度等。

4.1.1 法律法规

政府的政策制定者会要求其辖区内的公共和私营部门采购商遵守安全、隐私或其他相关要求。同样,这类采购商也必须保证其供应商也遵守这类规定。换句话说,采购商必须确保其采购的产品和服务满足政府的要求。因此,这方面的法律法规能加强质量保障。例如,欧盟委员会要求其辖区内的机构遵守各种隐私承诺,为此还制定了示范条款(Model Clauses),亦称标准合同条款(Standard Contract Clauses)。该条款保证个人数据在转移至欧盟以外时应遵守欧盟的《数据保护指令》。采购商可以参照这一要求评估供应商。

4.1.2 合同

采购商与供应商通过订立合同,就安全、隐私、质量等相互做出承诺。采购商在合同中可以规定供应商必须遵守特殊的风险管理标准或指南,如ISO27000系列、ISO20243或美国国家标准与技术研究院的《网络安全框架》。合同是一种灵活的市场机制,是增进质量保障的有力手段。采购商在合同中可以明确提出具体需求和关切,让供应商采取行之有效的措施。

4.1.3 透明度

除了政府规定、合同约束等法律机制,采购商和供应商还可以自愿方式提升质量保障。供应商可以增强透明度,让客户更多了解其安全流程和措施、产品和服务,从而增进信任。采购商也可以要求供应商提高透明度,告知其为加强安全而采取的措施。如前文所述,自我证明是分享信息、提高透明度的方法。

与提高质量保证相关的问题包括:采购商与供应商所在区域有哪些网络安全与隐私保护的法律和规定,双方是如何保证遵守这类法律法规的?合同中应包含哪些承诺?供应商如何提高透明度而让采购商了解其相关承诺的?供应商有否组织与安全相关的客户反馈交流会,与采购商就产品和服务的安全问题进行集体交流?

4.2 展示保障

采购商可以通过列出的问题确定供应商采取了哪些措施来提高产品和服务的安全性。它们应该询问供应商是如何在产品和服务生命周期内管理安全性和完整性的,包括是否遵守现有方法或国际标准。

供应商也可以通过两种方式展示其保障产品和服务质量的努力:自我证明和外部证明。外部证明包括依照国际标准进行审计和认证。两种方式都可以增强采购商的信心。

自我证明意味着供应商证明并且通常需要提供证据,表明其遵守安全、隐私或相关要求。自我证明尤其适用于无法由独立第三方评估的内容。如果无法进行认证或者供应商尚未获得认证,采购商应当询问采用了哪些国际标准。

采购商在决定长期采购之前需要确信供应商具备遵守相关法律法规或履行合同的能力。为此,采购商需要深入了解产品和服务,而供应商更应该进行自我证明。采购商需要了解ICT产品和服务开发过程中遵守了哪些法律法规。供应商提供这类信息的方式也非常重要。信息披露应当清晰、完整、及时,以便采购商决定是否信任对方,还需要哪些额外保证。

对于有特殊安全关切的采购商,供应商还可以提供机会,让其参观生产车间,更加深入了解厂家采取的网络安全措施。例如,华为、微软等企业在多地建立中心,让客户近距离了解其安全措施。这种方式尤其适用于有特殊安全需求的客户。

外部证明意味着供应商以外的机构评估、证明或认证供应商遵守了某些安全、隐私或相关规定。这类外部机构可以是政府或行业机构、独立实验室或者采购商。评估可以通过审计或其他机制来完成。评估完成后,外部机构将结果告知采购商,证明或认证供应商遵守相关规定的情况。

有些全球标准和最佳实践很便于审计,如ISO27001(主要的信息安全标准)以及ISO/ IEC20243(产品安全和供应链安全标准)。对于这些可以审计的标准,独立和专业评估机构对产品和服务的架构、运行、安全控制实施、开发和制造等都有明确要求。评估合格后,可以颁发认证证书。

独立第三方认证不仅能提供更多保障,也能节省采购商的时间和资源,不必供应商逐一提问核实。使用现有的国际标准能大幅提高效率和降低成本。

与展示质量保证相关的问题包括:如何利用外部证明,包括关于全球标准遵守情况的审计?若现有全球标准不包括采购商的关切或要求,供应商如何进行自我证明?

5 结语

目前,虽然对网络安全的关注和投入不断在增加,但仍显不足。人们重视管理ICT系统和数据风险,但并没有充分考虑所购买技术的安全性或完整性,以及采购决定会增加还是会减少网络风险敞口。很多技术产品和服务采购商并不了解供应商是如何管控风险的,又是如何开发技术产品和服务来管控其安全的,以及能否展示在上述领域所采取的措施。

EWI采购指南旨在推动采购商与供应商之间的对话,其所提出的各项考虑和做法是为了帮助采购商制定和实施安全采购措施,以降低风险。同时也为采购商提供相关机制,确保供应商适当管控产品和服务中的风险。

[1] The Global State of Information Security[EB/OL]. [2016-09-10].http://www.pwc.com/gx/en/issues/ cybersecurity/information-security-survey.html.

[2] David.Cyber Crime Cost Businesses up to $400 Billion a Year[EB/OL].(2015-01-2)[016-09-12].http://www.nist.gov/cyberframework/upload/cybersecurity-framework-021214.pdf.

Purchasing Secure ICT Products and Services: A Buyers Guide The EastWest Institute

In 2016, the EastWest Institute’s (EWI) published Purchasing Secure ICT Products and Services: A Buyers Guide, compiled by its Breakthrough Group on Increasing the Global Availability and Use of Secure ICT Products and Services. This group came to the conclusion in 2015 that government and industry act in multiple roles as stakeholders in the ICT marketplace. The government acts as a policymaker and sometimes as a regulator of ICT, industry develops and provides ICT products and services, and both the government and industry are buyers of ICT products and services. Accordingly, cyberspace stakeholders have varying responsibilities and capabilities to increase the security of ICT products and services.Created based on surveys, the Guide is intended to help buyers, suppliers, and users of information and communications technologies better understand and address the cybersecurity and privacy risks inherent in ICT products and services. These individuals include senior executives and members of their governing boards and parent organizations, chief information and information security officers, risk management professionals, acquisition officers, insurers, auditors, and other third-party risk evaluators, and design, manufacturing and supply chain professionals. The version 1.0 of the Guide provides three recommendations for ICT buyers and suppliers: 1. Engage in a dialogue about risk management; 2. Use questions in this guide to frame the dialogue; 3. Rely on international standards to increase confidence in the results.

purchasing secure ICT products and services;management of cybersecurity risks;international standards and best practices, dialogue

D99

A

1009-8054(2016)12-0076-08

EWI在调查基础上所编制的采购指南意在帮助ICT行业的采购商、供应商和使用者更好地了解和应对ICT产品与服务的内在网络安全和隐私风险,其所指的目标人群则包括企业高管和董事会成员、首席信息安全官、风险管控专家、并购官员、保险商、审计人员、其他第三方风险评估人员以及设计、制造和供应链专家等。作为1.0版本的指南为ICT采购商和供应商提供了三条建议:一是加强风险管控对话;二是按指南中的问题设计开展对话;三是参照国际标准,增强对结果的信心。

东西方研究所是美国一家从事安全研究的知名智库,近年来研究所在网络安全领域发布了众多有影响力的研究报告,并长期举办全球网络安全峰会。