IPv6下确定性包标记追踪

杨小红,郑玮琨

(深圳信息职业技术学院信息中心,广东 深圳,518172)

IPv6下确定性包标记追踪

杨小红,郑玮琨

(深圳信息职业技术学院信息中心,广东 深圳,518172)

IP追踪技术的动力源于识别IP包的攻击源,有利实时阻断隔离DDOS等网络攻击。目前的IP追踪方法大多是使用IPV4包头中很少使用的16位标示域保存经过的路由器信息。不适用于IPv6环境。本文阐明了IPv6环境下确定性包标记(DPM)算法的实现,此算法克服IPv4环境下DPM算法的两个典型缺陷,且容易实现,追踪效率高,具有单包追踪攻击源的功能。

IPv6;DDOS;IP追踪;确定性包标记

DOS是(Denial of Service)的简称。DDOS是(Distributed Denial of Service)的简称,是分布式拒绝服务攻击。攻击者利用网络上的傀儡机向目标机发送大量的合法的数据,导致目标主机无法提供正常的服务。且攻击者的身份很难确认。DDOS攻击方式多样,主要有:SYN Flood攻击、ACK Flood攻击、connection Flood攻击、UDP洪水攻击、DNS Flood攻击等方式。DDOS攻击会导致巨大的破坏性:政府网站无法访问,邮件服务器瘫痪、ISP链路堵塞,用户无法上网、军事指挥系统瘫痪、运营商各类服务瘫痪、网银系统瘫痪,无法支付、DNS根服务器瘫痪,无法解析域名。DDOS的动机主要有政治意识形态争议、在线游戏相关、恐怖主义恶意破坏、企业之间的竞争、金融市场操纵等。

DDoS攻击者通常采用假冒的源IP地址而使追踪变得十分困难。为了能够找出攻击源,威慑和惩罚恶意的DDoS攻击者,各国研究人员已经提出了一系列的追踪方法。包标记是目前研究得最多的一种追踪方法[1][2]。主要分两大类,第一类概率包标记(PPM)算法[3],PPM方案的实现,经历了从最初的节点采样概率包标记方案(Node Sampling PPM)到边采样概率包标记方案( Edge Sampling PPM) ,再到Stefan Savage等人提出的分段概率包标记方案( Fragment Marking Scheme,FMS) ,使得概率包标记方案能在IPv4协议中实现。而后Song等人提出的高级包标记方案和认证包标方案[2](Advanced and Authenticated Marking Schemes)。第二类确定性包标记(DPM)算法。DMP仅仅对边界路由器进行标记,可以追踪到只使用少量数据包的攻击,还能同时追踪多个攻击者,没有额外的带宽消耗,无需暴露ISP的拓扑结构。典型的有Belenky和Ansari提出的基本DMP算法[4],以及改进的基于HASH摘要的DPM算法[5]。IPv6网络还在实验阶段,但发生在IPv4网络中的DDOS攻击必定在IPv6网路也存在。所以目前大多数已经实现的IP追踪技术研究都是针对IPv4网络。在IPv6环境中实现这些IP追踪技术需要做相应的修改。至今仅有两种方法是在IPv6环境下的攻击源追踪如:SPIE-IPv6[6]和PPM-IPv6。

1 相关工作

DPM是IP追踪技术中的一种标记方法。与其他的IP追踪技术相比,确定包标记算法只需要边界路由器进行标记,可以对只使用少量包的拒绝服务攻击进行追踪,能同时追踪上千个攻击者,实现起来较简单[7]。

1.1假设条件

在开始我们的讨论前有必要详细介绍一下IPv4下的DPM算法。DPM是在以下假设条件下实现:

●攻击者可能意识到其被追踪

●包可能丢弃或是顺序混乱

●一个攻击可能只用了很少的攻击包

●攻击包可能经过不同的路由器

●路由器的CPU和存储器都有限

●路由器可以标记一个包

●路由器不没被控制

1.2IPv4下的基本DPM原理

含钛高炉渣100 g,液固比5,浸出温度140℃,浸出时间6 h,搅拌转速400 r/min的条件下,考察了不同盐酸浓度16%、17%、18%、19%对CaO、MgO、Fe、Al2O3脱除率及TiO2损失率的影响,结果见图3。

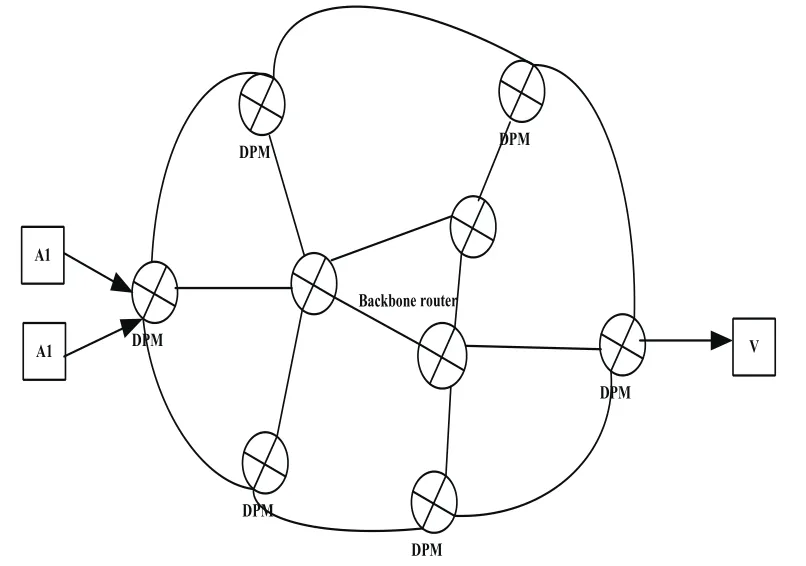

IPv4下基本的 DMP算法[2][7]的主要构思是在边界路由器对进入网络的IP包进行标记时。边界路由器上与该子网相连的接口对IP包标记,其原理如图1。边界路由器进行标记的接口称DPM接口,DPM接口的IP地址称为IP包的入口地址。DPM利用IP包头中16位的ID识别域和Flag域中的保留位RF共17位来进行标记。把入口地址分为两段,包含前16位和后16位。DMP接口每次接收到一个IP包就会随机的选择IP包前16位或后16位写入IP包头的ID域,然后RF位置0或者1.受害端需要重构入口IP地址的时候,需要维护一张以IP源地址位索引的ingressTbl表,当接收一个IP包时先检查它的源地址是否在ingressTbl中,如果不在ingressTbl表中,就需要新建一项并将IP包中的相关项写入ingressTbl表中。当同一源ingressTbl中的入口IP地址的前16位和后16位可以找到时就可以获得入口IP地址。

图1 DPM的基本原理Fig.1 DMP basic principles

1.3基本DPM的问题

IPv4环境下的DPM算法有两个典型的缺陷。其一是两个攻击者都利用相同的伪IP源地址(SA)去攻击同一个受害者时。这样的话在受害端的ingressTbl统计表中对应的入口IP地址为B0和B1在受害端可以受到四个IP地址段:B0[0],B0[1],和B1[0],B1[1]。那么在重构入口IP地址时候的组合有B0[0]B0[1],B0[0]B1[1],B1[0]B0[1],B1[0]B1[1]这样只有B0[0]B0[1]和B1[0]B1[1]是正确。由于DDOS追踪性能的最主要评价指标是假阳性,假阳性的含义是,这里我们明显发现false positive率为50%,这是DDOS追踪方案难以接受的。且这个假阳性率会随着攻击者采用相同源IP地址的数量的变大而增加。其二,如果DDOS攻击者每发送一个攻击包都采用不同的IP源地址,那么因为在受害端的ingressTbl统计表中,每一IP攻击包最多只有IP地址的前16位或者是后16位,根本不能构造一个完整的入口IP地址。针对基本DPM算法中的两种不足文献[5]提出了基于Hash函数的DPM(Hash-based DPM,HDPM[6])算法。不过HDPM算法的随机性重构时需求大量的数据包并且需要大量的数据处理工作,HDPM算法就算理想的HASH条件下的false positive率也很高,且最大能追踪到的攻击源为2048。在IPv6环境下依然保持这样设计思想,由于IPv6包头与IPv4包头的区别使得以上问题不会产生。

2 IPv6下确定性包标记(DPM)追踪

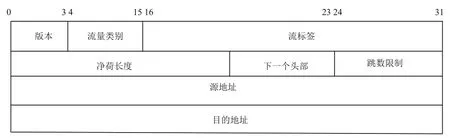

随着IPv6de 广泛使用,能否在IPv6环境下实现DPM算法并且避免IPv4环境下的不足呢,我们首先分析IPv6的头部[1][8]。IPv6的数据包头简单但比IPv4包头长如图2所示。

图2 IPv6首部结构Fig.2 IPv6 header structure

2.1逐跳选项中的单独选项

IPv6环境下进行包标记,也需要有域来存储标记信息,我们可以利用流标签域和逐跳选项扩展头部。如果使用流标签会有两个不足的地方,其一,流标签字段不能用于特殊的目的,其二,大量的计算数据。

图3展示了IPv6数据包头原理。

图3 逐跳选项首部Fig.3 The hop-by-hop option header

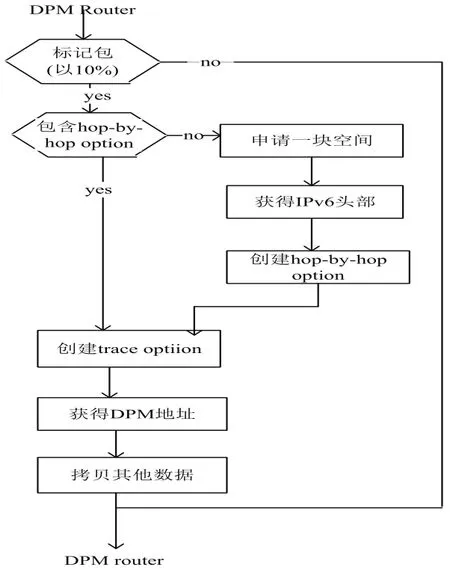

2.2标记过程

由于IPv6包标记追踪方案是在一个数据包中记录一个完整IP地址,IPv4环境下至少需要2个或2个以上的数据包来记录一个IP地址。这样的话,如果攻击者采用的攻击数据包不是特别大,在IPv4环境的DPM算法需要提高随机标记的概率,以满足受害端有足够的数据包,来还原攻击源的IP地址。在IPv6环境下,因为我们只要有数据包把边界路由器IP记录了,受害端只要收集到一个数据就可以追踪到攻击源的IP地址。本文以5%的概率在边界路由器对进入子网的数据包进行随机标记,不需要进入子网的所有数据包进行标记。且这个数据在整个子网中传输的过程也不会被改变和覆盖。

图4 DPM接口标记原理Fig.4 DPM interface marking principle

包标记过程代码如下图所示:

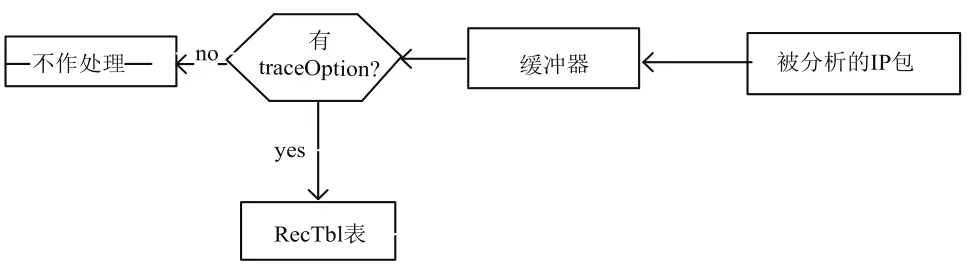

2.3重构过程

IPv6环境下DPM算法受害端重构原理如图5所示,,计算量相比IPv4的方案有量级上的下降。受害端接收到一个数据包时,把它加入缓冲器中。检查数据包是否存在的traceOption项,如果没有traceOption项丢弃这个数据包,如果存在的话,把它加入到受害端中重构表中。通过这个数据表就可以追踪到进入子网的边界路由器的IP地址。

图5 IPv6下DPM重构原理Fig.5 reconfiguration principle of DMP In IPv6

3 实验结果分析

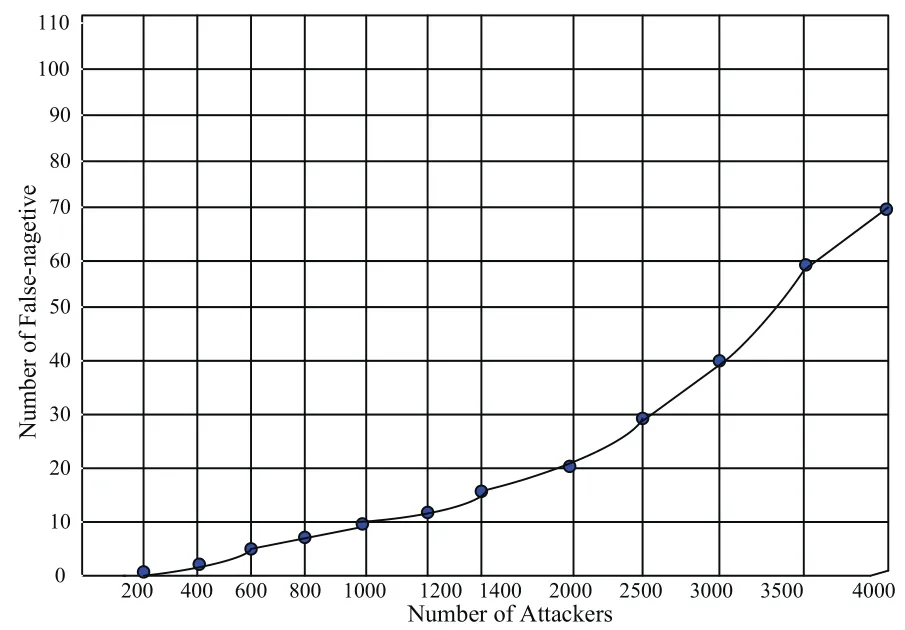

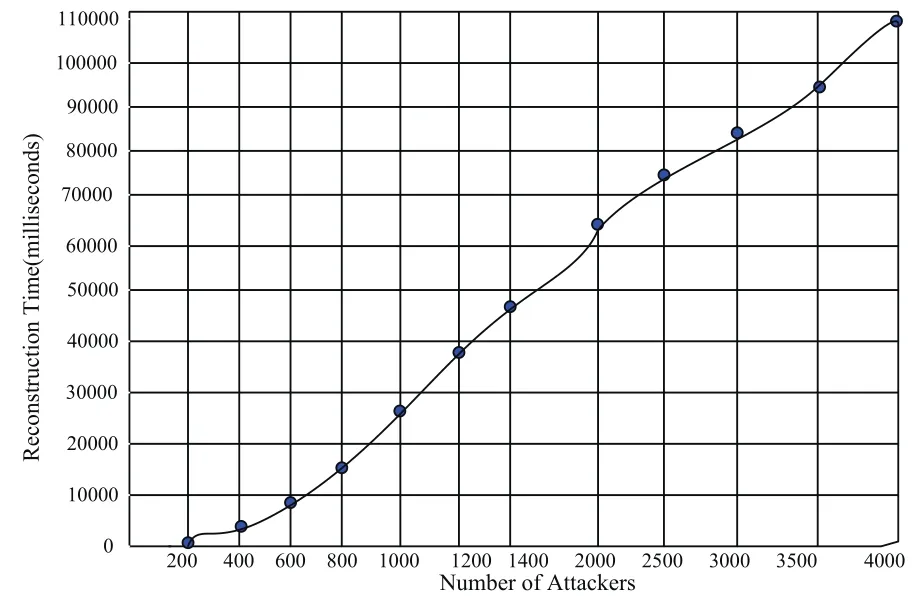

我们的目的是探究适用与IPv4环境中的DPM算法在IPv6中的可行性。实验表明改进的DPM算法在IPv6环境中具有同等的效果,且效率高易于实现。我们模拟了路由器来标记包也模拟了受害端重构攻击源。我们从自己整理的路径数据库中每次选择20,50,100…,1000,…4000等不同攻击者数目进行标记和重构模拟,且取实验室30次的平均值。我们重构是记录重构出来的攻击者数目和重构需要的时间。图6和图7分别是false- negative(被定义为是攻击路径或是攻击者而没被追踪到)。从实验结果可以看出,由于IPv6头部结构的改变,在逐跳扩展头部新增选项能完整标记DMP接口的IP地址。IPv6环境下的DPM算法不仅具备可行性,False-nagetive 率不到2%,以及重构攻击源所用时间攻击者数目达到4000时不到2分钟。

图6 产生的False-nagetiveFig.6 The false-nagetive rate

图7 重构攻击源的时间Fig.7 Refactor the attack sourct time

4 结束语

目前,针对DDOS攻击追踪的算法中,最典型的两种算法是:确定包标记(DPM)与概率包标记(PPM),相比较而言,DPM算法易于实现,计算量较小,克服了欺骗包标记缺陷,大家研究的DPM算法都是基于IPv4环境下的,随着IPv6的发展和广泛应用,IPv6环境下的DDOS追踪方案意义巨大。本文在确定性包标记算法的基础上,分析了IPv6数据包的结构,利用其特殊优势,提出了IPv6环境下的一种新的改进确定性包标记(DPM)算法。该算法以极少的带宽代价实现了利用单个数据包就可以追踪到攻击源,并且重构攻击源用时少,可追踪的攻击者数目大。

[1]杨小红、谢冬青.基于确定性包标记算法的DDOS追踪方案研究.YANG Xiaohong,XIE Dongqing.Research on DDOS Fracking Scheme based on deterministic packet marking algorithm.(in Chinese)

[2]杨小红,谢冬青,周再红,陈天玉.基于MAC认证的新型确定性包标记[J].计算机工程,2010,36(16):148-151.YANG Xiaohong,XIE Dongqing,ZHONG Zaihong,CHEN Tianyu.New deter ministic packet marking based on MAC authentication,Computer engineering.2010,36(16)pp.148-151.(in Chinese)

[3]S.Savage,D.Wetherall,A.Karlin,et al.,"Practical network support for IP traceback",in Proc.ACMSIGCOMM,Stockholm,Sweden,2000,pp.295-306.

[4]Song DX,Perrig A.Advanced and authenticated marking schemes for IP traceback.In:Proc.of the IEEEINFOCOM 2001.http://www.ieee-infocom.org/2001/program.html

[5]A.Belenky,and N.Ansari,"IP Traceback With Deterministic Packet Marking",IEEE Communications Letters,Vol.7,No.4,2003,pp.162-164

[6]A.Belenky and N.Ansari,“Tracing Multiple Attackers with Deterministic Packet Marking,” IEEE PACRIM’03,August 2003.

[7]W.Timothy Strayer,et al SPIE-IPv6:Single IPv6 Packet Traceback,Local Computer Networks,2004.29th Annual IEEE International Conference on 16-18 Nov.2004.

[8]A.Belenky and N.Ansari.On deterministic packet marking.The International Journal of Computer and Telecommunications Networking,July,51(10):2677-2700,Jul 2007.

[9]S.Deering,R.Hinden,Internet Protocol,Version 6(IPv6) Specification,RFC 2460,IETF,December 1998.

【责任编辑:毛蔚】

Deterministic Packet Marking Scheme in IPv6

YANG Xiaohong1,ZHENG Weikun1

(1.Shenzhen Institute of Information Technology information Center,Shenzhen 518172,China)

The motivation of IP traceback is to identify the true source of IP attack datagram and they can facilitate stopping on-going attacks.The current IP traceback technologies log the address of routers the packet passed by overloading the 16_bit IP Identification field used for fragmentation in the IPv4 header and they cannot be applied to IPv6.This paper elucidate the implementation of deterministic packet marking scheme on IPV6 network.This algorithm overcomes two typical defects of DPM algorithm in IPv4 environment,and is easy to implement and has high tracking efficiency,and has the function of single packet tracking attack source.

IPv6;DDOS;IP traceback; DPM

TP393.08

A

1672-6332(2016)03-0037-05

2016-09-12

市厅级资助项目(JCYJ20130401095947222);校级资助项目(lg201416)

杨小红(1982-),女(汉),硕士研究生,主要研究方向为网络安全。E-mail:yangxh@sziit.edu.cn