三级医院信息化等级保护方案研究

俞向前

(苏州大学附属第二医院,江苏 苏州 215004)

三级医院信息化等级保护方案研究

俞向前

(苏州大学附属第二医院,江苏苏州215004)

医院计算机网络是通讯、办公自动化的载体,其畅通与稳定具有重要意义。近年来各种安全事故层出不穷,给医院的正常运营造成了潜在的不可低估的损失。信息安全不是单纯的技术问题,需要在采用安全技术和产品的同时,重视安全管理,不断完善各类安全管理规章制度和操作规程,全面提高安全管理水平。

等级保护;信息安全;系统风险

1 前言

医院计算机网络是通讯、办公自动化的载体,其畅通与稳定具有重要意义。由于网络设备、操作系统、网络协议等不可避免地存在安全技术上的漏洞,以及实际工作中管理体制上的不严密,近年来各种安全事故层出不穷,给医院的正常运营造成了潜在的不可低估的损失。

政策层面上,国家公安部、保密局、国家密码管理局、国务院信息化领导小组办公室于2007年联合颁布了861号文件《关于开展全国重要信息系统安全等级保护定级工作的通知》和《信息安全等级保护管理办法》。

为了信息安全等级保护能在各医院更好地实施,卫生部针对医疗行业的实际情况制定了《卫生行业信息安全等级保护工作的指导意见》卫办发【2011】85号,此文件在信息安全等级保护和医疗行业信息安全管理之间起到了桥梁与衔接的作用。

2 设计原则

2.1分级保护建设原则

三级医院核心业务系统属国计民生的重要信息系统,其安全建设不能忽视国家相关政策要求,按三级等保建设要求设计,其余系统按二级等保要求设计。

2.2体系化的系统设计原则

系统设计应充分考虑到各个层面的安全风险,构建完善的安全防护体系,保证系统的安全性。

2.3安全与管理并重原则

信息安全不是单纯的技术问题,需要在采用安全技术和产品的同时,重视安全管理,不断完善各类安全管理规章制度和操作规程,全面提高安全管理水平。

3 系统现状分析

3.1网络架构分析

以苏州市三级甲等医院为例,当前都已建成全院网络覆盖。从目前的全局网络结构上看,可以分为两大部分:用于日常医疗信息交换的业务内网以及用于连接市医保、吴江医保、园区医保、银联等业务外网。其中医院业务内网是医院业务开展的重要平台,承载着核心业务;医院业务外网与市医保、吴江医保、园区医保、银联机构互联,实时获取信息资源。

3.2业务内网分析

医院的业务内网主要提供医疗数据交换、存储和医院业务系统的运维,各业务大楼主要提供医护人员的日常业务的开展。

医院内网采用“核心-汇聚-接入”三层交换架构,门诊、住院终端通过汇聚交换机连接至中心机房核心交换机。HIS、 LIS系统作为医院核心业务系统,系统服务器直接挂载在中心机房核心交换机上。

3.3业务外网分析

业务外网主要由汇聚交换机和防火墙等组成。医院有两条出口与外网互联,一条通过汇聚交换机与银联、园区社保、吴江区社保等互联;另一条通过防火墙接入互联网。业务外网主要是用来帮助医护人员连接Internet和实时获取社保等信息资源。

3.4系统风险分析

3.4.1网络边界风险

不同安全域之间的网络连接没有有效的访问控制措施,来自互联网或其它兄弟单位的访问存在潜在的扫描攻击、DOS攻击、非法侵入等。

3.4.2网络攻击风险

随着业务的不断发展,系统的访问量会逐渐增加,各种类型的DOS、DDOS攻击、木马后门也会逐渐增加,因此建议在网络边界部署入侵防御系统,在核心交换机上部署入侵检测系统,这样可以保证平台内业务系统在遭受诸如SQL注入、木马上传等行为时可以及时检测或阻断,确保内网服务器网站集群的安全。

3.4.3WEB业务风险

一个Web系统设计者更多地考虑满足用户应用,如何实现业务,很少考虑Web系统开发过程中所存在的漏洞,这些漏洞在不关注安全代码设计的人员眼里几乎不可见。大多数网站设计开发者、系统维护人员对网站攻防技术的了解甚少;在正常使用过程中,即便存在安全漏洞,正常的使用者并不会察觉。但在黑客对漏洞敏锐的发掘和充分利用下,网站存在的这些漏洞就被挖掘出来,且成为黑客们直接或间接谋取利益的机会。

3.4.4人员管理风险

网络建设和维护中,常常会因为人为的因素造成数据的一些误操作或破坏。如何有效地管控内部人员、设备厂商和代维人员的运维操作行为,并进行事后的审计是医院面临的一个关键问题。严格的规章制度只能约束一部分人的行为,只有通过严格的权限控制和操作审计才能确保安全管理制度的有效执行。

3.4.5系统日志风险

当前客户在进行日志审计的过程中几乎都面临着相似的挑战。这其中最主要的三个挑战是:日志分散、日志格式不统一、日志量巨大。

(1)日志分散

客户网络中信息系统相关的各种软硬件设备、安全防护设施都会产生日志。并且这些设备都分散在网络的不同位置。他们各自产生日志,并有各自的控制台进行日志查看,这对审计人员而言简直就是噩梦,根本没有精力去查看这么多控制台,更不要说分析其中的日志信息了。

(2)日志格式不统一

每种设备类型的日志格式都不相同,各有各的表达,即使是表达同一件事情,也都有各自的表达方式。例如同样的登录失败信息,防火墙中的描述和主机操作系统中的描述格式就可能根本不相同。这迫使审计人员去了解每种设备类型的格式。

(3)日志量巨大

很多设备,尤其是网络安全设备产生的日志量十分巨大,单个防火墙每秒就可能产生上千条的日志信息,而全网的设备每天产生的日志量就更加可观,可能数以百GB计。审计员去查看这么多的日志根本不可能,即便是将它们存起来都是个问题。

3.4.6数据安全风险

医院内部存在着重要的数据信息,一旦信息被盗用、篡改、破坏,将会对医院网络造成重要的损失,因此需要对内部这些重要的数据的使用情况进行监控,防止这些数据被攻击者改写。

尤其是对数据库的调用可能是通过web页面、业务系统等前台程序进行的时候,需要进行精确的身份关联,方便事前预防、事中记录审计、事后追溯。

3.4.7自由连接风险

目前医院Internet区域没有安全接入防御机制,外部人员对内网服务器数据资源访问都靠防火墙的端口映射,有些服务器映射了3389端口,这样的连接方式数据无法做到保密传输,这也使得攻击者有了可趁之机。

4 系统方案设计

根据等级保护建设要求,技术层面以网络安全、主机安全、应用安全、数据安全四个维度进行设计,管理方面则以规章制度进行设计。

4.1技术方面完善设计

4.1.1网络安全方面

(1)动态路由协议间实施安全认证措施。(2)不同的区域或不同的VLAN间根据实际访问需要配置访问控制策略。(3)与外联单位的边界部署访问控制设备。(4)内部各信息系统之间、互联网出口配置的访问控制策略需要达到端口级。(5)对进出网络的信息内容进行过滤。

4.1.2主机安全方面

(1)操作系统需符合配置口令复杂度要求,定期更换。(2)采用两种或两种以上组合的鉴别技术对管理用户进行身份鉴别。(3)根据业务需要设置访问控制策略,鉴别具体操作人员权限,及时找到责任人。(4)实现管理用户的权限分离。(5)对重要信息资源设置敏感标记。

4.1.3应用安全方面

(1)采用双因子鉴别技术进行身份鉴别。(2)提供鉴别信息复杂度检查功能。(3)采用登录失败处理功能。(4)采用密码技术对初始化验证信息进行保护。(5)提供数据不可否认性的检测功能。

4.1.4数据安全方面

(1)完善数据传输完整性保护。(2)完善数据存储完整性保护。(3)完善数据传输保密性保护。(4)完善数据存储保密性保护。(5)检测网络结构是否存在单点故障。

4.1.5设备部署

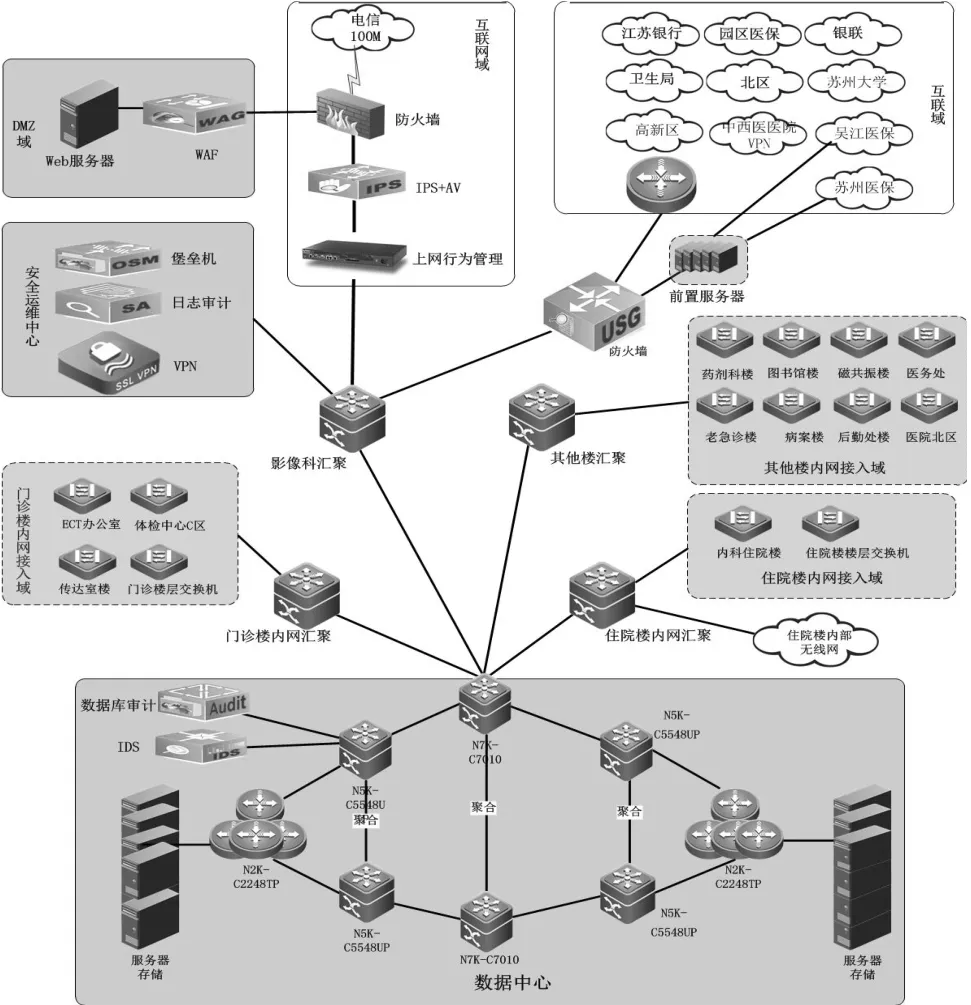

根据医院信息系统和业务的功能特性、安全特性,将医院信息系统划分了6个安全域,1个安全管理中心。根据对安全域和管理中心的详细设计,已经可以比较清晰地勾画出医院网络安全建设的整体全景,如图1所示。

图1 医院等级保护改造后的拓扑图

4.2安全管理建设

4.2.1安全管理制度

主要从管理制度、制定和发布、评审和修订作为要求控制点,制定、发布、评审、修订一整套安全管理制度、流程、技术规范和保密协议。

4.2.2安全管理机构

主要从岗位设置、人员配备、授权和审批、沟通和合作、审核和检查作为要求控制点,落实安全组织,包括岗位设置、人员配备、职责定义等。

4.2.3人员安全管理

主要从人员录用、人员离岗、人员考核、人员意识教育和培训、外部人员访问管理作为要求控制点,建立人员安全管理制度,涵盖人员录用、离岗、考核、教育,以及对外部来访人员进行合理管理等。

4.2.4系统建设管理

主要从系统定级、安全方案设计、产品采购和使用、自行软件开发、外包软件开发、工程实施、测试验收、系统交付、系统备案、等级测评、安全服务商选择作为要求控制点,对系统进行定级,按照安全等级对系统进行安全规划和方案设计,提供产品采购和使用方面的建议和培训,制定软件开发和外包管理办法,制定安全服务商选择办法等,提供安全集成、工程实施、测试验收、系统交付、系统备案、等级测评等服务。

4.2.5系统运维管理

主要从环境管理、资产管理、介质管理、设备管理、监控管理和安全管理中心、网络安全管理、系统安全管理、恶意代码防范管理、密码管理、变更管理、备份与恢复管理、安全事件处理、应急预案管理等方面定制相关管理制度,制定应急预案,定期演练。

5 应用效果

在网络边界部署网络出口防火墙、IPS,对局域网与互联网的访问进行控制与逻辑隔离,防止互联网病毒、木马入侵。在WEB服务器前部署网站与WEB业务防护系统,可实时拦截应用层非法访问、应用层攻击行为。在安全运维中心部署运维管控堡垒机、安全管理与日志审计和VPN网关系统,可对授权人员的运维操作进行记录、分析、展现,对系统中产生的海量日志进行集中化存储、查询、分析、管理并可通过安全通道对内网资源进行管控。在核心交换机上部署内网入侵检测(IDS)、数据库安全审计,可对内网木马后门等攻击进行监控并对业务人员对数据库系统的操作行为进行解析、分析、记录。在网络边界串联上网行为审计系统,可对上网行为、资源占用进行管理。

[1]王世伟.论信息安全、网络安全、网络空间安全[J].中国图书馆学报,2015(02):72-84.

[2]王心力.网络信息安全面临的问题[J].图书馆理论与实践,2004 (02):51-52.

[3]郑培峰.浅谈如何构建安全的学校Web网站[J];信息安全与技术,2013,4(5):92-100.

[4]王福春.试论网络安全及其防护[J].江西行政学院学报,2006,8 (z2):103-104.

[5]易文平.网络安全态势感知体系探讨[J].信息与电脑(理论版),2013(08).

Research on the Tertiary Hospital Informatization Level Protection Plan

Yu Xiangqian

(The SecondAffiliated Hospital of Soochow University,Suzhou 215004,Jiangsu)

Hospital computer network is the carrier of communication and office automation.The flow and stability is of great significance.In recent years,all kinds of safety accidents emerge endlessly,causing a potential loss that cannot be underestimated to the normal operation of hospital.Information security is not a pure technical question.It needs focus on the safety management while using security technology and products,and constantly improve various rules and regulations and operation procedures of safety management,improving safety management level.

level protection;information security;system risk

TP309

A

1008-6609(2016)06-0065-03

俞向前,男,江苏苏州人,工商管理硕士,工程师,研究方向:项目管理,网络与弱电工程。