危险的软件

每年,德国联邦信息安全办公室(BSI)都会对IT安全状况进行评估,2016年11月,BSI将发布新的报告,这份报告很可能比2015年的报告更加戏剧化。 2015年,BSI指出:网络的威胁正进一步加剧。报告谈到了“攻击方法的逐步专业化”,而在报告发布之后不久,实施勒索的恶意程序正逐渐泛滥。浪潮始于洛杉矶,2016年2月恶意软件Locky成功感染了众多家庭、企业和公共部门的电脑,加密了被感染电脑的所有数据,并声称只有支付至少100欧元的赎金后才能获得解密的密钥。而事实上,只有少数支付赎金的受害者真的收到了密钥。

目标:Windows用户

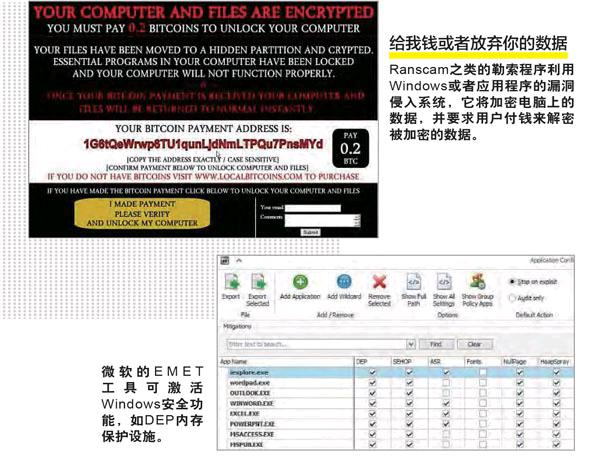

最近一段时间,几乎每周都有新的勒索软件程序出现和流行,其中包括Chimera、TeslaCrypt、Shade和Ranscam(参考本文图表)等影响面极广的恶意程序。为此,病毒防御者们不得不联合起来,以便及时为受害者提供所需的密钥。

勒索软件其实并不是什么高科技的产物,所使用的也不是什么新的攻击方法,它们只是利用已知的漏洞,例如Windows上被发现的安全漏洞,浏览器或其他应用程序上的缺陷,如Flash Player和MS Office这些几乎每台电脑上都可以找到的软件。无论是微软、Adobe还是其他什么声名显赫的公司,它们的产品都同样存在可以被利用的漏洞,即使已经使用了十多年的软件和系统,也仍然有新的安全漏洞不断被发现。下面CHIP将介绍一些安全问题特别严重的系统、软件和固件,并告诉大家我们可以做些什么来避免成为受害人。

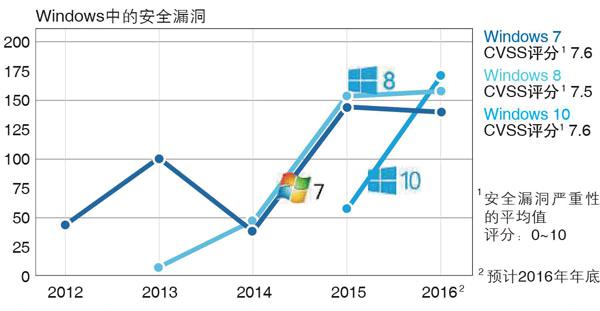

任何时候,微软总会告诉我们新版本更安全,而Windows 10也确实包含了比以往任何版本更多的安全管理,但是仔细观察一下近年来发现的安全漏洞的数量和严重程度,我们可以得出结论:这些措施并没有起到什么作用。在Windows 10推出的第一年间,微软公布的漏洞数量远比Windows 7、Windows 8在相同时间段的更多。在2016年,常见漏洞和暴露风险(Common Vulnerabilities & Exposures,简称CVE)显示Windows 10中的漏洞比其前身更多。总之,Windows漏洞的数量今年将达到历史新高。

Windows 10并没有改变什么

如果我们仔细观察一下细节,那么我们会发现,最新的50个Windows漏洞中有36个影响Windows 7以后的所有版本。也就是说,Windows 10并没有改变什么,它仍然和以往的版本一样,谈不上什么“更安全”。更重要的是,微软额外提供的安全工具同样也是攻击的目标。最新的一个受害者是“增强的缓解体验工具包”(EMET),该工具提供一些基本的系统安全功能(例如额外的内存保护措施)来加强软件防御攻击的能力。然而,使用广泛流传的Angler exploit工具包将可以绕过EMET的保护措施,并且即使不是专家,也可以简单地使用恶意软件工具包来打造类似勒索软件之类的恶意程序。

只在安全的网络上冲浪

Angler exploit工具包非常受欢迎,因为在上一年它包含了多个可以被利用的“零日漏洞”。通过这些暂时还没有补丁或者大部分人还没有安装补丁的漏洞,可以有效地提高攻击的成功率。2016年6月,一个类似的漏洞在黑客论坛上被拍卖到约80 000欧元,它可以在所有版本的Windows上工作。2016年,“零日漏洞”的数量有所减少,2015年爆发18个“零日漏洞”,而到2016年6月只有5个“零日漏洞”被披露。

一个好的安全套件,例如卡巴斯基的安全工具套件或者Malwarebytes AntiExploit(www.malwarebytes.com)都可以帮助Windows用户防御类似的攻击。它们可以通过各种措施阻止所谓的“零日攻击”,暂时保护系统的安全,等待相应的软件制造商发布补丁修复漏洞。

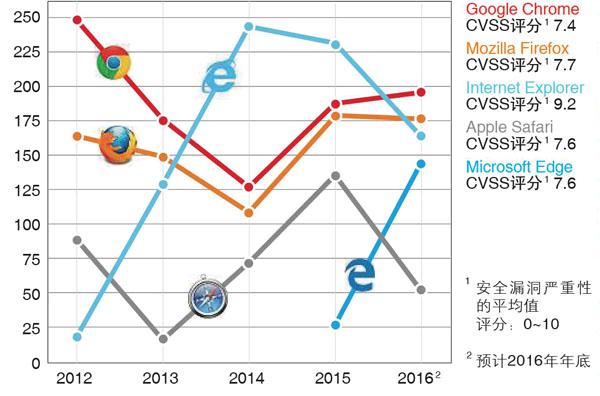

防御“零日攻击”需要特别注意监控浏览器以及浏览器相关的应用程序,因为除了Windows和Office之外,浏览器及其插件也是“零日攻击”的重灾区,例如2015年的Adobe的Flash Player和Internet Explorer(IE)。虽然这两种工具目前已经在一定程度上被淘汰,但是仍然有一些Windows用户在使用它们。

在Windows 10中,微软已经推出了新的Edge浏览器用以替代IE浏览器。新的浏览器从安全角度来说是相当令人印象深刻的:暂时没有出现“零日漏洞”,它只有一个已知的安全漏洞,而且已经得到了及时的修复,并没有被利用。与IE相比,Edge在漏洞的严重性方面也有优势。但尽管如此,新的浏览器在通用安全漏洞评分系统(Common Vulnerability Scoring System,简称CVSS)的评分中仍然落后于Chrome,水平与Safari或Firefox相当。

CVSS评分可以显示每个漏洞的严重性,其数值在0~10之间,其中10对应于最高的安全级别。对于浏览器来说,严重性9~10之间的漏洞通常是与脚本运行相关的错误,由此产生包括造成内存错误以运行恶意代码之类的安全漏洞。Firefox从第48版开始将部分程序的编程语言从C++切换到Rust,希望能够最大程度地减少类似的错误。而对于安全性有更高要求的用户,可以考虑使用VirtualBox(www.virtualbox.org)创建一个虚拟机来进行冲浪,这相当于在系统上放置一个保护层。此外,也可以使用专门为安全上网设计的Tor浏览器(www.torproject.or),即使我们不需要使用匿名网络。

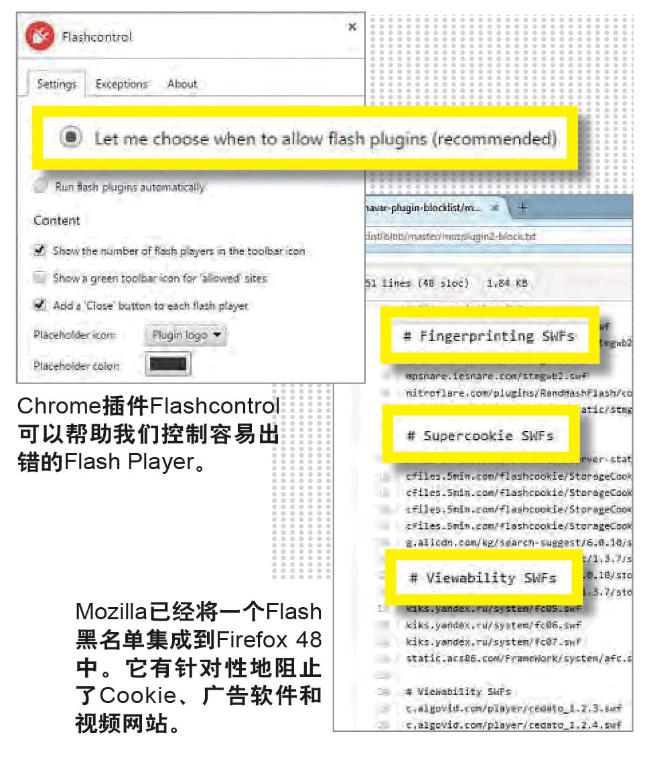

Flash:一个危险的播放器

你的浏览器中是否仍然使用Flash Player呢?对于仍然使用Flash Player的用户来说,上网冲浪是危险的。这不仅仅因为它可能因受感染的视频剪辑而受到影响,实际上Flash包含自己的广告框架,并有自己的Cookie系统,广告行业很喜欢使用它来监视用户的上网行为,而它们也同样可以被攻击者利用。2016年3月,Angler exploit工具包开发的恶意程序就通过msn.com和bbc.com等大型网站上的Flash广告对仍然使用Flash Player的用户发起攻击。

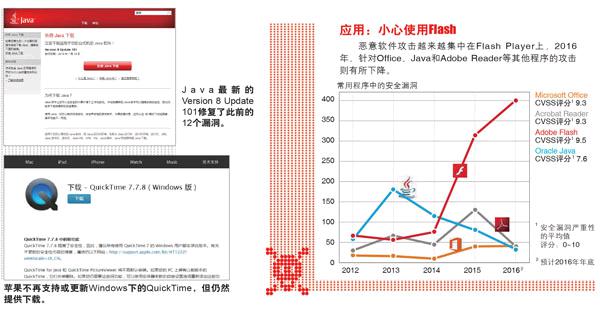

因此,诸如AdwCleaner(toolslib.net)之类的广告过滤软件在一定程度上也可以帮助我们提高系统的安全性。无论如何,Adobe Flash Player已经赢得了Windows下最不安全和危险程序的声誉。2015年有9个“零日漏洞”与其相关,而2016年到目前为止有5个。而且,CVSS评分为9.5意味着几乎每个被发现的漏洞都是非常危险的。

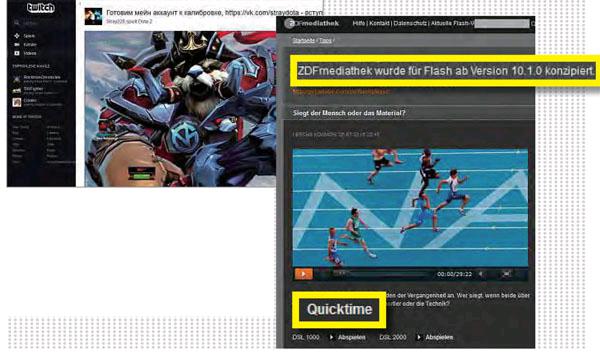

Mozilla和Google都为此做出了回应,现在Chrome会优先使用HTML5视频,而且只有在没有其他选择的情况下才会播放Flash。从2017年起,Firefox将不再支持Flash。此外,从2016年8月开始,Mozilla浏览器集成了黑名单,以有针对性的方式停用Flash广告和视频剪辑。而作为用户,可以考虑通过停用Flash或通过使用FlashControl等浏览器插件来确保只在必要时才打开Flash。很多门户网站都已经开始使用HTML5处理视频之类的元素,不再使用Flash,但也有例外,所以我们仍然需要特别小心。此外,Windows用户还应该留意系统上是否存在QuickTime,苹果已经停止支持和更新该软件,虽然仍然提供下载,但不会继续对安全漏洞进行修复。

此外,Firefox将从2018年开始不再支持Java,实际上现在已经越来越少的应用程序需要使用Java开发框架。而与Flash不同,Office和Adobe Reader等其他Windows中声名显赫的危险程序被新发现的安全漏洞正在逐渐下降。

带有安全漏洞的固件

Windows攻击是一个严重的威胁,但更糟糕的是一些硬件固件中存在可以被攻击者利用的代码,因为从用户的角度来看,这些问题不同于操作系统的漏洞,除了等待生产商发布新的固件之外用户别无他法。

联想笔记本电脑的用户正面临一个类似的问题:安全专家德米特罗·奥雷克休克(Dmytro Oleksiuk)发现了一个联想的BIOS或UEFI变体,可以在取消写保护的情况下运行代码,在这种情况下,一个Rootkit将可以在Windows引导之前启动。幸运的是,要通过该漏洞感染目标设备并不能够通过互联网感染,而需要在设备上通过USB接口的存储介质感染。目前,联想公司已经设置了服务页面,列出了受影响的设备型号,并告知用户补丁什么时候可以准备就绪。由于受到影响的设备数量众多,所以联想仍在进行测试和修复。

存在错误的BIOS

这一点揭示了硬件制造商的一个结构性问题:联想所使用的BIOS并不是自己编写的,它通常会被外包给其他的服务提供商。这个服务提供商将直接从芯片制造商接收代码,而上面所说的问题代码来自英特尔为芯片组开发提供的参考代码。实际上,英特尔已经在2014年修补了该漏洞,但是该公司并没有公布它。因而,实际上德米特罗·奥雷克休克发现的漏洞并不只是影响联想的设备,戴尔、富士通和惠普等其他制造商的设备也可能使用了类似的BIOS,甚至许多台式电脑的主板也可能会受到影响。

更危险的固件漏洞是可以通过互联网直接利用的安全漏洞,例如路由器和网络摄像头等外围设备的固件漏洞。2016年7月,安全公司Senrio的专家发现了一系列的D-Link产品存在的固件错误。专家们能够使用该错误实施缓冲区溢出攻击,更改DCS-930L网络摄像头的管理员密码,从而完全掌握摄像头的控制权。D-Link公司对此进行检查后发现,旗下的其他产品中共有39种不同的产品有相同的问题,例如网络存储器DNS-340L,目前,该公司正在进行固件更新。根据特殊搜索引擎Shodan的分析,仅在美国就有约10万多台设备可能受到该漏洞的影响。对于这些设备来说,攻击者只需要获取用户当前的IP地址,即可对其实施攻击。

手机通信中的内存溢出

目前,那些容易受到攻击的网络摄像头似乎没有造成什么严重的事故。2016年7月,安全研究员卢卡斯·莫拉斯(Lucas Molas)声称在ASN1C程序库中发现了一个错误,该程序库运行在许多手机和路由器上,用于处理ASN1移动通信标准解码的消息。受影响的软件容易受到缓冲区溢出攻击,只需操纵一小块代码以产生舍入误差即可实施攻击。当前,相关的企业正在进行检查,以确定哪些网络供应商受到了影响。

思科已经确认了其ASR 5000系列的路由器存在该漏洞,不过,该漏洞不太容易被利用,因为攻击者需要访问移动通信提供商的网络或者操作发送站。这确实是太幸运了,因为该漏洞不只允许攻击者转移和拦截手机通信,而且最坏的情况下它甚至还允许攻击者在每个连接到发射站的智能手机上运行恶意代码。

窃取智能手机密匙

然而,智能手机使用高通芯片的用户将不那么幸运了,由于过半数的智能手机使用高通的芯片,这或许可以说是大部分智能手机的用户都不那么幸运。高通在其芯片上保留了一个受保护的存储区域,也就是所谓的TrustZone。操作系统可以将敏感的数据(例如访问代码或设备加密密钥)存储在TrustZone中。Google在苹果之后也在Android 5.0中采用了该区域的存储功能,而iOS很长时间以来都采用该功能。不同的是,在iOS中,该功能是一个纯硬件的保护设施:在生产过程中,分配唯一的密钥直接写入其中,软件不能用于从外部读取它。而Qualcomm和Android则更喜欢采用两步式的解决方案,首先,和苹果的产品一样,嵌入一个硬件中的密钥,然后结合用户的信息产生一个软件密钥存储于TrustZone中。

2016年5月底,一名以色列安全专家在Twitter上宣布,他能够从TrustZone提取该软件密钥,将其复制到电脑上,并用暴力攻击破解相关的密码。在发布相关的信息后不久,他还在自己的博客上提供了证据。他首先利用了Android媒体服务器的安全漏洞完成了所描述的攻击,Android媒体服务器是一个负责播放视频和音乐的系统组件,通过媒体服务器可以播放受DRM保护的内容,因此,能够使用单独的接口来访问包含DRM密钥的TrustZone。

实际上,对TrustZone的攻击是在利用媒体服务器中的两个安全漏洞的情况下实施的,但是理论上这种攻击并不仅仅影响高通的芯片,因为芯片制造商采用了英国ARM公司开发的架构,几乎所有智能手机芯片都基于这一架构。

Google迅速回应这一黑客攻击,宣布媒体服务器中的两个安全漏洞已分别在2016年的1月和5月进行了修复。然而,问题是并非所有智能手机用户都能够及时地获得补丁,很多厂商的智能手机甚至根本不会提供新的补丁。除此之外,媒体服务器很可能还有更多的漏洞,其他可以访问TrustZone的系统组件也可能存在可以被利用的安全漏洞。

黑客的目标:Android和iOS

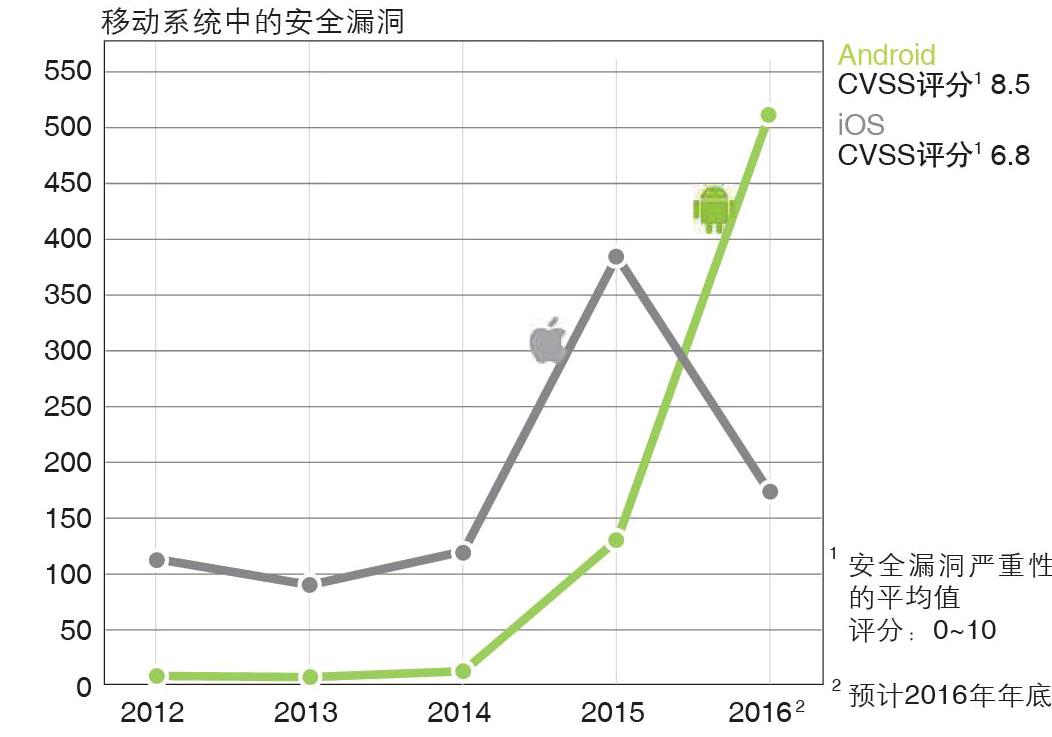

移动操作系统已经成了恶意软件攻击的主要目标,因而,近一年多Android已经开始定期发布补丁,积极地修复各种类型的安全漏洞。与Windows不同的是,只有少数恶意软件程序是直接攻击系统的,但是Google仍然有许多需要修复的地方:按照Google的说法,到2016年年底,检测到的安全漏洞数量有可能超过500个。不过,按照CVE统计数据显示,Android并没有变得越来越不安全,因为谁也无法准确预测接下来的情况。

陷入泥泞中的补丁

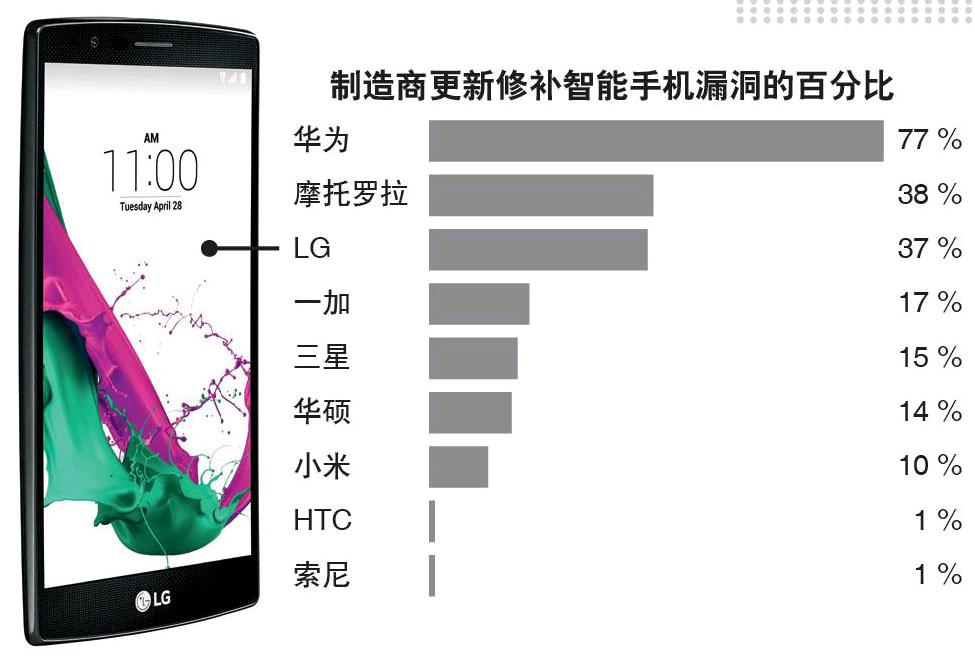

不幸的是,虽然Android定期发布补丁,但是许多设备却无法及时地获取补丁:基本上,所有的旧设备都无法获得补丁,因为Google已经在Android 4.4版本的内核引入了新的安全架构,Google目前发布的补丁只适用于使用新架构的系统。其次,只有由Google设计的Nexus设备才会自动接收最新的补丁,其他设备需要等待制造商分发补丁。而对于制造商来说,为所有设备提供补丁基本上是不可能的,因为这需要支出额外的费用。目前,LG和三星等大型制造商,通常能够为最新的高端设备提供更新,但是其他设备将需要漫长的等待,甚至永远也不可能得到更新。2016年7月底,联想已经宣布,所有摩托罗拉智能手机都将无法再获得更新,因为测试、修改、发布补丁的支出过于庞大。

另一方面,苹果的iOS几年来都定期地进行更新。该操作系统相对较低的CVSS分数表明,在iOS上发现的漏洞并不那么严重。目前,新的勒索软件确实也影响到了iOS,但并不是直接的影响:勒索软件只能通过破解的iCloud账户实施勒索,苹果设备的防盗设施允许从iCloud将iPhone锁定。攻击者将锁定用户的设备,并在屏幕上显示付款的需求。然而,实际上黑客并不能访问用户的iPhone,对于这种攻击的受害者,完全可以简单地联系苹果证明自己的身份并对设备解锁。

移动系统上的勒索软件

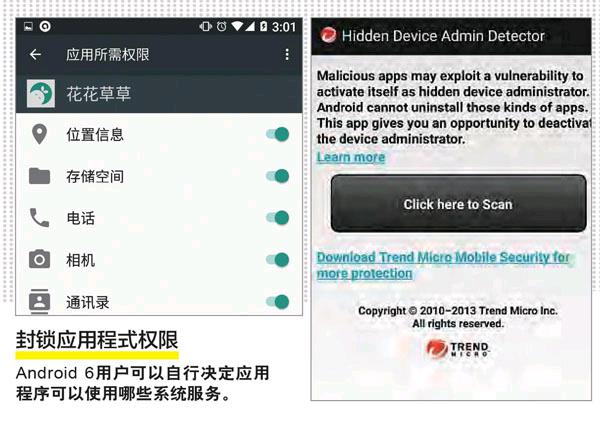

根据卡巴斯基的报告,2015年4月~2016年3月在德国所有针对Android的攻击中,近23%涉及使用勒索软件,而在国际上,大致也是这样的情况。与Windows不同的是,移动系统的勒索软件大多只是通过锁定屏幕阻止对设备的访问来进行勒索,类似的限制只是系统级别的,因为除非用户对移动系统进行破解获得管理员权限,否则由于恶意软件无法做任何权限超过设备所有者的事情,所以在Android上它们无法通过加密智能手机上的数据来实施勒索,但是Android允许有限度地扩展用户权限:应用可以使用所谓的设备管理员权限运行。例如防病毒软件和儿童安全应用程序需要类似的权限才能够监视设备的活动,如果恶意软件程序也以这种方式运行,那么它可以在安装之后隐藏自己。对于类似的恶意程序,我们需要使用Trend Micro(www.trendmicro.com)之类的特殊的扫描器进行检测。

与Windows不同,Android恶意软件无法在没有用户帮助的情况下进入智能手机。它经常伪装成一个流行的游戏,特别是当前最热门的应用程序。例如Pokémon GO:2016年7月中旬,ESET的安全专家已经检测到200多个假的Pokémon GO应用程序,这些应用程序偷偷地发出付费短信和窃取用户数据。其中最活跃的是一个名为PokémonGo Ultimate的恶意软件程序,它通过锁定屏幕来阻止用户访问设备以实施勒索。

假冒的Pokémon GO之所以会如此成功,是因为Android设备不仅能够在GooglePlay商店安装应用程序,还可以使用其他第三方的应用程序商店以及安装下载APK文件。与此同时,Pokémon GO采取在各个国家逐步推出的发行方式,恶意应用程序利用用户希望早日加入游戏的心理吸引用户。

Android的应用控制

不过,Android用户还是有一些可以利用的设置能够提供系统的安全性。首先,要避免类似的风险,我们应该检查“设置|安全”中的设置,确保“允许安装来自Play商店以外的其他来源的应用”选项没有被激活。虽然ESET在Play商店也发现了一些存在问题的应用程序,但是Android的恶意程序大多数是来自其他来源。此外,我们还应该激活“设置|Google|安全”中“验证应用”中的“扫描设备以检测安全隐患”选项。该选项可确保将已安装应用的相关信息发送到Google而与恶意应用进行比较,如果Google检测到匹配的数据,那么系统将显示一条警告信息告知我们。另外,从Android 6开始,用户还可以通过“设置|应用”查看每一个应用所获得的权限,以及根据自己的需要自定义这些权限设置。该功能实际上在Android 4.3中已经存在,但是在4.4版本中被取消,目前Google再次将该功能激活,相信不会再轻易取消。

扩大攻击范围

兔子和乌龟之间的竞争将继续:一旦发现一个漏洞,恶意软件将马上利用它,而开发商需要及时地发布修复的补丁。很长一段时间,Windows用户不得不加入这场比赛之中。现如今,比赛的范围已经扩大到智能手机和网络设备。或许我们每天使用的所有硬件最终都将加入这场比赛之中,未来还可能扩大到健身追踪器和智能家居,因为这些设备中都包含可以被黑客利用的软件,受到攻击只是早晚的事情。

——美创科技“诺亚”防勒索系统向勒索病毒“宣战”