网络隔离显“身手”

引言:在网络安全要求越来越高的今天,网络隔离技术凭借既能隔离非法攻击,又能安全交换数据等优势,深受各级网络管理人员的推崇。为了让网络隔离功能大显“身手”,本文就对不同隔离方式进行详细介绍,希望大家能从中受到启发。

在网络安全要求越来越高的今天,网络隔离技术凭借既能隔离非法攻击,又能安全交换数据等优势,深受各级网络管理人员的推崇。网络隔离方式有很多,不同隔离方式适用于不同网络环境。为了让网络隔离功能大显“身手”,本文就对不同隔离方式进行详细介绍,希望大家能从中受到启发。

认识网络隔离

网络隔离技术是指多个计算机或网络在通信连接断开的基础上,达到信息共享或数据交换目的,换句话说,使用网络隔离功能让不同网络在物理隔离的基础上,实现安全交换数据的目的。正常来说网络隔离功能以物理隔离为基础,以访问控制为策略,通过制定相关规则来确保网络数据交换的安全。

截至目前,网络隔离技术已经经历了五代隔离技术,第一代隔离技术属于完全的隔离,这种隔离技术虽然安全性高,但是会给日常的网络运维带来不小的麻烦;第二代隔离技术是通过硬件卡实现的,这种方式实现要求比较高,也存在不小的安全隐患;第三代隔离技术通过数据转播方式实现的,但这种方式需要手工完成,不仅明显地减缓了数据交换速度,更不支持常见的网络应用;第四代隔离技术通过使用单刀双掷开关来进行数据交换的,但在性能和安全方面也有明显不足;第五代隔离技术借助专业硬件和特殊安全协议等,实现不同网络的隔离与数据交换,这种方式透明支持多种网络应用,成为当前应用频率很高的一种隔离技术。

当前的网络隔离技术基本工作原理还是很简单的,主要通过一些安全机制在不同网络之间架构起安全隔离网墙,使不同网络中的应用系统在空间上处于物理隔离状态,同时又能对数据交换过程中的非法代码内容进行过滤,确保合法数据内容在安全、可信状态下进行共享访问和交换传输,并在完善的身份认证机制下达到用户按需访问的目的。

现在的网络隔离技术按隔离方式来分可以包括物理网络隔离、逻辑网络隔离、虚拟局域网、虚拟路由和转发、多协议标签交换以及虚拟交换机等类型,其中物理网络隔离需要通过不少物理设备来将网络分隔成多个部分,这种类型虽然很安全但非常昂贵,逻辑网络隔离通过虚拟/逻辑设备,不需要物理设备就能隔离不同网段的访问,它的安全性没有物理隔离高。在交换机支持VLAN的场合下,可以采取虚拟局域网隔离的方式,通过使用VLAN标签将事先指定的交换端口保留在各自广播区域中,从而实现逻辑隔离网络目的。虚拟路由和转发类型允许若干路由表同时共存在相同的一台路由器设备中,它通过一台路由器实现网络的隔离目的。虚拟交换机的作用与物理交换机基本相同,都是用来转发数据包,从而实现不同网络之间数据传输的隔离,且不需要过多单独的硬件投入。

巧用防火墙隔离

在实际工作中,一些网络隔离的需求属于应急措施,在这种情形下,很多网络管理员都会选用防火墙程序进行软式网络隔离,毕竟这种隔离措施不需要额外的投入,节省了开支。

例如,某单位网络通过共享ADSL方式上网,所有上网终端与ADSL设备都连接到一台48口交换机中,它们都位于同一个工作子网中,该子网使用32.177.0.2——32.177.0.254网段地址,网关使用32.177.0.1地址。现在单位新增加了四台上网终端,要求在不投入硬件的情况下,既要让新增的上网终端共享ADSL上网,又要与原来的终端计算机保持隔离,还要让它们之间相互可以正常访问。

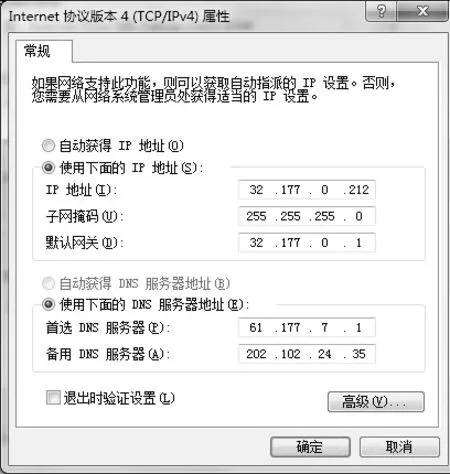

图1 属性对话框

为了实现上述访问的要求,网络管理员找来一款处于闲置状态的8口小交换机,将其连接到48口交换机,那些新增添的几台终端全部连到小交换机上,最后通过终端系统内置的防火墙,达到软式网络隔离目的,不让单位网络中的其他上网终端访问新终端系统。在将新终端接入单位网络后,打开“网络连接列表”窗口,选中“本地连接”图标,从其右键菜单中单击“属性”命令,切换到“本地连接属性”设置框。勾选“Internet协议(TCP/IP)”选项,选择“属性”按钮,弹出“TCP/IP协议属性”对话框。选中如图1所示界面中的“使用下面的IP地址”选项,将IP地址设置范围为32.177.0.2—32.177.0.254,网 络 掩 码输 入 为255.255.255.0,默认网关地址调整为32.177.0.1,同时输入好合适的首选DNS服务器地址,单击“确定”按钮保存设置操作,再重启Windows系统,这样新终端系统就能通过共享ADSL方式上网访问了。

按照相同的操作步骤,配置好其他几台上网终端系统的网络参数,让它们都能正常上网。此时,新终端系统与其他终端系统同处一个子网,它们相互之间可以访问,要想达到网络隔离目的,还要启用并设置终端系统自带防火墙。在进行这种配置操作时,先逐一单击“开始”、“设置”、“控制面板”,双击系统控制面板窗口中的“Windows防火墙”图标,展开系统防火墙配置对话框。选择“常规”选项卡,勾选界面中的“启用”选项,来启动运行防火墙。之后进入“例外”选项设置页面,勾选“文件和打印共享”复选项,单击“编辑”按钮,在其后界面中将“TCP 139”、“TCP 445”、“UDP 137”、“UDP 138”等端口选项都勾选起来,选择“更改范围”按钮,选中“自定义列表”选项,将新添加的几台终端计算机IP地址填写在这里,每个IP地址之间必须用逗号分隔开,并将网络掩码地址都设置为 255.255.255.0,例 如可以输入“32.177.0.128,32.177.0.129,32.177.0.1 30,32.177.0.131/255.255.255.0 ”,确认后保存设置操作。这个时候,单位网络中的其他终端系统,因为受到防火墙程序的软式隔离,将不能访问新添加的终端系统,而开启了防火墙例外功能的几台新添加终端系统是可以互相访问的,如图2所示。

巧用端口隔离

所谓端口隔离,就是在上网终端所连交换端口之间有足够的隔离强度,确保一个上网终端不会接受到另外一个上网终端的数据信息。借助端口隔离措施,网络管理员可以将需要管控的交换端口添加到隔离组中,达到端口在二层数据上的无法交换的目的;一旦采取了端口隔离措施后,交换端口之间就不会出现组播、广播、单播现象,病毒木马等威胁程序也不会轻易地在单位网络中传播扩散。

图2 防火墙设置

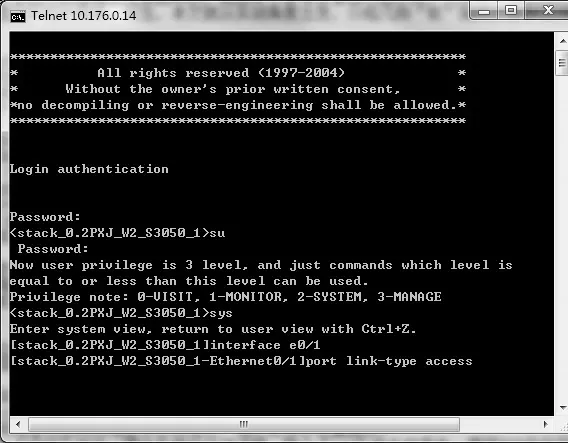

图3 交换端口视图状态

例如,单位的三台重要计算机依次接入到H3C S3050交换机的 4、5、6端口上,为了保证网络访问安全,要求这三台计算机之间不能相互访问。要达到这个控制目的,只需要简单地在它们所连的交换机后台系统中,将4、5、6这三个交换端口分别配置为隔离端口,这样在交换机内部形成数据隔离组,在不影响网络访问的情况下,将广播数据包和其他交换端口进行了有效的网络隔离。在配置隔离端口时,先进入交换机后台系统,使用“system-view”命令,切换到系统全局视图模式状态;接着执行“interface e0/4”字符串命令,进入4交换端口视图状态(如图3所示),输入“port isolate”命令将当前交换端口设置为隔离端口。之后依次执行“quit”、“interface e0/5”、“port isolate”等命令,将5交换端口也设置为隔离端口。同样地,将6交换端口设置为隔离端口后,再执行字符串命令“display isolate port”,查看端口隔离组中究竟添加了哪些隔离端口,每个隔离端口的状态怎么样。倘若发现某个交换端口不需要被网络隔离时,可以进入对应交换端口视图模式状态,然后执行字符串命令“undo port isolate”,就能够取消目标交换端口的网络隔离功能。

上面的配置操作方法仅适合H3C系列交换机,如果交换机使用的是华为品牌的产品,可以在特定交换端口视图状态下,使用“port-isolate enable” 命令,来启用对应交换端口的网络隔离功能。而思科型号的交换机,更是采用了“switchport protected”完全不同的命令,来启用交换端口的网络隔离功能,值得注意的是,protected交换端口可以正常访问非protected交换端口。

巧用路由隔离

对网络拓扑熟悉的管理员都清楚,在组网过程中路由器的作用相当关键,它实现了不同网络的相互连接。随着网络应用的不断提高,越来越需要对这种网络互连加以一定的限制,而路由器天生也具有一定的网络隔离功能,它的隔离功能主要通过访问控制技术来实现,通过制定访问控制列表达到对数据报文转发进行过滤和控制,只允许访问控制列表中许可的报文通过路由器进行转发。在手头没有路由器设备的情况下,大家也能巧妙地利用终端计算机系统自带的Route命令,实现软式路由隔离目的。

图4 高级TCP/IP设置对话框

比如说,笔者主要负责管理单位内网系统的运维工作,闲暇之余,会上外网查询一些数据信息。以前,笔者通过笔记本电脑专门管理单位内网,通过台式计算机访问单位外网。不过现在因为要用笔记本电脑进行移动办公,笔者想在办公桌上的台式计算机中,可以同时访问单位内网和外网。

为了能够实现同时上网目的,笔者认真检查了台式计算机的网络走线,看到其与楼层交换机直接连接,恰好楼层交换机又与单位外网和单位内网同时连接,为此笔者打算通过Windows系统内置的Route命令,也就是使用路由隔离法,对单位内网、外网的访问进行软式网络隔离。假设,单位外网地址范围为168.160.1.0-168.160.1.255,网关地址为168.160.1.1,掩 码 地址 为 255.255.255.0,台式计算机使用的地址为168.160.1.32;单 位 内 网地址范围为32.177.1.0-32.177.1.255,网 关 地 址为32.177.1.1,掩码地址为255.255.255.0,台式计算机使用的地址为32.177.1.10。现在,笔者登录进入台式计算机系统中,打开“TCP/IP协议属性”设置框,单击“高级”按钮,切换到如图4所示的“高级TCP/IP设置”对话框,在这里依次输入好单位内外网的IP地址、网关地址以及掩码地址,然后单击“确定”按钮退出“设置”对话框。

接下来逐一点选“开始”、“运行”命令,展开系统运行文本框,在其中输入“cmd”命令并回车,弹出MS-DOS命令行界面,在该界面命令行状态下,输入字符串命令“route add -p 168.160.1.0 mask 255.255.255.0 168.160.1.1”,添 加 好 访问单位外网的路由记录,再输入字符串命令“route add -p 32.177.1.0 mask 255.255.255.0 32.177.1.1”,添加好访问单位内网的路由记录,这样台式计算机就可以正常访问单位内外网了。

巧用VLAN隔离

基于VLAN隔离技术的网络管控措施,在一些规模不大的单位局域网中得到广泛的应用。VLAN是对接入到二层交换机端口的逻辑分段,不受终端用户的物理位置限制而按照上网需求进行网络分段的。借助VLAN隔离功能,管理员能将一个单位局域网中很多的网络设备分成不同虚拟的工作组,每个组之间的网络设备在二层链路上相互隔离,形成不同的广播域,将广播流量限制在不同的广播域。善于使用VLAN隔离方式,可以让同一VLAN上的用户互相访问,不同VLAN的用户之间不能相互访问。

例如,某单位网络中的甲交换机位于三楼,乙交换机位于五楼,该网络中的有限几个VLAN被合理划分到这两台交换机中,它们使用光纤线路与单位局域网的核心路由交换机相连,同时通过该核心设备的路由功能进行共享上网。但后来因为某些方面的原因,单位管理者要求只能允许位于每个楼层的领导办公室的所有上网终端可以访问外网,而其他任何计算机都不允许通过核心路由交换机访问Internet网络。

图5 字符串命令

为了实现领导要求的隔离目的,网络管理员检查了网络原始资料,看到各个楼层领导办公室的上网终端,分别被设置在不同的VLAN中,幸运的是这些上网终端数量不是很多,总共不到15台。为了达到特定的网络隔离目的,网络管理员决定将所有领导办公室的上网终端,依次设置到一个全新的VLAN中,接着在甲乙交换机的级联端口中进行适当设置,只让新VLAN与核心设备保持连接,从而可以通过它顺利访问单位外网络。进行一系列的手动设置,管理员在逐一将所有领导上网终端的连接端口设置到全新的VLAN 22中之后,为了让甲乙交换机的级联端口只允许VLAN 22通行,管理员登录进入交换机后台系统,通过“Interface”命令切换到特定交换端口视图模式状态,在该状态下执行如图5所示的“port linktype access”字符串命令,强制级联端口位于“access”访问模式下,同时使用“port access vlan 22”命令,让级联端口只允许VLAN 22通行,其他VLAN中的上网终端自然就不能顺利上网访问了。

最后小结

隔离不同上网终端的相互通信,可以采取以上多种措施来实现,但是不同措施使用的环境和方法各不相同,因此在平时的工作实践中,大家一定要灵活选用合适的网络隔离措施,这样才能达到有效地网络隔离目的。