基于效用的机会网络“物—物交换”激励机制

姚建盛,马春光,袁琪

(1. 哈尔滨工程大学计算机科学与技术学院,黑龙江 哈尔滨 150001;2. 吉林师范大学计算机学院,吉林 四平 136000)

基于效用的机会网络“物—物交换”激励机制

姚建盛1,2,马春光1,袁琪1

(1. 哈尔滨工程大学计算机科学与技术学院,黑龙江 哈尔滨 150001;2. 吉林师范大学计算机学院,吉林 四平 136000)

针对机会网络环境下简单“物—物交换”(SBT, simple barter trade)激励机制因盲目缓存而降低网络性能的问题,设计一种基于效用的“物—物交换”(UBT, utility-based barter trade)激励机制。UBT通过预测未来相遇节点和相遇节点转发消息到目的节点的概率进行缓存决策从而提高了缓存效率和网络性能。仿真实验证明,和SBT相比,UBT在有效激励节点协作的同时能用更少的网络负载获得更高的投递率和更低的时延。

机会网络;自私;“物—物交换”激励机制;效用

1 引言

机会网络[1,2]利用节点移动带来的接触机会实现不存在完整通信链路的节点间通信,这使手持便携设备和车载设备等可以随时随地感知并扩散热点区域信息,满足物联网泛在互联与透彻感知的需求[3],对IoT和普适计算有重要意义。

机会网络之所以能实现间歇性连接网络的通信,在于采用“存储—携带—转发”的路由模型,这显然需要节点间的协作。然而,在实际机会网络系统中,节点为了节省资源或安全等原因往往不愿意为其他节点缓存、携带并转发数据,这种自私行为严重影响了机会网络性能[4]。

针对自私问题,传统激励机制主要有基于reputation的激励机制[5]和基于credit的激励机制[6],然而机会通信为设计这些激励机制带来很大挑战。在基于 reputation的激励机制中,监测下一跳节点的转发行这一关键问题在间歇性链接的机会网络中较难实现。在基于credit的激励机制中,通常需要可信第三方或特殊硬件保障电子货币的可信,并需要解决向谁支付和支付多少的问题,这在拓扑高度动态的分布式机会网络中也很难实现。

以上2种激励机制都将下一跳节点的转发行为当作服务,增加了在机会网络环境下的设计难度。相比之下,BUTTYÁN[7]设计的基于barter的激励机制,本文简称为简单“物—物交换”(SBT,simplebarter trade)激励机制,该激励机制简单、有效、易于实现。但SBT在激励节点帮助其他节点缓存消息时并未考虑未来会和谁相遇以及相遇节点的需求,这会导致不必要的缓存而降低网络性能。如节点u缓存消息m后,在以节点u为起点、转发消息m的路径上,所有节点都不能成功投递m到其目的节点,那么缓存m不仅浪费了带宽和存储资源,而且会因阻碍缓存合适消息而降低网络性能。

基于效用的缓存能有效提高节点缓存效率[8],为此,本文针对机会网络设计一种基于效用的“物—物交换”(UBT,utility-based barter trade)激励机制。然而,在机会网络环境下设计合适的缓存效用并计算其值很有挑战。首先通过预测未来相遇节点、相遇时是否能成功转发消息给相遇节点以及相遇节点成功投递消息到其目的节点的概率设计高效的缓存策略,然后给出相关度量的预测方法,最后设计 UBT机制并分析其开销。在真实移动轨迹和人工移动轨迹下的仿真实验表明,UBT不仅能有效激励节点协作,而且和SBT相比通过更小的网络负载达到更高的投递率和更小的时延。

2 相关工作

本节给出和本文相关的研究工作,包括激励机制和基于效用的缓存策略,激励机制主要介绍基于reputation的激励机制、基于credit的激励机制和基于barter的激励机制。

在基于 reputation的激励机制中,节点通过提供转发服务提高自己的信誉,信誉越高得到其他节点提供服务的机会越大。然而间歇性连接为监测下一跳节点的转发行为带来困难。为此 PRI[9]提出成功转发证书概念监测节点转发行为;SENSE[10]设计基于上下文的自私节点监测算法;TRSS[11]利用社会相似性管理信任。

在基于credit的激励机制中,节点通过提供转发服务获取虚拟货币,然后用虚拟货币换取其他节点的转发服务。如不向外提供服务,自己也没有“资金”购买服务。然而,机会网络的高度动态拓扑和随机性路由使源节点很难预知向谁支付和支付多少的问题。为此,NING等[12]提出仅向最终投递者支付酬金的激励机制;MuRIS[13]通过定价和回报函数激励节点协作;MobiCent[14]通过博弈论和算法机制设计激励相容的支付机制;SIS[15]提出基于服务优先权的激励机制代替credit机制。

国内学者在将传统激励机制应用于机会网络的研究中也做了大量工作[16~19]。然而以上激励机制研究都将下一跳节点的转发当作服务,利用某种度量(信誉或虚拟货币)衡量节点提供服务的多少,决定其获得服务的资本。这虽然增强了激励机制的灵活性,如便于服务的转移或传递,但也增加了在机会网络环境下的设计难度。

基于barter的激励机制中,节点将上游节点提供的数据当作服务,通过以物换物的方式激励节点主动缓存数据,在机会网络中则比较容易实现。首先,通过判断上游节点数据检测其自私行为比较容易,不受链路断开影响;其次,不使用虚拟货币,避免支付带来的困难;最后,交易仅发生在2个相遇节点之间,使机制容易分布式实现。文献[20]将该机制应用于P2P网络;文献[7]首次将该机制引入机会网络;LIU等[21]指出SBT存在降低网络性能的问题,并通过基于社区的“物—物交换”提高网络性能;LI[22]给出机会网络环境下基于barter激励机制的研究现状。

基于效用的缓存策略在机会网络路由中有大量应用,如基于移动轨迹的效用[23]、基于社区的效用[24]、基于相遇历史的效用[25]等。但是现有文献很少有考虑到节点管理缓存时丢弃消息的因素[26],本文在文献[26]的基础上给出更精确的消息丢弃概率预测方法,并设计适合基于barter激励机制和机会网络的缓存效用以提高网络性能。

3 基于效用的“物—物交换”激励机制

为提高SBT的网络性能,首先设计一种高效的缓存效用并给出计算方法,然后设计基于效用的“物—物交换”激励机制并分析机制的开销。

3.1 效用值计算

计算效用值的原则是不仅有利于节点自身利益,而且能提高网络整体性能。节点v为u缓存消息m的效用取决于v和u是否相遇以及相遇时u是否向v请求m,而u是否向v请求m取决于u是否为m的目的节点或者u的下游节点是否需要m。

设d是消息m的目的节点,tr是消息m的剩余生存时间,ℜv是节点v的中继节点集,则v缓存消息m的效用为

当v=d时,v直接缓存m,否则效用值由2部分组成:如果节点v在tr内直接投递消息m到d的概率较大,则越大,因为 d一定会请求消息m,这样v可以从d那里交换消息;如果较高,则w向v请求m的概率较大,则也越大。

3.2 度量值预测

本节给出效用计算中相关度量值的预测方法。

这2个移动模型下,节点相遇过程服都从 Poisson分布,则,其中,λuv是节点对(u, v)的相遇频率。下面验证在这2个移动模型中节点相遇过程是否可用 Poisson分布建模,并给出相遇频率的计算方法。

在经典独立同分布移动模型下,文献[27]已经验证了在节点通信半径远小于移动区域时,节点相遇过程服从 Poisson分布,并给出相遇频率的计算方法,即,其中,r是节点无线传输半径,E[V*]是节点移动速度的数学期望,A是节点移动区域,θ是依赖于不同移动模型的常数,在RWP移动模型下θ=1.368 3。

在真实移动轨迹模型中,主流文献认为节点相遇过程服从 Poisson分布[24,26],但是也有研究人员认为服从幂率分布[2,3]。下面用皮尔逊χ2准则验证Infocom06数据集近似服从Poisson分布并给出相遇频率计算方法。

将节点对(u, v)相遇过程分成k个区间,统计每个区间中相遇次数n1,n2,?,nk,总相遇次数求出每个相遇区间的相遇频率(i=1,2,?,k)和节点对的相遇频率。令原假设H0服从Poisson分布,即X~P(λ),求出随机变量X落在每个区间的概率pi(i=1,2,?,k)。

为了检验原假设H0,即检验理论分布和统计分布是否符合,把偏差的加权平方和作为理论分布与统计分布之间的差异度。其中,ci是各个区间的权,依据皮尔逊准则,如果取,则当N→∞时,统计量ε的分布趋于自由度为k−γ−1的χ2分布, γ是理论分布中需要利用样本观测值估计的未知参数个数,这里取值为 1。经过测试,在显著性水平α=0.05时,Infocom06数据集中超过85% 的节点对(u, v)的相遇过程服从相遇频率为的Poisson分布。

鉴于式(4)的计算复杂性较高,且很难在实际系统中计算其值,给出一种适用于实际系统的、简单的估计值,即

其中,TTL是消息m的生存周期,tr是消息m生存周期的剩余时间。该方法基于这样的观察:消息m在网络中传播时间越长,d缓存到m的概率越大,反之则概率越小,该方法的预测结果和集中式计算的式(4)很接近,而且该方法计算简单,易于实现。

图1 节点v的缓存

当缓存满后,节点 u再收到新消息时,效用值最低的消息被丢弃。当收到效用值小于m的消息时,对丢弃m不产生影响,当收到效用值大于m的消息时,消息m会前移,当收到多于k+i个效用值大于m的消息时,m被丢弃。因此,消息m在ξ时刻之前被节点u丢弃的概率按式(6)计算

其中,P1(τ−t)是从时间t到τ节点u收到s个任意效用值的消息的概率,按式(7)计算

P2(ξ−τ)是节点 u从时间τ到ξ收到多于 k+i个效用值大于m的消息的概率,即

3.3 机制设计

在前面的效用计算中获得节点相遇频率是关键,3.2节给出在独立同分布的经典移动模型下节点相遇频率计算式和在真实移动轨迹中的计算方法,本节针对真实移动轨迹给出计算节点相遇频率的详细设计。

节点用如图2所示的数据结构记录并计算和每个节点的相遇频率。数据结构的主体是一个链表L,head是头指针,每个链表节点维护节点u和一个相遇节点的相遇频率信息,链表元素是结构体{id, cf,Qp, next},其中,id是和节点u相遇的节点标识,cf是二者的相遇频率,Qp是指向二者相遇记录队列Q的指针,next指向下一个节点。cf由Qp指向的队列Q计算,节点首先将时间离散化,等分成若干区间,然后记录每个区间内节点相遇次数,即队列Q的元素,最后依据区间数和相遇次数计算cf。

队列 Q的设计采用只有尾指针的顺序循环队列,既节省空间又易于操作。在实际系统中时间是无限的,节点不可能记录所有区间的相遇记录。并且真实移动轨迹中节点相遇具有波动性,如节点在白天相遇频繁,晚上则很少相遇。因此为节省存储空间并反映节点相遇的最新趋势,引入滑动窗口的概念,即节点只记录当前W个区间的相遇次数。当队列已满并统计新区间时,rear指针处插入一条新记录,就会覆盖一条最老的记录。

图2 节点维护相遇频率的数据结构

下面给出由Q计算cf的具体过程。节点在每次相遇时对相应队列Q执行Q[rear]++;当开始新的统计区间时,更新对应的频率值,但不需要遍历整个队列,因为相遇总数中只是多了rear指向的元素,少了rear将要覆盖的元素,其他值都没变,执行代码为:

在实际系统中,节点只需动态地为相遇频率较高的节点维护信息,所以L采用链式存储。在真实移动轨迹中,与一个节点反复相遇的节点集是有限的、固定的。如图3所示,与一个节点相遇次数大于1次、100次和200次的节点数相差不大。因此,节点要么经常相遇,要么很少相遇,甚至不相遇。

图3 Infocom06数据集中节点相遇次数

下面给出机制在具体路由中的交互过程(以Epidemic路由为例),当 t时刻节点u和v相遇时,以v为例,消息交换过程如下。

1) 节点u和v交换消息列表l和相遇频率表f,其中,l依据消息缓存生成,只包含消息id,f依据L生成,只包含节点id和相遇频率。

3) 节点 v依据消息效用和节点资源状况计算向节点u的最终请求消息列表

4) 节点按照对方最终的请求消息列表顺序交换消息直到一方没有数据或链路断开。

其中,rm是缓存m消耗的资源(如能量、存储空间和网络带宽等),而Rv是节点 v当前拥有的资源,本文仅表示缓存,xm=0代表不缓存消息m,xm=1缓存消息m。式(9)采用如下贪心算法求解。

1) 初始化背包载重量为Rv,背包价值量为0。

2) 把l'中消息按照效用值从高到低排序。

3) 从未被缓存的消息中选择效用最高的消息m,如果 size(m)+size(M)gt;Rv则返回 M;否则执行M=M∪{m},然后重复3)的操作。其中,M是已经缓存消息的集合,初始值为空,size()函数返回消息大小或消息集合的总大小。

3.4 开销分析

UBT在提高网络性能的同时,也带来额外开销,本节从存储、通信和计算 3个方面分析 UBT的主要开销。

存储开销主要来源于图2的数据结构,取决于链表L的长度和队列Q的长度W。链表长度就是节点频繁相遇节点集合大小,从图3可见其规模很小,设 E(|L|)为链表长度的数学期望,并且一个链表节点空间是 4倍的队列元素空间,则空间开销为(4+W)E(|L|),为了能准确计算节点相遇频率,W的取值不小于10。

通信开销是指除传输数据消息外,为实现UBT而传输的控制信息,主要是在节点相遇时交换消息列表l和相遇频率表f。消息列表长度取决于节点缓存大小和系统中消息流量大小,相遇频率表的长度为链表L的长度,二者规模不大,而且l只包含消息id,f只包含节点id和相遇频率信息。

计算开销主要有 3个方面:1)计算相遇频率,在 3.3节中已给出分布式计算过程,时间复杂度为O(1);2)计算效用比较复杂,经过3.2节的简化,其计算规模为,其中, E(|l′ |)是最终请求列表长度的数学期望,E(|ℜ|)是节点频繁相遇节点集元素数的数学期望,E(|L|)是节点相遇链表长度的数学期望,其中,E(|L|)=E(|ℜ|);从3.3节可知,因此,E(|l′|)不超过节点消息队列长度,从图3中可以看出E(|ℜ|)规模不大;3) 计算最终缓存消息列表,即0-1背包问题求解,其问题规模是对l′进行遍历,其规模小于等于消息队列长度。

4 仿真实验

4.1 仿真设置

基于ONE[28]设计仿真实验,主要验证UBT和SBT的激励效果并比较UBT和SBT的网络性能,因此选择简单的ER[29]为路由基础实现SBT和UBT激励机制,下文仿真结果中曲线ER和SBT分别表示无激励机制的ER和基于SBT的ER,UBTi和UBTr表示基于UBT的2个ER路由,前者是基于式(4)的集中式计算的理论值,后者是基于式(5)的近似估计值。

仿真分别在合作场景和不同自私度场景下进行仿真,并以ER性能作为比较参考线。比较的性能参数有投递率、时延和网络负载,其中,时延是统计成功投递消息的平均时延,网络负载是每个消息的平均转发次数。

实验选择 Infocom06真实移动轨迹数据集和RWP移动模型。其中,Infocom06数据集包含 98个内部节点,实验时去除包含外部节点和相遇持续时间为 0的记录,合并相遇区间重叠的记录。在RWP移动模型中,仿真区域为100 m×100 m,节点数为60,通信半径为5 m,初始时随机分布在仿真区域,仿真开始后,节点选择一个目的位置,以一定速度(在5~10 m/s区间随机选择)移动到目的位置,然后停止一段时间(在1~10 s区间随机选择)后,再做重复运动,直到仿真终止。

在基于Infocom06的仿真中每隔0.01天生成一个消息;在基于RWP的仿真中,在仿真的前500 s每隔1 s生成一个消息。每个消息随机选择源节点和一个目的节点。为简化节点交易和缓存管理,消息大小相等,缓存大小即缓存消息的个数。为保证所有消息都能正常传输,仿真时间进行到所有消息都到达生存时间为止。

4.2 仿真结果与分析

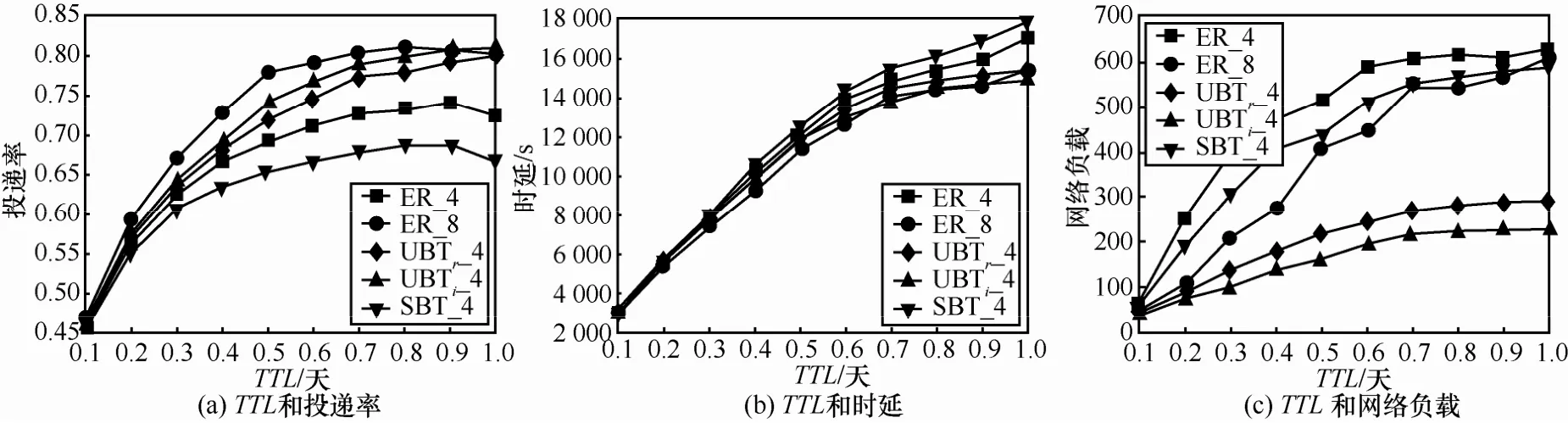

1) 在合作环境下,为了比较UBT和SBT对网络性能的影响,选取缓存大小为4和8时的ER为参照,在图4和图5中用ER_4和ER_8表示,并在缓存大小为4的参数下仿真UBT和SBT。首先分析ER_X参考线,然后比较SBT和UBT的性能。

在2种移动模型下,随着消息生存时间TTL的增加,投递率、时延和网络负载都基本呈增长趋势。其原因是随着TTL增长:①消息被转发机会增多,导致网络负载增加和投递率增大;②意味着消息可以在更晚些时候到达目的节点,从而增加了时延,也提高了投递率。在缓存受到限制时,TTL较大的情况下,Infocom06的投递率随TTL的增加而下降,如图4(a)所示。因为随TTL的增加网络中同时存在的消息增多,因此在缓存受限情况下,TTL较大时,导致网络拥塞,投递率下降。而RWP的消息TTL最大为100 s,在网络中同时存在消息不多,因此没有导致网络拥塞情况。

在2种移动模型下,随着节点缓存增加,投递率增加,时延减小。这是因为缓存越大,节点同时缓存的消息增多,使消息在更短的时间内被转发的机会增大,所以投递率增加,时延减小。但是在 2种移动模型下的网络负载随缓存变化却截然相反,如图4(c)和图5(c)所示。其原因是基于Infocom06的仿真中消息生存时间较长,若缓存较小则容易溢出,导致反复缓存相同消息从而增加网络负载;而基于RWP移动模型的仿真中消息生存时间短,此时缓存越大带来的转发机会越多从而增加网络负载。

SBT和UBT性能曲线升降趋势和原因与ER的基本一致。SBT_4的投递率和时延性能不如ER_4,但网络负载低于ER_4;而UBTi_4和UBTr_4的性能远优于ER_4,其中,投递率与时延性能和ER_8的相当,而网络负载远低于ER_8。因为SBT和ER盲目缓存,影响网络性能,而且SBT实行等价交换原则,因而减小了网络负载,但也降低了投递率和时延性能;而 UBT优先缓存那些能被下游节点以较高概率投递到目的节点的消息,因此 UBT能用较小的缓存获得较高的投递率和较小的时延。UBTr_4与UBTi_4的性能相近,但是UBTr_4计算简单且易于在实际系统中实现。

图4 Infocom06移动模型下TTL对网络性能影响

图5 RWP移动模型下TTL对网络性能影响

2) 在自私环境下,为了验证UBT和SBT的激励效果,并比较其在不同自私度下的网络性能,在基于Infocom06的仿真中,选取TTL为0.8天和缓存为4时的数据,在基于RWP的实验中选择TTL为80 s和缓存为4时的数据。

如图6和图7所示,ER在没有任何激励机制情况下,随自私节点增多,系统中数据的转发次数减少,因而网络负载减小,但是也降低了投递率,增加了时延。而在SBT和UBT激励下的ER,受自私节点数影响不大;UBT的性能优于SBT,同样是因为 UBT通过效用缓存提高了网络性能,用较小的网络负载获得较高的投递率和较小的时延。UBTr_4与UBTi_4的性能相近,可见UBTr_4的估计值与理论值相差不大,且易于实现。

图6 Infocom06移动模型下自私度对网络性能的影响

图7 RWP移动模型下自私度对网络性能的影响

5 结束语

本文设计了一种基于效用的“物—物交换”(UBT)激励机制,提高了简单“物—物交换”(SBT)激励机制的网络性能,实验证明,UBT不仅能有效激励节点协作,而且和SBT相比,能用较小的缓存获得较高的投递率和较低的时延。下一步工作将该机制应用于机会网络数据分发场景,并建立性能分析模型。

[1] BOLDRINI C, LEE K, ÖNEN M, et al. Opportunistic networks[J].Computer Communications, 2014, 48(14):1-4.

[2] 熊永平,孙利民,牛建伟,等. 机会网络[J]. 软件学报, 2009, 20(1):124-137.XIONG Y P, SUN L M, NIU J W, et al. Opportunistic networks [J].Journal of Software, 2009, 20(1): 124-137.

[3] 马华东, 袁培燕, 赵东. 移动机会网络路由问题研究进展[J]. 软件学报, 2015, 26(3): 600-616.MA H D, YUAN P Y, ZHAO D. Research progress on routing problem in mobile opportunistic networks[J]. Journal of Software, 2015,26(3): 600-616.

[4] SERMPEZIS P, SPYTOPOULOS T. Understanding the effects of social selfishness on the performance of heterogeneous opportunistic networks[J]. Computer Communications, 2014, 48(1): 71-83.

[5] LIU L. A survey on reputation-based incentive mechanism in opportunistic networks[J]. Applied Mechanics amp; Materials, 2014, 543-547:4288-4290.

[6] ZHU H, LIN X, LU R, et al. SMART: a secure multilayer credit-based incentive scheme for delay-tolerant networks[J]. IEEE Transactions on Vehicular Technology, 2009, 58(8): 4628-4639.

[7] BUTTYAN L, DORA L, FELEGYHAZI M, et al. Barter trade improves message delivery in opportunistic networks[J]. Ad Hoc Networks, 2010, 8(1): 1-14.

[8] XIAO M, WU J, LIU C, et al. TOUR: time-sensitive opportunistic utility-based routing in delay tolerant networks[J]. Proceedings- IEEE INFOCOM, 2013, 12(11): 2085-2091.

[9] ZHANG X, WANG X F, LIU A N, et al. PRI: a practical reputation-based incentive scheme for delay tolerant networks[J]. Ksii Transactions on Internet and Information Systems, 2012, 6(4): 973-988.

[10] CIOBANU R I, DOBRE C, DASCALU M, et al. SENSE: a collaborative selfish node detection and incentive mechanism for opportunistic networks[J]. Journal of Network and Computer Applications, 2014,41(1): 240-249.

[11] YAO L, MAN Y, HUANG Z, et al. Secure routing based on social similarity in opportunistic networks[J]. IEEE Transactions on Wireless Communications, 2015,15(1): 594-605.

[12] NING T, YANG Z, XIE X, et al. Incentive-aware data dissemination in delay-tolerant mobile networks[C]//2011 8th Annual IEEE Communications Society Conference on Sensor, Mesh and Ad Hoc Communications and Networks (SECON`2011).2011: 539-547.

[13] WANG Y, CHUAH M C, CHEN Y. Incentive driven information sharing in delay tolerant mobile networks[C]//2012 IEEE Global Communications Conference. 2012: 5279-5284.

[14] CHEN B B, CHAN M C. MobiCent: a credit-based incentive system for disruption tolerant network[C]//2010 Proceedings IEEE INFOCOM. San Diego, 2010:1-9.

[15] XIE Y, ZHANG Y. A secure, service priority-based incentive scheme for delay tolerant networks[J]. Security amp; Communication Networks,2015, 9(1): 5-18.

[16] 任智, 索建伟, 刘文朋, 等. 基于多方议价博弈的机会网络高吞吐量低开销概率路由算法[J]. 通信学报, 2015, 36(6): 45-52.REN Z, SUO J W, LIU W P, et al. High-throughput and low-overhead probabilistic routing based on multi-player bargaining game for opportunistic networks[J]. Journal on Communications, 2015, 36(6):45-52.

[17] 赵广松, 陈鸣. 自私性机会网络中激励感知的内容分发的研究[J].通信学报, 2013, 34(2): 73-84.ZHAO G S, CHEN M. Research of incentive-aware data dissemination in selfish opportunistic networks[J]. Journal on Communications,2013, 34(2):73-84.

[18] 李云, 于季弘, 尤肖虎. 资源受限的机会网络节点激励策略研究[J].计算机学报, 2013, 36(5): 947-956.LI Y, YU J K, YOU X H. An incentive protocol for opportunistic net-works with resources constraint[J]. Chinese Journal of Computers,2013, 36(5): 947-956.

[19] 蒋庆丰, 门朝光, 李香, 等. 基于虚拟货币的 DTNs激励感知低时延路由[J]. 计算机研究与发展, 2015, 52(12): 2707-2724.JIANG Q F, MEN C G, LI X, et al. A virtual currency-based incentive-aware low delay routing for DTN[J]. Journal of Computer Research and Development, 2015, 52(12): 2707-2724.

[20] MENASCHE D S, MASSOULIE L, TOWSLEY D. Reciprocity and barter in peer-to-peer systems[C]//2010 Proceedings IEEE INFOCOM.San Diego, 2010: 1-9.

[21] LIU L, YANG Q, KONG X, et al. Com-BIS: a community-based barter incentive scheme in socially aware networking[J]. International Journal of Distributed Sensor Networks, 2015, 2015(1):1-14.

[22] LI L. A survey on barter-based incentive mechanism in opportunistic networks[C]// International Symposium on Instrumentation and Measurement, Sensor Network and Automation. 2013:365-367.

[23] SAHA B K, MISRA S, PAL S. Utility-based exploration for performance enhancement in opportunistic mobile networks[J]. IEEE Transactions on Computers, 2016, 65(4):1.

[24] GAO W, CAO G. User-centric data dissemination in disruption tolerant networks[C]//Infocom 2011. 2011:3119-3127.

[25] LIU Q, MENG X U, YUN L I, et al. Routing algorithm in opportunistic network based on historical utility[J]. Journal of Computer Applications, 2013, 33(2): 361-364.

[26] LIN C J, CHEN C W, CHOU C F. Preference-aware content dissemination in opportunistic mobile social networks[J]. 2012 Proceedings IEEE INFOCOM, Orlando, 2012, 131(5): 1960-1968.

[27] ZHANG X, NEGLIA G, KUROSE J, et al. Performance Modeling of Epidemic Routing[J]. Computer Networks, 2007, 51(10): 2867-2891.

[28] KERANEN A, JORG O, KARKKAINEN T. The opportunistic network environment simulator[EB/OL]. http://www.netlab.tkk.fi/tutkimus/dtn/theone/.2013-11-008.

[29] VAHDAT A, BECKER D. Epidemic routing for partially-connected ad hoc networks[R]. Duke University, 2000.CS-200006.

Utility-based barter trade incentive scheme in opportunistic network

YAO Jian-sheng1,2, MA Chun-guang1, YUAN Qi1

(1. College of Computer Science and Technology, Harbin Engineering University, Harbin 150001, China;2. College of Computer Science, Jilin Normal University, Siping 136000, China)

In opportunistic networks, existing simple barter trade (SBT) incentive scheme degraded the network performance due to the blindly caching strategy. So a utility-based barter trade (UBT) incentive mechanism was proposed. In the UBT scheme, nodes cache messages by predicting their future encounters and the probability that the encounters forward these messages to their destinations, which improved the caching efficiency and the network performance. Simulated results show that, compared with SBT, UBT can obtain higher delivery ratio and lower delay by less network cost and effectively motivate nodes’ cooperation as well.

opportunistic networks, selfishness, barter trade incentive mechanisms, utility

s: The National Natural Science Foundation of China (No.61472097), Education Ministry Doctoral Research Foundation of China (No.20132304110017)

TP393

A

10.11959/j.issn.1000-436x.2016182

2016-04-06;

2016-06-17

国家自然科学基金资助项目(No.61472097);高等学校博士学科点专项科研基金资助项目(博导类)(No.20132304110017)

姚建盛(1980-),男,吉林农安人,哈尔滨工程大学博士生,主要研究方向为机会网络路由和激励机制。

马春光(1974-),男,黑龙江双鸭山人,博士,哈尔滨工程大学教授、博士生导师,主要研究方向为密码学、信息安全、物联网和机会网络。

袁琪(1973-),女,黑龙江齐齐哈尔人,哈尔滨工程大学博士生,主要研究方向为无线传感器网络、信息安全。