利用节点可信度的安全链路状态路由协议

梁洪泉,吴 巍

(1.通信网信息传输与分发技术重点实验室,河北石家庄 050081; 2.中国电子科技集团公司第五十四研究所,河北石家庄 050081)

利用节点可信度的安全链路状态路由协议

梁洪泉1,2,吴 巍1,2

(1.通信网信息传输与分发技术重点实验室,河北石家庄 050081; 2.中国电子科技集团公司第五十四研究所,河北石家庄 050081)

针对当前互联网中亟需解决的安全路由技术展开研究,在综合考虑节点身份和交互行为的基础上,引入一种基于动态贝叶斯网络的可信度量模型,将此模型应用于开放式最短路径优先路由协议,同时结合基于组合公钥的安全认证技术,提出了一种新的安全链路状态路由协议,能够为信息传输选择高安全可信的路径.仿真实验通过模拟拒绝服务攻击,验证了在同等条件下新安全链路状态路由协议在增强安全可信性的同时,并未显著增加协议的开销和复杂性,且在遭受网络攻击时具有较好的时效性和动态自适应能力,能够有效抑制异常实体的威胁.

可信度量;动态贝叶斯网络;组合公钥;可信平台模块;网络安全

随着当前信息社会的高速发展,网络安全成为通信网络领域关注的焦点.一方面,近年来针对网络节点的攻击层出不穷且破坏力巨大,网络节点面临被攻击、欺骗等风险;另一方面,以往对信息传输服务的研究大多建立在网络环境安全可信的理想条件下,难以满足当前用户对可信传输服务的迫切要求.因此,安全路由协议[1-2]成为业界的研究热点之一.

安全路由协议的研究包括节点安全及节点间信息交互安全两个方面.当前节点安全的主要解决方案包括基于可信根的身份认证和可信度量技术,前者将可信平台模块(Trusted Platform Module,TPM)[3-7]作为内置可信根,并以此为起点,结合安全启动、数据存储保护、完整性度量以及可信传递等技术,采取逐级度量、验证和传递的方式,完成节点可信度评估,其不足在于:其粒度较粗且难以有效应对内部攻击,如基本输入输出系统(Basic Input Output System,BIOS)易被篡改,导致可信根的可信性无法保证等;后者以社会关系学为基础,通过证据理论、概率论等方法[8-9]对节点身份和交互行为进行可信度量,但仍需在计算复杂度、精准性和动态适应性等方面进行优化.节点间信息交互安全大多采用基于密码学的安全加固方式,如文献[10-11]提出利用签名技术保证开放式最短路径优先(Open Shortest Path First,OSPF)协议安全的方法,虽然能有效抵御外部攻击,但难以有效应对内部破坏,且大多依赖第三方认证系统的支持,因而难以满足大规模的应用需求.

针对研究现状,笔者提出了一种基于节点可信度的安全链路状态路由协议,通过在网络中引入信任和基于组合公钥(Combined Public Key,CPK)的安全认证机制,一方面增强信息交互的安全性,另一方面在路由决策时综合考虑节点可信度和路径可信度,为信息传输选择高安全可信的路径.

1 节点可信度量模型研究

将基于可信根的身份认证与可信度量技术相结合,研究可信度量的组成和计算模型.

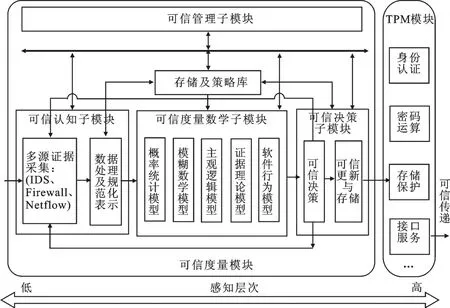

图1 可信度量模型的组成

1.1可信度量模型的组成

可信度量模型的组成如图1所示,主要包括:

(1)可信平台模块:TPM模块主要为节点提供身份认证、密码运算、存储保护以及接口服务等功能.

(2)可信度量模块:

利用TPM模块完成节点的身份认证和完整性评估,利用可信度量模块完成节点行为的可信度量,两者的结合能够提供更细粒度的安全保障.

1.2可信度量的计算

定义1 G=(V,E,T),表示当前网络的可信关系有向图,V和E分别为节点和边集合.若∀vi,vj∈V,且vi≠vj,使E(vi,vj)=Eij≠Ø,Eij、Eji∈E且Eij≠Eji,则称Eij为节点vi建立的关于节点vj的可信关系,T={T1,T2,…,Tn},表示节点的综合可信度集合.

节点vi对vj的综合可信度量Tij由其直接可信度量Dij和间接可信度量Iij综合得出,Tij的公式如下:

其中,t和t0分别为当前时间戳和最近一次完成可信计算的时间戳;W表示有效历史交互证据窗口;Wij表示在W中节点vi收集的关于vj的有效证据;C(Wij,t)表示时间戳t之前节点vi收集的关于vj的交互上下文; ΔC=C(Wij,t)-C(Wij,t0);a1和a2分别表示直接和间接可信度的权重,且a1+a2=1;Tij( Eij,C(Wij,t),t)表示在时间戳t的有效历史交互证据条件下,节点vi对vj的综合可信度量,且Tij( Eij,C(Wij,t),t)∈[0,1];φ表示可信度惩罚因子;τ(t)表示可信度衰减因子,可表示为

其中,τ(t)∈(0,1);δ为衰减调节因子,δ∈(0,1),其取值与有效证据更新的快慢有关,δ的大小决定了可信度衰减的快慢.当δ=0时,不衰减;δ取值越大,则衰减越快.

φ的表达式为

其中,φ∈(0,1),ΔTi=Ti(t)-Ti(t0).当ΔTi<0时,需要对该节点进行惩罚,φ越小,则惩罚越严厉. Ti的表达式为

其中,Ti∈[0,1],n表示网络G中与节点vi具有交互关系的节点数量.

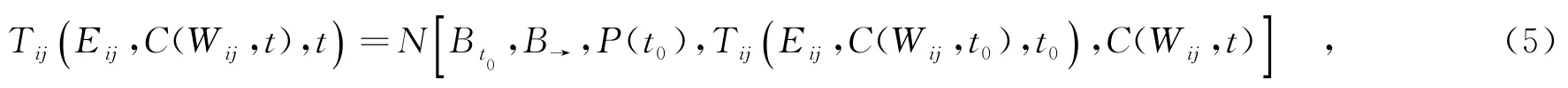

目前,针对可信度量的数学模型有很多,文中采用基于动态贝叶斯网络的可信度量模型(Trusted Measurement Model based on Dynamic Bayesian Networks,TMMDBN)[12],它以贝叶斯公式、贝叶斯定理为理论依据,将传统的贝叶斯网络与时序相结合,通过定义先验网络、转移网络和条件概率,在新证据获取的基础上,实现节点综合可信度的迭代计算,其表达式为

其中,N表示动态贝叶斯网络数学模型,Bt0、B→和P(t0)分别表示时间戳t0时的先验网络、转移网络和条件概率.

2 安全链路状态路由协议

在标准OSPF的基础上进行可信改造,通过引入信任和基于CPK的安全认证机制,实现安全链路状态路由协议(Secure Link State Routing Protocol,SLSRP).

2.1基于CPK的安全认证技术

采用基于CPK的安全认证技术,实现节点、协议交互对等体之间的身份认证,保证数据传输的完整性和真实性,其工作原理为:初始时,对数据包进行安全散列,利用当前节点身份标识号码(IDentity,ID)的私钥进行签名运算,获取签名数据,并将其携带于数据包中发送至对端;接收端依据数据包所携带的节点ID,对其进行检验以验证其合法性.另外,为防止信息泄露,一方面,采用对称密钥加密技术实现节点间协议的安全收发;另一方面,在节点之间采用CPK技术实现会话密钥的协商.基于CPK的信息交互处理过程如图2所示,其密钥协商仅需1次交互即可完成,无需在网络中传递会话密钥,保证了密钥传递的安全性.

与传统的公钥基础设施(Public Key Infrastructure,PKI)、数字签名等技术相比,基于CPK的安全认证技术无需第三方证明及数据库的在线支持,单个芯片即可实现,在工程应用上具有经济、高效、支持大规模等优势,因此,能够有效弥补OSPF本身安全认证机制简单且易破解的缺陷.

图2 基于CPK的信息交互处理流程

2.2SLSRP协议的可信传递

首先在不破坏OSPF完整性的基础上进行可信改造,实现SLSRP.将OSPF协议公共报文头中的“Authentication”字段长度由64 bit扩展至128 bit,用于存储CPK签名,另外,在OSPF的LINK TLV报文中填充节点可信度信息.

SLSRP协议在可信传递前,首先由当前节点利用TMMDBN完成对邻接节点的可信度计算并形成本地可信关系列表;其次,在邻居发现、链路状态泛洪等协议交互过程中采用基于CPK的安全认证机制来保证协议交互对等体的身份可信,并将携带的可信信息在全网范围内进行安全传递和扩散,形成全网统一的包含可信度信息的链路状态数据库;最后,利用受限最短路径优先(Constrained Shortest Path First,CSPF)算法计算满足可信度要求的最优路径.SLSRP协议的可信传递控制流程如图3所示.

图3 SLSRP协议的可信传递控制流程

2.3SLSRP协议的可信路由计算

定义2 设vs,vd∈V,且vs≠vd,分别表示源和目的节点,若构成可信路径的各节点能够满足信息传输的保密性、可用性和完整性要求,并能够提供可预期的安全可信服务,则称P(vs,vd)={vs,…,vd},为网络G中节点vs与vd间的可信路径.

可信路径的代价用C来表示,其表达式为

其中,O∈[0,1],为常量;C(vs,vd,O)表示节点vs和vd间满足节点可信度为O约束条件下的可信路径的代价;C∈[0,max],max为系统设定的上限值.

SLSRP协议在路由计算时,以节点综合可信度为基础,选择C最小的路径.当vs与vd间仅有1条满足要求的可信路径时,该路径即为最优路径;当vs与vd间有多条满足要求的可信路径时,除C外,还需结合可信

路径的长度、可信度均值和可信度抖动进行综合考虑.可信路径的可信度均值用M来表示,其表达式为

其中,Px、Mx分别表示第x条可信路径及其节点可信度均值;Length(Px)表示第x条可信路径的长度.

可信路径的可信度抖动用V来表示,其表达式为

其中,Vx表示第x条可信路径的可信度抖动.

SLSRP协议的最优可信路径(Optimization Trusted Path First,OTPF)的伪代码如下所示.其中,第(2)步根据改进的最短路径算法t Dijkstra计算网络G中节点vs和vd间的可信路径集合P;第(3)步若存在多条满足要求的可信路径,则按照路径最短优先原则选择路径长度最短的可信路径;第(4)步若存在多条长度相同的最短可信路径,则按照可信度抖动最小优先原则选择抖动最小的可信路径;第(5)步若存在多条抖动相同的最短可信路径,则按照可信度均值最大优先原则选择均值最大的可信路径.

输入:G,Vs,Vd

输出:Pbest

Begin

(1)PminLen=Φ,Pbest=Φ,Pbest_V=Φ

(2)P=t Dijkstra(G,Vs,Vd)

If(P!=Φ)

(3) If(P.GetSize()>1)

PminLen=Length_first_Cal(P)

(4) If(PminLen.GetSize()>1)

Pbest_V=V_first_Cal(PminLen)

End if

(5) If(Pbest_V.GetSize()>1)

Pbest=M_first_Cal(Pbest_V)

End if

Else

Pbest=P

Else

Pbest=Φ

End if

end

3 仿真实验及分析

可信度量模型采用TMMDBN,仿真实验主要对SLSRP协议的有效性进行验证与分析.

3.1实验设计

基于OPNET Modeler网络仿真平台对SLSRP协议进行仿真建模,仿真场景如图4所示,由38个核心路由器,2个接入路由器和2个用户节点构成,所有核心路由器构成核心路由域,业务由Src产生,穿越网络后到达Dest.参数设置如表1所示.

图4 仿真场景

表1 仿真实验参数设置

3.2仿真与分析

根据实验设计进行仿真实验,通过相同场景下SLSRP与OSPF的对比,分析并验证SLSRP的时效性和动态自适应能力.

首先,将SLSRP与OSPF的协议开销进行对比,实时协议开销如图5(a)所示,平均协议开销对比如图5 (b)所示,星形相连曲线为SLSRP,十字星形相连曲线为OSPF.在仿真初始时,路由震荡导致了SLSRP与OSPF的协议开销均较大,在36 s左右达到峰值,此时SLSRP的协议开销比OSPF增大了约57.1%,此后在80 s左右SLSRP与OSPF均完成了路由收敛且协议开销相差不大,从整体来看,SLSRP的平均协议开销比OSPF增加了约11.7%,这主要是由SLSRP引入的认证机制所导致的;在仿真时刻500 s、700 s和900 s遭受拒绝服务攻击后,由于节点可信度的变化导致SLSRP重新触发路由计算,因而SLSRP的协议开销比OSPF明显增大,而在其他时刻两者的协议开销相差不大.

图5 仿真结果

其次,将SLSRP与OSPF的业务端到端时延进行对比,具体如图5(c)所示,方形相连曲线表示被攻击节点数为0时的OSPF,十字星形和星形相连曲线分别表示被攻击节点数为0和3时的SLSRP.当被攻击节点数为0时,SLSRP由于采用CPK机制所增加的额外开销,导致其时延略大;当节点LSR20/17/2分别在仿真时刻500 s、700 s和900 s遭受拒绝服务攻击时,由于OSPF无法及时获取链路状态的改变,直至超出54 s的宕机判断间隔后才触发路由重新计算,导致时延显著增大.因此,OSPF协议难以快速应对拒绝服务攻击;同等条件下,SLSRP则能够及时获取节点可信度的变化而触发路由重新计算,在路由重新收敛的同时,仅仅增加了较小的时间开销.

在整个仿真过程中,TMMDBN由内嵌于设备模型的可信度量模块完成,其在非受限资源条件下仅仅是略微增加节点模型的计算复杂性,对网络系统本身的复杂性和开销影响很小.伴随着网络状态的变化以及后续攻击行为,最优可信路径的选择发生了4次变化,具体如表2所示.

表3 业务流经的最优可信路径

实验结果表明,在正常情况下,SLSRP能够完成路由收敛和业务转发,证明了其有效性,与OSPF相比,SLSRP在路由收敛以及业务传输时间上相差无几,但协议开销略大;当网络遭受拒绝服务攻击时,与OSPF相比,SLSRP引入的信任和认证机制并未显著增加协议的开销和复杂性,同时能够及时获取节点可信度的变化并重新触发路由计算,使得SLSRP具有较好的动态自适应能力和时效性,并为信息传输选择了高安全可信的路径,有效抵制了拒绝服务攻击.

4 结束语

针对不安全的网络环境,笔者提出了一种基于节点可信度的安全链路状态路由协议,通过在网络中引入信任机制,使SLSRP在路由计算时对节点可信度和路径可信度进行了综合考虑,同时利用基于CPK的安全认证技术来增强协议交互的安全性.仿真实验表明,SLSRP在遭受拒绝服务攻击时具有较好的时效性和动态自适应能力,为可信网络连接技术的研究奠定了较好的基础.下一步工作是对SLSRP进行优化,并对持续攻击下SLSRP的路由震荡问题进行深入研究.

[1]王洪超,郭华明,张宏科.可信路由机理及关键技术[J].中兴通讯技术,2009,15(6):13-17. WANG Hongchao,GUO Huaming,ZHANG Hongke.Research on Theory and Key Technologies of Trustworthy Routing[J].ZTE Communications,2009,15(6):13-17.

[2]林晖,马建峰.无线Mesh网络中基于跨层信誉机制的安全路由协议[J].西安电子科技大学学报,2014,41(1): 116-123. LIN Hui,MA Jianfeng.Cross Layer Reputation Mechanism Based Secure Routing Protocol for WMNs[J].Journal of Xidian University,2014,41(1):116-123.

[3]徐明迪,张焕国,张帆,等.可信系统信任链研究综述[J].电子学报,2014,42(10):2024-2031. XU Mingdi,ZHANG Huanguo,ZHANG Fan,et al.Survey on Chain of Trust of Trusted System[J].Acta Electronica Sinica,2014,42(10):2024-2031.

[4]张倩颖,冯登国,赵世军.基于可信芯片的平台身份证明方案研究[J].通信学报,2014,35(8):95-106. ZHANG Qianying,FENG Dengguo,ZHAO Shijun.Research of Platform Identity Attestation Based on Trusted Chip [J].Journal on Communications,2014,35(8):95-106.

[5]TRUSTED COMPUTING GROUP.TPM Platform Module Library Family“2.0”Revision 01.07 Parts 1-4[EB/OL]. [2015-04-14].http://www.trustedcomputinggroup.org.

[6]KRAXBERGER S,TOEGL R,PIRKER M,et al.Trusted Identity Management for Overlay Networks[M].Berlin: Springer-Verlag,2013:16-30.

[7]OBERLE A,LARBIG P,KUNTZE N,et al.Integrity Based Relationships and Trustworthy Communication between Network Participants[C]//Proceedings of the IEEE International Conference on Communications.Piscataway:IEEE,2014:610-615.

[8]MELAYE D,DEMAZEAU Y.Bayesian Dynamic Trust Model[C]//Proceedings of the 4th International Central and Eastern European Conference on Multi-agent System.Berlin:Springer-Verlag,2005:480-489.

[9]FENG R,XU X F,ZHOU X,et al.A Trust Evaluation Algorithm for Wireless Sensor Networks Based on Node Behaviors and D-S Evidence Theory[J].Sensors,2011,11(2):1345-1360.

[10]MURPHY S,BADGER M,WELLINGTON B.OSPF with Digital Signatures[EB/OL].[2015-06-08].http://www. faqs.org/rfcs/rfc2154.html.

[11]李道丰,杨义先,谷利泽,等.采用可净化签名的OSPF协议安全保护机制[J].北京邮电大学学报,2011,34(3): 79-83. LI Daofeng,YANG Yixian,GU Lize,et al.Secure Protection Mechanism for OSPF Protocol with Sinitizable Signature Scheme[J].Journal of Beijing University of Posts and Telecommunications,2011,34(3):79-83.

[12]梁洪泉,吴巍.基于动态贝叶斯网络的可信度量模型研究[J].通信学报,2013,34(9):68-76. LIANG Hongquan,WU Wei.Research of Trust Evaluation Model Based on Dynamic Bayesian Network[J].Journal on Communications,2013,34(9):68-76.

(编辑:齐淑娟)

Secure link status routing protocol based on node trustworthiness

LIANG Hongquan1,2,WU Wei1,2

(1.Science and Technology on Information Transmission and Dissemination in Communication Networks Laboratory,Shijiazhuang 050081,China;2.The 54th Research Institute of China Electronics Technology Group Corporation,Shijiazhuang 050081,China)

To develop secure routing technology for the current Internet,a trusted measurement model based on dynamic Bayesian networks(TMMDBN)is introduced by taking both node identity and its interaction into account.Combining the security authentication technology based on the combined public key (CPK),a new secure link state routing protocol(SLSRP)is proposed by applying the model to the OSPF protocol,which can determine a high security and trusted path for data transmission.Simulation results show that SLSRP achieves a much better security performance than OSPF with little increase in signaling overhead and computational complexity.Moreover,SLSRP has an adaptive capability and can quickly react to the denial of the service attack,which can effectively suppress the threat of an abnormal entity.

trusted measurement;Bayesian networks;combined public key;trusted platform module; network security

TP393

A

1001-2400(2016)05-0121-07

10.3969/j.issn.1001-2400.2016.05.022

2015-07-15 网络出版时间:2015-12-10

国家部委基金资助项目(B1120131046);国家高技术研究发展计划(“863”计划)资助项目(2015A015701)

梁洪泉(1981-),男,高级工程师,中国电子科技集团公司第五十四研究所博士研究生,E-mail:lianghongquan_1981@163.com.

网络出版地址:http://www.cnki.net/kcms/detail/61.1076.TN.20151210.1529.044.html