基于光纤通道存储区域网的改进DHCHAP安全协议研究

乔猛生 赵 洋

(南京理工大学计算机科学与工程学院 江苏 南京 210000)

基于光纤通道存储区域网的改进DHCHAP安全协议研究

乔猛生赵洋

(南京理工大学计算机科学与工程学院江苏 南京 210000)

数据中心及各种云平台的迅猛发展对所采用的光纤通道存储区域网(FCSAN)提出了更高的要求。其所涉及的安全性问题逐渐成为其中的研究重点,而身份认证通常是构筑网络系统的安全基石,是构成其他信息安全技术的基础,因此设计一个可靠性高、安全性强的认证方案显得尤为迫切。在研究FCSAN中现有DHCHAP(Diffie-HellmanChange-HandshakeAuthenticationProtocal)协议认证的基础上,针对随机值不安全,通信次数多的问题提出一种改进的安全协议方案。通过使用有效的干扰因子隐藏原有协议的随机数,并额外引入动态参数,在comwarev7的系统平台上设计并实现了二重双向认证机制。通过模拟不同组网环境,模拟报文攻击等实验,确认了协议的有效性和安全性,进一步提升了目前常用FCSAN中设备与设备,设备与节点(服务器、磁盘)之间通信的安全性和高效性。

Diffie-Hellman挑战握手认证协议随机数干扰因子二重双向认证

0 引 言

随着互联网应用的不断增长,网络服务器需要存储的数据越来越多,导致了对服务器存储容量的需求不断增长。当服务器的内部存储容量无法满足信息增长的需求时,人们通常将服务器的存储“外部化”,这就意味着存储器和服务器进行了分离[1]。存储区域网(SAN)技术为服务器提供了专用的外部储存环境,充分利用新的存储硬件技术和网络技术,满足对大容量、高可靠数据的存储、访问和备份等需求[2]。目前,SAN可以采用光纤通道技术(FCSAN)或IP技术实现[3]。

FCSAN虽然有效解决了存储空间的问题,但是其新的网络结构的出现也不可避免地带来了安全性的困扰。通常来说,身份认证协议[4]是一类重要的密码协议,它可以保证接入FCSAN网络的节点的身份正确性,是所有安全的基础[5]。目前以太网光纤通道的认证协议包括FCAP,FCPAP,DHCHAP和FCEAP[6]等。FCAP是SLAP(交换联结认证协议)的一个扩展协议,SLAP使用了数字认证使得多个存储核心交换机之间能够进行互相认证;FCPAP是采用发送包括口令的认证请求方式进行认证,但是其口令是明文传输,虽然简单但是极易被窃听,存在安全隐患,影响存储设备上信息安全;DHCHAP是带DH算法的CHAP认证协议,其密码无需在网络上传输,但是仍旧存在一定的安全隐患,如对随机值的攻击等;FCEAP是一种可扩展的认证协议,是一种通用协议,它可支持多种认证机制,包括MD5挑战值、智能卡、Kerberos、公钥和OTP等认证机制,因此具备令人满意的安全性。然而,这种协议需要安全可靠的第三方公共基础设施的支持,通常费用过高且有极大的局限性。

综上所述,由于DHCHAP协议简单而实用,且具备一定的安全性措施,因此为大多数硬件设备厂商所选择,例如Cisco的Nexus5000SeriesNX-OSSAN交换机、EMC的ConnectrixDS300B光纤交换机、Brocade的SAN交换机、浪潮的FS5800/FS5802系列交换机等。针对DHCHAP协议实用和可扩充等特性,不少研究人员都也提出了一些改进方案。例如,文献[7]提出了基于RADIUS的一种DHCHAP改进方案。此方案试图引入认证机制解决协议的安全性问题,但仍存在一些不足,例如挑战值没有得到保护、双向认证所需通信次数较多等。本文在研究和分析现有各种安全认证协议[8-13]的基础上,对DHCHAP协议进行了扩展和改进,具体包括修改密码存储方式、增加干扰因子、引入动态参数并添加验证因子。相对于原有DHCHAP协议,我们的设计方案在提高密码存储的安全性,保护随机值的传输,增强协议的动态性,减少双向认证的通信次数的基础之上,也提升了协议的性能。

1 FC SAN中DHCHAP协议

DHCHAP是一种带DH算法的挑战握手认证协议。其主要是针对点对点(PPP)连接的网络设备进行身份认证。

由于默认光纤通道协议的使用环境是安全的,因此该协议设计之初在安全方面并没有进行太多考虑;在存储区域网中进行的访问控制也几乎没有;在FCSAN中发生的一些人为操作错误会给关键业务应用带来极大危害。FCSAN中最典型的安全威胁有未经授权的访问、欺骗(Spoofing)。未经授权的访问是最为常见的安全威胁,可以是将一台已被入侵的服务器连接到光纤网络上,也可以是将一台未授权的光纤交换机(或者磁盘、服务器)接入光纤通道存储区域网,此时可以采用DHCHAP对上述设备的身份进行鉴别,只有通过身份认证的设备方可接入FCSAN。 欺骗是与未经授权访问有关的一种威胁。欺骗有多种形式和名称:仿冒、身份窃取、抢劫、伪装和WWN(全球名字)欺骗。其中一种形式是假冒用户,而另一种是伪装成一个已被授权的WWN。为了阻止诈骗者渗透网络,我们可采用DHCHAP对获得授权的个体进行身份鉴定,保证合法设备接入到FCSAN。

1.1DHCHAP协议设计原理

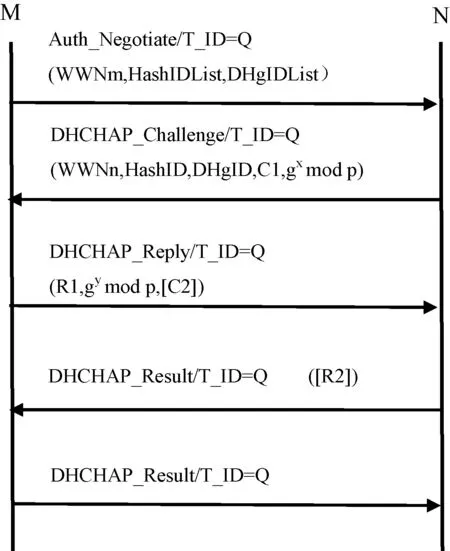

FCSAN中DHCHAP方案如图1所示。该协议是在链路建立结束之后,认证端向对端发送一个“challenge”消息,对端将包含DH值的一些参数经过一系列哈希函数计算出应答值,然后将其应答值、DH值及其他一些值发送给认证端,认证端根据本地计算的哈希值来验证对端发送的哈希值是否正确,如果正确则认证成功;否则认证失败。FCSAN中一个完整的双向认证过程的步骤简单概括如下:

假设M(发起端),N(响应端)分别为两台网络设备(交换机与交换机,交换机与服务器或磁盘)

1)M->N:WWNm,HashIDList,DHgIDList

M向N发送全球名字WWNm、支持的HashIDList、DHgIDList,连接请求建立完成。

2)N->M:WWNn,HashID,DhgID,C1,gxmodp

N收到M发送的消息后解析参数后将全球名字

WWNn、HashID、DhgID、随机数C1及DH值gxmodp发送给M。随机数C1作为挑战值,N端需保存该随机挑战值。

3)M->N:R1,gymodp,[C2]

M收到C1值后计算H(Ti||Km||H(C1||(gxymodp)))作为值R1,然后将其及DH值gymodp作为响应消息发送给N,如果是双向认证再附加上C2。

4)N->M:Result,[R2]

N收到M发来的响应消息后,根据自己存储的Km,计算H(Ti||Km||H(C1||(gxymodp))),并比较其值与M传过来的值是否相等。如果相等,则N通过对M的认证并给M发送认证成功的回执;否则认证失败拒绝接入FCSAN。如果是双向认证则回复值R2并继续5);否则结束。

5)M->N:Result2

同样M在本地计算并比较与对端传来的值R2是否相等。若相等则认证成功;否则失败。

图1 FC SAN中DHCHAP协议

1.2DHCHAP协议分析

DHCHAP协议是一种挑战应答模式的动态口令身份认证机制,其设计简单且有效,通过随机数的多变性保证了一次一密的要求,确实可以抵抗多种攻击。

当然DHCHAP协议运用在FCSAN网络中并非是完美的,也存在着一些劣势,具体如下:

1) 设备上的密码都是明文存储。密码实际是作为口令身份出现的。口令本是为验证身份而设计,要具有一定的保密性。然而此处密码是明文存储在设备上的,易被窃取,存在一定的安全隐患;

2) 原认证协议中的挑战值没有被保护。虽然随机值保证了一次一密,但仍不安全,因为在消息通信时其值是直接封装在报文中的,在传输时直接暴露在网络中,只要报文被截获,也就失去了安全性;

3) 双向认证通信次数较多。就本协议而言双向认证需通信五次,倘若通信次数减少一次,则消息在网络上的传输时间会减少近1/5,整个系统的效率会有一定的提高。

鉴于以上不足,本文提出了FCSAN环境下一种改进的DHCHAP协议,不但在原有的通信次数上实现了二重双向认证,而且较好地隐藏了随机数挑战值,同时也额外增加了动态参数,提高了安全性。

2 协议的改进与分析

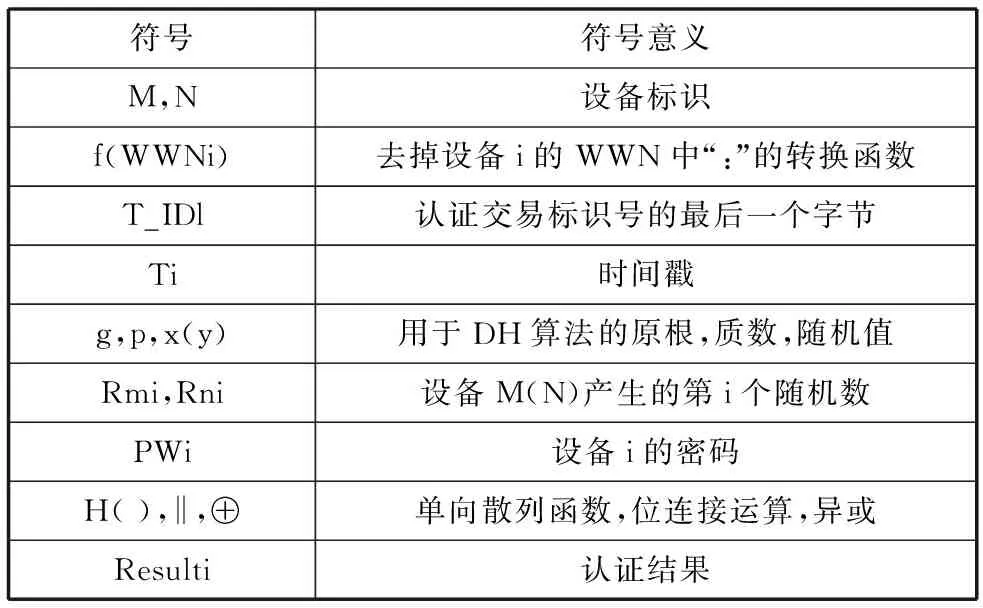

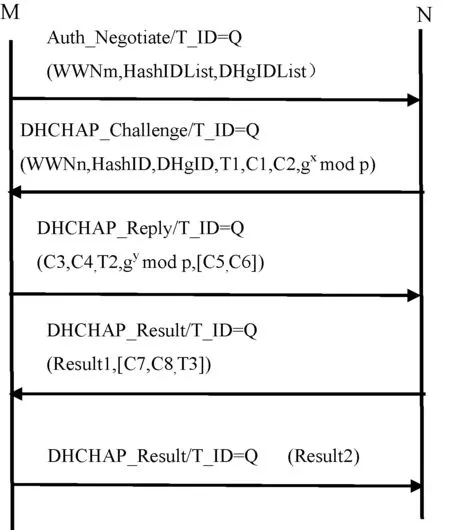

协议仍然由两个实体组成:发送端和响应端。每端存储着本地密码和远端密码,本地密码可以是通用密码,也可以是指定WWN的本地密码。本方案的改进之一是本地密码以加密的方式储存,考虑到后续设备可能需要显示加密前密码的有关信息的需求,此处加密采用可逆算法。远端密码不再是远端设备单纯的密码,而是WWN转换值与密码的散列值,其余改进将在后面详细叙述。改进后的具体通信过程及通信参数如图2所示。为了后续便于给出具体的通信步骤,下面先给出改进后的认证过程中的符号定义,如表1所示。

表1 认证过程中的符号定义如下

图2 改进后的DHCHAP协议

M和N进行二重双向认证需要五次信息交换,具体步骤如下:

1) 与原协议相同,此处不再说明。

2)N->M:WWNn,HashID,DhgID,T1,C1,C2,gxmodp。

其中:

C1=H(H(f(WWNn)||PWn)⊕H(T1||T_IDl))⊕Rn1

C2=H(H(f(WWNn)||PWn)⊕Rn1)

S1:提取当前N的时间戳T1及交易标识的最后一个字节,连接得到哈希值H(T1||T_IDl),将M的全球名字转换后的字符串与其密码连接后产生哈希值H(f(WWNn)||PWn),并产生随机数Rn1、DH值gxmodp,计算C1、C2。C1的作用不再是一个随机挑战值,而是通过使用上述两个哈希值异或后的哈希值来隐藏随机数Rn1。C2的作用是为实现双向认证而添加的验证因子,这样就可以实现双向认证。

S2:N将挑战消息发送给M。

3)M->N:C3,C4,T2,gymodp,[C5,C6]。其中C3=H(Rn1)⊕Rm1,C4=H(Rn1⊕Rm1⊕H(T2||T_IDl)⊕H(C1||(gxymodp))),C5=H(H(f(WWNm)||PWm)⊕H(T2||T_IDl))⊕Rm2,C6=H(H(f(WWNm)||PWm)⊕Rm2)。

S1:M收到N的挑战消息后,在远端密码数据库中查询WWNn对应的认证因子H(f(WWNn)||PWn),并根据挑战消息中的T1计算H(T1||T_IDl),由此可知Rn1′=C1⊕H(H(f(WWNn)||PWn)⊕H(T1||T_IDl)),C2′=H(H(f(WWNn)||PWn)⊕Rn1′),然后比较C2’ 与C2是否相等。如果不相等,则说明N不合法认证失败;否则继续S2。

S2: 提取当前M的时间戳T2,并产生随机数Rm1、DH值gymodp,计算C3、C4。如果支持二重双向认证,产生随机数Rm2,计算出C5、C6。C5、C6作用与C1、C2相同,在此不再赘述。

S3:M将回复消息发送给N。

4)N->M:Result1,[C7,C8,T3]。其中C7=H(Rm2)⊕Rn2,C8=H(Rm2⊕Rn2⊕H(T3||T_IDl)⊕H(C5||(gxymodp)))。

S1:N收到M的回复消息时会进行验证。N用2)中产生的随机数Rn1进行如下运算:Rm1′=H(Rn1)⊕C3′,C4′=H(Rn1⊕Rm1′⊕H(T2||T_IDl)⊕H(C1||(gxymodp)))。然后比较C4’与C4,如果不等则对M认证失败;如果相等且不是二重双向认证,则认证成功转到S4;否则继续S2。

S2: 对M进行第二次认证,验证C6′即可。根据N收到的报文,可计算得:Rm2′=C5⊕H(H(f(WWNm)||PWm)⊕H(T2||T_IDl)),C6′=H(H(f(WWNm)||PWm)⊕Rm2′。然后比较C6′与C6是否相等,如果不等则未通过对M的认证,即认证失败;否则继续S3。

S3: 提取当前N的时间戳T3,产生随机数Rn2,计算C7、C8。

S4:N将认证结果消息发送给M。

5)M->N:Result2

S1: 当M收到N的结果消息,如果支持二重双向认证需继续进行验证。M用过程3)中产生的随机数Rm2进行如下运算:Rn2′=H(Rm2)⊕C7′,C8′=H(Rm2⊕Rn2′⊕H(T3||T_IDl)⊕(C5||(gxymodp)))。然后比较C8′与C8,如果不等则对N认证失败;否则认证成功。

S2:M将认证结果消息发送给N。

3 协议的安全性分析和性能分析比较

3.1安全性分析

3.1.1安全性定性分析

本文在保存远端密码时,并没有保存远端设备的真实密码,而是将密码与其他参数的散列值保存在远端密码数据库中。因为散列函数是单向的,这样即使密码数据库被窃取,攻击者也无法获取密码。另外在认证过程中增加了动态因子及干扰因子,这样一来可以防止消息被攻击者截获并篡改。这些使得安全性都得到了提高,具体安全性定性分析如下:

1) 密码保护。在原协议中,本地密码是以单个属性项存储在设备的本地密码数据库中的(如果通过第三方认证则存储在第三方设备密码数据库中,比如radius服务器)。由于一般设置的密码较为简单,攻击者可能会通过字典攻击获取密码。但在改进后的协议中,设备的本地密码是以秘密信息形式存储在本地的,即是以密文的形式存储,攻击者难以在短时间寻找密码,即使攻击成功,整个认证过程早已结束,可抵抗字典攻击获取密码。对于远端设备密码,则更为安全,在本节开始已阐述,不再赘述。

2) 随机数隐藏。在原协议中,产生的随机数是直接暴露在网络上的,然而改进的协议通过干扰因子(WWN的转换值与密码连接后的单向哈希值)及动态因子时间戳经过复杂的数学与加密运算对产生的随机值做了隐藏。即使攻击者截获其挑战值也无法获取随机值进行伪装攻击。

3) 动态参数。改进后的协议引入了实时的动态参数时间戳Ti,并将其与每次认证的交易标识号的最后一个字节连接产生的哈希值作为后续散列的一部分,增加了协议的动态性,这样每个时刻产生的哈希值不一样,攻击者即使截获报文然后再进行伪装也很容易被对端发现。

4) 二重双向认证。在原协议中如果是双向认证,则相互只认证一次。而在改进后的协议的二重双向认证中,相互认证了两次,只有到最后一次认证成功才算成功,方可接入FCSAN中,这相当于双保险,提供了一种强安全认证机制。

3.1.2安全性形式化分析

安全协议的形式化分析可以检查和分析协议的安全漏洞以及能否达到预期的设计目标。本文采用成熟的BAN逻辑形式化分析方法对改进的协议进行形式化分析。注:以下所用到的BAN逻辑推理规则标识符(如R1,R2,…)均与参考文献[14]一致。为了分析简便,舍去了与形式化分析无关紧要的参数协商,并且只分析了二重双向认证其中的一次双向认证,另外一次双向认证与其类似,不再叙述。此外,为简化描述,分别用yi表示h(f(WWNi)||PWi),ti表示h(Ti||T_IDl),dh表示gxymodp。

协议理想化模型:

(1)M->N:WWNm

(2)N->M:WWNn,T1,C1,C2,gx

(3)M->N:C3,C4,T2,gy

(4)N->M:result

协议安全性要求:

G1:ifh(yn⊕Rn1′)=h(yn⊕Rn1)then

M|≡h(yn⊕Rn1)

G2:if

h(Rn1⊕Rm1'⊕t2⊕h(C1,dh))=h(Rn1⊕Rm1⊕t2⊕h(C1,dh))

thenN|≡h(Rn1⊕Rm1⊕t2⊕h(C1,dh))

协议运行的初始化条件:

(A1)N|≡#(Rn1)

(A2)M|≡#(Rm1)

(A3)M|≡N|~{WWNn,T1,C1,h(yn⊕Rn1),gxmodp}

(A4)N|≡M|~{C3,h(Rn1⊕Rm1′⊕t2⊕h(C1,dh)),T2,gymodp}

(A5)N|≡M|⟹h(yn⊕Rn1′)

(A6)M|≡N|⟹h(Rn1⊕Rm1′⊕t2⊕h(C1,dh))

协议分析过程:

由初始条件(A1)和消息新鲜性规则R11得:

M|≡#{WWNn,T1,C1,h(yn⊕Rn1),gxmodp}

(1)

由式(1)、(A3)和随机数验证规则R4得:

M|≡N|≡{WWNn,T1,C1,h(yn⊕Rn1),gxmodp}

(2)

由式(2)和信念规则R14得:

M|≡N|≡h(yn⊕Rn1)

(3)

由式(3)、A5和管辖规则R5得:

M|≡h(yn⊕Rn1)

证明协议满足安全要求G1。

对于安全要求G2的证明与G1类似,在此不再叙述。

3.2性能分析比较

3.2.1性能定性分析

改进后的协议不仅减少了双向认证的通信次数,而且在原来相同的通信次数上实现二重双向认证,使得整个系统的性能得到了提升。具体性能分析如下:

1) 原协议如果从发起认证协商算起,双向认证需要通信5次,而改进后的协议只需要4次,如果按照原来的5次通信,则可以实现二重双向认证(二次双向认证)。

2) 改进后的整个协议主要花费是消息在网络上的传输时间和封装消息时哈希与异或运算的过程及DH值运算过程,因为在原协议中本就有计算DH值的运算过程,所以对于改进后的协议,其不会影响整个系统的性能。对于哈希过程而言,改进后的协议增加了哈希次数,可能比较繁琐,但相对于DH值计算过程而言,其不是影响整个系统性能的主要问题。改进后的协议相对于原协议增加了异或运算,这是为了实施双向认证而设计的。因为异或运算只要通过简单的位运算即可完成,所以时间可以忽略不计,也不会影响整个网络系统的性能。具体改进后协议的计算复杂性分析详见下一小节。

3) 在原协议中,如果需要重认证,则需要在设备上配置重认证时间间隔,而改进后的协议在不需要配置重认证时间的情况下,就可以实现二重双向认证,提高了整个系统的效率。

3.2.2计算复杂度分析

改进后的协议使用了连接运算、模幂运算、异或运算和散列运算。其中连接运算时间和异或运算时间可以忽略不计。因为连接运算只是相当于字符串的连接,异或运算只需进行位运算,这相对于散列运算和模幂运算来说微乎其微。所以改进后的协议耗费集中在散列运算和模幂运算上。对于模幂运算来讲,改进前后无变化,我们无需分析。对于散列运算可以选用目前应用最广泛的RSA公司发明的MD5算法或由美国国家技术标准研究所建议的安全散列算法(SHA)。我们以MD5算法为例分析改进后协议的时间复杂度。Md5算法的时间复杂度为O(n)。则原协议一次双向认证的时间复杂度为4×Ο(2×n)=4Ο(2n),而改进后的协议一次双向认证(不是一次二重双向认证)的时间复杂度为

O(2×n)+Ο(n)+Ο(n)+Ο(3×n)+Ο(3×n)+Ο(4×n)

对于空间复杂度,原协议最多一次所需空间为双向认证回复Reply报文消息时,其空间复杂性可表示为O(n+32),改进后的协议增加了T,C值等,其空间复杂度为Ο(n+64+1)=Ο(n+65)。可见改进后的协议的空间复杂度比原协议要高。

3.2.3性能比较

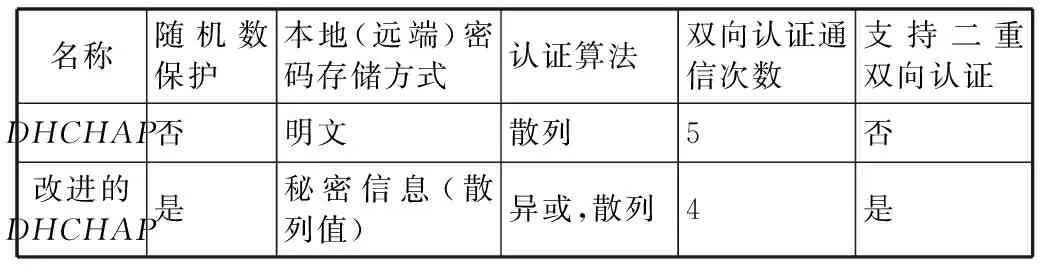

改进后的协议与原协议相比优势如表2所示。

当然在以上列举方面性能得到了提高,同时我们也付出了一定的代价。由于引入了动态参数时间戳,测试时是在同一宿主机下测试的,时间必然一样,没有进行同步操作。但改进的协议假如用于实际的FCSAN中时,必须考虑进行认证的两台设备时间同步问题。庆幸的是由于本协议的通信次数较少,实际设备时间同步时不需要花费太多的时间,不会大幅影响整个系统的性能。也可以使用专业的时间设备(时间服务器,NTP网络时间服务器,GPS同步时钟)进行时间同步。

表2 两种协议的性能比较

4 协议测试

我们的测试平台是基于国内某网络设备厂商的ComwareV7设备和HPNetworkSimulator。ComwareV7设备是使用了Comware网络操作系统的设备,这些设备既包括各种传统的路由器、交换机,也包括FC交换机、无线网络设备以及各种网络安全设备。本次测试ComwareV7设备主要指FC交换机。HPNetworkSimulator是基于X86架构的网络模拟器,可以模拟ComwareV7设备组网环境,是学习和测试Comware设备的重要工具。HPNetworkSimulator中Comware虚拟机是基于VirtualBox模拟器运行的。由于VirtualBox的限制,Comware虚拟机性能低于实际设备,但对于我们改进后的协议的测试,Comware虚拟机性能足够了。

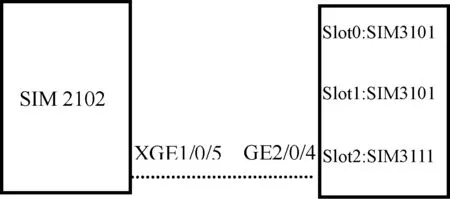

4.1安全性测试

我们将原协议的simware版本和改进后的协议的simware版本分别在HPNetworkSimulator上运行并进行了测试。在测试中,对三种不同的组网情况进行了测试,分别是集中式设备连接集中式设备,集中式设备连接分布式设备,分布式设备连接分布式设备,图3给出了集中式设备连接分布式设备情况(其他两种组网类似)在PC上虚拟机组网图。通过手动修改报文的发送、报文内容模拟重放攻击,恶意修改。经测试改进后的协议对重放攻击、恶意修改有抵御能力。

图3 PC上虚拟机组网图

4.2性能测试

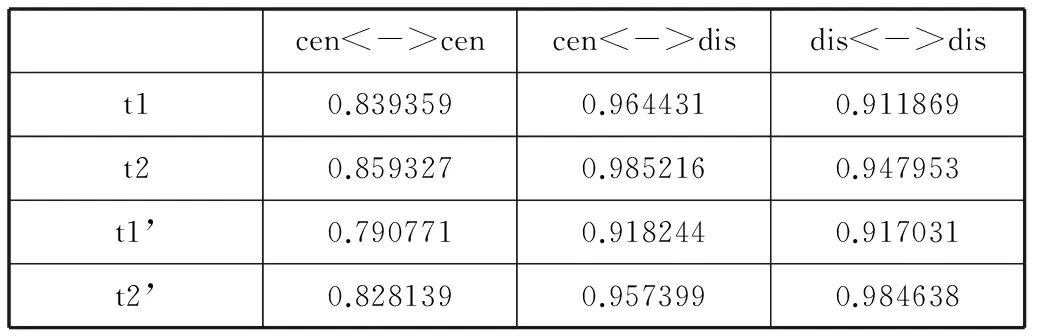

对于性能测试,我们也将原协议的simware版本和改进后协议的simware版本分别在HPNetworkSimulator上运行并进行了测试。同样是三种组网情况,在PC上的虚拟机组网图与4.1节相同。通过抓包工具Wireshark抓取报文信息,用cen、dis分别表示集中式设备和分布式设备;t1、t2分别表示原协议认证起始和结束时刻;t1’、t2’分别表示改进后的协议认证起始和结束时刻。我们获取时刻属性(记录时刻时忽略了前面相同位,单位:秒)的具体值如表3所示。

表3 三种组网认证起止时刻

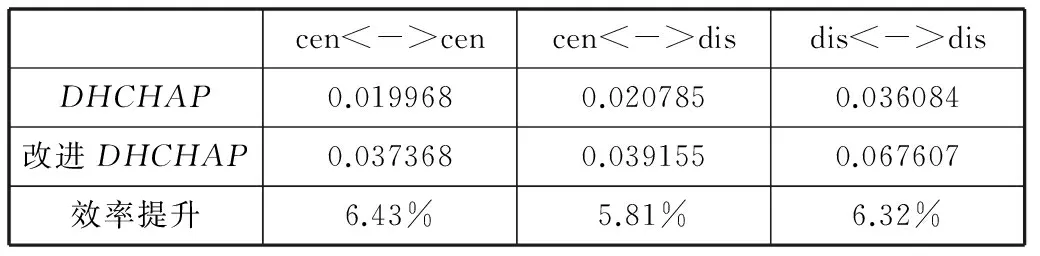

由表3可以计算得到原协议一次双向认证和改进后的协议一次二重双向认证在三种组网情况下所需的时间及改进后效率提升((2tdhchap-tnew_dhchap)÷(2tdhchap))百分比(注:此处的效率提升百分比是改进后的协议运行一次(二重双向认证)相对于原协议认证两次效率提升的百分比),如表4所示。

表4 原协议与改进协议(二重)认证时间及效率提升

由表4可知,改进后的协议较原协议在三种不同的组网情况下效率有了提高,在集中式设备连接集中式设备上效率提升了6.43%,在集中式与分布式设备上效率提升了5.81%,在分布式设备与分布式设备上效率提升了6.32%。这三种情况与实际值有一定的误差,因为抓包工具所抓包的时刻与真正报文收发时刻是有一定误差的,但不会太大,总的来说改进的协议较原协议在系统效率方面有了一定的提升。

5 结 语

本文在分析现有FCSAN环境下的DHCHAP协议的基础上,针对随机数不安全和双向认证通信次数较多等问题,提出了一种改进的安全协议方案,并将改进后的协议与原协议进行了实验比较和分析,通过隐藏随机数,增加动态因子等措施进一步强化了协议的安全性,通过增加验证因子实现了二重双向认证,性能有所提升。值得一提的是,改进后的协议不需要现有协议使用者进行全新的开发,因为主要的报文交互可以完全沿用目前的过程,只需在现有基础上进行二次开发,修改报文的具体字段,成本极低,但在安全性和系统性能方面确能够实现较大的改进。

尽管在安全性和系统性能方面有了提高,但仍有许多有价值的问题值得我们去研究。比如:虽然对改进协议进行了BAN逻辑的形式化分析,这仅能说明改进达到了预期的安全需求,但BAN逻辑存在一定的缺陷,接下来可以对其形式化分析的研究继续深入下去;还可以进一步提高系统性能,比如改进DH值的模幂运算方式,改进具体实现中用到的消息摘要算法等。

[1] 张令芬.FCSAN中交换机端口安全策略的设计与实现[J].现代电子技术,2015,38(7):73-76.

[2] 郑路,胡艳.FCSAN和IPSAN存储技术在电信CallCenter中的应用研究[J].信息通信,2012(1):44-45.

[3] 刘小斌.SAN技术的延伸—FC-SAN与IP-SAN的应用[J].中国管理信息化,2015,18(1):72-73.[4] 邱卫东,黄征,李祥学,等.密码协议基础[M].北京:高等教育出版社,2009.

[5] 李雄.多种环境下身份认证协议的研究与设计[D].北京:网络技术研究院,2012.

[6] ANSI.Fibre Channel Security Protocols-2[S].2012,REV2.71:41-42.

[7] 刘祥涛.网络环境存储下基于RADIUS的DHCHAP方案[J].计算机应用,2006,26(2):343-345.

[8] 任传伦,李远征,杨义先.CHAP协议的分析与改进[J].计算机应用,2003,23(6):36-37.

[9] 刘阳,朱方金,史清华.一个CHAP认证协议的改进方案[J].计算机工程,2005,31(5):168-169.

[10] 赵铭伟,于晓晨,徐喜荣,等.一种改进的CHAP方案[J].信息网络安全,2014(7):75-80.

[11] 魏宗秀.基于一次性口令的身份认证协议及其应用[D].合肥:合肥工业大学,2008.

[12] 中国通信学会通信安全技术专业委员会.2010年全国通信安全学术会议论文集[C].北京:国防工业出版社,2010.

[13] 邓珂,张玉微.一种引入干扰因子概念的动态身份认证协议[J].信息网络安全,2012(9):12-14.

[14] 王贵林,卿斯汗,周展飞.Needham-Schroeder协议的形式化分析[J].软件学报,2002(13):1-7.

RESEARCHONSECURITYPROTOCOLOFIMPROVEDDHCHAPBASEDONFCSAN

QiaoMengshengZhaoYang

(SchoolofComputerScienceandEngineering,NanjingUniversityofScienceandTechnology,Nanjing210000,Jiangsu,China)

TherapiddevelopmentofdatacentreandavarietyofcloudplatformsraisehigherdemandstotheFibreChannelstorageareanetwork(FCSAN)theyused.Thesecurityprobleminvolvedgraduallybecomestheresearchfocusofit.However,identityauthenticationisusuallythesecuritycornerstoneoftheconstructionofnetworksystem,aswellasthebasisofotherinformationsecuritytechnologies.Therefore,itisparticularlyurgenttodesignanauthenticationschemewithhighreliabilityandstrongsecurity.BasedonstudyingexistingDHCHAPauthenticationprotocolusedinFCSAN,thepaperproposesanimprovedsecurityprotocolschemeaimingattheproblemsofrandomnumbersinsecurityandtoomorethetimesofcommunication.Itconcealstherandomnumbersoforiginalprotocolbyusingeffectiveinterferencefactor,andintroducesinextrathedynamicparameter.Onsystemplatformofcomwarev7wedesignedandimplementedadualbidirectionalauthenticationmechanism.Bytheexperimentsofsimulatingdifferentnetworkingenvironmentsandsimulatingpacketattacks,weconfirmedtheeffectivenessandsecurityoftheprotocol,itfurtherimprovesthesecurityandefficiencyofcommunicationsbetweenthedevicesorbetweenthedevicesandthenodes(servers,disks)currentlyusedinFCSAN.

Diffie-HellmanChallenge-HandshakeAuthenticationProtocol(DHCHAP)RandomnumbersInterferencefactorDualbidirectionalauthentication

2015-08-04。乔猛生,硕士生,主研领域:信息安全,网络协议,程序分析方法。赵洋,副教授。

TP

ADOI:10.3969/j.issn.1000-386x.2016.10.030