基于口令应答的协作式WSNs移动复制节点检测方法研究*

吴海兵,顾国华,朱岳超,周 杰,黎明曦

(陆军军官学院基础部,合肥230031)

基于口令应答的协作式WSNs移动复制节点检测方法研究*

吴海兵*,顾国华,朱岳超,周杰,黎明曦

(陆军军官学院基础部,合肥230031)

目前,针对无线传感器网络复制节点攻击研究主要集中在对静态网络中复制节点的检测。WSNs的应用中,节点部署在一定区域形成静态网络并采集信息,为了减少节点间通信量、降低能耗,若干个节点形成一个簇,簇内选举簇头节点作为簇间通信人。静态网络采集的信息通常由汇聚节点回收,为了方便,汇聚节点通常采用移动形式加入网络,收集完后离开。如果这类在移动中收集信息的节点是复制节点,对整个WSNs的威胁比静态网络中的复制节点威胁更大。在借鉴已有的移动网络检测方案的基础上,针对静态网络分簇和移动节点位置经常变换的特点,提出了基于口令应答的协作式WSN移动复制节点检测方法CRCDS(Challenge/Response and Collaborative Detection Scheme),有效利用静态网络的存储空间,采取静态网络和移动节点相互协作的方式,规避因移动节点位置变化对检测结果的影响,并从理论和实验上分析了该检测方法的安全性和可行性。

无线传感器网络;复制节点;检测;口令应答;协作式;静态网络;分簇

EEACC:7230doi:10.3969/j.issn.1004-1699.2016.07.020

随着无线传感器网络 WSNs(Wireless Sensor Networks)的广泛应用,它的安全问题也随之受到关注[1]。复制节点攻击是无线传感器网络攻击中最具破坏力的攻击手段之一,攻击者通过复制节点可以轻易地窃取网络数据、扰乱网络秩序、中断网络运行,甚至瘫痪整个网络[2]。且由于复制节点攻击代价小,效益高,且容易实施,已成为首选攻击手段。对付复制节点攻击的有效手段是检测出复制节点,并对其进行隔离或销毁,避免对WSNs网络的破坏[3]。现阶段对静态WSNs中复制节点攻击的检测方法有很多,如RM、LSM、RED、NBDS、LM等[4-6]。

移动无线传感器网络MWSNs(Mobile Wireless Sensor Networks)是一种特殊的无线传感器网络,传感器节点的可移动性是其最关键的特征[1]。MWSNs主要包括两大类:一类是网络中所有节点都是移动的,为了保持网络拓扑的稳定,网络中节点的移动性都是有限的;另一类应用较广的是静态WSNs中部署少量移动节点,形成一个异构混合网络,在这类网络中,移动节点一般作为传输中继节点或数据收集节点。由于MWSNs网络节点具有移动特性,因此其面临的安全威胁比静态网络更多,问题也更复杂。文献[7]是较早开展的针对移动无线传感器网络复制节点攻击检测的研究,提出的XED协议利用节点移动相遇的特点,在相遇时交换一个随机数,并以此作为下次相遇时验证的凭证。Ho等人在文献[8]中提出了一种集中式的检测方法,即利用基站定时地收集网络节点的位置信息,通过计算节点速度并与设定的网络最大速度进行比较来判断是否存在复制节点攻击。Deng等人在文献[9]对上述两种协议进行了改进,提出了一种分布式的复制节点攻击检测方案,即基于移动辅助的检测方案(Mobility-Assisted Detection),移动辅助式检测方案包括单时间地点声明的存储转发方案 UTLSE(Unary Time-Location Claim Storage and Exchange)和多时间地点声明的存储扩散方案 MTLSD(Multi Time-Location Claims Storage and Diffusion)。针对复制节点存在通过相互勾结、共谋躲避检测的可能,Xing等人[10]提出了一种对复制节点的时间和位置合法性进行检验的检测方案,该方案分为时域检测方案TDD(Time Domain Detection)和空域检测方案 SDD(Space Domain Detection)。在TDD中,基站定时广播一个验证口令,节点通过该口令计算出需要验证的节点和时段,并向预定位置发送该验证信息检测是否存在复制节点。在SDD中,节点在相遇时交换上一次彼此相遇的信息和与其他节点相遇的信息,通过核对信息的一致性检测复制节点的存在。

在典型的WSNs的应用中,用于信息采集的静态网络已经形成,且为了减少节点间通信数据量、降低能耗,通常网络中若干个节点形成一个簇,并推举一个簇头节点作为簇与簇之间通信的代言人。移动节点一般作为传输中继节点或数据收集节点,通过移动访问各簇头节点,收集WSNs采集的数据。如果这类在移动中收集信息的节点是复制节点,对整个WSN的威胁比静态网络中的复制节点威胁更大,因此对移动复制节点的检测研究非常必要。现有的移动MWSNs中针对复制节点的检测方法,没有考虑到静态网络分簇这一特店,因此,在设计对移动复制节点检测方法时,应充分考虑到静态网络分簇、且移动复制节点位置经常变换等特性。基于此,提出基于口令应答的协作式检测方法CRCDS(Challenge/Response and Collaborative Detection Scheme),利用移动网络与静态网络相互协作,采取口令记录与询问策略,完成对移动复制节点攻击的检测。为方便检测方法的描述,对网络作如下假设:①静态传感器节点在面积为D的监测区域U中均匀分布,并实现了完全覆盖。静态网络采用簇结构组织网络节点,因为选择分簇式的拓扑结构有利于分布式算法的应用,且适用于大规模部署的网络[11]。相关算法有很多[12],本文假设网络使用自适应的分簇拓扑LEACH(Low Energy Adaptive Clustering Hierarchy)算法[11],因为该算法能够保证各节点等概率地担任簇头,使得网络中的节点相对均衡地消耗能量。②移动网络具有与静态网络相同的监测区域。为便于分析,可以假设移动节点根据某种移动模型(如 Random Direction模型[9]、Random Waypoint模型[13]、Community-Based模型[14]等)进行移动。③所有静态节点具有相同的通信半径R,而移动节点的通信半径是自适应的,当与静止节点通信时,为保持通信对等,其通信半径设为Rmin=R;当移动节点与接入点通信时,其通信半径可设为最大Rmax,且Rmax>Rmin。为确保通信质量,节点间通信采用ACK模式。④每个传感器节点的时钟都是同步的,但它是一种松散的时间同步,并不要求节点的时钟完全一样。针对静态网络的簇形结构,其时间同步协议可以采用TPSN(Timing-sync Protocol for Sensor Networks)协议。而移动节点则可以利用其可移动能力和较强的通信能力直接与接入点AP间实现时间同步。⑤为防止攻击节点的重放攻击,假设网络中已采用了消息新鲜性验证机制[15]。⑥攻击者攻破被俘节点并将其复制需要一定的时间[16],最短时间设为Tmin。

1 基于口令应答的协作式移动复制节点检测方法工作过程

基于CRCDS的移动复制节点检测方法工作过程包括两个阶段:口令生成与记录阶段、口令询问与更新阶段。

1.1口令生成与记录阶段

节点部署在监测区域后已经形成静态网络,此时静态网络已经按照LEACH协议[11]形成了簇结构,如图1所示,并且邻居间的共享密钥对也已经建立完毕。

图1 网络簇形结构示意图

假设某静态节点探测到移动节点v,如果它不是簇头节点则向自己的簇头报告发现移动节点。簇头节点u在收到簇成员节点的报告后(或自己探测到移动节点),将先按照PTPP方案[2]与其协商共享密钥对以防止攻击节点伪造ID,而后向节点v发送进入簇的提示,其格式为:,其中Ci为簇的编号,并记录下当前时间和设定等待回复时间tr。移动节点v收到提示后将到达时间和为该簇生成随机数ri(口令)回复给节点u,其格式为:,并在自己的存储表中记录下Ci、到达时间和口令,如表1所示。

表1 移动节点中的存储表

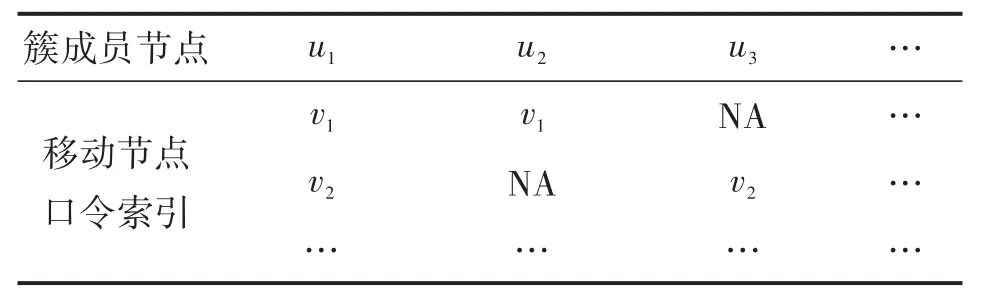

为避免因簇头节点被俘而导致口令记录丢失,簇头节点u在簇成员节点中随机选择nc个节点并把节点v的ID、到达时间和口令rv发送给它们,其格式为:,j为被选择的节点,同时建立存储表,如表2所示。

表2 簇头节点中的存储表

簇Ci中的簇成员节点收到上述数据后,将其存入自己的存储表中,如表3所示。

表3 簇成员节点中的存储表

这样,即使记录丢失,节点也可以通过相互询问重新建立存储表。

1.2口令询问与更新阶段

当节点v再次来到簇Ci的监测区域并被任一簇成员节点探测到时,簇头节点u同样先按照PTPP方案[2]与其协商共享密钥对以建立加密通信链路,而后向该节点发送进入簇的提示,并设定回复等待时间tr,如果超过该时间则采取与上文相同的操作。移动节点v收到提示后从自己的存储表中找出上次该节点到达簇时留下的时间和口令信息,同时产生一个新的口令,将它们都发送给节点u。收到该消息后,簇头节点u从存储表中找出簇成员节点,并将该消息转发给它们。收到消息的簇成员节点将同时核对和rv,如果核对正确则向簇头节点报告检测通过,否则报告不通过。如果检测通过,簇头节点u则按上述操作对新口令进行保存,之后回复一个更新成功的消息给节点v;收到该消息后,节点v也将更新关于簇Ci的口令及到达时间。相反,如果检测不通过,则认为该节点遭到了复制节点攻击并向AP通报其ID。图2(a)和图2(b)分别为CRCDS方法中口令正确应答和口令错误应答的情况。

图2 CRCDS方法示意图

2 基于口令应答的协作式移动复制节点检测方法性能分析

基于CRCDS的复制节点检测方法的性能主要包括安全性和可行性两部分。安全性是指在应对各种复制节点攻击手段中体现出的完备性,即是否存在检测漏洞以及对复制节点攻击检测的成功率。由于CRCDS方法属于主动式检测方法,因此对它的安全性分析主要是分析其检测成功率。可行性是指检测方法在执行中的各种开销能否满足网络需求,这里开销主要包括计算开销、通信开销和存储开销。

2.1检测概率分析

根据对CRCDS方法的描述,它是通过对过往节点的主动询问实现对移动复制节点的检测,因此只要有至少2个复制节点在移动中经过了同一个簇就必定能被检测出来。换句话说,CRCDS方法的检测概率可以认为是复制节点的移动轨迹通过同一个簇的概率,本文称之为交叉概率。

Random Waypoint模型是移动WSN研究中用于分析节点移动规律比较常用的移动模型,因此本文假设节点根据某种Random Waypoint模型进行移动。由于Random Waypoint模型的特征已经得到了广泛的研究,在此本文不加证明地列出分析中需要使用的一些定义和结论:

定义1(Random Waypoint移动模型) 在Random Waypoint移动模型[18]中,每个节点的移动步骤如下:(1)在网络区域U中随机选择一个点(waypoint)X;(2)在区间中随机选择一个数值作为移动速度v;(3)以速度v移动到X;(4)在点X停留Tstop单位时间,Tstop随机地取自区间(5)返回步骤(1)继续移动。

定义2节点的移动是基于纪元(Epoch-based)的。一个纪元(Epoch)就是节点以相同的速度和方向移动并在其停止的地方逗留一段时间的过程[19],节点在网络中的移动由一系列的epoch构成。

定义3一个epoch的长度就是节点开始一个epoch时所在的点到结束该epoch时所在的点之间的距离,记为L。它是一个随机变量,均值满足[20]:

定义4节点处于位置X的概率分布并不符合均匀分布,其概率密度函数近似为[21]:

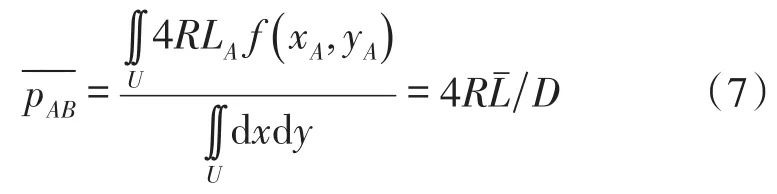

定理1在一个epoch内2个移动节点的平均交叉概率为

证明节点A和B以Random Waypoint模型在网络中移动,节点A在某一epoch的起始位置为As,结束位置为Ae;节点B在某一epoch的起始位置为Bs,结束位置为Be。进一步,假设OB为线段BsBe上最靠近AsAe的点,相对应地OA为线段 AsAe上最靠近BsBe的点。那么当且仅当时,节点A和B在当前epoch中交叉,如图3所示。

图3 节点交叉示意图

令AsAe所有可能的集合BsBe所有可能的集合,而二者交叉的集合为,在忽略边界影响的前提下,节点A与节点B交叉的概率密度函数为:

为方便分析,可以对节点A和B的交叉现象作如下描述:如果线段BsBe为网络区域中任一条线段,OB为线段上任一点,而OA为线段AsAe上最靠近OB的点,那么当且仅当时,节点A和B交叉。令节点A轨迹中所有经过OB的集合为,线段AsAe和线段BsBe的长度分别为LA和LB,那么在ZA中占的比例为(忽略边界影响),而节点A在任意一个属于集合的epoch时位置分布的概率密度为,于是得到节点A在Random Waypoint模型中处于某位置的概率密度函数的另一种表达式:

定理1由此得证。

定理2在经历过n个epoch后CRCDS方法的检测成功率满足

其中p为一个epoch内任意2个移动节点的平均交叉概率。

证明从上述对CRCDS方法的描述可知,由于该方法对复制节点数量大于2时的检测成功率不小于复制节点数量等于2时的检测成功率,所以假设网络中只有两个复制节点,分别为节点v1和节点v2。那么当且仅当v1和v2在自己的n个epoch中没有与对方1~n个epoch中的任一轨迹发生交叉时检测失败,令检测失败的概率为Pfail。由于Pdetection=1-Pfail,且2个复制节点检测失败的概率最大,因此只需证明式(9)成立即可。

下面用数学归纳法予以证明:

①当n=1时,Pfail=1-p,即为v1和v2在第一个epoch中没有交叉的概率,所以上式成立;

②假设当n=k,1<k≤n时,检测失败的概率满足

即v1和v2在之前的k个epoch中没有任何一条轨迹发生交叉。

③当n=k+1时,如果v1与v2仍然没有发生交叉,则必须满足:v1在第k+1个epoch中的轨迹与v2在第1~k+1个epoch中的任何轨迹都没有发生交叉,并且v2在第k+1个epoch中的轨迹与v1在第1~k+1个epoch中的任何轨迹都没有发生交叉。根据定义1中对节点移动规律的描述可以看出,v1与v2在任何2个epoch中的轨迹发生交叉为相互独立事件,因此v1在第k+1个epoch中的轨迹与v2在第1~k+1个epoch中的任何轨迹都没有发生交叉的概率为。相应地,v2在第k+1个epoch中的轨迹与v1在第1~k+1个epoch中的任何轨迹都没有发生交叉的概率也为。因此,二者同时发生的概率为。因为式(10)成立,所以到第k+1个epoch为止v1与v2没有发生交叉的概率为

由此可知,当n=k+1时式(9)成立。因此在经历过n个epoch后,CRCDS方法对2个复制节点检测失败的概率满足式(9)。综上所述,定理2可以得证。

2.2可行性分析

检测方法的可行性分析主要是分析方法在计算、存储、通信等方面开销,验证其可行性。

由于CRCDS方法的计算开销主要用于产生口令(随机数),所占资源可以忽略不计,主要分析其通信开销和存储开销。

2.2.1通信开销

由于移动节点到达每个簇所产生的通信开销相同,由上述对CRCDS方法的描述可知为2nc+4,所以节点在1个epoch中产生的通信开销取决于它所经过簇的个数。此时可能存在两种极端的情况:一是移动节点在1个epoch中的轨迹均从所到达簇的边缘经过,如图4(a)所示。二是移动节点在1个epoch中的轨迹均从所到达簇的中心穿过,如图4(b)所示。根据定义3可知节点在1个epoch中移动的平均距离为,那么它所经过簇个数的最大值为,最小值为。因此每个移动节点在1个epoch内产生的通信开销介于和之间,而网络中移动节点的个数为Nm,可得1个epoch中网络因检测所产生的通信量应该介于和之间。由于不大于某个常数,且nc是一个比较小的常数,所以CRCDS方法的通信开销为

图4 移动节点1个epoch内经过的簇数示意图(实线为移动节点运动轨迹)

2.2.2存储开销

由于CRCDS方法是协作式存储方法,所以它的存储开销分为静态节点的存储开销和移动节点的存储开销。

静态节点存储开销:静态节点中又分为簇头节点和簇成员节点,其中簇头节点需要存储一张Nm×d的表,d静态节点的邻居度,所以簇头节点的存储开销为Nm·d;当1个移动节点到达某簇时该簇的成员节点被选为存储对象的概率为均为,且选择事件相互独立,所以Nm个移动节点相继到达该簇时的存储对象选择事件可以认为是Nm重贝努利实验,它服从参数为Nm,的二项分布。因此簇成员节点存储开销的平均值为

移动节点的存储开销:静态网络中节点数量为Ns,且节点的邻居度为d,所以网络中簇的数量可以近似表示为。而为完成检测每个移动节点中必须存储一张的表,因此移动节点的存储开销为

综上,由于d不大于某个常数,且nc是一个比较小的常数,所以CRCDS方法中静态节点的存储开销为,移动节点的存储开销为

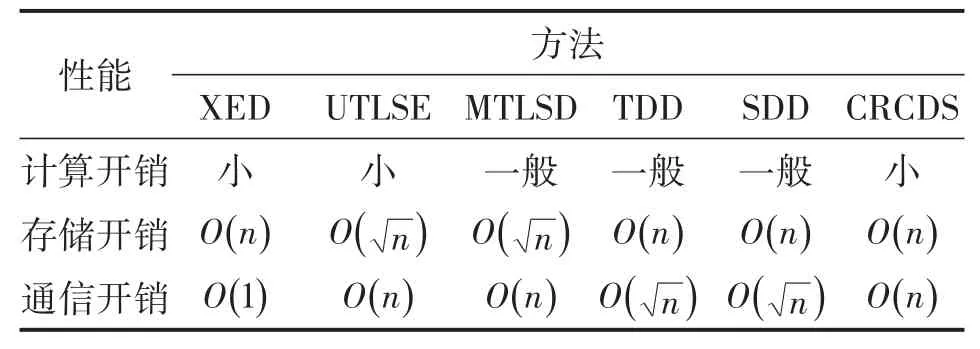

通过与其他移动网络方法的比较可以发现[9,21-22],CRCDS方法具有可以接受的计算开销、存储开销和通信开销,具有较好的可行性,如表4所示,其中n为网络中节点数量。

表4 移动网络方法开销比较表

3 仿真实验

3.1实验设置

采用NS2网络仿真软件来对CRCDS方法中实现复制节点攻击检测的过程进行仿真实验。实验的网络场景设置如下:静态网络中包含Cn个簇(Cn=50),每个节点的通信半径(即簇的探测半径)为R=100 m。这些簇随机分布于一个方形监测区域内,面积为1 000 m×1 000 m。采用Random Waypoint模型作为移动节点的移动模型,这些节点的移动速度随机取自2 m/s到8 m/s之间的一个随机数,而在每个epoch结束时,节点的停留时间是0 s到20 s之间的一个随机数。

由于复制节点的检测概率与网络中复制节点的个数也是相关的,同一个被俘节点的复制节点个数越多就越有可能检测到该节点为复制节点。在本次仿真实验中,仅加入2个取自同一被俘节点的复制节点,并且假设复制节点不能通过蛰伏的手段躲过检测,因此它们将与其它合法节点一样,会进行口令应答和更新。

3.2检测概率实验

首先,为验证对CRCDS方法检测概率下界理论分析的正确性(检测概率下界详见2.2节式(8)),比较了不同场景设置下CRCDS方法检测概率的理论结果和仿真实验结果。正如理论预测的那样,表5中的对比结果显示。

表5 检测概率的理论分析与实验结果对比表

从实验结果来看,CRCDS方法的实际检测概率要高于理论分析中得到的下界。

其次,为显示CRCDS方法的性能,在Cn=50,R=100 m下比较了它与文献[9]中的UTLSE协议和MTLSD协议的检测概率。经过重复1 000次的实验,得到CRCDS方法、UTLSE协议和MTLSD协议在不同检测时间下检测概率的平均值,其中X轴Detection Time为探测时间(s),Y轴Detection Probability为探测概率,如图5所示。

图5 检测概率比较

实验结果为:在开始阶段,即当检测时间为50 s时,虽然CRCDS方法的检测概率为0.048 7,小于UTLSE协议的0.092 4和MTLSD协议的0.144 3,但是它分别于150 s和350 s处超过了UTLSE协议和MTLSD协议。并且,为使检测概率达到0.99以上,UTLSE协议平均需要经历1 250 s的时间,MTLSD协议需要750 s,而CRCDS方法只需要600 s。这说明在初始阶段,静态网络中缺乏移动节点的相关信息,仍处于口令生成与记录阶段;一旦静态网络存储了足够的检测信息,随着时间的推移CRCDS方法对复制节点的检测概率将急剧上升,从而体现出它协同检测的优势。

下面,通过仿真实验分析网络中复制节点个数以及节点探测半径对CRCDS方法检测概率的影响。

图6显示了攻击者投入具有相同ID的复制节点数量对CRCDS方法检测概率的影响,其中X轴表示投入的复制节点数Replication Nodes(个),Y轴表示检测时间Detection Time(s),Z轴表示CRCDS方法的平均检测概率Detection Probability。

图6 复制节点个数对检测概率的影响

从实验结果来看:CRCDS方法对复制节点数目的增加非常敏感,即在同一检测时间内,每增加1个复制节点都会带来检测概率急剧的上升。例如:当复制节点从2个增加到3个时,前100 s的检测概率增长了近一倍,且使检测概率达到0.99以上的时间为300 s,比2个复制节点时所需的时间缩短了一半;当复制节点数增加到5个时,它在第一个epoch即被检测出来的概率达到了0.864 1。

图7显示了节点探测半径对CRCDS方法检测概率的影响,其中X轴表示每个簇的探测半径Detection Range(m),Y轴表示检测时间Detection Time(s),Z轴表示CRCDS方法的平均检测概率Detection Probability。

图7 节点探测半径对检测概率的影响

从实验结果来看:节点探测半径对CRCDS方法检测概率的影响十分有限,这是因为随着静态网络中关于移动复制节点检测信息的不断完善,检测概率将急剧上升,而节点探测半径对检测概率的影响也将越来越小。例如:当探测半径为30 m时,CRCDS方法前100 s的检测概率仅为0.053 1;而探测半径为100 m时该值为0.180 9,后者大约是前者的3.4倍;对比二者使检测概率达到0.99以上所需的时间,探测半径为30m时大约需要900 s,探测半径为100 m时大约需要500 s,前者仅为后者的1.8倍。并且,当检测时间大于600 s时,CRCDS的检测概率均在0.9以上。

3.3通信开销实验

为验证CRCDS方法的可行性,统计了该方法在不同网络规模下产生的通信开销,即全网节点在一个epoch中发送和接收数据包的平均个数。由图8可以看出,通信开销的实验结果与2.2节中理论分析的结果相符。

图8 CRCDS方法通信开销示意图

4 结束语

论文实验结果是基于静态网络簇的规模为1级簇,即簇由一个簇头节点和若干个簇成员节点构成,经过理论推理证明簇级数的成倍增长并不会带来检测时间的成倍缩短,但其通信开销却将成指数级增长。原因在于:虽然级数的增加能够扩大簇的感知范围,但是当前epoch中检测概率的快速上升更多地依赖于之前所有epoch对复制节点检测信息的积累。因此,成倍提高簇的级数并不能达到大大缩短检测时间的目的。为此,在平时的常规检测中选取1级簇为检测单位,一旦发现网络遭到复制节点攻击,可适当增加簇级数以尽快找出其他攻击节点,但最多不应超过2级簇。

随着WSN从理论研究走向应用,其安全问题也引起越来越多人关注,很多计算机网络中的攻击和防御方法被引入到对无线传感器网络安全研究中来。复制节点攻击作为一种窃取、篡改网络通信数据,甚至控制整个网络运行的手段,对网络的危害极为严重。论文提出的基于口令应答的协作式移动复制节点检测方法,针对静态网络分簇特性,采取静态网络和移动网络相互协作,充分利用静态网络的存储空间,缩短对移动复制节点的检测时间。从理论分析和实验结果来看,该方法在同等条件下比UTLSE协议和MTLSD协议检测收敛性好,检测成功率较高,且具备较小的通信开销。

[1] 崔慧,潘巨龙,闫丹丹.无线传感器网络中基于安全数据融合的恶意节点检测[J].传感技术学报,2014,27(5):664-669.

[2] Wu H,Chen D,Liu P,et al.WSN Key Distribution Method Based on PTPP[C]//Computing,Communication and Networking Technologies(ICCCNT),2014InternationalConferenceon.IEEE,2014:1-7.

[3] 张希伟,陈贵海.基于SDMA应用的移动Sink节点的设计与实现[J].计算机研究与发展,2012,49(3):542-549.

[4] 覃伯平,周贤伟,杨军,等.无线传感器网络的安全路由技术研究[J].传感技术学报,2006,19(1):16-19.

[5] Conti M,Pietro R D,Mancini L V,et al.A Randomized,Efficient,and Distributed Protocol For the Detection of Node Replication Attacks in Wireless Sensor Networks[C]//Acm Interational Symposium on Mobile Ad Hoc Networking&Computing.ACM,2007:80-89.

[6] Ko L C,Chen H Y,Lin G R.A Neighbor-Based Detection Scheme for Wireless Sensor Networks Against Node Replication Attacks[C]//Ultra Modern Telecommunications&Workshops,2009. ICUMT'09.International Conference on.IEEE,2009:1-6.

[7] Yu C M,Lu C S,Kuo S Y.Mobile Sensor Network Resilient Against Node Replication Attacks[C]//Sensor,Mesh and Ad Hoc Communications and Networks,2008.SECON'08.5th Annual IEEE Communications Society Conference on.IEEE,2008:597-599.

[8] Ho J W,Wright M,Das S K.Fast Detection of Replica Node Attacks in Mobile Sensor Networks Using Sequential Analysis[J]. Proceedings—IEEE INFOCOM,2009:1773-1781.

[9] Deng X,Xiong Y,Chen D.MoBility-Assisted Detection of The Replication Attacks in Mobile Wireless Sensor Networks[C]//Wireless and Mobile Computing,Networking and Communications(WiMob),2010 IEEE 6th International Conference on.IEEE,2010:225-232.

[10]Xing K,Cheng X.From Time Domain to Space Domain:Detecting Replica Attacks in Mobile Ad Hoc Networks[C]//Proceedings of the 29th conference on Information communications.IEEE Press,2010:1-9.

[11]Song G,Zhou Y,Fei D,et al.A Mobile Sensor Network System for Monitoring of Unfriendly Environments[J].Sensors,2008,8(11):7259-7274.

[12]Yu C M,Lu C S,Kuo S Y.Mobile Sensor Network Resilient Against Node Replication Attacks[C]//Sensor,Mesh and Ad Hoc Communications and Networks,2008.SECON'08.5 th Annual IEEE Communications Society Conference on.IEEE,2008:597-599.

[13]Chen X,Makki K,Yen K,et al.Sensor Network Security:a Survey[J].Communications Surveys&Tutorials IEEE,2009,11(2):52-73.

[14]Spyropoulos T,Jindal A,Psounis K.An Analytical Study of Fundamental Mobility Properties For Encounter-Based Protocols[J]. International Journal of Autonomous and Adaptive Communications Systems,July,2008:4-40.

[15]沈玉龙,裴庆祺,马建峰,等.无线传感器网络安全技术概述[M].北京:人民邮电出版社,2010:26-28.

[16]Becher A,Benenson Z,Dornseif M.Tampering with Motes:Real-World Physical Attacks on Wireless Sensor Networks[M]//Security in Pervasive Computing.Springer Berlin Heidelberg,2006:104-118.

[17]Yang C,Chen L,Chen D,et al.Topology Optimization for Target Localization in Wireless Sensor Networks[C]//International Conference on Networks Security,Wireless Communications and Trusted Computing,2009:481-484.

[18]时锐,杨孝宗.自组网Random Waypoint移动模型节点空间概率分布的研究[J].计算机研究与发展,2005,42(12):2056-2058.

[19]Bettstetter C,Hartenstein H,Pérez X.Stochastic Propeties of The Random Waypoint Mobility Model:Epoch Length,Direction Distribution,and Cell Change Rate[J].Costa,2002,10(5):2004.

[20]Navidi W,Camp T.Stationary Distributions for the Random Waypoint Mobility Model[J].IEEE Transactions on Mobile Computing,2004,3(1):99-108.

[21]周先存,黎明曦,李瑞霞,等.多点协作复制攻击检测研究[J].山东大学学报(理学版),2015(7):54-65.

[22]Lalitha T,Devi A J.Security in Wireless Sensor Networks:Key Management Module in EECBKM[C]//2014 World Congress on Computing and Communication Technologies(WCCCT).IEEE Computer Society,2014:306-308.

吴海兵(1982-),男,江西南昌人,博士,讲师,主要研究领域为无线传感器网络、目标探测,whb_aoa@163.com;

顾国华(1981-),男,江西九江人,博士,讲师,主要研究领域为模式识别与智能检测,Lmonkey2010@sohu.com。

A Mobile Replication Nodes Detection Method Based on Challenge/Responseand Collaborative Detection Scheme in Wireless Sensor Networks*

WU Haibing*,GU Guohua,ZHU Yuechao,ZHOU Jie,LI Mingxi

(Department of Basic Science,Army Officer Academy,Hefei 230031,China)

At present,the research of replication nodes attacks in wireless sensor networks mainly focus on the detection of replication nodes in static network.In ordinarily WSNs applications,nodes deployed in a certain area forming a static network to gather information,in order to reduce inter-node communications,so as to reduce energy consumption,a few of nodes form a cluster,each cluster elect cluster head node as an out-cluster communication. When information collecting task is completed,the sink node collect its cluster information.Sink node in the process of collecting information can act as mobile node and joins to the network.If the mobile information collecting nodes is replication nodes,it would be more dangerous than the replication nodes in the static network,so the research of mobile replication nodes detection is necessary.On the basis of analysis existing mobile network detection method,full consideration of static network clustering feature and mobile node position constantly changing,a mobile replication nodes detection method based on Challenge/Response and Collaborative Detection Scheme(CRCDS)is proposed in this study,in which effective use the static network storage space,take a strategy of static networks and mobile replication nodes mutual cooperation,to avoid the affect of detection probability due to position changes of the mobile nodes,the theoretical analysis and the experimental results show its safety and feasibility.

wireless sensor networks;replication node;detection;challenge/response;collaboration;static network;cluster

TP391.9

A

1004-1699(2016)07-1068-09

项目来源:国家自然科学基金项目(61272333)

2015-11-13修改日期:2016-03-11