LTE系统EPS-AKA过程安全性研究与改进

向东南,毛文俊

(重庆邮电大学 通信与信息工程学院,重庆 400065)

LTE系统EPS-AKA过程安全性研究与改进

向东南,毛文俊

(重庆邮电大学 通信与信息工程学院,重庆 400065)

研究了长期演进(Long Term Evolution,LTE)系统的认证和密钥协商(EPS-AKA)过程,分析了鉴权过程中存在的安全缺陷,如归属用户服务器(Home Subscriber Server,HSS)鉴权用户设备(User Equipment,UE)时,HSS产生的用于产生其他密钥的随机数RAND,在发给UE的时候是未加密的。同时,许多参数的产生通过调用函数,输入值为一个密钥,会很容易被破解。通过分析,提出了一种改进方案,该方案解决了鉴权过程中RAND暴露的问题,并在生成其他参数时采用了密钥对机制,增加了所产生参数的安全级别,使LTE系统更加安全。

LTE;EPS-AKA;密钥对;安全缺陷

0 引言

LTE是第三代合作伙伴计划(3rd Generation Partnership Project,3GPP)推荐的4G无线移动宽带系统之一,满足了用户对多媒体服务质量的需求以及互联网应用和服务的日益增长的要求,成为了当今研究的热点。它提供了上、下行分别为50 Mbps和100 Mbps的峰值速率,降低了时延,提高了小区容量[1]。

设计LTE网络的目的在于简化系统结构,它由现有的通用移动通信系统(Universal Mobile Telecommunication System,UMTS)[2]电路域加上分组交换网络成为全IP的扁平化架构系统[3-4]。在核心网部分,原来的功能实体归并为两大新的逻辑成员:移动管理实体(Mobile Management Entity,MME)和服务网关(Serving Gateway,S-GW)[5]。这样的改变导致将系统的安全工作分配给了MME,包括鉴权、密钥协商和会话管理。EPS-AKA是当UE进入eNodeB(即基站)通信区域,同MME/HSS进行相互鉴权过程。该过程仍然存在一些不足,例如认证向量(Authentication Vector,AV)由MME传送到UE时未受到加密保护,随机数RAND暴露等问题。在本文中列出了这些问题,并提出了改进。

1 EPS-AKA过程

LTE鉴权过程如图1所示,描述如下:

① UE发送附着请求给MME,其中包括国际移动用户识别码(International Mobile Subscriber Identity,IMSI)、UE安全能力和密钥集指示KSIASME;

图1 LTE鉴权过程

② MME接收到附着请求,发送鉴权数据请求给HSS,其中包括IMSI、服务网络ID(简称SNID)和网络类型;

③ HSS接收到请求后,首先认证IMSI和SNID,如果网络类型为演进的通用陆地无线接入网(Evolved Universal Terrestrial Radio Access Network,E-UTRAN),HSS则使用密钥K计算出加密密钥(Cipher Key,CK),完整性密钥(Integrity Key,IK),然后生成序列号SQN和随机数RAND,计算出隐藏序列号SQN的匿名密钥AK。将CK和IK作为输入密钥,使用SN ID、SQN和AK计算出KASME。然后生成认证向量AV(1...n),并将认证数据响应AV(1 ...n)发送给MME。AV包括:随机数、KASME、XRES和鉴权令牌(AUTN)[6];

④ HSS回复MME认证数据响应包含AV;

⑤ MME产生用户鉴权请求,包括RAND、AUTN和KSIASME,其中KSIASME用于标记/产生KASME,以保证UE产生和HSS一样的KASME;

⑥ MME将鉴权请求发给UE;

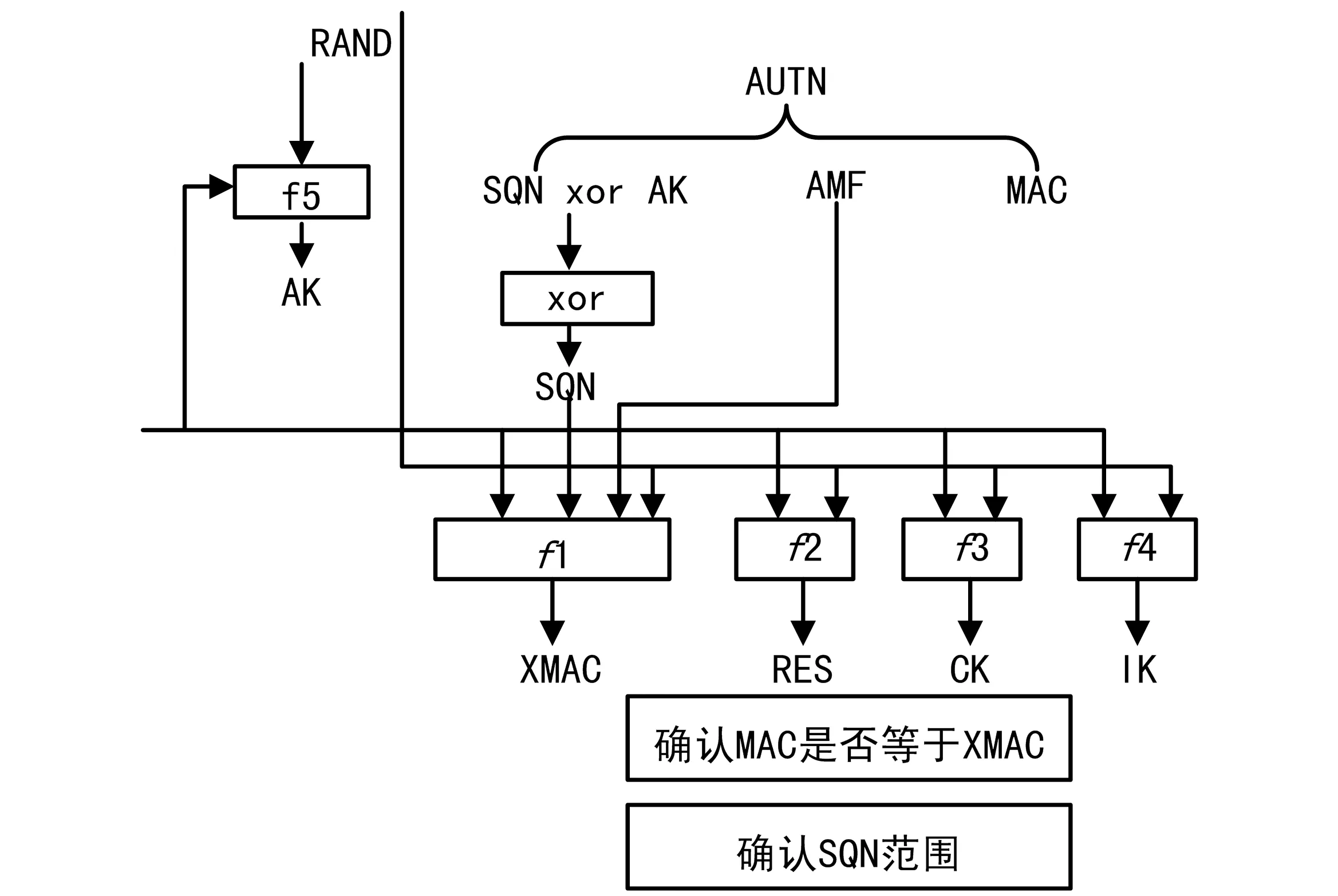

⑦ UE根据从MME接收到的请求,如图3所示,UE使用加密函数f1生成XMAC,检验XMAC与接收到的AUTN的MAC是否相同。如果不同,UE则丢弃该请求消息。否则,说明MME通过鉴权,UE使用f2计算RES。UE进一步使用自己安全密钥、RAND以及f3、f4分别生成CK和IK。之后,可以利用KSIASME、SN ID、CK和IK计算KASME;

⑧ UE发送包含RES的用户鉴权响应给MME;

⑨ MME接收到响应后,比较之前从HSS接收的AV中的XRES和RES是否相同,如果不同,MME则拒绝该连接。否则说明UE鉴权成功,UE和MME/HSS完成了相互鉴权。

2 EPS-AKA过程安全缺陷分析

上述的鉴权过程,会存在以下几个问题。

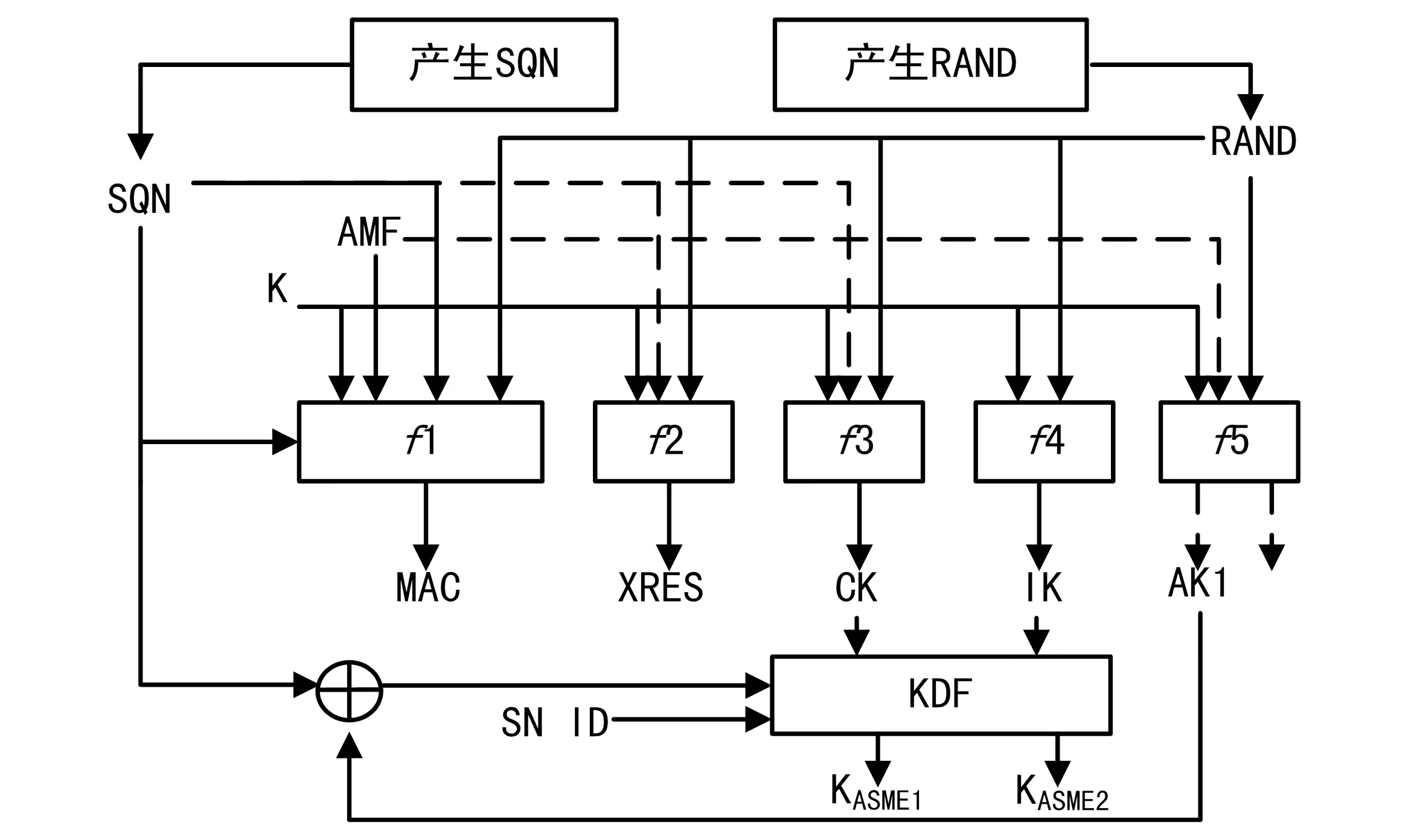

(1) 在步骤②和步骤④中,MME和HSS之间相互发送的信息未受保护。MME和HSS连接可能是有线或无线。如果是无线,黑客更容易拦截一些重要的参数,例如AV中传递的RAND和KSIASME。同样,在步骤⑥中,MME发送给UE的用户鉴权请求也是没有加密的,所以黑客可以通过拦截消息轻易地获得RAND、AUTN和KSIASME。其中,RAND作为产生XRES和RES的密钥之一,如图2和图3所示,也是计算CK、IK和AK等的参数之一,它的泄露必定对LTE安全系统带来严重的安全隐患[7-8]。

图2 认证向量的生成

图3 USIM卡中的用户认证功能

(2) KASME可以通过KSIASME、SN ID、CK和IK生成,如图2所示,其中CK和IK分别由f3和f4,使用密钥K和RAND作为输入参数生成。一旦密钥K被破解了,黑客通过窃听传递的AV中的RAND,就可以计算出KASME,从而危及到数据传输的安全[9]。

(3) AUTN中传送的AK受到SQN的保护,如图2所示,所以它的安全性比XRES高。但SQN是对UE重新验证的序列号。每次当HSS对UE重新验证时,SQN的值将加1。因此,虽然它最初是一个随机值(32 bit),如果黑客知道SQN的范围,他们很容易猜到接下来重新验证的SQN值,因此提高了从SQN⊕AK中泄露AK的可能性[10-11]。

3 EPS-AKA安全性增强机制

文献[12]提出一个新的简单且强大的基于改进代理签名的认证方案,文献[13]提出了快速安全切换认证方案,但2种方案都产生大量的计算成本和电池消耗。本文利用密钥对和Diffie-Hellman算法来解决了第2节中的问题。

3.1利用密钥对提高LTE安全水平

密钥对是仅发送端知道的一对密钥,如UE或HSS,也可以称它们为安全密钥,用于加密和生成数据,该密钥不在因特网和移动网络中传送,因此它们很安全。目前,所有f2~f5计算中仅有一个安全密钥加密,例如HSS产生AK,K是唯一安全的密钥,它不被传送,但是RAND在不加密的情况下传送。这意味着需要另一个安全密钥,通过增加另一个安全密钥来提高所产生的密钥的安全级别。

3.2生成多个密钥

如图4所示,产生了AK1和AK2代替AK,以及KASME1和KASME2代替KASME。一旦有更多的安全密钥可用,将极大地提高LTE的安全级别,有利于安全参数的产生和设计加密/解密算法。

图4 认证向量生成的密钥对

实际上,使用一对密钥将增加UE和MME/HSS的密钥数目,这意味着将需要产生更多的密钥来加密传输数据,如传递的UE安全能力、加密算法、NAS完整性算法和MAC,因而提高了数据的保密性,因为黑客不知道UE和MME/HSS是如何对数据加密的。

3.3增强SQN和AMF的功能

如上所述,SQN受到安全密钥AK的保护,黑客无法轻易的获得SQN。在本文中增强了SQN的特性,通过把它从一个序列号改变成一个随机数。即,SQN现在是一个密钥,可用来作为f2和f3的第3个输入参数,因此XRES将会被一对密钥保护,即SQN和密钥K。虽然密钥K是一个固定值,增加了随机值后,黑客很难反破解它。

而且,如果使用SQN作为f3的第3个输入密钥,如图4所示,破解KASME的复杂性将更高。万一密钥K因为其他的安全漏洞被破解,KASME仍是安全的。另外因为SQN现在是随机产生的一个密钥,黑客无法通过猜测获得SQN,然后获得AV值。

同样,将AMF作为AK的第3个输入参数,使AK受到更好的保护。这样,黑客将很难获得密钥K,从而破解AV。

3.4使用Diffie-Hellman算法解决暴露RAND的问题

为了解决RAND暴露的问题,可以在传输附着请求之前,由UE随机产生一个随机数RUE作为随机密钥。接下来,UE利用Diffie-Hellman算法[14]计算A=gRUEmodp,其中p是普通素数,g是原始根。然后UE将Attach Request传输给MME,其中包含A。当MME接收到附着请求时,MME将它转发给HSS。当HSS收到后,产生随机数作为随机密钥,例如RHSS,计算KRAND=ARHSSmodp,利用Diffie-Hellman算法产生KRAND作为共享密钥(仅UE和HSS共有,KRAND将不被传送),并计算B=gRHSSmodp。当HSS把AV传给MME,AV中原来的RAND将由B取代。之后,MME将这些数据传给UE。UE收到B,开始计算KRAND。但如果在传送过程中B被黑客捕获,他也无法获得或修改KRAND,由此可知用随机数KRAND取代原来的RAND,可以得到更好的保护。

综上,通过使用密钥对,可以提高被破解的复杂度。生成多个密钥,可以提高系统的安全级别。在计算密钥时,将AMF和SQN作为输入参数,使得黑客很难反破解。通过使用Diffie-Hellman算法,可以更好地保护RAND。

4 结束语

通过利用Diffie-Hellman算法来解决RAND暴露的问题,从而增加破解生成参数的复杂度。使用密钥对不仅增加了鉴权和数据传输的安全级别,也增加了LTE选择参数的复杂性。原来的参数仅受到密钥K的保护,现在受到至少2个安全密钥保护。而且,该方法不需要修改LTE的架构,很容易实施并能增强LTE的安全水平。

[1]姜怡华,许慕鸿,习建德,等.3GPP系统架构演进(SAE)原理与设计[M].北京:人民邮电出版社,2010:120-122.

[2]3GPP TR33.821.3rd Generation Partnership Project.Technical Specification Group Service and System Aspects.Rationale andTrack of Security Decisions in Long Term EvolvedRAN /3GPP System Architecture Evolution(Release 9)[R],2009:34-68.

[3]向东南,申敏,陈政贵.LTE核心网安全缺陷的研究[J].无线电通信技术,2016,42(1):31-34.

[4]3GPP TS33.401.3rd Generation Partnership Project.Technical Specification Group Service and System Aspects.3GPP System Architecture Evolution/Security Architecture.(Release 12)[R],2014:45-78.

[5]方强.演进的3GPP系统架构分析[J].无线电通信技术,2010,36(2):13-15.

[6]Koien G M.Mutual Entity Authentication for LTE.7th International WirelessCommunications and Mobile Computing Conference[C]//IWCMC 2011,Istanbul,Turkey,2011:689-694.

[7]Purkhiabani M,Salahi A.Enhanced Authentication and Key Agreement Procedure of next Generation 3GPP Mobile Networks[C]//International Journal of Information and Electronics Engineering,2012:69-77.

[8]Cao J,Ma M.An Uniform Handover Authentication between E-UTRAN and Non-3GPP Access Networks[C]//Wireless Communication,2012:3644-3650.

[9]陈发堂,袁金龙,吴增顺.鉴权与密钥协商过程在LTE系统中的改进[J].电子技术应用,2012,38(7):147-150.

[10]Purkhiabani M,Salahi A.Enhanced Authentication and Key Agreement Procedure of Next Generation Evolved Mobile Networks.Proc[C]//IEEE 3rd International Conference on Communication Software and Networks(ICCSN),2011:557-563.

[11]Cao J,Li H,Ma M.A Simple and Robust Handover Authentication between HeNB and eNB in LTE Networks.Computer Networks[C]//2012:2119-2131.

[12]Li X,Wang Y.Security Enhanced Authentication and Key Agreement Protocol for LTE/SAE Network[C]//Proc.Wireless Communications,Networking and Mobile Computing,2011:1-4.

[13]Purkhiabani M,Salahi A.Enhanced Authentication and Key Agreement Procedure of Next Generation Evolved Mobile Networks[C]//Proc.IEEE 3rd International Conference on Communication Software and Networks(ICCSN),2011:557-563.

[14]Huang Y F,Leu F Y,Chiu C H,etal.Improving Security Levels of IEEE802.16e Authentication by Involving Diffie-Hellman PKDS[J].Journal of Universal Computer Science,2011:891-911.

Research and Improvement of LTE EPS-AKA Procedure Security

XIANG Dong-nan,MAO Wen-jun

(School of Communication and Information Engineering,Chongqing University of Posts and Telecommunications,Chongqing 400065,China)

In this paper,the LTE Authentication and Key Agreement(EPS-AKA)procedure is studied and the security flaws in the authentication process are analyzed.For example,when its HSS authenticates a UE,the random number RAND generated by HSS for creating other keys is unencrypted during its delivery from HSS to UE.Also,many parameters are generated by invoking a function with only one input key,thus they are very easy to be cracked.So,the paper presents an improvement scheme,in which the exposure of RAND in the authentication process is avoided,and a key-pair mechanism is adopted when creating other parameters.The security level of all the parameters is increased,making the LTE system more secure.

LTE;EPS-AKA;key pair;security flaw

10.3969/j.issn.1003-3114.2016.05.15

引用格式:向东南,毛文俊.LTE系统EPS-AKA过程安全性研究与改进[J].无线电通信技术,2016,42(5):60-63.

2016-05-12

国家科技重大专项基金资助项目(2012ZX03001012)

向东南(1990—),女,硕士研究生,主要研究方向:移动通信网络安全。毛文俊(1988—),男,硕士研究生,主要研究方向:移动通信。

TN929.5

A

1003-3114(2016)05-60-4