IMTP——一种MIPv6身份与移动轨迹隐私保护机制

仵惠婷 王振兴 张连成 孔亚洲

摘要:身份与移动轨迹隐私保护是MIPv6研究与应用领域的一个关注热点。针对移动节点的移动消息和应用数据易受恶意流量分析而暴露身份并被定位追踪的问题,提出一种支持身份隐匿并防范定位追踪的MIPv6地址隐私保护机制,即IMTP机制。首先,通过自定义移动消息选项Encryptedword、与本地地址作异或变换,实现了移动节点身份的隐私保护;然后,借助任意节点互相认证技术完成位置代理随机任命,从而隐蔽移动节点的转交地址,实现了MIPv6节点移动轨迹的隐私保护。仿真结果表明,IMTP机制具备隐私保护能力强、资源开销少、对标准MIPv6协议改动小且良好支持路由优化等优势,还具有部署灵活、扩展性强等优点。IMTP机制提供的身份与移动轨迹双重隐私保护将更有利于降低特定移动节点通信数据的截获概率,从而保障移动节点间的通信安全。

关键词:移动IPv6;身份与移动轨迹;异或变换;随机任命;互相认证

中图分类号:TP393.04

文献标志码:A

0引言

移动节点通过向本地代理、通信对端绑定注册本地地址(Home Address, HoA)与转交地址(Care of Address, CoA)的对应信息,实现了漫游到外地链路时应用数据仍能正常路由且对网络层以上保持透明。移动IPv6(Mobile IPv6, MIPv6)[1]是异构网络移动互联的支撑协议,但其设计之初,国际互联网任务工程组(The Internet Engineering Task Force, IETF)并未充分考虑给IPv6[2-3]网络带来新的安全问题[4-5]。移动节点的本地地址(HoA)和转交地址(CoA)分别代表其身份和当前位置,而转交地址序列表征移动节点的移动轨迹。由于移动扩展报头特征明显且始终携带其身份与位置标识的对应信息,这给攻击节点发起恶意流量分析继而解析身份、定位并追踪其移动轨迹带来诸多可能。

实现MIPv6地址隐私保护的关键在于对窃听者隐匿本地地址且不对通信对端暴露转交地址。文献[6]提出设置隐私标识代替本地地址选项、定义新移动选项实现HoA隐私变换来防范对移动节点的身份解析,但其仅解决身份隐匿却未保护移动轨迹。文献[7]得益于军事“佯动”思想提出一种借助佯动节点的配合造成移动节点移动到佯动节点处的假象,向恶意节点隐真示假暴露虚假的位置和移动轨迹从而保护地址隐私,但其没有交代佯动节点的选择标准,且引入佯动节点会带来额外的安全隐患和通信开销。文献[8]提到密本地地址(encrypted HoA, eHoA)和伪本地地址(pseudo HoA, pHoA)却没有对绑定更新、返回可路由过程等移动消息给出相应保护方案。文献[9]中的主机标识协议(Host Identity Protocol, HIP)虽为解决IP地址语义过载而设计,但支持IPv6地址隐私保护,然而其中涉及的密钥算法和挑战应答环节均使CPU功耗过大。文献[10]用virtual ID代替HoA并引入专用节点负责virtual ID到HoA的映射,但此方案不支持路由优化。文献[11]提出转交地址经加密生成地址(Cryptographically Generated Address, CGA)变化以达到保护移动节点、绑定更新消息完整性的目的,但其没有给出对本地地址、返回可路由过程的保护方案。文献[12]基于Onion routing、Anonymizer等技术提出的ALPP(Anonymous and Location Privacy Protection)方案,实现了移动节点的匿名与位置隐私保护,但系统初始化过于复杂从而适用性受限。文献[13]提出用mix-network来保护本地代理、通信对端的绑定更新消息,但MC(Mixed Center)本身可能暴露移动节点的身份与位置隐私,且系统中MS(Mixed Server)数量不断增加导致计算开销与路由延迟不可忽略。文献[14]提出了基于身份加密 (Identity Based Cryptography, IBC)的移动IPv6网络架构,但并未进一步考虑对位置和移动轨迹的保护,因此也存在单方面隐私保护的缺陷。

本文提出IMTP(Identity and Moving Trajectory Protection)机制,通过自定义移动扩展报头Encryptedword选项、位置代理随机任命以及任意节点互相认证等方法实现了一种新的同时支持身份隐匿与移动轨迹隐私保护的MIPv6地址隐私保护机制。该机制克服了以往方案的隐私保护能力较弱、资源开销较多、对标准MIPv6协议改动较大或支持路由优化有所局限等缺陷。

1MIPv6地址隐私威胁

鉴于标准MIPv6机制定义:移动节点始终携带本地地址并不断获得转交地址;除本地代理的绑定缓存之外,移动节点的绑定更新列表和通信对端的绑定缓存均记录移动节点的身份与位置的对应信息;移动节点的移动消息和应用数据的扩展报头都含本地地址选项。故MIPv6地址隐私安全威胁主要表现为以下三点:

1)任意移动节点身份暴露。漫游到外地链路的移动节点携带其本地地址、本地子网前缀和本地代理地址等本地子网特征,本地代理发现、移动前缀发现及本地代理绑定更新等移动消息均可能被攻击节点发起恶意流量分析而解析其身份信息。

2)特定移动节点被定位追踪。在各外地链路间切换的移动节点不断获得新的转交地址,再向本地代理与通信对端更新注册其当前位置。此类绑定更新、返回可路由过程等移动消息均可能被攻击节点根据其具体身份而追踪移动轨迹,且其绑定更新列表更易于被攻击节点分析而得到转交地址序列。

3)特定移动节点的应用数据遭截获分析。完成返回可路由性过程的移动节点可与通信对端节点实现直通路由。直通路由应用数据扩展报头总是包含移动节点的本地地址选项,更给攻击节点解析其身份、定位其位置并追踪移动轨迹带来诸多方便,而且可能导致被攻陷的移动节点的应用层数据被完整截获从而造成信息泄密。

因此,本文将从本地地址选项加密变换、绑定缓存密文间接映射以及移动消息多重签名等方面着力思考MIPv6身份与移动轨迹隐私保护问题。

2IMTP机制

移动消息和应用数据的本地地址选项是暴露移动节点身份的根源所在,转交地址和接入路由器则准确标识移动节点的位置信息。对此提出自定义移动扩展报头Encryptedword选项、位置代理随机任命以及任意节点互相认证等方法实现IMTP机制以保护MIPv6身份与移动轨迹隐私。

2.1工作原理

所有本地地址选项均由匿名身份标识(Anonymous IDentity, AID)代替,自定义移动扩展报头选项Encryptedword用于HoA的加密变换与对端还原。匿名身份标识定义如下:程序前

其中:计算Encryptedword选项时加入CoA使得匿名身份标识AID的变化与转交地址的更新同步,即移动节点接入不同外地链路将得到不同的AID;seqnum是移动节点生成的随机数,用来应答消息配对;KMN-HA与 Kbm分别是移动节点与本地代理、通信对端的共享密钥,其中Kbm是返回可路由过程计算得来的绑定管理密钥。

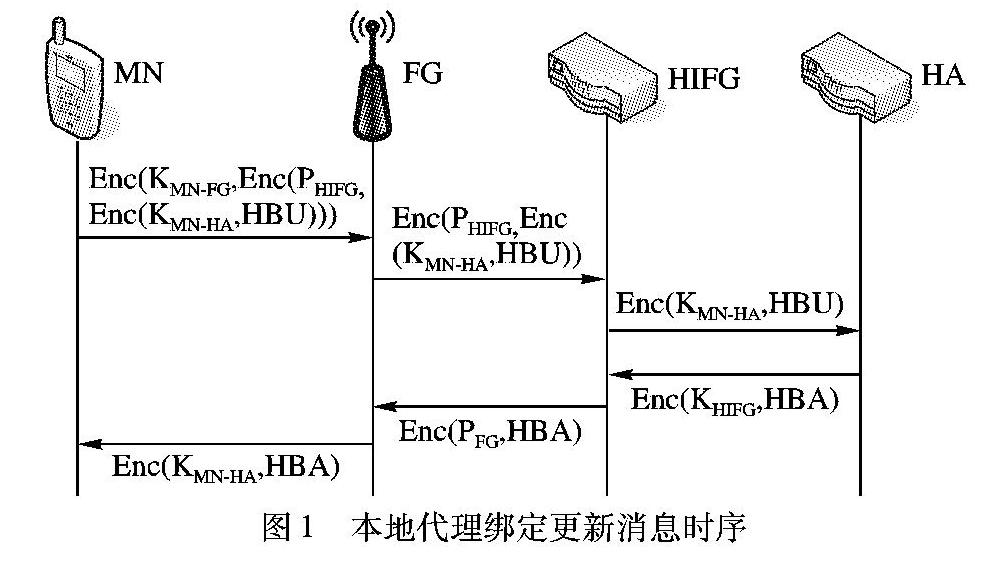

图1所示为IMTP机制的本地代理绑定更新消息时序。其中:MN(Mobile Node)为漫游到外地链路的移动节点,FG(Foreign Gateway)是外地链路上为MN提供无线接入的路由器,HA(Home Agent)是MN的本地代理,HIFG(Home Intermediate FG)是MN-HA路径上任意一个中间路由器。

首先,MN根据由FG发送的路由器通告消息配置转交地址;然后请求 FG执行以HA为目的地址的最短路径发现得到MN-HA之间的最短路径列表,并随机任命一个中间路由器HIFG作MN的位置代理;最后,MN采用适用性无证书公钥密码体制

(Certificateless Public Key Cryptography, CL-PKC)完成与FG、HIFG的互相认证,并建立共享密钥KMN-FG、PHIFG。至此,MN的本地代理绑定更新消息将受KMN-FG、PHIFG与KMN-HA三重加密,经由HIFG转发到达HA,从而实现了不向HA暴露移动节点位置的目标。

返回可路由过程(Return Routability Procedure, RRP)由本地测试初始HoTI、本地测试HoT以及转交测试初始CoTI、转交测试CoT两组移动消息组成。由于本地测试初始HoTI先由MN发送到HA,再经HA转发最终到达通信对端(本地测试HoT按原路返回),故对该组测试消息的保护须分两步考虑。假定HA与通信对端之间不必考虑MIPv6地址隐私保护,而MN与HA之间的保护可参照图1示意的保护策略,此处不再赘述。

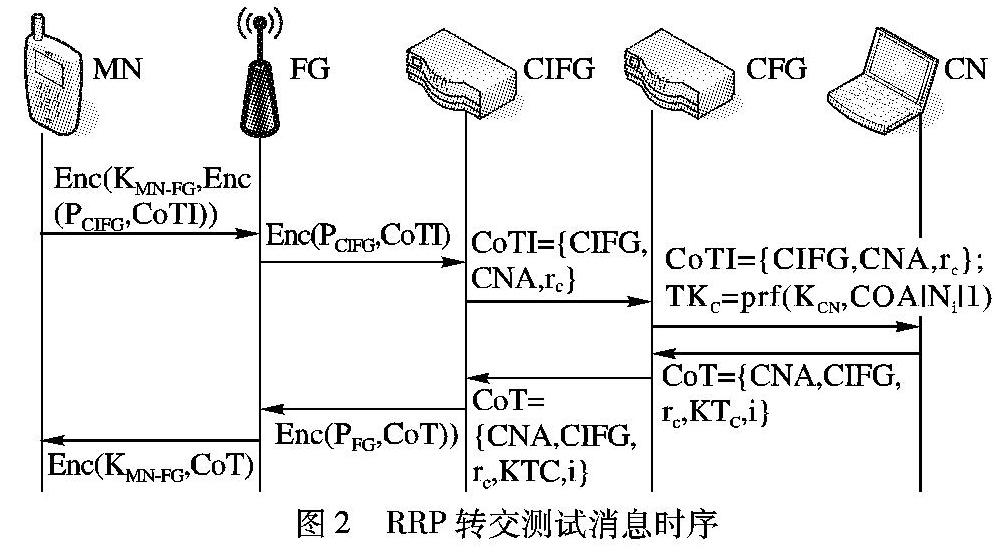

图2所示为IMTP机制的返回可路由过程中转交测试消息时序。其中:CN(Correspondent Node,CN)是通信对端(可固定也可移动),CIFG(Correspondent Intermediate FG)是MN-CN路径上任意一个中间路由器(负责对CN隐藏MN的当前位置),CFG(Correspondent FG)为CN的接入路由器。转交测试初始CoTI将受KMN-FG与PCIFG二重加密,然后由CIFG负责交付CN(转交测试CoT则原路返回),从而实现了不向CN暴露移动节点位置的目标。

2.2数据结构

2.2.1Encryptedword选项

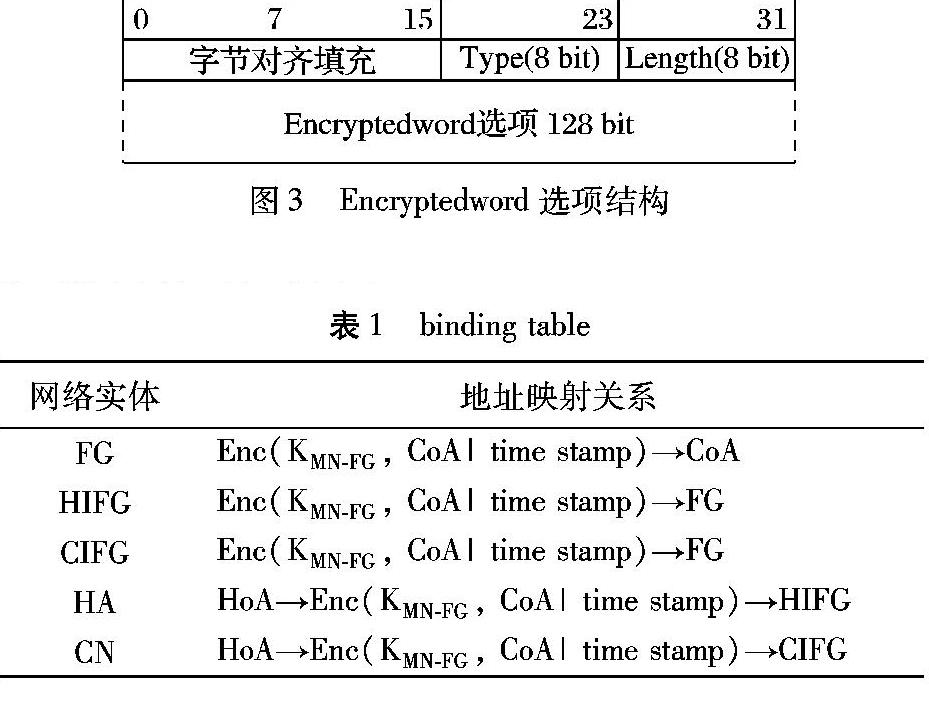

Encryptedword选项是为实现移动节点身份隐匿而自定义的移动扩展报头选项。其中,本地代理绑定更新(Home Binding Update,HBU)和本地测试初始HoTI扩展报头选项填写Encryptedword0,而通信对端绑定更新(Correspondent Binding Update,CBU)扩展报头选项填写Encryptedword1。

图3所示为Encryptedword选项的结构,各字段含义为:Type表示8bit类型值,用于标识选项类型,其中0~127对应Encryptedword0,而128~255对应Encryptedword1;Length表示Encryptedword选项的长度(包括Type和Length); Encryptedword选项填写128bit的Encryptedword选项值。

2.2.2binding table

binding table是本文系统中各网络实体中地址的密文间接映射关系,如表1所示。

3返回可路由过程

本地测试初始HoTI、本地测试HoT经由HA中转路由,故其保护策略可参照3.1节,而且具体的消息结构与转交测试初始CoTI、转交测试CoT对应类似。限于篇幅,本章仅对转交测试初始CoTI、转交测试CoT作简要解析。

3.1转交测试初始

1)CoTI消息先由移动节点MN发往外地接入路由器FG。其中,数据包源地址在FG处经binding table映射处理可得CoA,数据包内容受IPsec封装安全负载(Encapsulating Security Payload, ESP)隧道模式保护。

4仿真与对比分析

MobiWan是NS-2中支持MIPv6协议仿真的唯一补丁,但其对MN跨域切换、返回可路由过程的支持并不理想。本文实验环境是基于对MobiWan中跨域信道同一划分以及对MN接收函数的修改而实现的MIPv6仿真实验平台。

4.1实验环境

实验网络拓扑如图4所示:MN为手持移动设备,通过无线接入点接入外地链路;CN是通信对端节点,可固定也可移动;HA是本地链路上的本地代理;HIFG与CIFG分别是MN-HA 与MN-CN最短路径上随机任命的中间路由器。

为下一步性能评估,在该实验环境下除了验证本文IMTP机制的效能,还实现了文献[8]的[eHoA、pHoA]、文献[12]的ALPP与文献[13]的mix-based等方案用于对比分析。本文实验环境参数设置见表2。

4.2结果与分析

本节将从隐私保护能力强弱、资源开销大小、对标准MIPv6协议改动多少以及是否支持路由优化、部署与可扩展性难易程度等方面对各方案进行对比分析。

4.2.1隐私保护能力分析

结论1IMTP机制支持移动节点身份与移动轨迹双重隐私保护。

相比文献[8]的[eHoA、pHoA]和文献[13]的mix-based方案,IMTP机制不仅对移动节点的本地地址作加密变换,即匿名身份标识代替本地地址选项,保证身份不被窃听者获悉;更对移动节点的位置作随机性代理与密文间接映射,使转交地址与外地无线接入点不被本地代理和通信对端知悉,保证了位置与移动轨迹隐私。因此,IMTP机制提供移动节点身份与移动轨迹双重隐私保护,故其隐私保护能力比以往只提供身份隐匿[6,8]或者只实现位置与移动轨迹隐私保护[7]的方案要强。表3所示为系统中各网络实体对移动节点身份与轨迹隐私的知悉情况。其中:Y表示某网络实体掌握某隐私信息,而N表示不掌握。

结论2IMTP机制可有效抵御流量分析攻击。

即使攻击节点截获到大量成对的移动消息甚至与通信对端交互的应用层数据,也不能解析到移动节点的真实身份,因为本地地址选项填充的是匿名身份标识;再者,本地代理绑定更新、本地测试与转交测试等移动消息均受多重加密保护,攻击节点无法根据某跳路由器进出的数据流量联系分析到某移动节点的准确位置,更不能得到其移动轨迹。

结论3IMTP机制可防范内部网络实体共谋攻击。

内部实体共谋多见于多个无线接入FG、多个位置代理IFG或多个通信对端,但本文机制充分考虑到此类攻击情景。

若是多个FG共谋,它们不能得到移动节点的身份与位置信息。因为,移动节点向FG注册的是CoA| time stamp,而该地址标识使得移动节点接入不同的外地链路、注册不同的转交地址,更不可能让攻击节点分析得到多个指向同一移动节点的转交地址,且time stamp使得系统可抵御重放攻击。同样的,多个IFG共谋也不能得到移动节点的身份与位置信息。因为,IFG并不与移动节点直接交互,而FG向IFG通告的移动节点的转交地址为加密版CoA| time stamp,所以IFG得到的转交地址是随移动节点接入不同外地链路变化并被不同KMN-FG加密的结果。

4.2.2资源开销分析

1)计算开销。

为了评价IMTP机制的网络性能,分别计算了IMTP、ALPP、mix-based与[eHoA、pHoA](简写成epHoA)四个方案在系统初始化、数据通信与链路切换三个阶段的计算开销,如图5所示。从图中可以看出,在系统初始化阶段,IMTP机制的计算开销略低于ALPP,而高于其他两个方案,因为任意节点互相认证与共享密钥创建需要计算消耗;在数据通信阶段,IMTP机制的计算开销低于其他三个方案,充分显示出其性能优势;在链路切换方面,IMTP机制的计算开销也相对较低,表现良好。

2)通信时延。

为了评估IMTP机制的服务响应情况,分别测试了手持移动设备在标准MIPv6与IMTP机制仿真实验环境下的通信时延。

经过一段时间的观察与记录,发现IMTP机制移动节点的服务响应会出现一定延迟,因为相对标准MIPv6来讲,IMTP机制在数据包转发与交付处存在加解密计算逻辑和地址映射查询逻辑,但其切换、路由和数据交付等服务运行情况基本平稳,未出现传输中断现象。

3)其他优势分析。

结论4IMTP机制对标准MIPv6协议改动较少。

除了自定义一个移动扩展报头选项之外,IMTP机制不对标准MIPv6协议作其他改动,即仍然遵循标准MIPv6协议工作流程;只是对绑定缓存和绑定更新列表字段稍作修改(密文间接映射),而并未对其结构作重新定义,即标准MIPv6协议实现类仍适用于该机制。

结论5IMTP机制良好支持路由优化。

IMTP机制有别于MIPv4存在三角路由缺陷,而充分发挥了MIPv6支持路由优化的特性,对返回可路由过程的数据包格式、内容、传输路径与处理逻辑有详尽的解释说明,见3.1与3.2节。且仿真实验显示,该机制路由优化模式表现良好,并明显优于未消除三角路由的通信模式。

结论6IMTP机制部署灵活、扩展性强。

除了需要一个全网范围内的信任机构用于分发全网共享秘密密钥Kgroup,以便其他任意节点间互相认证并建立共享密钥KXX-XX,IMTP机制并未引进其他网络实体,故其部署工作与标准MIPv6协议基本无异;且该机制基于标准MIPv6协议,对FMIPv6(Fast MIPv6)、HMIPv6(Hierarchical MIPv6)和PMIPv6(Proxy MIPv6)等扩展协议的支持也可预期。

5结语

本文针对移动节点身份暴露并被定位追踪等问题提出了一种同时支持身份隐匿与移动轨迹隐私保护的IMTP机制。该机制借助自定义Encryptedword选项完成HoA加密变换与对端还原从而实现身份隐匿,随机任命最短路径列表之一路由器作为移动节点的位置代理,并采用适用性无证书公钥密码体制(CL-PKC)完成任意节点互相认证,从而实现移动轨迹保护。实验仿真表明,该机制支持身份隐匿并可防范定位追踪。从对比分析结果来看,其具备隐私保护能力较强、资源开销较少,对标准MIPv6协议改动较小并支持路由优化即消除三角路由等优势,还具有部署灵活、扩展性强等优点。下一阶段研究工作将致力于简化IMTP机制系统初始化流程,以及实现对FMIPv6、HMIPv6和PMIPv6的扩展支持。

参考文献:

[1]PERKINS C, JOHNSON D, ARKKO J, et al. RFC 6275: mobility support in IPv6 [S]. Fremont, CA: Internet Engineering Task Force (IETF), 2011.

[2]DAVIES J, 汪海霖.深入解析IPv6 [M]. 3版.北京:人民邮电出版社, 2014:450-493. (DAVIES J, WANG H L. Depth Analysis of IPv6 [M]. 3rd ed. Beijing: Posts and Telecom Press, 2014: 450-493.)

[3]FRANKEL S E, GRAVEMAN R, PEARCE J, et al. SP800-119: guidelines for the secure deployment of IPv6 [R]. Gaithersburg, MD: National Institute of Standards & Technology, 2010.

[4]KOODLI R. RFC 4882: IP address location privacy and mobile IPV6: problem statement [S]. Fremont, CA: Internet Engineering Task Force (IETF), 2011.

[5]徐恪,朱亮,朱敏.互联网地址安全体系与关键技术[J].软件学报,2014,25(1):78-97. (XU K, ZHU L, ZHU M. Internet address security system and key technology [J]. Journal of Software, 2014, 25(1): 78-97.)

[6]鲁红梅.移动 IPv6 地址隐私性研究与实现设计[D].北京:北京交通大学,2007. (LU H M. Research and implementation of mobile IPv6 address privacy design [D]. Beijing: Beijing Jiaotong University, 2007.)

[7]刘慧生,王振兴,张连成.基于佯动的移动IPv6位置隐私保护方案[J].计算机研究与发展,2012,49(S2):74-81. (LIU H S, WANG Z X, ZHANG L C. Feint based mobile IPv6 location privacy scheme [J]. Journal of Computer Research and Development, 2012, 49(S2): 74-81)

[8]KOODLI R, ZHAO F, QIU Y, et al. RFC 5726: Mobile IPv6 location privacy solutions [S]. Fremont, CA: Internet Engineering Task Force (IETF), 2010.

[9]NIKANDER P, GURTOV A, HENDERSON T R. Host Identity Protocol (HIP): connectivity, mobility, multi-homing, security, and privacy over IPv4 and IPv6 networks [J]. IEEE Communications Surveys & Tutorials, 2010, 12(2): 186-204.

[10]SO-IN C, JAIN R, PAUL S, et al. Virtual ID: a technique for mobility, multi-homing, and location privacy in next generation wireless networks [C]// CCNC 10: Proceedings of the 2010 7th IEEE Consumer Communications and Networking Conference. Piscataway, NJ: IEEE, 2010: 1148-1152.

[11]MATHI S K, VALARMATHI M L. A secure and efficient binding update scheme with decentralized design for next generation IP mobility [C]// Proceedings of ICAEES 2014: Artificial Intelligence and Evolutionary Algorithms in Engineering Systems, Volume 324 of the series Advances in Intelligent Systems and Computing. Berlin: Springer-Verlag, 2015: 423-431.

[12]TAHA S, SHEN X S. ALPP: anonymous and location privacy preserving scheme for mobile IPv6 heterogeneous networks [J]. Security and Communication Networks, 2013, 6(4): 401-419.

[13]JIANG J, HE C, JIANG L-G. A novel mix-based location privacy mechanism in mobile IPv6 [J]. Computers & Security, 2005, 24(8): 629-641.

[14]GUO N, PENG F, GAO T, et al. Secure mobility management for MIPv6 with identity-based cryptography [C]// Proceedings of the Third IFIP TC 5/8 International Conference, ICT-EurAsia 2015, and 9th IFIP WG 8.9 Working Conference, CONFENIS 2015, Held as Part of WCC 2015: Information and Communication Technology, LNCS 9357. Berlin: Springer-Verlag, 2015: 173-178.