结合域含义的GOOSE报文加解密方法*

王智东 王钢 许志恒 童晋方 石泉 朱革兰†

(1.华南理工大学 电力学院, 广东 广州 510640; 2.华南理工大学广州学院 电气工程学院, 广东 广州 510800)

结合域含义的GOOSE报文加解密方法*

王智东1,2王钢1许志恒1童晋方1石泉1朱革兰1†

(1.华南理工大学 电力学院, 广东 广州 510640; 2.华南理工大学广州学院 电气工程学院, 广东 广州 510800)

摘要:尽管加密方法由于耗时较大而不被IEC62351推荐用于GOOSE等实时报文,但许多电力工程实践中仍加密GOOSE报文以加强网络信息安全性.文中以经典的对称加密算法Rijndael为例,从密钥长度、分组长度和分组模式等方面分析影响GOOSE报文加密耗时的因素.结合GOOSE的域含义,提出基于关键信息的GOOSE加密方法,在保证报文信息保密的基础上减少耗时;同时,利用GOOSE报文的StNum、SqNum和T等具有时间同步意义的信息防止经典的报文重放攻击,利用GOOSE报文的CRC验证码保障报文的完整性.嵌入式平台的耗时特性表明,文中提出的GOOSE报文加解密方法满足GOOSE报文的实时性要求.

关键词:GOOSE报文;对称加密;完整性;实时性

随着智能电网发展带来电力通信网络的更多应用,电力信息由原来相对狭小的信息“孤岛”扩展到更大的范围,IEC 61850- 90协议涵盖了站站、站控、配电和分布式能源、水电、风电甚至电动车充电等领域[1- 2],导致GOOSE等重要报文将在更多样化和更复杂的通信网络环境中流动,报文信息更容易遭受泄密和篡改等恶意攻击的风险,电网的信息安全被周孝信等专家列为应超前部署面向21世纪第三代电网的前瞻技术之一[3].

采用加密等密码学技术对整个GOOSE报文进行处理,是保障GOOSE报文安全性最常用的办法[4].但是加密GOOSE报文所需的巨大耗时难以满足电力信息系统的实时性要求,专门负责电力信息安全的IEC TC57第15工作组制定的IEC 62351标准便不建议GOOSE等高实时性报文采用加密方法[5].文献[6]中在介绍GMAC方法对电力报文保护的基础上,建议GOOSE报文只采用耗时小的GMAC认证模式,而不采用耗时较大的GMAC加密模式.文献[7]中采用各类专用芯片进行加密方法耗时测试表明,涉及加密等明显影响报文传输速率的安全方法不适合应用于GOOSE报文等实时性要求严格的场合.

尽管加密方法的巨大耗时不易满足GOOSE报文实时性要求,但出于电力信息安全性考虑,尤其涉及较大范围电力网络报文交换时,电力工程实践仍将GOOSE等重要报文做加密处理.文献[8]中采用加密方法实现智能电网多层次信息结构,以确保电网终端用户的信息安全.文献[9]中介绍北美规划的广域网项目NASPInet时,将信息安全作为其中重要的内容,建议对导致电网动作等敏感信息的报文进行加密保护.南加利福尼亚爱迪生公司正在开展的标称当前实际运行的最大广域网centralized remedial action scheme项目[10],便采用加密的GOOSE报文跨区域传送电力信息.该电力通信网络在物理隔离和防火墙技术的基础上,对所有经过路由的报文进行信息加密.但该项目的实测数据表明,计及整个GOOSE报文的加/解密耗时、路由和网络传送时间,GOOSE报文延时最大达到19 ms.

在电力工业实践中加密GOOSE等重要报文具有迫切要求,在不降低GOOSE报文信息保密性的前提下减少加密耗时,是工程实践能否对GOOSE报文采用加密方法的关键.文中通过分析影响报文加密耗时的影响因素,结合GOOSE具体的报文结构和帧域含义,探寻一种符合GOOSE报文特点的低耗时加密方法.

1GOOSE加密方法分析

1.1加密方法耗时分析

由于对称加密算法比非对称加密算法运算快很多,在效率优先的GOOSE报文加密方法中,对称加密成为首选.基于Rijndael加密算法的高级加密标准(AES)[11]是当前对称密钥加密中最经典的算法,在电力信息系统中也逐渐有应用[12].文中以Rijndael算法为基础,分析加密方法在GOOSE报文中的应用要点,结合安全性条件,分析Rijndael耗时的主要影响因素.

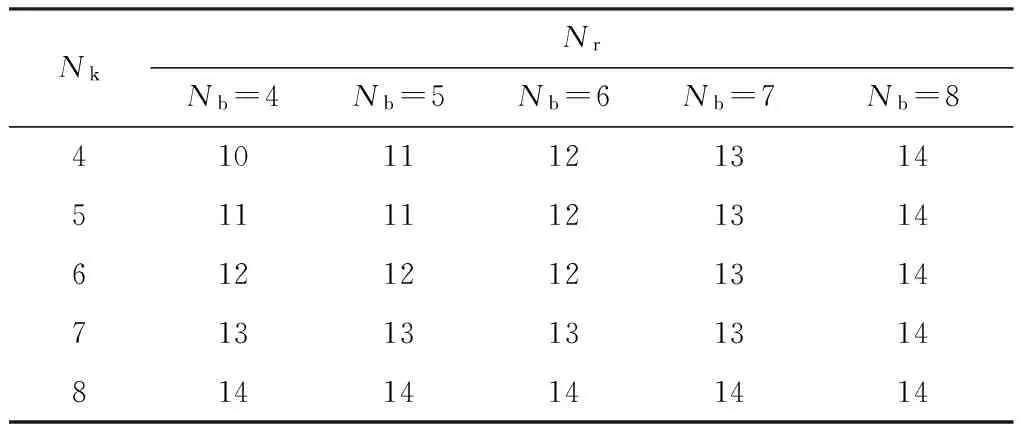

基于分组密码的Rijndael算法加密GOOSE报文的耗时取决于分组的组数和每组的加密耗时.尽管AES的规定数据分组长度为128比特、密钥长度为128/192/256比特,但Rijnciael算法本身具有可变分组长度和密钥长度的分组密码的特性,该特性对于需要尽可能减少耗时的GOOSE加解密算法来说具有重要意义.Rijnciael分组长度和密钥长度均可独立地设定为介于128比特和256比特之间的32比特的倍数.Rijnciael算法轮数Nr和密钥长度Nk以及分组报文长度Nb的关系如表1所示,待加密的GOOSE报文长度一定时,采用128比特(Nk=4)的密码,所需的加密轮数最小,加密耗时最少.确定密码长度后,数据量较大的GOOSE报文,长的分组长度会带来较高的运算效率,比如,密钥长度确定为128比特时,对256比特的报文采用Rijndael算法,选用分组长度为128比特时,需分组2次,加密轮数高达20轮;而选用分组长度为256比特时,加密轮数只需要14轮.采用Rijndael算法加密较大的报文时,选择较长的分组长度,加密轮数较少,算法效率高,缺点是跟AES规定的128比特的分组长度不完全一致.

表1不同的分组长度Nb(Nb=分组长度/32)和密钥长度Nk(Nk=密钥长度/32)对应的轮数Nr

Table 1Round number ofNrcorresponding to different packet lengthNband key lengthNk

NkNrNb=4Nb=5Nb=6Nb=7Nb=84101112131451111121314612121213147131313131481414141414

从Rijndael自身的算法特性分析可知,GOOSE报文长度一定时,采用最小的密码长度128比特和较长的分组长度时,将减少加密方法轮数,从而减少加密耗时.密钥长度和分组长度等Rijndael算法特性确定后,GOOSE报文自身的特点将是影响加密耗时的关键因素.待加密的GOOSE报文长度越小,所需加密的分组越少,加密耗时也将成比例地减少.因此,结合GOOSE报文特点,在不降低报文实质信息安全性基础上,减少所需GOOSE报文的加密内容,将提高GOOSE报文加密方法的效率.

1.2GOOSE信息域分析

IEC 61850- 8- 1协议中变电站内的GOOSE报文采用直接面向数据链路层的以太网帧以提高报文效率,但对于GOOSE短报文而言,以太网帧头等信息仍占据了GOOSE报文一定的比例[13].如图1所示,GOOSE报文由MAC地址、标志协议标识(TPID)、标识控制信息(TCI)、以太网报文类型(EtherType)、应用标识(APPID)、长度(Length)、保留1(Reserved1)、保留2(Reserved2)和应用协议数据单元(APDU)等信息域组成.除了APDU包含电力系统相关信息外,其他信息域主要表征了以太网帧的自身属性.以最小长度(64比特)GOOSE报文为例,APDU以外的以太网帧的自身属性信息占据接近整个报文41%.为适应PMU广域网络应用环境,IEC61850- 90- 5将SV,GOOSE报文基于IP网络进行传输.使用了IP网络,报文可通过路由器自由传输[14],但所增加的网络层等通信服务带来包括IP在内的更多网络信息,这将进一步增加通信网络自身属性占据整个GOOSE报文的比重,而这部分内容不反映GOOSE报文所承载的电力系统实质信息,因此不对其进行加密处理,并不影响GOOSE报文实质信息的安全性.

反映电力系统实质信息主要集中在APDU域,APDU采用灵活性较好的ASN.1解析方式,ASN.1结构由类型标记(Tag)、长度(Length)和具体内容(Value)3个主要部分构成,由于类型标记和长度信息只反映ASN.1的结构特点,而且ASN.1的顺承式结构使得更多信息用于表征ASN.1结构特征,而与GOOSE报文携带的电力系统信息无关.GOOSE报文加密时剔除类型标记和长度等只表征ASN.1结构的信息,有望在不降低报文实质信息安全性的基础上,大幅度减少GOOSE报文待加密的长度.

分析APDU域的具体内容,其中允许生存时间(TimesAllowedtoLive)、GOOSE标识符(GoID)、检修位(Test)、配置版本号(ConfRev)、需要重新配置标识(NdsCom)、数据集成员个数(NumDatSetEntries)等内容表征GOOSE报文属性,不包含实际的电力系统信息,以明文出现也不会泄露GOOSE报文所承载的电力信息.而控制块引用名(GoCBReference)和数据集引用名(DataSet)虽然不直接涉及电力系统开关状态或控制等信息,但从中可以看出该报文表征的IEC61850模型和信息路径等内容.实际应用中可根据通信网络安全环境和报文的安全要求综合衡量是否需要对这两个域的信息进行加密.

APDU域中,应用服务数据单元(AllData)的StVal属性表征了电力系统开关状态和操作命令等整个GOOSE报文中最为核心的信息,是数据保密的关键.经典应用中,除了StVal属性,还有表征该StVal的质量q和UTC时间t,但这两个数据在当前实际应用中常默认为零而且t需占据较大的空间,对q、t不加密,从而在不泄露报文核心信息基础上大幅减少所需加密的内容.

图1 GOOSE报文结构

AllData成员的数值StVal发生变化(比如开关状态改变)时,状态号计数器(StNum)数值加1,并记录当前时间T(Utc时间),顺序号计数器(SqNum)在状态号StNum加1时置0;其他时间每重发一次GOOSE报文,SqNum数值加1.通过StNum、SqNum和T3个参数,可以知道GOOSE报文数据成员是否发生变化,这给攻击者推测开关状态等电力信息提供线索(尤其当AllData成员很少时).因此,对这3个参数进行加密有利于减少遭受恶意推测的隐患.利用GOOSE报文不等间隔发送的特性,攻击者也可以通过在线观察GOOSE报文的发送频率推测AllData成员的数值是否发生变化,但这超出文中讨论的通信网络密码安全技术的范畴.

1.3GOOSE报文完整性

采用Rijndael等加密算法能够保证报文的保密性,但不足以保证信息安全的另外一个重要指标:报文的完整性.通过额外的认证码等算法可以保证报文的完整性,但需要外加运算和通信负荷.注意到GOOSE报文中已有的CRC校验码,CRC校验码本来是用于发现由于通信网络通道噪声等引起的无码错误,并不具备抵抗恶意篡改通信网络报文的能力.根据CRC运算公式[15]:

CRC(a‖b)⊕CRC(c‖d)=CRC(a⊕c‖b⊕d)

(1)

式(1)中,令a=c,得

CRC(a‖b)⊕CRC(c‖d)=CRC(b⊕d)

(2)

式(1)中,令b=c,得

CRC(a‖b)⊕CRC(c‖d)=CRC(a⊕d)

(3)

其中,CRC()表示CRC运算,⊕表示异或,‖表示连接符.

由式(2)、(3)可知,对于参与CRC运算的需要替换的报文内容,通过构造一个含有与所需替代的内容相同的报文,并与原报文进行简单运算即可实现.因此,一般的CRC码存在易受篡改的危险,但如果GOOSE报文不完全以明文出现,由于攻击者无法通过该密文推测原来的明文内容,而且加密方法所用到的非线性、混淆和扩散等功能使得无法从明文中构造可以抵消原先密文的CRC验证码.攻击者一旦篡改GOOSE报文的密文内容,报文接收方将解密后的报文内容进行CRC运算,发现该CRC校验码与跟伴随报文的CRC校验码不一样,从而丢弃被篡改过的报文,实现对GOOSE报文中已加密部分的信息的完整性保护.

2基于Rijndael的GOOSE加解密方法

由于电子编码本(ECB)分组模式具有实现简单、无需初始化向量和便于并行运算等有助于提高算法效率的优点,适合当前朝着多核等技术发展的智能电子设备,注意到GOOSE报文主要传递断路器状态和命令等相对独立的开关量信息,ECB分组模式不能隐藏明文的缺陷不影响以独立离散数据为主要内容的GOOSE报文.采用ECB分组模式的自适应分组长度的方法,对GOOSE报文进行基于关键信息的加解密处理,同时还采用了完整性检查和GOOSE报文经典的一致性校验等方法,GOOSE报文收、发的具体流程如图2所示.

图2 GOOSE报文加密方法流程

2.1发送端加密

发送端在所生成的GOOSE报文的基础上,对GOOSE报文采用安全算法,较之于无安全算法的GOOSE报文,主要增加密钥生成、关键内容提取、自适应分组和分组加密与回置等关键步骤.

(1)密钥生成

GOOSE报文的发布方和订阅方采用变电站配置语言 SCL (Substation Configuration Language)进行系统配置时,约定好密钥种子,并对第三方保密.密钥种子作为初始密钥,通过密钥扩展函数KeyExpansion()依次生成每轮加密运算所需的轮密钥.为了减少加密方法的耗时,离线生成所有的轮密钥并按顺序保存至控制器的存储空间,GOOSE报文加密过程直接调用对应的轮密钥.

(2)GOOSE报文关键信息提取

GOOSE报文中StVal数值反映了开关状态和命令等关键内容,是避免GOOSE实质信息泄露而需加密的重点.当StVal数量较少而能满足实时性要求时,StNum、SqNum、T、GoCBReference、DataSet和GoID等内容间接反映电力系统信息,对这5个数值加密将减少信息被推测的隐患.将上述GOOSE报文关键信息,按照在GOOSE报文的位置,顺序提取出来组成待加密内容.

(3)待加密报文预处理

采用自适应的分组长度方法,将待加密内容长度分别依次与Rijndael算法的基准长度256、192和128比特相比较,优先选择大的分组长度对待加密内容进行分组.例如待加密内容长度大于256比特时,以256比特为基准长度不断分组直至长度小于256比特,再找到最接近而且小于或等于128、192比特的分组长度,并填充明文内容直至长度等于该基准长度;若待加密内容长度小于256比特,则直接找到最接近而且小于或等于128或192比特的分组基准长度,并填充明文内容直至到该基准长度.根据不同长度的待加密内容,得到不同数量和组内不同个数的待加密数组.

(4)Rijndael加密和密文回置

采用ECB分组方式,将步骤(2)产生的待加密数组进行Rijndael算法加密,每轮加密过程直接采用步骤(3)已计算好的轮密钥.按照步骤(1)所提取的GOOSE信息域位置,将所生成的密文依次放置回所提取信息域的位置.若步骤(2)进行待加密报文预处理时进行数据填充以补齐对应的数据分组长度,则密文比所提取的GOOSE明文多了数据,增加的数据放置到GOOSE报文的填充域.

2.2接收端解密与安全验证

接收方进行GOOSE报文对应信息的解密过程,采用与发送方加密过程类似的步骤,包括加密信息域的提取与预处理,密钥生成等过程,除此之外还有与加密逆向的数据解密过程.但接收方增加了报文的合理性检查,除了报文常规的一致性检查等,文中从密码学角度重点分析GOOSE报文的安全性,利用GOOSE报文现成的CRC码进行完整性校验,由GOOSE报文的StNum、SqNum和T三个参数进行防重放攻击检查.

(1)密文解密并回置

作为加密方法的逆过程,GOOSE解密与GOOSE报文发送方的实现方法类似.GOOSE报文接收端首先生成并预存由种子密钥生成的离线轮密钥,收到GOOSE报文后,从所加密的GOOSE报文StVal等位置,依次提取所有的密文数据,并依据大长度优先的自适应分组方法,对密文分组得到待解密数组,调用已有的离线轮密钥进行Rijndael解密算法,并将得到的明文按照这些域在GOOSE报文的顺序回置到报文中,从而得到只包含明文的GOOSE报文.

(2)CRC报文完整性校验

对解密后的GOOSE报文进行CRC运算,得到的CRC校验码与附带在GOOSE报文的CRC校验码进行比较,如果两者不一致,说明所接收的GOOSE报文内容已被篡改.

(3)防重放攻击

重放攻击是攻击者发送一个目的主机已接收过的报文,从而达到欺骗系统的目的,由于重放攻击所用的报文是延时的真实报文,因此克服重放攻击是网络通信安全的普遍性难题,防重放攻击主要有时间戳、序号和提问应答(随机数)等经典方法.GOOSE报文中反映报文状态的StNum和SqNum两个参数起到事实上的同步码(序号)作用,再加上报文中StNum变化时的时间参数T,相当于同时具有序号和不严格的时间戳两种抵抗重放攻击的功能.攻击者若保存发布方之前发送的GOOSE报文,并选择某个时间点发送该报文,试图进行重放攻击,则订阅方收到该报文后,首先检查StNum和T值,若这两个值小于上一次接收报文对应的值,则该报文可能是重放攻击报文,直接丢弃该报文;若这两个值等于上一次接收报文对应的值,则进一步比较SqNum,若SqNum不大于上一次接收报文对应的值,则该报文也可能是重放攻击报文,丢弃该报文.通过GOOSE心跳报文机制,以及GOOSE报文StNum、SqNum和T三个值,不仅能发现延迟报文,而且从密码学角度能有效抵抗重放攻击.

3实例与分析

GOOSE报文的订阅方和发布方主要是电力系统的各类智能电子设备和智能开关.当前智能电子设备和智能开关大多采用嵌入式控制器,选择TI公司的C674x系列DSP进行耗时测试.DSP采用无操作系统的定时器直接测量耗时,避免因系统调度等因素导致测量时间抖动.

3.1不同分组长度的耗时特性

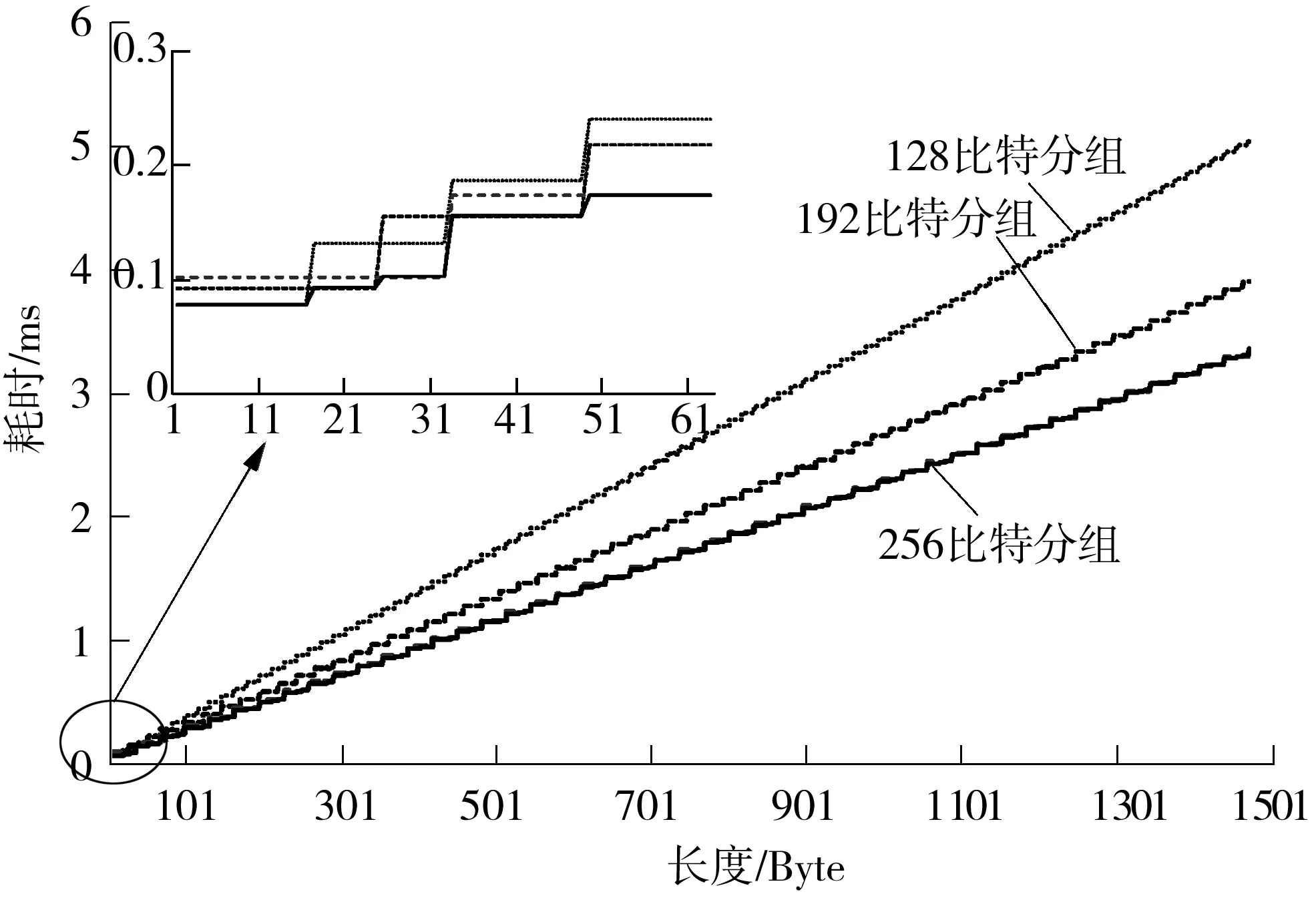

观察不同分组长度的耗时特性,采用256、192和128比特3种经典的固定分组长度和结合上述3种长度的自适应方法,在DSP上对报文长度不断增加的信息进行Rijndael加解密耗时测试.

实测的耗时数据如图3所示,每组分组长度的Rijndael加解密耗时呈阶梯状,且阶梯宽度为该分组长度;小的分组长度只在加解密内容少时有优势,随着报文长度增加,分组长度越大,所需耗时越少;自适应分组长度同时具备小的分组长度在加解密内容少时的优势和大的分组长度在加解密内容多时的优势.注意到图3中,当报文长度很大时,由于256比特分组长度的加解密耗时占据主导地位,所以自适应分组的曲线与256比特分组长度曲线在加解密内容较长的阶段基本重合.

图3 4种分组长度的Rijndael加密耗时

Fig.3Time consumiption of Rijndael encryption by four diffe-rent packet modes

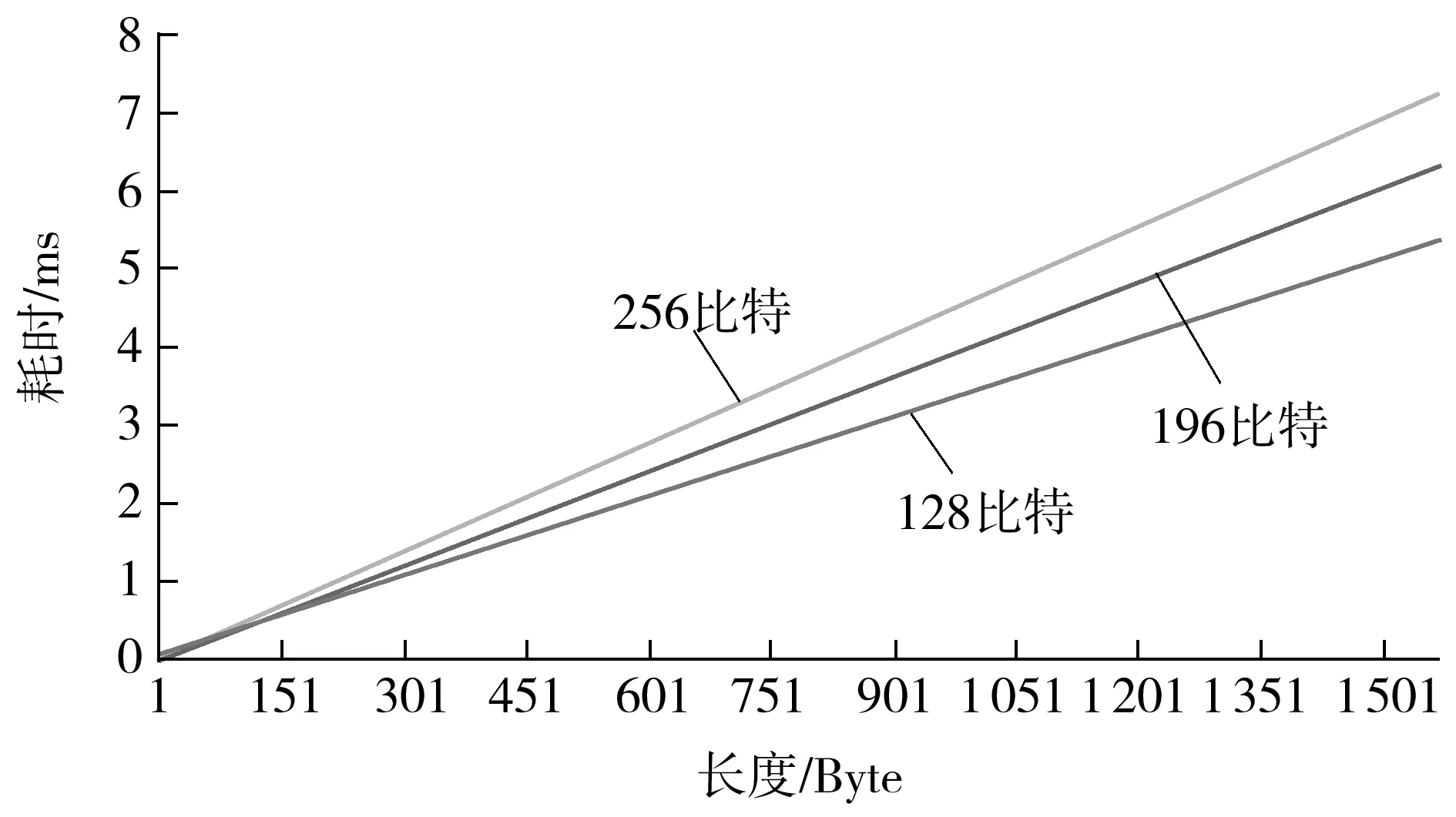

3.2不同密钥长度的耗时特性

观察不同密码长度的耗时特性,分组长度统一为128比特,采用256、192和128比特3种密钥长度,在对报文长度不断增加的信息进行Rijndael加解密耗时测试.

实测的耗时数据如图4所示,密钥长度分别为256、192和128比特的加密耗时曲线随着加密信息长度的增加而对应的增加;而对于相同的报文长度,密钥长度128比特的耗时最小,其次192比特,密钥长度256比特的耗时最大,符合前文的理论分析.

图4 3种密钥长度的Rijndael加密耗时

Fig.4Time consumption of Rijndael encryption by 3 different key lengths

3.3不同报文长度的耗时特性

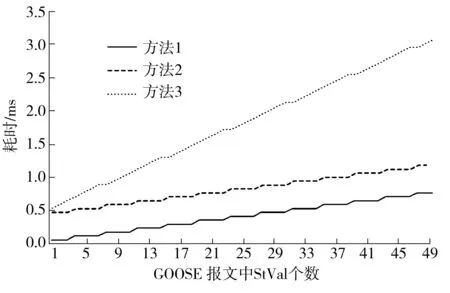

GOOSE报文具有很强的灵活性,但是GOOSE报文的长度差别主要取决于GOOSE报文dataset的数据对象内容和数量,报文其他域的长度较为稳定.以一个经典的GOOSE报文为基础,通过从小到大循序地改变GOOSE报文dataset数据对象的数量(由dataset中StVal的数目具体体现),观察不同报文长度各种加密方法的耗时特性.每个数据对象假设具有StVal、q和t三个常见属性,长度分别为经典的4Byte、2Byte和8Byte,GoCBReference、DataSet和GoID取中值长度,分别为32Byte.

采用以下3种方法进行测试:①只对StVal实质内容加密;②对StVal实质内容和StNum、SqNum、T、GoCBReference、DataSet和GoID等间接反映电力系统信息加密;③对GOOSE报文主体整个APDU加密的传统方法.

测试结果如图5所示,第1、2种方法中,随着StVal的数目增加,两条耗时曲线呈阶梯型增加而且增加趋势一致,两条曲线存在固定的耗时差,这是由StNum、SqNum、T、GoCBReference、DataSet和GoID等固定长度的内容引起的;不同于方法1和2的曲线,第3种方法的耗时曲线耗时增长很快,这是由于每个数据对象中,q和t等其他属性也占据了很大的数据空间.

图5 3种方法中GOOSE报文加密耗时

Fig.5Time consumiption of GOOSE packet encryption by three methods

同时从图5可以看出,采用第1种方法,只对GOOSE报文的实质信息进行Rijndael加密,即使报文长度较大,所需的耗时也很小,能较好满足GOOSE报文4 ms的传输要求.

3.4具体加解密信息与安全性分析

电力报文安全性包括可用性、机密性和完整性3个核心特性[16].可用性主要是从电力安全机制上确保电力报文能顺利到达接收端[17],因此文中重点分析报文的机密性和完整性.

以待加密信息长度128比特、密钥长度128比特的最简单情况为例,观察信息加密过程中的数据变化情况(由于篇幅所限,只列出报文加解密信息).具体过程如图6所示,报文发送端对原信息采用密钥进行加密,进而将以密文形式的加密信息经电力通信网络传输到报文接收端,接收端采用事先跟发送端约定好的密钥对密文进行解密,从而得到原信息.

从上述报文传输过程可以看出,明文信息只在报文发送端和接收端中出现,整个电力通信网络传输的是密文信息,恶意第三方即便获得密文信息,在没有密钥的情况下也无法破解该信息,保证了信息的机密性.

完整性方面,报文附带了由加密信息的明文和其他报文信息运算得到的CRC码,恶意第三方仅依靠从电力通信网络获得的含密文信息的报文,由于不能知道密文信息对应的明文信息,也就无法通过篡改报文内容得到相对应的、运算上正确的CRC码,从而实现的报文的完整性.

图6 具体加解密信息演示

4结论

文中在不降低GOOSE报文所承载的电力系统实质信息安全性基础上,以减少耗时为目标,提出一种基于Rijndael算法的GOOSE加解密方法,主要特征包括:

(1)密钥长度统一为128比特,根据所需加密内容的长度,采用自适应的分组长度,尤其当加密内容较多时,优先选择较长的分组长度以减少运算轮数,从而提高效率,采用ECB分组模式利于并行算法.

(2)避免对整个报文加密,只加密与电力系统信息直接相关的Alldate数据对象的StVal域.根据报文所处的网络环境安全程度和报文的实时性要求,有选择性地加密StNum、SqNum、T、GoCBRefe-rence、DataSet和GoID等间接反映电力系统的内容.

(3)通过GOOSE中现成的CRC码校验方法,实现报文的完整性检测;综合利用报文已有的StNum、SqNum和T信息,有效防止报文的重放攻击.

参考文献:

[1]任雁铭,操丰梅,张军.IEC61850 Ed 2.0技术分析 [J].电力系统自动化,2013,37(3):1- 5.

REN Yan-ming,CAO Feng-mei,ZHANU Jun.Technical analysis of IEC61850 Ed 2.0 [J].Automation of Electric Power Systems,2013,37(3):1- 5.

[2]任雁铭,操丰梅.IEC61850新动向和新应用 [J].电力系统自动化,2013,37(2):1- 6.

REN Yan-ming,CAO Feng-mei.New developmentand new application of IEC61850 [J].Automation of Electric Power Systems,2013,37(2):1- 6.

[3]周孝信,陈树勇,鲁宗相.电网和电网技术发展的回顾与展望——试论三代电网 [J].中国电机工程学报,2013,33(22):1- 11.

ZHOU Xiao-xin,CHEN Shu-yong,LU Zong-xiang.Review and prospect forpower system development and related technologies:a concept of three-generation power systems [J].Proceedings of the CSEE,2013,33(22):1- 11.

[4]WEN J,HAMMOND C,UDREN E.Wide-area ethernet network configuration for system protection messaging [C]∥Proc 65th Annu Conf Protective Relay Eng College Station:Texas,2012.

[5]IEC 62351—2007.Power systems information exchange Data and management and associated communication security [S].

[6]王保义,王民安,张少敏.一种基于GCM的智能变电站报文安全传输方法 [J].电力系统自动化,2013,37(3):87- 92.

WANG Bao-yi,WANG Min-an,ZHANG Shao-min.A secure message transmission method Based on GCM for smart substation [J].Automation of Electric Power Systems,2013,37(3):87- 92.

[7]FULORIA Shailendra,ANDERSON Ross,MCGRATH Kevin,et al.The Protection of substation communication [C]∥Proceedings of the SCADA Security Scientific Symposium.Miami:[s.n.],2010.

[8]YAN Ye,QIAN Yi,SHARIF H,et al.A survey on smart grid communication infrastructures:motivations,requirements and challenges [J].IEEE Communications Surveys & Tutorials,2013,15(1):5- 20.

[9]BOBBAR R,DAGLE J,HEINE E,et al.Enhancing grid measurements:wide area measurement systems,NASPInet,and security [J].Power and Energy Magazine,2012,10(1):67- 73.[10]WEN Jun,LIU W H E,ARONS P L,et al.Evolution pathway towards wide area monitoring and protection—areal-world implementation of centralized RAS system [J].IEEE Trans Smart Grid,2014,5(3):1506- 1513.

[11]德门,赖伊曼.高级加密标准(AES)算法:Rijndae的设计 [M].北京:清华大学出版社,2003.

[12]ZHANG P,ELKEELANYO O,MCDANIELL L.An implementation of secured smart grid Ethernet communications using AES [C]∥Proceedings of the IEEE SoutheastCon(SoutheastCon 2010).Concord:NC,2010.

[13]KRIGER Carl.A detailed analysis of the generic object-oriented substation event message structure in an IEC 61850 standard-based substation automation system [J].International Journal of Computers Communications & Control,2013,8(5):708- 721.

[14]IEC 61850- 8-1—2003.Communication networks and systems in substations——specific communication ser-vice mapping(SCSM} mappings to MMS(ISO 9506- 1 and ISO 9506- 2) and to ISO/IEC 8802- 3,International Electrotechnical Commission (IEC) [S].

[15]LOPEZ P Peris,HERNANDEZ-CASTROJ C,ESTEVEZ-TAPIADORJ M,et al.Cryptanalysis of a novel authentication protocol conforming to EPC-C1G2 standard [J].Computer Standards & Interfaces,2009,31(2):372- 380.

[16]ADNAN Anwar,MAHMOOD Abdunnaser.The state of the art in intrusion prevention and detection [C]∥Proceedings of Taylor & Francis Group.USA:CRC Press,2014:449- 472.

[17]LIU Shi-chao,LIU Xiao-ping,ABDULMOTALEB El-Saddik.Denial-of-service(dos) attacks on load frequency control in smart grids [C]∥Proc IEEE PES Innovative Smart Grid Technologies.Washington D C:[s.n.],2013:1- 6.

Encryption and Decryption Methods of GOOSE Packets Based on Domain Implication

WANGZhi-dong1,2WANGGang1XUZhi-heng1TONGJin-fang1SHIQuan1ZHUGe-lan1

(1.School of Electric Power, South China University of Technology, Guangzhou 510640, Guangdong, China;2.School of Electrical Engineering, Guangzhou College of South China University of Technology, Guangzhou 510800, Guangdong, China)

Abstract:Although IEC62351 suggests no encryption algorithm for GOOSE and other real-time packets due to the huge time consumption of encryption algorithms, many practical power projects still encrypt GOOSE packets to strengthen the security of network information. In this paper, the classical Rijndael symmetric encryption algorithm is adopted as an example to analyze such factors affecting the time consumption of GOOSE packets encryption as the secret key length, the packet length and the packet mode. Then, in order to reduce the time consumption without weakening the packet confidentiality, a GOOSE encryption method based on critical information is proposed with the combination of packet domain implication. Moreover, GOOSE messages such as StNum, SqNum and T, which possess time synchronization functions, are used to prevent replay attacks, and the CRC verification code in GOOSE packets is used to ensure the integrity of the message. Finally, the time-consuming characteristics of the proposed GOOSE encryption and decryption algorithms are tested on an embedded platform, and the results show that the proposed method meets the real-time requirements of power systems well.

Key words:GOOSE packet;symmetric encryption;integrity; real-time performance

收稿日期:2015- 03- 02

*基金项目:国家自然科学基金资助项目(51477057)

Foundation item:Supported by the National Natural Science Foundation of China(51477057)

作者简介:王智东(1980-),男,博士生,主要从事电力通信及其信息安全研究.E-mail:zdwang@scut.edu.cn †通信作者: 朱革兰(1968-),女,博士,助理研究员,主要从事电力系统及自动化研究.E-mail:zhugl@scut.edu.cn

文章编号:1000- 565X(2016)04- 0063- 08

中图分类号:TM 714.2;TM 615

doi:10.3969/j.issn.1000-565X.2016.04.010