一种面向云存储的动态授权访问控制机制

王 晶 黄传河 王金海

(武汉大学计算机学院 武汉 430072) (wjing@whu.edu.cn)

一种面向云存储的动态授权访问控制机制

王晶黄传河王金海

(武汉大学计算机学院武汉430072) (wjing@whu.edu.cn)

摘要云存储是一种新型的数据存储体系结构,云存储中数据的安全性、易管理性等也面临着新的挑战.首先,云存储系统需要为用户提供安全可靠的数据访问服务,并确保云端数据的安全性.为此,研究者们针对云存储中数据结构复杂、数据存储量大等特点提出了属性加密(attribute-based encryption, ABE)方案,为云储存系统提供细粒度的密文访问控制机制.在该机制中,数据所有者使用访问策略表示数据的访问权限并对数据进行加密.但数据的访问权限常会因各种原因发生改变,从而导致云中存储密文的频繁更新,进而影响数据的易管理性.为避免访问权限管理造成大量的计算和通信开销,提出了一种高效、安全、易管理的云存储体系结构:利用ABE加密机制实现对密文的访问控制,通过高效的动态授权方法实现访问权限的管理,并提出了不同形式的访问策略之间的转换方法,使得动态授权方法更为通用,不依赖于特定的访问策略形式;针对授权执行者的不同,制定了更新授权、代理授权和临时授权3种动态授权形式,使得动态授权更为灵活、快捷;特别地,在该动态授权方法中,授权执行者根据访问策略的更改计算出最小增量集合,并根据该增量集合更新密文以降低密文更新代价.理论分析和实验结果表明,该动态授权方法能减小资源的耗费、优化系统执行效率、提高访问控制机制灵活性.

关键词云存储体系结构;数据安全;动态授权;属性加密;访问控制系统

云存储是一种新型的数据存储体系结构,与传统的存储体系相比,云存储不是单一的硬件设备,而是由网络设备、存储设备、服务器、应用软件、公共访问接口和客户端程序等多个部分组成的复杂系统.云存储以存储设备为核心,通过网络对分布式存储资源进行整合利用,对外提供方便数据存储和访问服务,是以存储为核心为用户提供各种数据服务的分布开放式服务系统.

数据安全问题是云存储体系中至关重要的问题.为确保云中的数据安全,需要为云存储提供一种灵活可靠的数据访问控制机制.显然,传统的粗粒度访问控制机制在分布开放式的云环境中不再适用.为此,Goyal等人[1]提出了一种细粒度的密文访问控制机制——基于属性加密(attribute-basedencryption,ABE)的访问控制机制.ABE以属性定义密钥,并结合访问策略(accesspolicy)对数据进行加密,从而定义密文的访问权限.访问策略作为ABE机制的核心部分,其表示形式较为多样.目前,访问策略主要有3种表示形式:单调的布尔公式(monotonicBooleanformulas)、访问控制树[1](accesstree)和线性秘密共享矩阵[2](linearsecretsharingschemematrix,LSSS-matrix).此3种表示形式各具优点,其中LSSS矩阵由于其灵活的表现力及高效的计算方法而被广泛应用于ABE的研究领域中.

访问策略是ABE实现数据细粒度访问控制的关键,通过对其优化可实现对数据访问权限的高效管理,提高数据的易管理性.事实上,越复杂的访问策略其表达能力越强,所能实现的权限管理也越灵活.然而,复杂的访问策略也增大了系统的计算量和通信量,致使访问策略的管理也需要花费极大的计算和通信代价.在现有的ABE密文访问控制机制中,数据所有者在更改某个数据块的访问权限时,需要重新制定访问策略对数据进行重加密并将新生成的密文重新上传至云服务器,这使得数据所有者需要承担较大的计算和通信开销.由此可见,访问策略的变动越频繁,对数据管理造成的负担也越大.因此,为了增加云存储系统中访问控制机制的灵活性,并提高数据权限管理的效率,本文在ABE密文访问控制机制中引入动态授权方法,以优化系统的访问权限管理机制,减小因访问策略变更所带来的各方面开销,提高系统的运行效率并增强系统的易管理性.根据云存储体系中不同的应用需求,本文定义3类动态授权方式:

1) 更新授权.数据所有者直接对数据的访问策略进行更改.数据加密后被存储在云端,此后,数据所有者若要更改其访问策略,仅需对云端的加密数据进行局部更新即可.

2) 代理授权.数据所有者委托第三方(代理方)对指定数据的部分访问权限进行管理,以实现间接授权.由于某些数据的访权限会频繁变动,而数据所有者无法及时对访问策略进行直接调整,此时,通过将访问策略的部分管理权限委托给第三方代为处理,以实现间接快速授权.

3) 临时授权.授权机构(authority)授予用户的一次性访问权限.紧急情况下,用户需要访问其权限范围外的数据,而无法立即从数据所有者处获取权限,则可从授权机构处申请一次性的临时访问权限.

由于现有ABE中访问策略的表示形式多样,为使动态授权方法的应用更为广泛、不受访问策略的形式所限制,该方法不能依赖于某种具体的访问策略而存在,需要具备通用性.同时,计算代价和通信代价是动态授权方法2个重要的评测指标,过大的计算代价会导致系统运行效率降低而过大的通信代价则会造成网络拥塞,动态授权方法必须以较低的代价实现对数据访问权限的管理.而现有的大部分文献都只针对特定的访问策略类型而展开研究,且在计算效率及通信效率上并未加以优化.如:文献[1]提出了访问树更新机制;文献[3]提出了LSSS矩阵更新机制.文献[1,3]所实现的访问策略更新机制都只能在原有的策略上增加新的限制条件;文献[4]提出了更为灵活的访问策略更新机制,能使新的访问策略不受原有策略的限制且对常用的访问策略分别提出了具体的更新方法,但没解决策略结构的高效更改问题,其通用性也存在一定的局限.此外,文献[4]在处理门限结构时效果并不理想,需要将其转换为与门和或门的组合形式,再进行相应处理,这使得处理过程更为复杂,计算参量更多,降低了执行效率,增大了计算复杂度.

ABE可以看作是上层的秘密分享方案(secretsharingscheme,SSS)和底层的公钥(publickey, PK)加密方案的组合.在本文所提出的ABE方案中,上层SSS方案与下层公钥加密方案之间相对较为独立,更改上层不会对下层造成影响,反之亦然.不论是上层的访问策略结构更改还是底层的属性更改,在本文所提出的方案中都能以最快的速度和最小的更新代价实现.同时,在通用性上,本文在文献[5]的基础上提出由单调布尔公式及访问控制树向LSSS矩阵转换的算法,通过该算法所转换的访问策略在逻辑结构及数值结构上都保持不变.特别地,本中将LSSS矩阵根据对应访问策略的结构进行分块,并以“块”为单位实现对访问策略的管理,可灵活地更改访问策略中的任意“块”,也可对门限结构直接进行处理,简化了处理流程,加快了处理效率,并能以最小的计算代价及通信代价实现密文更新,从而进一步提高系统的运行效率、灵活性和易管理性.

1相关研究

云存储的出现为存储系统带来许多新的发展,许多企业建立了面向广大用户的云存储服务系统,如亚马逊的简单存储服务(S3)、RackSpace的Openstack以及微软的Azure.同时,云存储也受到的广泛研究者的关注,文献[2,6-8]中均针对云存储的特征提出了适用于网络环境的存储体系结构.

数据安全问题是云存储体系中1个至关重要的问题[9-11],访问控制机制是实现云端数据安全的一种有效手段.ABE是一种支持一对多的公钥加密机制[12],为云存储系统提供了一种细粒度的密文访问控制机制,它根据属性定义密钥并通过访问策略定义数据访问权限,适用于云中复杂的数据环境.最早提出的ABE也被称为模糊的身份加密(fuzzyidentity-basedencryption,FIBE),由Sahai等人于文献[13]中提出.此后,文献[1,14]在FIBE的基础上分别提出了密钥策略属性加密(key-policyattribute-basedencryption,KP-ABE)和密文策略属性加密(cipher-text-policyattribute-basedencryption,CP-ABE),令数据的访问控制机制更为灵活、更富表现力.文献[15-17]中均以访问树为基础实现数据细粒度的密文访问控制方案.此后,文献[18-22]中又根据线性秘密分享方案(linearsecretsharingscheme,LSSS)实现了以LSSS矩阵为访问策略的ABE方案.LSSS矩阵相对访问树而言计算效率更高,实现更为方便;而文献[4]中利用范德蒙行列式在LSSS矩阵中实现了门限结构,增强了LSSS矩阵的表现力并提升了加解密运行的效率.

ABE机制可实现细粒度的访问控制,但其计算及通信开销都较大.出于对系统性能的考虑,文献[23-25]中提出了对ABE机制的优化方案,提高了系统的执行效率;文献[26]中提出的在线离线方案,通过离线计算的方式降低系统的通信代价.但是,在访问权限变动频繁的系统中,上述方案都没有提供有效的访问权限管理接口,对系统整体性能的优化有限.访问权限的管理是基于ABE的访问控制系统所要面临的瓶颈问题,也会对系统的整体性能产生极大的影响.文献[1]中为KP-ABE方案提供了最初的策略更新算法用于更新用户密钥,但对权限的管理能力有限,仅能执行少量的管理操作.文献[3]中提出的KP-ABE方案比文献[1]中提出的方案更为完善,但仍只支持向访问策略中动态添加新的约束条件.文献[4]中提出了支持动态策略更新的CP-ABE方案,该方案中针对各种类型的访问策略提出相应的策略更新算法.但文献[4]中对门限机构的处理需先将其转换为一个合取范式再进行处理,这会增大密文的冗余也会影响加解密等操作执行的效率.

2问题描述

2.1问题定义与设计目标

云存储系统是1个多设备、多应用、多服务协同工作的集合体,它将大量不同类型的存储设备通过软件技术集合到一起协同工作,共同为数据存储提供服务.随着云存储的应用越来越广泛,对云存储的安全也提出了更高的要求.用户在希望能更多地使用云存储服务的同时,也需要云存储服务提供商给予他们足够的安全保证及便捷的管理方法.云存储系统在不安全的网络环境中运行,数据通过网络进行传输并存储,网络的安全问题势必会对数据安全性带来影响,造成数据的泄露.同时,云存储中的海量数据存储规模,也会为数据的管理带来极大的困扰,耗费大量的系统资源.因此,数据的安全性及易管理是本文云存储体系设计的重点:

1) 安全性.确保数据在存储和传输过程中的保密性,防止数据泄露.

2) 易管理性.由数据所有者自主管理数据访问权限,为其提供高效可行的权限管理接口.

本文通过ABE实现云存储中细粒度的访问控制机制,为用户提供安全可靠的数据访问及存储服务,构建安全的云存储服务体系.该体系中,通过访问策略实现安全可靠的数据访问控制,但访问策略的灵活多变也使得数据访问权限的管理变得复杂且低效.为了实现高效快速的数据访问权限管理,从而提高整个云存储体系的运行效率并增加访问控制机制的灵活性及易管理性,本文为该体系设计了一种高效安全的动态授权方法.该动态授权方法可转化为2个函数的定义及求解:

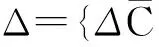

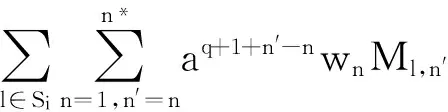

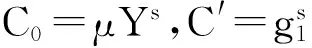

(1)

(2)

其中,FAttr表示计算2个访问策略间的差量集合的函数;A表示访问策略空间;Δ表示差量集合空间;F表示根据原密文和差量集合更新访问策略生成新密文的函数;CT表示密文空间.差量集合Δ的大小决定了执行策略更新所需花费的计算及通信代价.为实现高效安全的权限管理,函数FAttr及F的设计需要着重考虑2个方面:

1) 执行效率.计算出最小的增量集合Δ,降低策略管理所需的计算及通信代价.

2) 数据安全性.策略管理过程中,要确保数据的前向安全及后向安全.

2.2相关定义与假设

2.2.1双线性映射

现有的ABE机制大多是基于双线性映射实现的,现给出双线性映射的定义及其复杂性假设如下:

定义1. 双线性映射(bilinearmap).设G0,G1是2个阶为素数p的乘法循环群,g为群G0的1个生成元.e:G0×G0→G1为双线性映射,若e满足

1) 双线性.∀u,v∈G0,∀a,b∈p,有e(ua,vb)=e(u,v)ab.

2) 非退化.e(g,g)≠1.

3) 可计算.∀u,v∈G0,存在一个有效的多项式时间算法可计算e(u,v).

假设1. q -parallelBDHE[17](decisionalq -parallelbilinearDiffie-Hellmanexponentassumption).设有阶为素数p的乘法循环群G0,G1及双线性映射e:G0×G0→G1.现选取随机数a,s,b1,b2,…,bq∈p及G0的生成元g.记η0=e(g,g)aq+1s,η1为G1中任意元素.给定攻击者如下数据:

在多项式时间内,攻击者无法区分η0和η1.即不存在多项式时间敌手在解决上述问题时存在不可忽略的优势.

2.2.2访问结构

访问结构是访问策略的具体表现形式,其实现方式有多种.目前大多数ABE的研究中所定义的访问结构均为单调的,以下给出单调访问结构的通用定义.

定义2. 单调访问结构[20](monotonicaccessstructure).设P={P1,P2,…,PN}为一个属性集合.访问结构A即为幂集2{P1,P2,…,PN}的一个非空的单调子集.设P′为P={P1,P2,…,PN}的一个子集,若P′∈A则称为A的可满足集,否则称为A的不可满足集.A⊂2{P1,P2,…,PN}是单调的,若∀P′,P″有P′∈A,P″⊃P′⟹P″∈A.

2.2.3安全性模型

本方案的安全模型被定义为攻击者A及挑战者B之间的选择性游戏(selectivity-game),模型具体定义如下:

初始化.攻击者A生成1个挑战策略T并将T提交给挑战者B.

建立.挑战者生成系统公钥(PK)及主钥(masterkey, MK)并公布给攻击者A.

阶段1.攻击者A向挑战者B发出私钥(secretkey, SK)查询,所查询私钥都不能满足访问策略T.

挑战.A提交2个等长的密文μ0和μ1,挑战者B随机选取b∈{0,1},并根据访问策略及系统公钥加密μb,并将生成的密文返回给A.

阶段2.重复阶段1.

猜测.攻击者A给出对b的猜测b′.

将攻击者A在上述游戏中的优势定义如下:

(3)

3安全易管理的云存储体系

云存储为用户提供方便的数据访问接口的同时也引发了用户对数据安全性的担忧,安全技术问题是云存储技术普及所必须克服的瓶颈问题.基于ABE的密文访问控制系统能为云存储体系提供高效灵活的密文访问控制,是解决云存储中数据安全的关键技术之一.然而,ABE中灵活多变的访问策略为数据的管理带来了极大的困难:访问权限的管理更新必然导致计算和通信开销的急剧增大.因此,需要为基于ABE的密文访问控制机制设计高效便捷的权限管理方法,以此提高整个云存储体系中数据的易管理性.

基于ABE的密文访问控制机制是上层的秘密分享方案及下层的公钥加密机制的组合,所谓的访问策略即由上层的秘密分享方案实现.秘密分享方案可将一个秘密(secret)s根据指定的访问结构进行分解并生成一个分量(shares)集合S={s1,s2,…,sK},每个部分si,1≤i≤K由1个指定的属性公钥对其进行加密.对应属性私钥可还原相应的si,当解密者所拥有的属性私钥集合对应访问结构的1个可满足集时则可还原出s.本文借鉴文献[5]中的矩阵生成算法实现访问策略形式的转换,并构建具有分块特性的矩阵来表示访问策略.由于分块矩阵中各块之间相对较为独立,改动其中1个“块”不会对其他“块”造成影响,因而可用较小的代价实现访问结构的更改,极大地提高访问策略的可扩展性,进而提高数据的易管理性.

3.1云存储体系结构设计

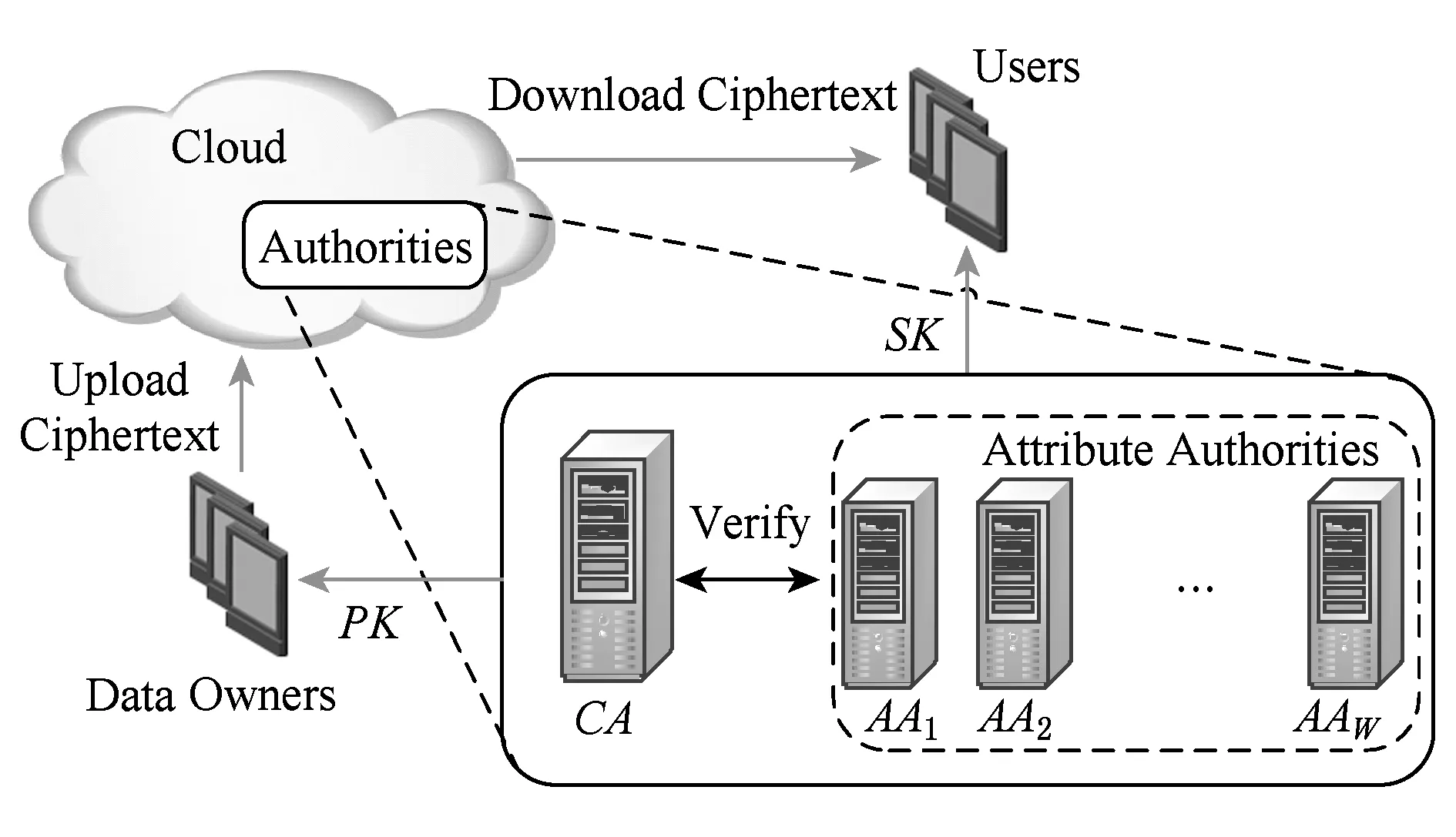

在本文所设计的云存储系统中,存在4类实体:授权机构、数据所有者、云及用户,如图1所示.各类实体功能如下:

1) 授权机构.授权机构负责生成并管理密钥(包括MK,PK,SK).为便于系统的扩展及功能模块的划分,该系统中设立了多个授权机构:一个中央授权机构(certificationauthority, CA)和多个属性授权机构(attributeauthority, AA).中央授权机构具备最高管理权限,负责生成并管理全局密钥(globalkey),而属性授权机构负责生成并管理属性密钥(attributekey).

2) 数据所有者.数据所有者为数据制定访问策略并用PK为数据加密,生成密文.

3) 云.云端负责存储数据所有者上传的密文并在用户需要访问数据时将该密文发送给用户.

4) 用户.用户从授权机构处获取与自身属性相关的私钥SK,并通过私钥SK解密具备访问权限的密文.

Fig. 1 Architecture.图1 系统架构

3.2数据访问控制及权限管理

在上述云存储体系中,CA为全局唯一可信机构,可对用户及AA进行管理;数据所有者可根据需要自主定义访问策略,直接对数据访问权限进行管理;所有数据以密文形式存储于云端,通过加密算法确保云端数据的安全;用户从云端获取密文,并用自身私钥还原出明文.在整个系统中,仅有数据所有者和满足访问策略的用户可获取有效数据,有效解决了云存储体系中的数据安全性问题.

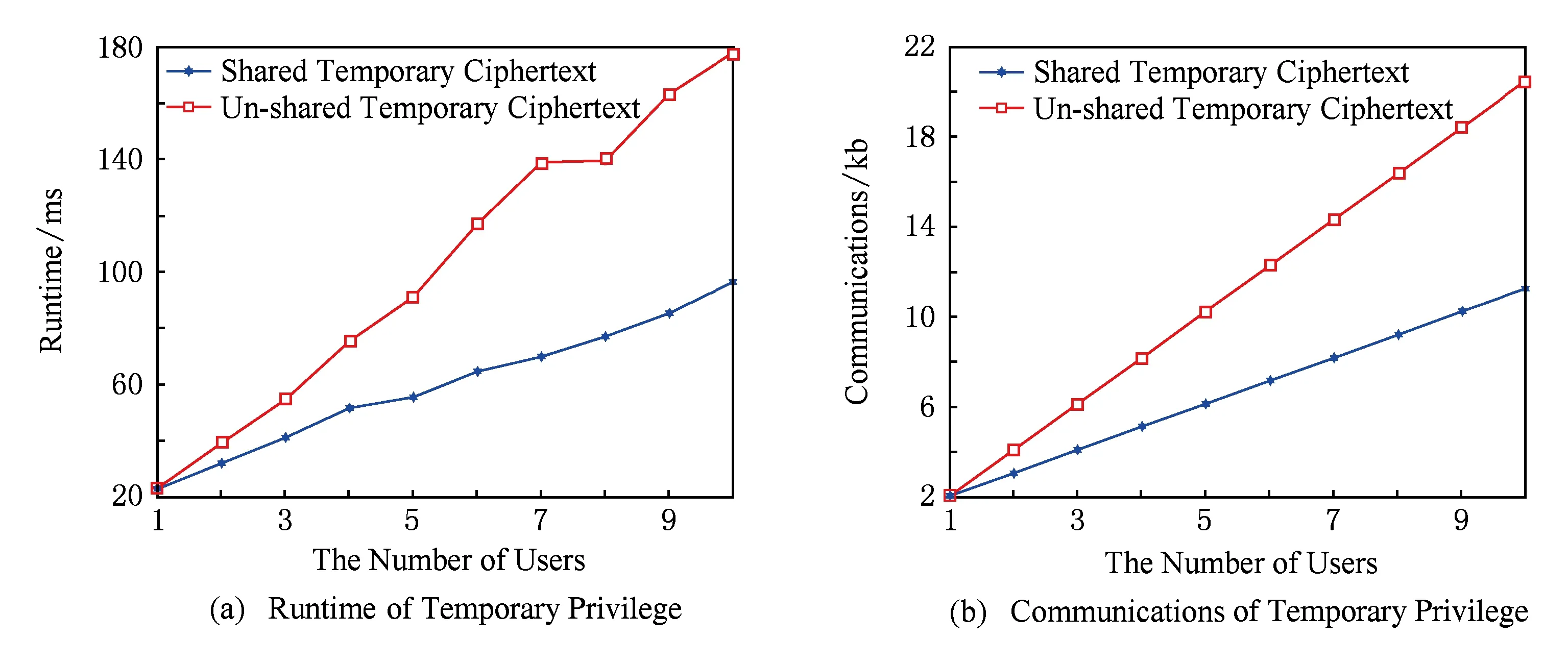

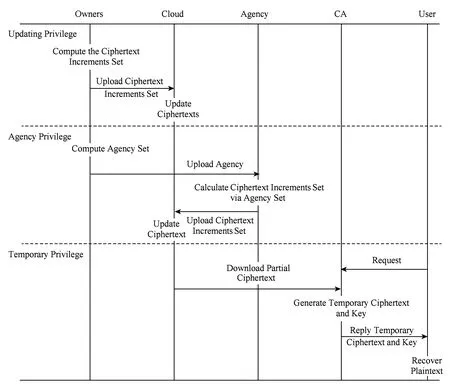

为增强云存储体系中数据的易管理性,本文将根据执行者的不同提出3种动态授权方法:数据所有者执行的更新授权、第三方代理服务器执行的代理授权及CA所执行的临时授权,如图2所示.

Fig. 2 Dynamic privilege.图2 动态授权

1) 更新授权.数据所有者要更改某个数据的访问权限时,先根据该数据访问权限的变动计算最小增量集合,再将该集合上传至云端.云服务器只需根据增量集合对相应密文进行局部更新,即可实现数据访问权限的更改.

2) 代理授权.数据所有者可将数据的部分访问权限委托给第三方(代理服务器)进行管理.数据所有者在加密数据的同时生成1个代理集合,并将该代理集合交付给指定的代理授权服务器.代理服务器可根据代理集合计算更改访问权限所需的增量集合,以实现对数据访问权限的间接管理.

3) 临时授权.在紧急情况下,用户可向CA申请某些数据的临时访问权限.当接收CA到1组用户的临时访问申请时,先根据原密文生成临时密文,再为每个满足条件的用户生成临时会话密钥,最后将临时密文及会话密钥返回给该组用户,令用户获取一次性的临时访问权限.

3.3访问策略形态转换

访问结构的表示方法很多,其性能各不相同:单调布尔公式中只是简单地对s进行分割,计算简单,但表现力较差,且可扩展性不强;访问树表现力强,逻辑结构清晰,但需逐层进行计算,效率不高;LSSS矩阵不仅具备丰富的表现力且计算效率相对较高.为使动态授权方法具备通用性,本文给出将单调布尔公式和访问树转换为LSSS矩阵的算法,再以LSSS矩阵为基础构建灵活的动态授权方法.该方法在不改变原有shares集合S的前提下,将原有的访问策略以其他形式表示出来,使其在逻辑上及数值上都是等效的.因此,通过该算法对访问策略进行转换时密文部分不需要进行更改.

3.3.1访问树转换为LSSS矩阵

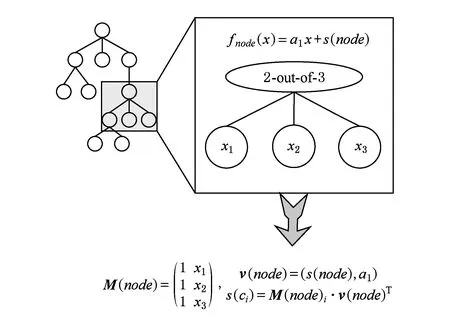

文献[1]对访问树给出了具体的定义及实现方法.在访问树中,若节点node为非叶子节点(即t-out-of-n节点),则node对应1个常数项为s(node)的t-1阶多项式fnode(x)及1个插值xnode:若node为根节点,则s(node)为选定的秘密s,否则令s(node)=fp(xnode)(p为node的父节点);若node为叶子节点,则node与1个属性相关,仅有xnode而没有fnode(x).

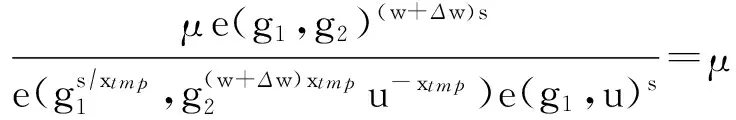

记非叶子节点node对应的多项式为fnode(x)=at-1xt-1+at-2xt-2+…+a1x+s(node),node的每个子节点ci(1≤i≤n)对应1个插值xi(∀xi≠xj,i≠j),则该节点可表示为如下向量v(node)和矩阵M(node):

(4)

(5)

显然,s(ci)=fnode(xi)=M(node)i·v(node)T.由范德蒙矩阵的性质可知M(node)的任意t行可构成1个秩为t的子矩阵M*(node),故存在向量W∈t有WM*(node)=(1,0,…,0).因此M(node)可作为node的节点矩阵.图3所示为1个节点矩阵转换示例.

Fig. 3 Tree node to node LSSS matrix.图3 访问树节点转换为LSSS矩阵及向量

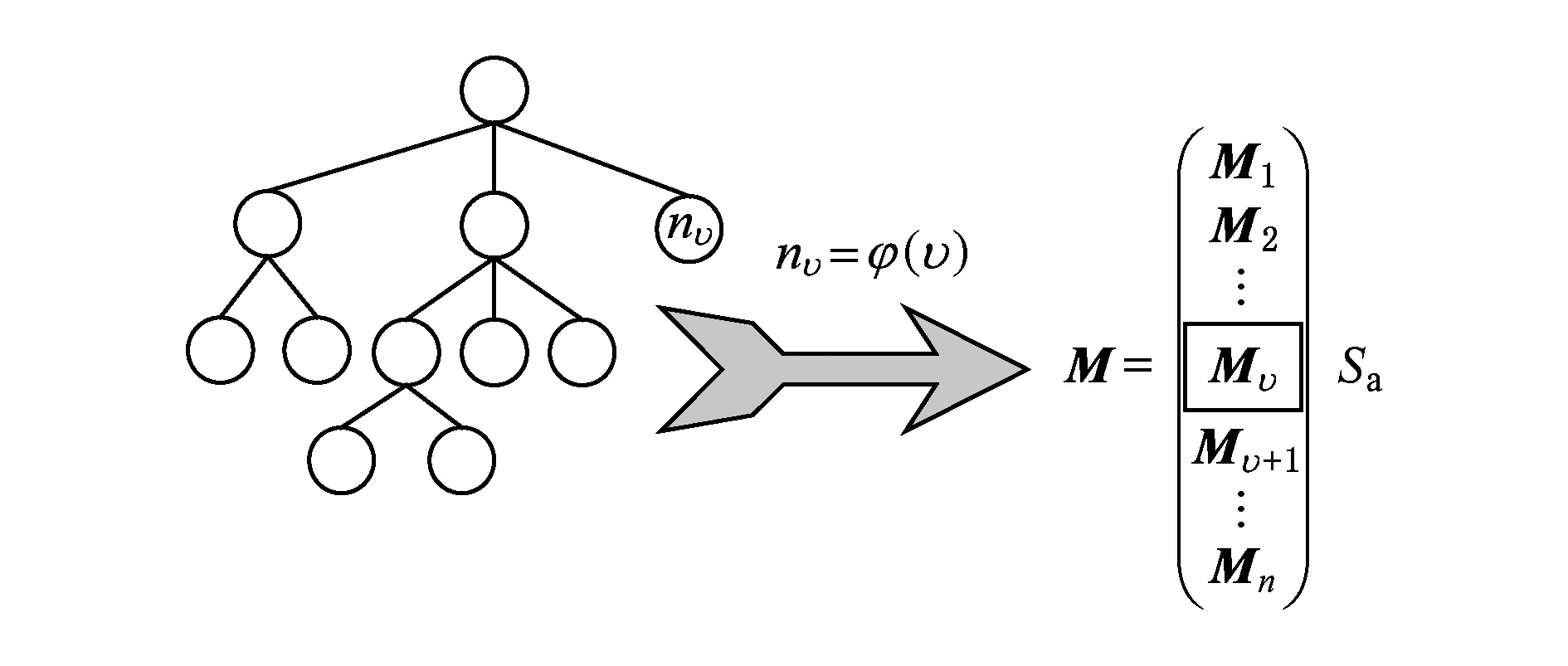

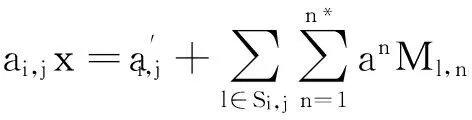

本文根据文献[5]中提出的LSSS矩阵生成算法改进,得到递归算法TreeToLSSS(node,φ,M,V)可将整个访问树转化为LSSS矩阵.其中,node表示访问树中的节点;φ表示从整数集合到访问数中节点集合的映射函数;M和V分别表示访问树对应的LSSS矩阵和随机向量,分别由多个节点矩阵M(node)和节点向量v(node)合并而成.令root表示树的根节点,M0=(1)表示LSSS矩阵M的初始状态,V0=(s)则表示向量V的初始状态,φ0表示初始化的映射函数且φ0(1)=root.通过执行算法TreeToLSSS(root,φ0,M0,V0)对整个访问树进行深度优先遍历,并生成对应的LSSS矩阵M及相应的向量V.由算法1所生成的随机向量V及LSSS矩阵M的行向量Mk,1≤k≤l均可以看成分块向量.记行向量Mk=(1,Mk,n1,Mk,n2,…,Mk,nl),随机向量V=(s,Vn1,Vn2,…,Vnl),其中ni,i∈*l为访问树中的非叶子节点.向量中每个分块Vnode,Mk,node对应树形结构中的1个非叶子节点node:

(6)

(7)

其中,Anc(φ(k))表示φ(k)祖先节点的集合,ci表示node的第i个子节点且ci∈Anc(φ(k))∪φ(k),节点多项式fnode(x)=at-1xt-1+at-2xt-2+…+a1+s(node),am,1≤m≤t-1为fnode(x)中的非常数项系数.本文中所定义的LSSS矩阵均具备此分块特征,该特征使得LSSS矩阵具备较好的可扩展性且易于管理.同时,通过该算法转化所得LSSS矩阵与原有访问树在逻辑上及数值上都是等效的,其逻辑结构与shares集合都不需改变.

算法1. TreeToLSSS(node,φ,M,V).

输入:访问树T中的节点node、矩阵M∈l×m、向量V∈m、从M中行坐标到数树中节点的映射函数φ;

输出:矩阵M′∈l×m、向量V′∈m、映射函数φ′.

Ifnode为叶子节点do

V′←V;

M′←M;

φ′←φ;

Else

V′←(V,a1,a2,…,at-1);*node为t-out-of-n节点,

k←1;

Forallj∈{1,2,…,l}do

Ifρ(j)=nodedo

Foralli∈{1,2,…,n}do

φ′(k)←ci;

k←k+1;

EndFor

Else

φ′(k)←φ(j);

k←k+1;

EndIf

EndFor

Foralli∈{1,2,…,n}do

(M′,V′,φ′)←TreeToLSSS(ci,φ′,M′,V′);

EndFor

EndIf

Return(M′,V′,φ′).

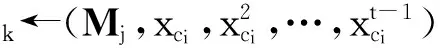

3.3.2单调布尔公式转换为访问树

在单调布尔公式中,门限结构(Tht,n)是由AND(∧)和OR(∨)组合表示的,如:

Th2,3(A,B,C)↔(A∧B)∨(A∧C)∨(B∧C).

因此,为简单起见,可假定单调的布尔公式中只存在AND和OR两种谓词逻辑且AND和OR均为二元操作,即任意单调的布尔公式均可看成1棵完全二叉树,如图4所示.

Fig. 4 Monotonous Boolean expression to complete binary tree.图4 单调布尔公式的完全二叉树表示

在单调布尔公式中,秘密s的划分如下:AND谓词将对应的s分解为2个分量s1,s2分别赋予左右2子节点,且s1+s2=s;OR谓词则将对应的s直接赋值于其子节点,即s1=s2=s.将布尔公式对应的完全二叉树转换为访问树需要计算各节点的节点多项式和节点插值.若node为或(OR)节点,节点对应的多项式函数为常函数fnode(x)=s(node);若node为与(AND)节点,节点多项式记fnode(x)=ax+s(node),node的左子节点记为l,右子节点记为r,于是有方程组:

(8)

3.4基于ABE的访问控制机制

本文通过ABE为云存储体系构建访问控制机制,提供安全可靠的数据访问服务.基于ABE的访问控制系统中包括4个基本功能模块:Setup,KeyGen,Encrypt,Decrypt.Setup中,CA及AA定义公钥PK及主钥MK;KeyGen中,CA及各AA为合法用户分发私钥SK;Encrypt由数据所有者执行,以明文m、公钥PK及访问策略T为输入,生成密文CT及T对应的LSSS矩阵;Decrypt由访问数据的用户执行,以用户私钥SK、密文CT及其相关的LSSS矩阵为输入,当且仅当用户私钥对应属性集合为该LSSS矩阵确定的1个可满足集时,用户可还原明文.

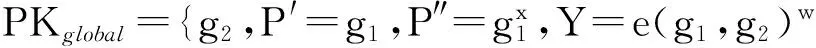

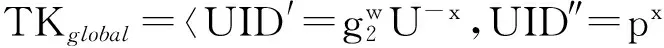

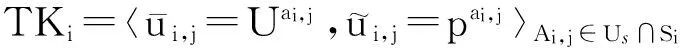

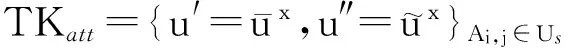

1) Setup(1l).CA根据安全参数l生成p阶的双线性群G0,G1和双线性映射e:G0×G0→G1.CA

选取g1,g2∈G0以及x,w∈*p并令 MKglobal={w,x},生成全局公钥:

设系统中共有N个属性授权机构,AAi表示第i个属性授权机构,Si={Ai,j}1≤j≤ni为AAi定义的属性集合,其中Ai,j表示AAi定义的第j个属性且#Si=ni.每个AAi选取整数集合MKi={ai,j∈p}1≤j≤ni并计算:

PKi={Pi,j=(P″)ai,j}1≤j≤ni,

其中,ai,j与Pi,j分别表示属性Ai,j对应的主钥及公钥.于是可得到完整的系统主钥MK及公钥PK:

MK={MKglobal,MKi}1≤i≤N,

PK={PKglobal,PKi}1≤i≤N.

2) KeyGen(u,Us,MK).用户选取随机值su∈p及u,p∈G0,计算U=upsu并将元组〈U,p〉发送给CA及各AA申请全局私钥及属性私钥.CA返回给用户如下元组:

AAi生成元组TKi并发送给CA:

其中,Us表示用户的属性集合.CA根据TKi计算TKatt并返回给用户:

用户计算:

(9)

(10)

于是,得到用户完整的私钥

SKu={Dglobal,u,Di,j}Ai,j∈Us.

(11)

(12)

(13)

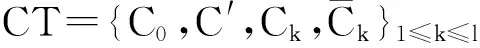

其中,Mk表示矩阵M的第k行,ρ(k)表示Mk关联的一个属性.完整的密文表示为

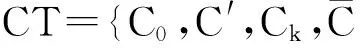

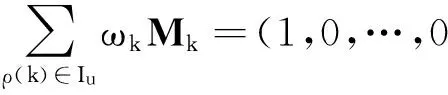

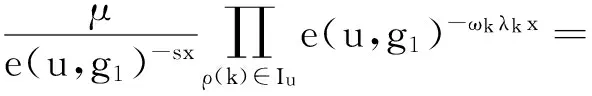

4) Decrypt(CT,SKu).若用户属性集合满足密文的访问策略,则必存在集合{ρ(k)|1≤k≤l}的1个子集Iu,有Iu⊂Us且:

于是有:

3.5动态授权

灵活高效的动态授权方法可增强云存储体系中数据的易管理性,并有效提高系统的整体运行效率.本文根据授权操作执行者的不同提出3类动态授权方法:数据所有者的更新授权、代理三方的代理授权以及CA授予的临时授权.3类动态授权方法适用于不同的应用场景.同时,由于树形的访问策略在表示上逻辑结构更为清晰、便于理解,本文的动态授权方法用树形结构描述访问策略的结构更改,再对相应的LSSS矩阵进行更新,从而实现访问策略的更新.

3.5.1更新授权

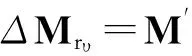

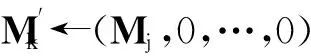

1) UpdateTh(nυ,tυ).该函数将访问策略中的1个t-out-of-n节点nυ变为tυ-out-of-n,∀Mk,k∈及V中仅需要修改Mk,nυ及Vnυ部分.记为

(14)

(15)

若tυ>t,则有:

(16)

(17)

于是有:

(18)

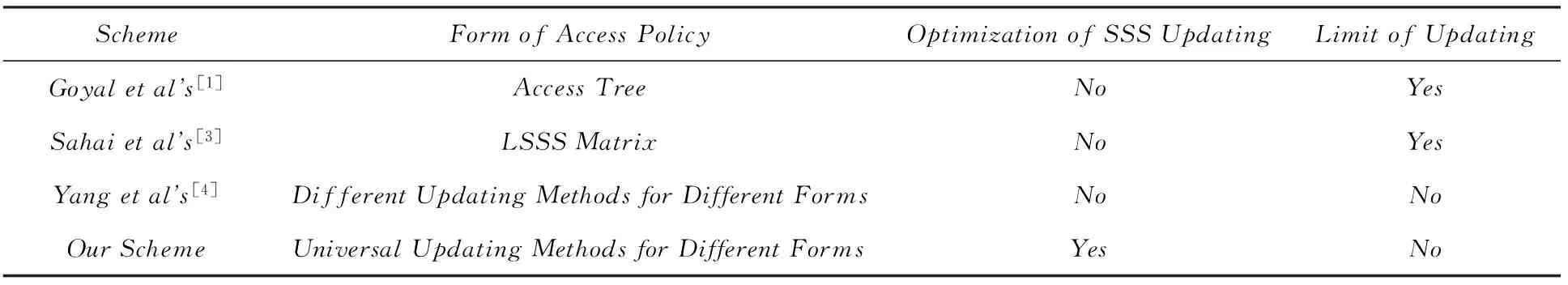

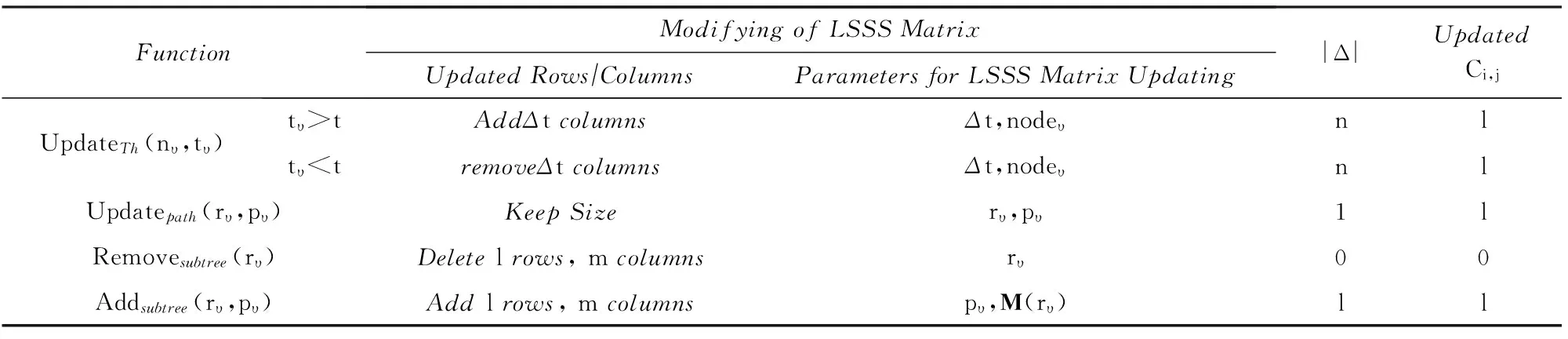

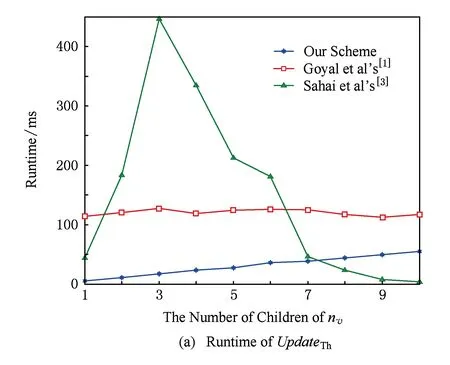

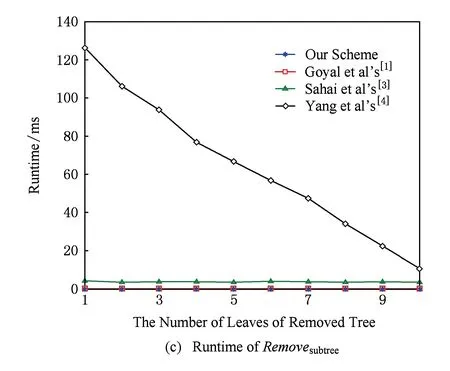

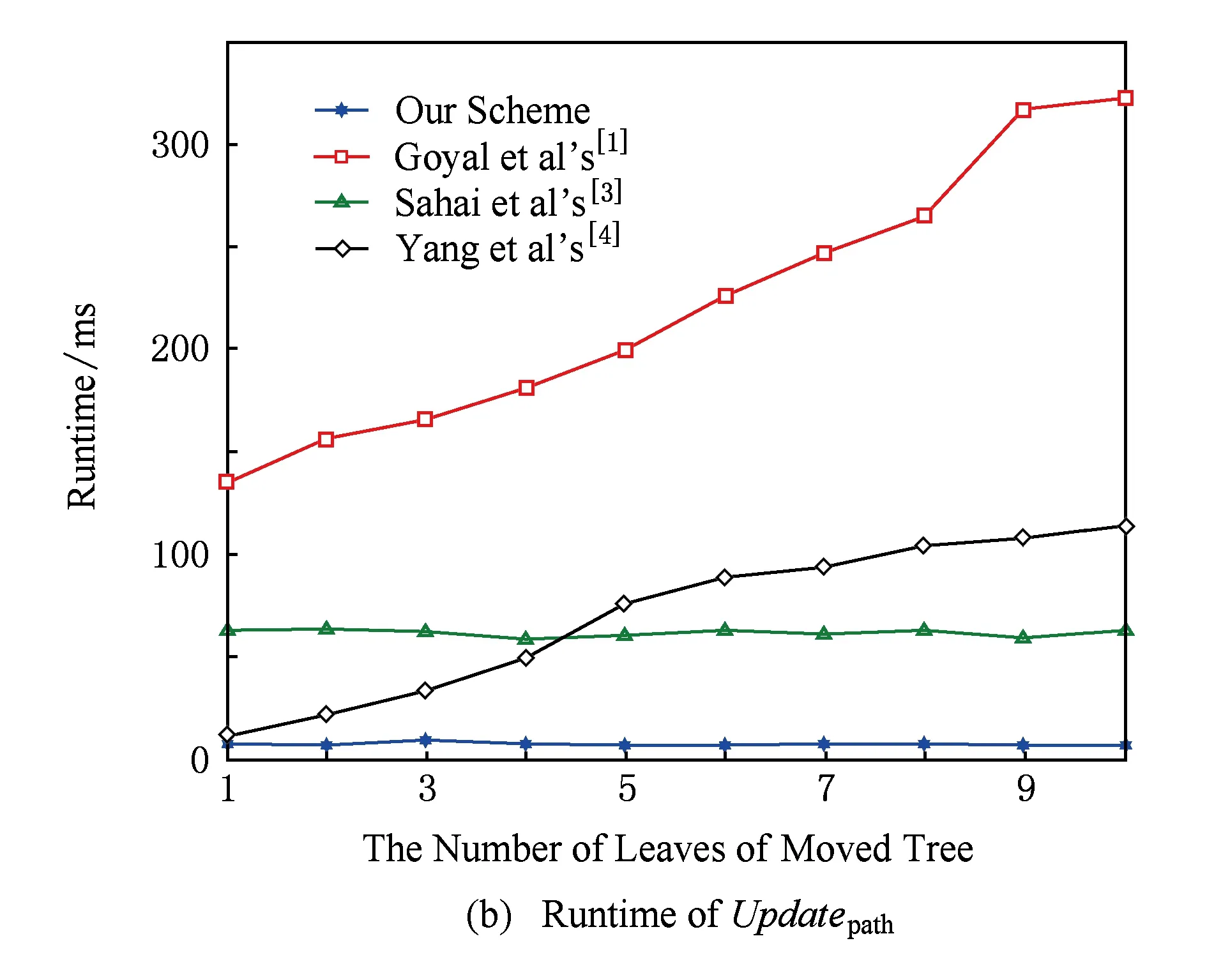

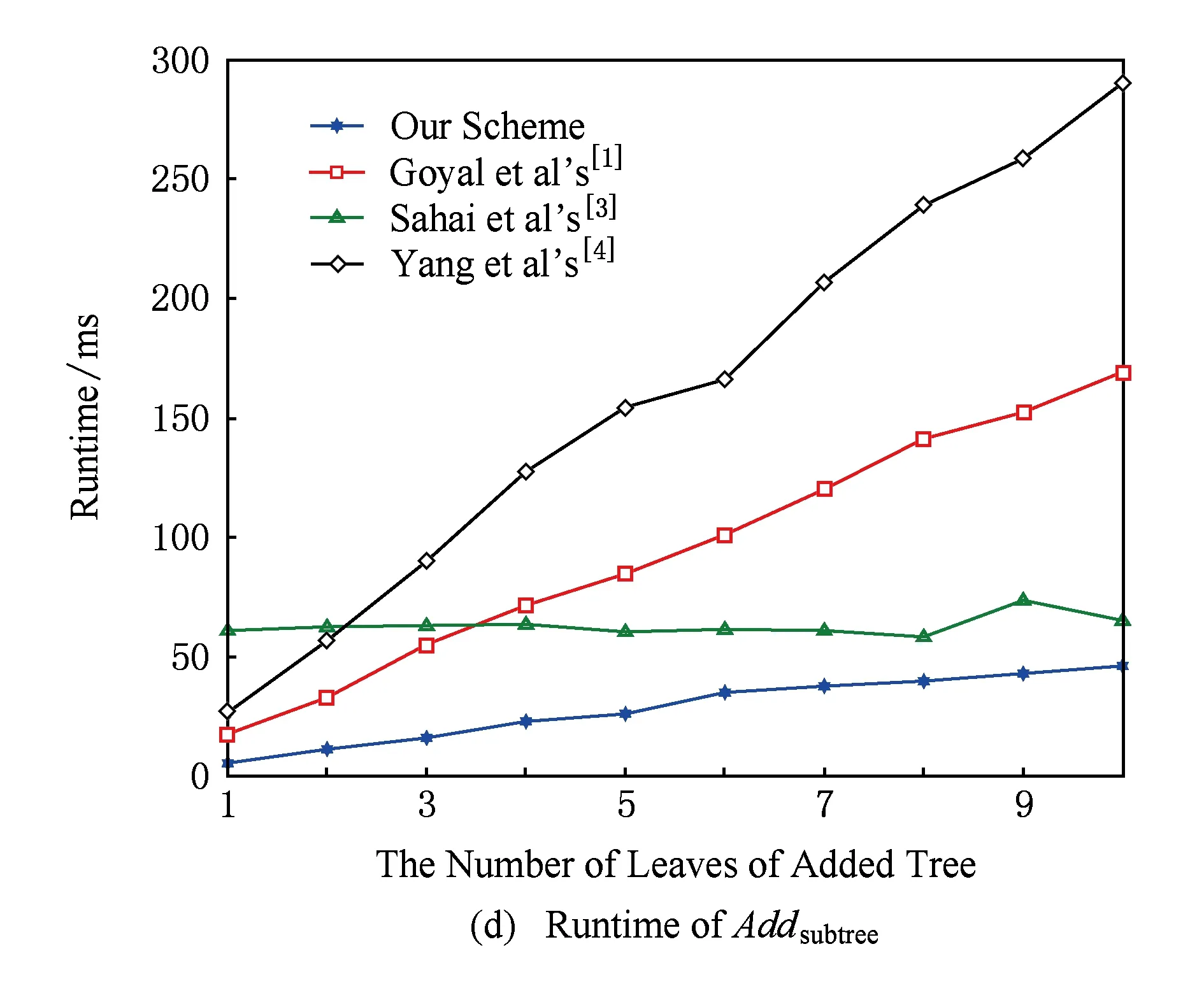

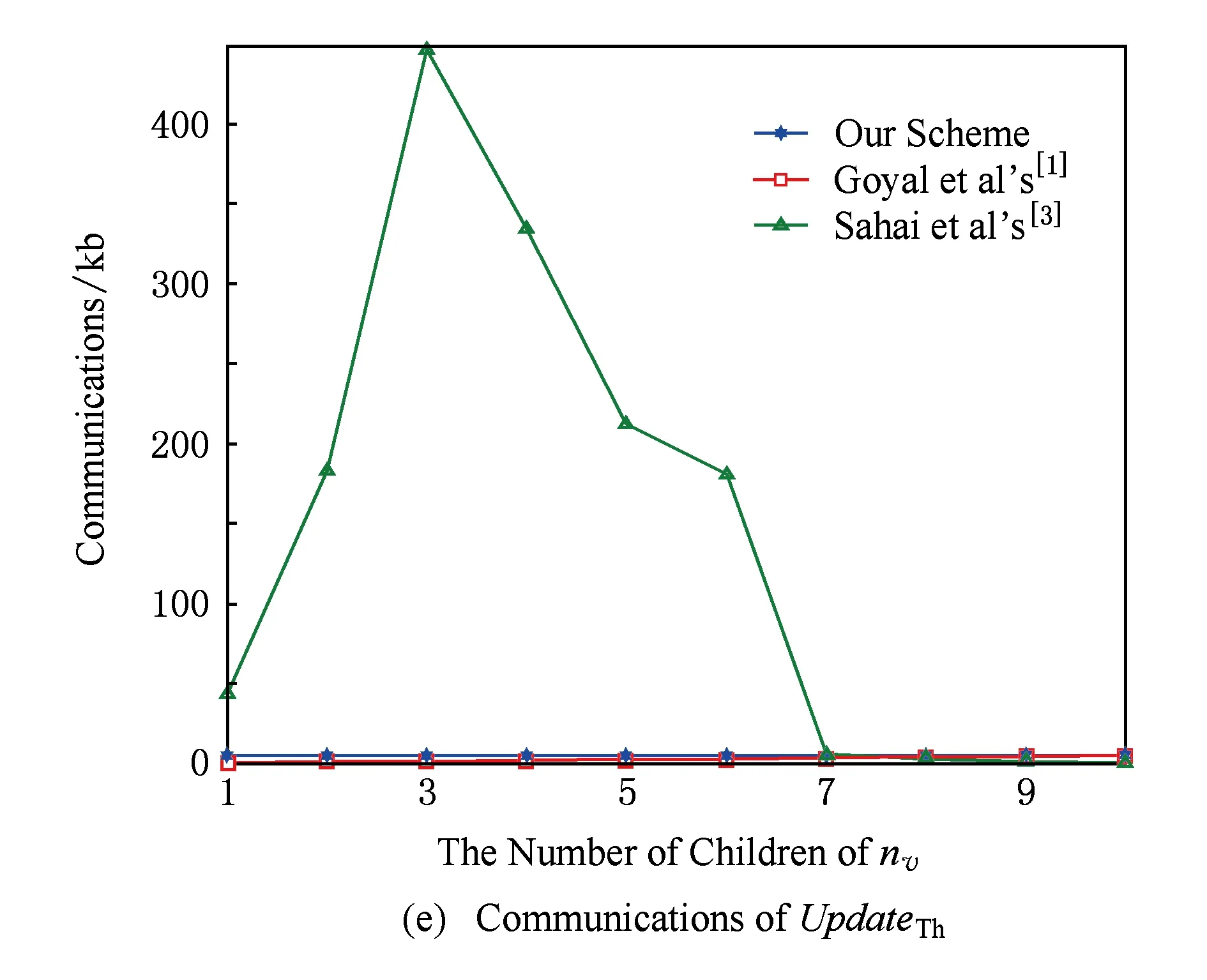

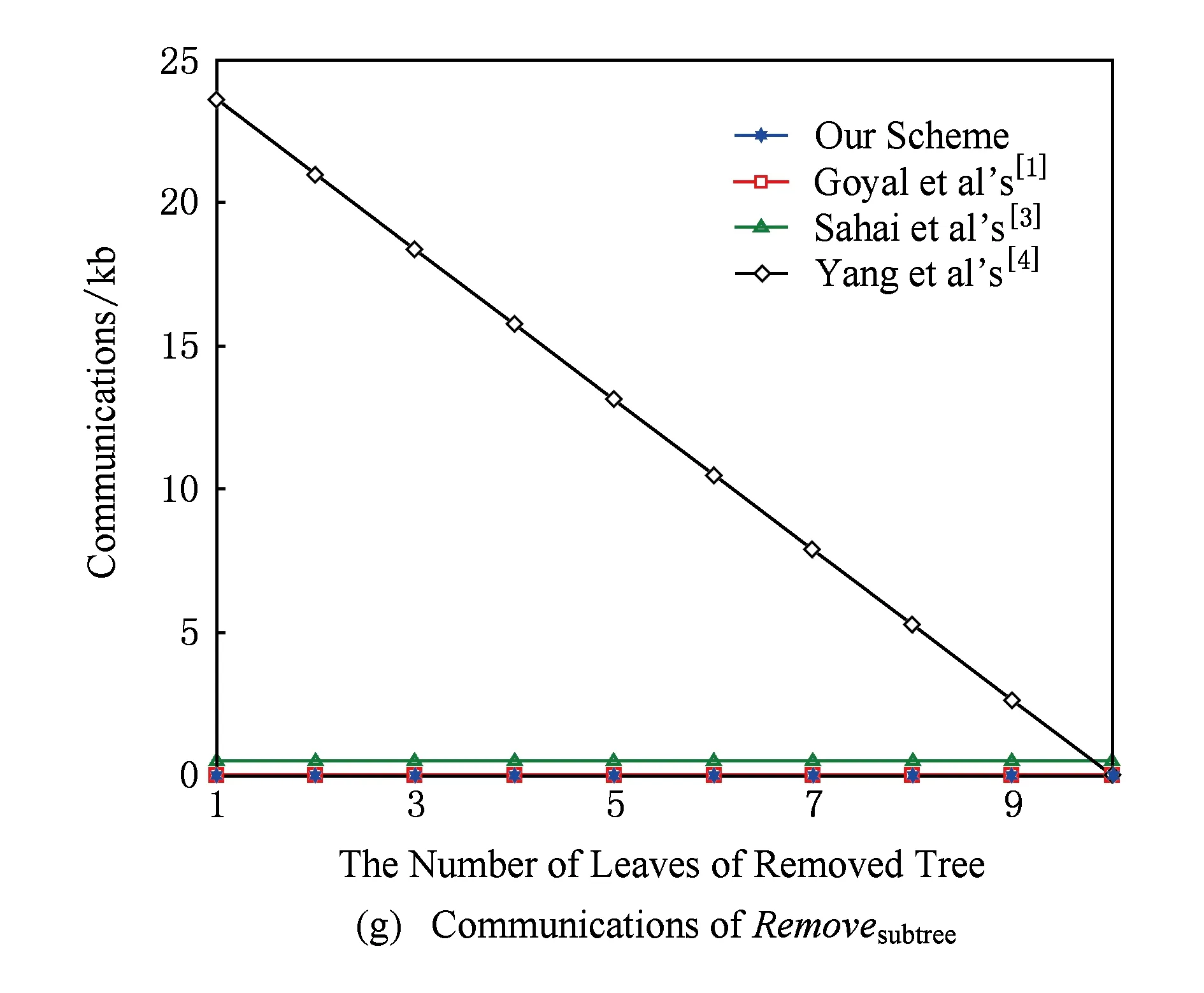

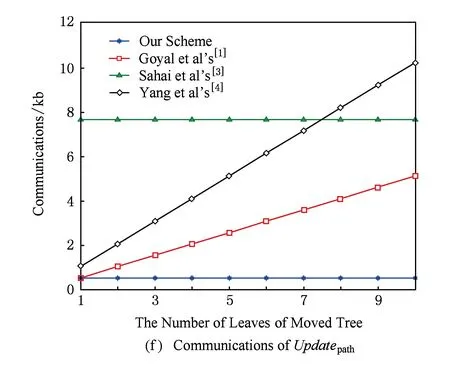

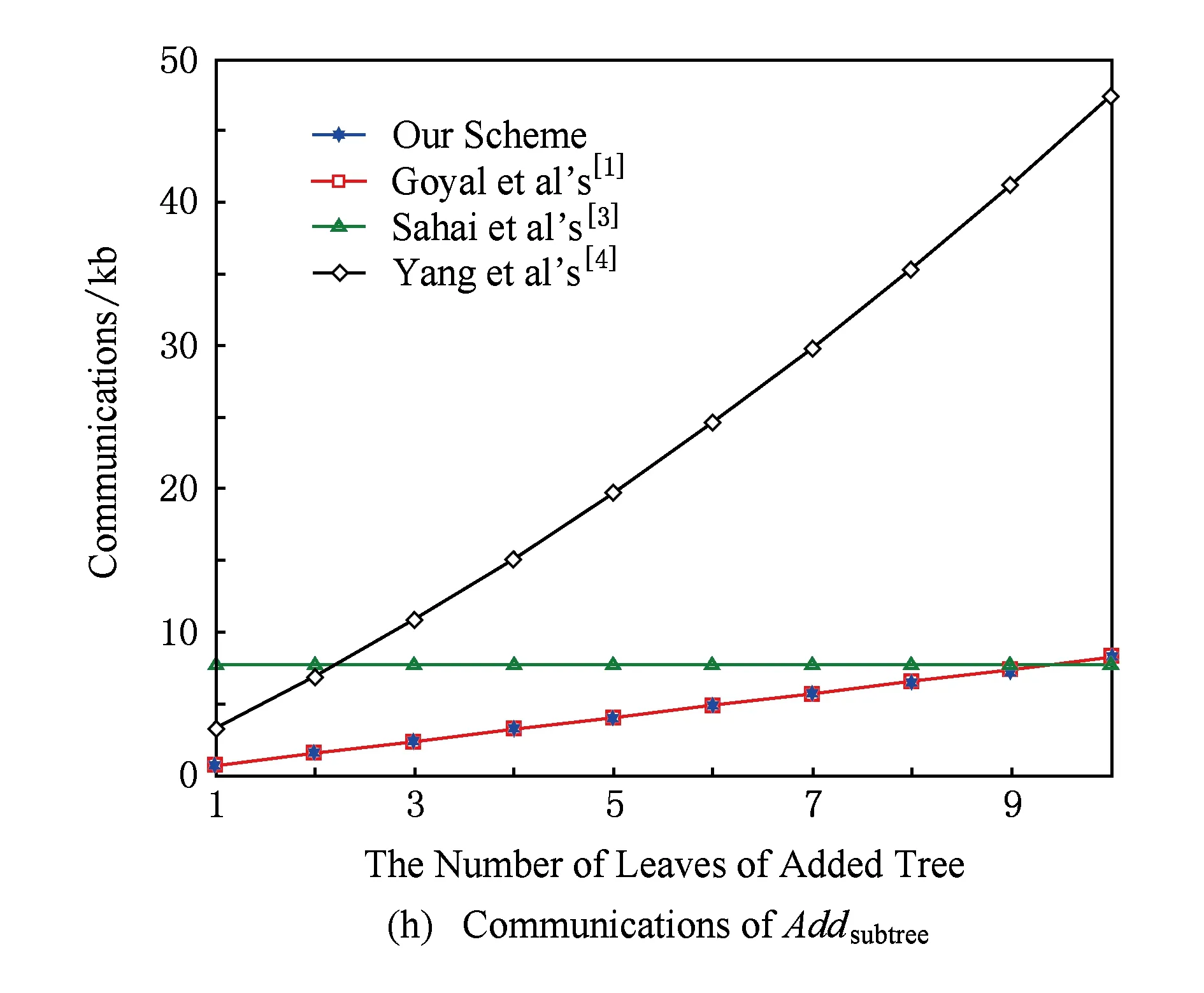

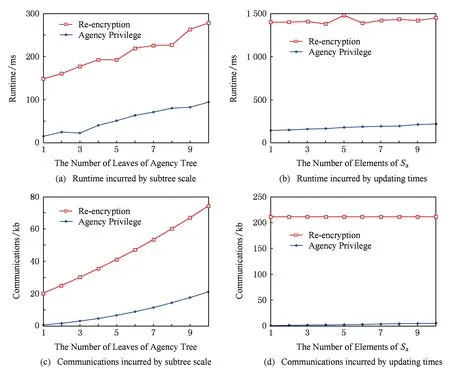

若tυ (19) (20) 且: (21) 2) Updatapath(rυ,pυ).该函数将访问策略中1棵以rυ为根节点的子树更改为节点pυ的子树.记分段向量Mrυ=(1,Mrυ,n1,Mrυ,n2,…,Mrυ,nl)且: (22) (23) Δλk=Δλrυ. 3) Removesubtree(rυ).该函数将删除访问策略树形结构中以节点rυ为根节点的1棵子树.由于矩阵中各分块相对独立,删除矩阵中某些分块并不会对其他分块产生影响.因此,删除子树时可直接对矩阵的某些行列进行删除:删除行向量{Mk′|φ(k′)∈sub(rυ)}和列分块{Mk,node|node∈sub(rυ),φ(k)∉sub(rυ)}及{Vnode|node∈sub(rυ)},其中sub(rυ)表示该子树中所有节点的集合.显然,所有分块{Mk,node|node∈sub(rυ),φ(k)∉sub(rυ)}均为零向量,于是有Δλk=0,φ(k)∉sub(rυ) ,因此 {Δλk|Δλ≠0}=∅. 4) Addsubtree(rυ,pυ).该函数将在树形结构中的指定节点pυ下插入1棵以rυ为根节点的子树.记该子树的LSSS矩阵为M(rυ),随机向量为Vrυ,映射函数为φrυ,S为原树中非叶子节点的集合,Srυ为所增加子树中的非叶子节点集合.为rυ选取插值xrυ,记向量Vpυ=(1,Mpυ,n1,Mpυ,n2,…,Mpυ,nl)且: (24) (25) (26) (27) (28) (29) 其中,φ(k)∈Supdate.再对密文进行更新: (30) (31) 3.5.2代理授权 若局部的访问策略需要频繁变动而数据所有者无法及时对策略进行更新,则可将该访问策略委托给第三方(代理方)代为管理.数据所有者在树形结构中指定一个叶子节点nυ作为代理节点,代理服务器可在代理节点下插入代理子树,并负责对代理子树进行管理,如图5所示: Fig. 5 Agency noderow vector in access policy.图5 访问策略中的代理节点行向量 (32) (33) (34) (35) (36) (37) 其中,ρTsub表示由M(Tsub)的行坐标到集合Snυ的映射函数.代理方将元组Agent传送给云端,云端服务器将Agent加入到原密文中,即完成了代理方对访问策略的更新.若要对代理子树Tsub的结构作调整,同样可通过调用UpdateTh,Updatepath,Removesubtree,Addsubtree等函数实现. 3.5.3临时授权 (38) (39) (40) (41) 3.6安全性证明 假设有攻击者A在本文定义的选择性游戏(安全模型)中具备不可忽略的优势ε,则有模拟器B可在解决q-parallelBDHE假设时具备不可忽略的优势ε2. 1) 初始化.模拟器B获得1个q -parallelBDHE元组,元组中参数η=ηv且v服从伯努利分布Bern(0.5).攻击者给出1个访问结构对应的LSSS矩阵M*∈l*×n*p及相关映射函数ρ*,其中n*≤q. 2) 建立.模拟器运行算法Setup(1t)生成系统参数.令g1=g2=g,w=aq+1,x=ax′,x′∈,于是有Y=e(g,g)aq+1=e(ga,gaq)且P′=g,P″=(ga)x′.对每个属性Ai,j,令: 于是有: (42) 其中,Si,j表示所有满足ρ*(k)=Ai,j的行索引k的集合,Ml,n为M*中第l行第n列的分量.若Si,j=∅,则有Pi,j=gai,j. (43) 由于Us不能满足访问策略,因此必定存在1组CA及各AA根据所选参数为用户生成全局私钥D′及属性私钥Di,j: (44) (45) 由于: (46) 因此有: (47) 由于D′及Di,j中不包含未知项gaq+1,因此可简单计算出. (48) 由此,可得: Cρ*(k)=gx λk+rkaρ*(k)x= (49) (50) 5) 阶段2.重复阶段1. 猜测.攻击者给出对b的猜测b′.若b′=b,模拟器给出v′=0即η=e(g,g)aq+1,否则v′=1即η为群G1中1个随机元素. 计算模拟器B得到正确猜测结果v′=v的优势计算如下: Pr[v=0]Pr[v′=0|v=0]+ (51) 若AdvA=ε为不可忽略的优势,v=0时攻击者A在该游戏中获胜的概率为 (52) v=1时,攻击者获胜的概率为 (53) 于是AdvB=ε2也为不可忽略的优势.模拟器可在多项式时间内以不可忽略的优势ε2解决q -parallelBDHE假设. 4性能分析 本文通过ABE构建安全灵活的数据访问控制机制,并以此建立云存储服务体系,为用户提供安全可靠的数据存储和访问服务.同时,本文在该体系中引入高效安全的动态授权方法,增强了系统中数据的易管理性并提升了系统的运行效率.该动态授权方法能有效降低由于更新访问策略引起的计算及通信方面的资源耗费,表1对现有的4个方案中的访问策略更新方法做出了分析比较. Table 1 Performance Comparison of Policy Updating Schemes 首先,由于本文通过算法1实现访问策略形式的无差别转换(保持逻辑结构及shares数值集合不变),使得本文的策略更新方法具备通用性而不依赖于具体策略形式,文献[1]和文献[3]分别针对访问树和LSSS矩阵提出其策略更新方法;而文献[4]中的方法虽然也支持多种形式的访问策略,但仅是针对每种具体的形式提出相应的更新方法法,通用性仍存在一定不足.其次,本文对上层的SSS方案的更新进行了优化:根据分块矩阵的特征,可以每个分块为单位进行对访问策略的更新、生成增量集合,其他文献中所提方案则需要针对策略中各点逐一计算其更新增量.特别地,文献[4]中提出的方法在对门限结构进行更新时,处理过程较繁琐、处理效率也较低.最后,本文的动态授权方法在对密文进行更新时没有任何限制,可进行任意的更新,其代价是需在本地存储部分密文信息,占用少量存储空间,而在文献[1]和文献[3]中,访问策略的更新是受到一定限制的. 以下分别对更新授权、代理授权和临时授权3种动态授权方式进行性能分析和比较. 4.1更新授权性能分析 更新授权由数据所有者执行,本文定义了4个更新访问策略的基本函数:UpdateTh,Updatepath,Removesubtree,Addsubtree.访问策略的任意更新均可经由这4个基本函数的组合操作实现.表2给出了这4个函数与计算及通信效率相关的评测参数:这4个算法对LSSS矩阵的更改较少、生成的增量集合Δ较小,因此数据所有者只需花费少量的计算代价和通信量代价即可实现访问策略的更新.更新策略的计算复杂度为O(|Δ|),通信量为|Δ|×|g|+P.其中,|Δ|表示集合Δ中元素的个数,|g|表示双线性群G0中1个元素所占用的字节数,P表示更新矩阵所需传输的参数大小.由于仅需给定几个相关的参数,即可由云存储服务器自行更新LSSS矩阵,因此P远小于密文增量集合的大小. 为进一步对该动态授权方法进行评测,本文对所提出的方案进行了仿真实验.本文所有实验均在1个Linux虚拟机(CPU2.78Hz,RAM1GB)下执行,实验中通过pbclab(pairingbasedencryptionlab) Table 2 Evaluation Parameters of Policy Updating Schemes Note: nυdenotesat-out-of-nnode; tυdenotesthethresholdofnυ;Δt=|t-tυ|; ldenotesthenumberofleavesofthesubtreewithrootnυrυ;mdenotesthenumberofcolumnsofsubmatrixwhichdescribesthesubtreewithrootnυrυ. 包中提供的a型曲线生成双线性群G0,该群的阶|G0|为160b的质数,群中元素g的大小|g|=512b.实验结果如图6所示,图6中所统计的数据均为程序执行20次所测数据的平均值.由于文献[2]中该操作的运行时间及通信效率与该文中定义的lr集合中节点个数成正比,其浮动较大,本文仅考虑所需操作子树中所关联的属性均连续排列的情况.在该条件下,文献[2]中的策略更新所需平均运行时间及通信代价较低,且分析较为简单. 设nυ为访问策略中的1个中间节点,nυ下的子树的叶子节点总数记为l.图6(a)和图6(e)所示为l=10时各方案中数据所有者更改nυ的阈值t所需运行时间及通信量.在本文提出的方法中,更改阈值t的运行时间及通信与nυ的子节点个数n成正比,而文献[1]中该操作的执行时间及通信量均与nυ下叶子节点总数l成正比.文献[2]中所提供方法运行效率及通信量均与lr集合中节点个数成正比,其浮动较大.显然,本文方法具备较高的执行效率及较低的通信代价.文献[3]对门限结构的处理较为复杂,需要将该节点转换为或门和与门的组合,再转换为相应的LSSS矩阵,效率明显低于其他方案,不宜一起做比较.图6(b)及图6(f)所示为数据所有者移动1棵子树的位置时所需的运行时间及通信量.文献[1,3-4]中没有专门针对此类操作的算法,该操作只能分为2步执行:先删除对应子树,再在所指定的位置插入相同结构的子树.由图6可知本方案中所提方法的执行效率明显高于其他方案而通信代价也相对较小.图6(c)及图6(g)所示为l=10时数据所有者删除nυ下的1棵子树所需的操作时间和通信量.在本文及文献[1]提出的方法中,只需指定待删除叶子节点对应的密文Ci,j即可.文献[3]中要先计算lr,再根据lr集合计算更新节点密文,其计算量及通信量均与lr中元素个数成正比.文献[4]中,在删除节点时存在2种情况:若nυ为或门,该方案与其他方案的操作类似,直接进行删除操作即可;若nυ为与门,文献[4]中需重构SSS方案,其操作时间与nυ下剩余的叶子节点数成正比.显然,图6(c)中黑色曲线统计的是文献[4]删除AND节点下的叶子节点所花费的时间.图6(d)和图6(h)所示为l=10时数据所有者在nυ下插入1棵子树时所需的操作时间及通信量,如图6所示,本方案的执行时间明显少于其他方案而通信代价也相对较小. Fig. 6Runtime and communications of updating privilege. 图6更新授权操作的运行时间及通信量 由实验结果可知,本文所提更新授权方法通过调用UpdateTh,Updatepath,Removesubtree,Addsubtree四个函数实现访问策略的更新,其执行效率明显高于其他方案,同时其通信代价也大幅度降低. 4.2代理授权性能分析 Fig. 7 Runtime and communications of agency privilege and re-encryption.图7 代理授权与重加密的运行时间及通信量 代理授权由数据所有者指定的第三方代理执行,数据所有者仅需在生成密文的同时指定1个代理节点并生成1个代理集合Sa交付给第三方代理即可,代理节点可根据代理集合对代理子树进行管理,实现间接授权.对于需要频繁更改访问策略的数据,代理授权有效降低了数据所有者的计算、通信开销并提升整个属性加密机制的性能.图7为采用代理授权与直接进行重加密的实现效果对比图. Fig. 8 Runtime and communications of temporary privilege.图8 临时授权的运行时间及通信量 设有LSSS矩阵M,矩阵行数为10.图7(a)及图7(c)所示为在访问策略中插入1棵代理子树和执行同等效果的重加密所需的执行时间及通信量.其中,委托代理三方插入代理子矩阵(即初始化代理子树)及相应密文时所花费时间与代理子树中的叶子节点数成正比.与之相比,执行重加密所花费的时间远远大于通过代理授权实现策略更新所需花费的时间.图7(c)中曲线表示相应操作所需通信量,代理加密的通信代价明显低于重加密.此后,代理方也可采用更新授权中的4个更新函数来提高代理授权的执行效率、降低通信量,其效果与更新授权类似.图7(b)和图7(d)所示为连续更新访问策略10次时,数据所有者采用代理授权和执行重加密分别所花费的时间及通信量,图7(b)(d)中横坐标表示集合Sa的元素的个数.访问策略更新越频繁,数据所有者执行重加密时所花费的时间也越多,通信代价也越大;而采用代理授权,数据所有者只需花费计算Sa的时间即可实现多次的间接授权,相应的通信量也只与集合Sa中元素的个数相关. 4.3临时授权性能分析 本文所提出的临时授权方法可将临时密文的访问权限同时授予多个用户,且分别为各个用户生成会话密钥,该方法可极大地提升临时授权的运行效率.图8(a)及图8(b)中所示为CA将临时访问权限同时授予多个用户时所花费的时间及通信量,其中一条曲线表示为多个用户分别生成临时密文及会话密钥的情况,另一条曲线表示多个用户共享1个临时密文的情况.图8中横坐标表示被授予临时访问权限的用户个数,随着用户个数的增加,共享临时密文时计算量及通信量的增长并不大,对CA造成的负载相对较小. 5结束语 云存储通过网络对分布式存储资源进行整合利用,在云存储体系中数据的安全性及易管理性是评测系统性能的2项重要指标.本文首先借助ABE机制设计出一种安全可靠的云存储服务体系,该体系中数据所有者通过访问策略自主定义数据的访问权限,并将数据以密文形式上传至云端,以确保云端数据的安全性.其次,本文提出了常见的访问策略之间的转换方法,通过该方法转换的访问策略在逻辑上和数值上均保持不变.最后,本文在此基础上提出了一种通用的访问策略动态更新方法,实现了支持动态授权的属性加密机制.本文所提出的动态授权方法根据授权方的不同分为3类:数据所有者执行的更新授权、第三方代理执行的代理授权以及CA执行的临时授权,并针对SSS方案的更改进行优化,降低了策略更新代价.这3类动态授权方式分别适用于不同的应用场景,能有效降低数据传输量、计算量,提升系统性能及执行效率.动态授权方法的实现使得数据所有者对加密数据的管理更为灵活便捷,使得属性加密机制能适用到更为广泛的应用环境中. 参考文献 [1]GoyalV,PandeyO,SahaiA,etal.Attribute-basedencryptionforfine-grainedaccesscontrolofencrypteddata[C] //Procofthe13thACMConfonComputerandCommunicationsSecurity.NewYork:ACM, 2006: 89-98 [2]SuWenchi,ChangShuchihErnest.Integratedcloudstoragearchitectureforenhancingservicereliability,availabilityandscalability[C] //ProcofIEEEIntConfonInformationScience,ElectronicsandElectricalEngineering.Piscataway,NJ:IEEE, 2014: 764-768 [3]SahaiA,SeyaliogluH,WatersB,etal.Dynamiccredentialsandciphertextdelegationforattribute-basedencryption[C] //Procofthe32ndCryptologyConf.Berlin:Springer, 2012: 199-217 [4]YangKan,JiaXiaohua,RenKui,etal.Enablingefficientaccesscontrolwithdynamicpolicyupdatingforbigdatainthecloud[C] //Procofthe33rdAnnualIEEEIntConfonComputerCommunications.NewYork:IEEECommunicationsSociety, 2014: 2013-2021 [5]LiuZhen,CaoZhenfu.Onefficientlytransferringthelinearsecret-sharingschemematrixinciphertext-policyattribute-basedencryption[R/OL].IACRCryptologyePrintArchive, 2010 [2010-06-29].http://eprint.iacr.org/2010/374 [6]FuYingxun,LuoShengmei,ShuJiwu.Secureonlinestoragesystembasedoncloudstorageenvironment[J].JournalofSoftware, 2014, 25(8): 1831-1843 (inChinese)(傅颖勋, 罗圣美, 舒继武. 一种云存储环境下的安全网盘系统[J]. 软件学报, 2014, 25(8): 1831-1843) [7]ZhangGuigang,LiChao,ZhangYong,etal.Akindofcloudstoragemodelresearchbasedonmassiveinformationprocessing[J].JournalofComputerResearchandDevelopment, 2012, 49(Suppl1): 32-36 (inChinese)(张桂刚, 李超, 张勇, 等. 一种基于海量信息处理的云存储模型研究[J]. 计算机研究与发展, 2012, 49(增刊1): 32-36 [8]BuyyaR,CheeSY,VenugopalS.Market-orientedcloudcomputing:Vision,hype,andrealityfordeliveringitservicesascomputingutilities[C] //Procofthe10thIEEEIntConfonHighPerformanceComputingandCommunications.Piscataway,NJ:IEEE, 2008: 5-13 [9]BeimelA.Secureschemesforsecretsharingandkeydistribution[D].Haifa,Israel:FacultyofComputerScience,Technion-IsraelInstituteofTechnology, 1996 [10]AndersenA,TrygveA,SchirmerN.Privacyforcloudstorage[C] //ProcofSecuringElectronicBusiness.Berlin:Springer, 2014: 211-219 [11]UllahS,ZhengXuefeng.TCLOUD:Atrustedstoragearchitectureforcloudcomputing[J].InternationalJournalofAdvancedScienceandTechnology, 2014, 63(6): 65-72 [12]SuJinshu,CaoDan,WangXiaofeng,etal.Attributebasedencryptionschemes[J].JournalofSoftware, 2011, 22(6): 1299-1315 (inChinese)(苏金树, 曹丹, 王小峰, 等. 属性基加密机制[J]. 软件学报, 2011, 22(6): 1299-1315) [13]SahaiA,WatersB.Fuzzyidentity-basedencryption[C] //Procofthe24thAnnualIntConfonTheTheoryandApplicationsofCryptographicTechniques.Berlin:Springer, 2005: 457-473 [14]BethencourtJ,SahaiA,WatersB.Ciphertext-policyattribute-basedencryption[C] //ProcoftheIEEESymponSecurityandPrivacy.LosAlamitos,CA:IEEEComputerSociety, 2007: 321-334 [15]GoyalV,JainA,PandeyO,etal.Boundedciphertextpolicyattributebasedencryption[C] //Procofthe35thIntColloquiumonAutomata,LanguagesandProgramming.Berlin:Springer, 2008: 579-591 [16]XhafaF,LiJingwei,ZhaoGansen,etal.Designingcloud-basedelectronichealthrecordsystemwithattribute-basedencryption[J/OL].MultimediaToolsandApplications, 2014 [2015-02-15].http://link.springer.com/article/10.1007/s11042-013-1829-6 [17]LiJin,ChenXiaofeng,LiJingwei,etal.Fine-grainedaccesscontrolsystembasedonoutsourcedattribute-basedencryption[C] //Procofthe18thEuropeanSymponResearchinComputerSecurity.Berlin:Springer, 2013: 592-609 [18]WatersB.Ciphertext-policyattribute-basedencryption:Anexpressive,efficient,andprovablysecurerealization[C] //Procofthe14thIntConfonPracticeandTheoryinPublicKeyCryptography.Berlin:Springer, 2011: 53-70 [19]YangKan,JiaXiaohua,RenKui,etal.Dac-macs:Effectivedataaccesscontrolformulti-authoritycloudstoragesystems[J].IEEETransonInformationForensicsandSecurity, 2013, 8(11): 1790-1801 [20]HohenbbergerS,WatersB.Attribute-basedencryptionwithfastdecryption[C] //Procofthe16thIntConfonPracticeandTheoryinPublic-KeyCryptography.Berlin:Springer, 2013: 162-179 [21]NaruseT,MohriM,ShiraishiY.Attribute-basedencryptionwithattributerevocationandgrantfunctionusingproxyre-encryptionandattributekeyforupdating[C] //Procofthe5thIntConfonFutureInformationTechnology.Berlin:Springer, 2014: 119-125 [22]LaiJunzuo,DengRobert,YangYanjiang,etal.Adaptableciphertext-policyattribute-basedencryption[C] //Procofthe6thIntConfonPairing-BasedCryptography.Berlin:Springer, 2014: 199-214 [23]WatersB.Ciphertext-policyattribute-basedencryption:Anexpressive,efficient,andprovablysecurerealization[C] //Procofthe14thIntConfonPracticeandTheoryinPublicKeyCryptography.Berlin:Springer, 2011: 53-70 [24]SongYun,LiZhihui,LiYongming,etal.Anewmulti-usemulti-secretsharingschemebasedonthedualsofminimallinearcodes[J].SecurityandCommunicationNetworks, 2014, 8(2): 202-211 [25]RaoYS,DuttaR.Dynamicciphertext-policyattribute-basedencryptionforexpressiveaccesspolicy[C] //Procofthe10thIntConfonDistributedComputingandInternetTechnology.Berlin:Springer, 2014: 275-286 [26]HohenbergerS,WatersB.Online/offlineattribute-basedencryption[C] //Procofthe17thIntConfonPracticeandTheoryinPublic-KeyCryptography.Berlin:Springer, 2014: 293-310 WangJing,bornin1986.PhDofWuhanUniversity.Herresearchinterestsincludesecurityandprivacyofcloud(wjing@whu.edu.cn). HuangChuanhe,bornin1963.ProfessorandPhDsupervisorofWuhanUniversity.MemberofChinaComputerFederation.Hismainresearchinterestsincludecryptography,wirelesssecurityandtrustmanagement,SDN,opportunisticnetworkandwirelessnetwork. WangJinhai,bornin1982.PhDofWuhanUniversity.Hisresearchinterestsincludecloudcomputingandhighperformancecomputing. AnAccessControlMechanismwithDynamicPrivilegeforCloudStorage WangJing,HuangChuanhe,andWangJinhai (Computer School, Wuhan University, Wuhan 430072) AbstractCloud storage is a novel data storage architecture. There are some challenges about data security and manageability in cloud. Cloud needs to provide secure and reliable data access service for users. Because of the variety and volume of the data in cloud, a fine-grained access control mechanism named attribute-based encryption (ABE) has been proposed to ensure data security. In ABE mechanism, data owner describes access privileges of data by access policies and encrypts the data with the policy. User can recover the data if and only if he matches with the policy. Due to various reasons, the access privilege is dynamic and changeable, which increases the difficulty of data management and costs lot of system resource in cloud. Thus, we construct a cloud storage architecture provided by fine-grained ciphertext access control mechanism by use of utilizing ABE which supports efficient, security and manageable data access service. Firstly, we propose a transformation method amongst the common types of access policy, such that the access policy is expressed more generaly. Secondly, we provide three methods to manage access policy: updating privilege, agency privilege and temporary privilege. All of the methods can reduce a lot of computation and communication cost brought by policy updating. Finally, we give the analysis and simulation about our scheme. The results show that our cloud storage architecture is security, efficient and manageable. Key wordscloud storage architecture; data security; dynamic privilege; attribute-based encryption (ABE); access control system 收稿日期:2015-02-15;修回日期:2015-05-14 基金项目:国家自然科学基金项目(61373040,61173137);高等学校博士学科点专项科研基金项目(20120141110002);湖北省自然科学基金重点项目(2010CDA004) 通信作者:黄传河(huangch@whu.edu.cn) 中图法分类号TP303; TP309 ThisworkwassupportedbytheNationalNaturalScienceFoundationofChina(61373040,61173137),ResearchFundfortheDoctoralProgramofHigherEducationofChina(20120141110002),andtheNaturalScienceFoundationofHubeiProvinceofChina(2010CDA004).