基于Logistic混沌映射的图像加密系统及FPGA实现

谢红梅,夏 磊,朱孟元,李祯祯

(1. 西北工业大学 电子信息学院,西安 710072; 2. 西安邮电大学 通信与信息工程学院,西安 710121)

基于Logistic混沌映射的图像加密系统及FPGA实现

谢红梅1,夏磊1,朱孟元1,李祯祯2

(1. 西北工业大学 电子信息学院,西安710072; 2. 西安邮电大学 通信与信息工程学院,西安710121)

摘要:针对长时间积累过程中回波信号出现的距离徙动和多普勒走动问题,提出一种基于 频域校正的快速长时间积累算法。该算法首先利用Radon-Ambiguity 变换对脉压以后的回波信号 进行加速度估计,用得到的估计值构造加速度补偿因子消除距离弯曲和多普勒走动,然后选取回 波包络之间的相关系数作为代价函数对目标的速度进行估计,用得到的估计值构造速度补偿因子 消除距离走动。仿真结果验证了该算法的有效性。

关键词:长时间积累; 距离徙动; 多普勒走动; 补偿因子; 频域校正

0引言

航空领域采集到的雷达SAR图像、 红外成像等图片在传送阶段需要进行加密处理,从而保证针对不同对象传送适当形式的图片,使敌方不能获得有用信息,而友方能够正确得到传送的图片信息,完成数据链传送过程中敌我辨识的目的。 因此,研究和实现能够进行图像信息保密传输的软件和硬件系统具有重要意义。

混沌是非线性确定系统中行为表现为不确定性的一种无规则运动。 混沌系统表现为对初始值和系统参数的敏感性、 白噪声的统计特性和混沌序列的遍历特性,其吸引子的维数是分维,有十分复杂的分形结构[1-2]。 在加密技术领域,混沌序列具有十分优良的密码学特性[3]。 因此,混沌系统被广泛应用于保密通信中[4-5]。 其中,Logistic混沌映射是一种非常简单却被广泛应用的混沌模型,基于Logistic映射的图像加密具有良好的效果。

由于图像数据流的数据量大、 实时性高,所以需要高速大容量的存储器作为图像数据缓存。 而FPGA具有强实时性、 高集成度、 可重构等优点[6],且可利用容量大、 价格低廉的SDRAM作为数据缓冲器[7]。 此外,基于FPGA实现的图像信号处理系统体积小、 重量轻[8],设计者可以通过传统的原理图输入法或者是硬件描述语言来设计一个数字系统。 因此,基于FPGA的图像加密系统是一个可行的方案[9]。

1Logistic映射

1.1Logistic映射的数学定义

Logistic映射定义如下:

xn+1=μxn(1-xn)

(1)

式中:xn为迭代起始值,且xn∈[0,1];μ为系统参数,且μ∈[0,4]。

理论证明,μ=4时,Logistic映射进入满映射状态,该状态对于保密通信具有极大的作用。

1.2Logistic映射的敏感性

Logistic映射的敏感性分析如图1所示。 根据式(1),设初值分别为x0=0.400 1和x0=0.400 2及参数μ=4,迭代50次得到图1(a)。 同理,x0=0.400 1为初值,参数μ=4和μ=3.8迭代50次得到图1(b)。

图1敏感性分析

由图1可看出Logistic映射对初值及系统参数具有极大的敏感性。

1.3Lyapunov指数

Lyapunov指数是定量描述相空间中相邻轨道随时间变化按指数规律吸引或分离程度的物理量,可写为

(2)

Lyapunov指数越大,混沌特征越明显。 由式(2)计算可得,Logistic序列的Lyapunov指数为ln2,有利于图像保密通信。

1.4相关性

评价混沌序列优劣的一个重要性能指标就是混沌序列的相关性。 相关性主要描述信号在一个时刻的取值与另一时刻取值的依赖关系。 其中,自相关函数的定义式为

Rxx(τ)=∫-∞+∞x(t)x(t+τ)dt

(3)

互相关函数的定义式为

Rxy(τ)=∫-∞+∞x(t)y(t+τ)dt

(4)

通过式(3)~(4)对Logistic序列的相关函数特性作数值分析,计算并观察结果发现Logistic混沌序列的自相关性好表现为仿真图像主峰尖细突出、 副瓣极低,即自相关系数为理想的δ函数; 互相关性好表现为仿真图像互相关系数均为零[10]。 该函数特性是保密通信中所期望的。

2基于Logistic映射的图像保密通信系统

基于Logistic映射的图像保密通信系统的框图如图2所示。

图2Logistic保密通信系统

Logistic加密的具体步骤如下:

(1) 灰度化。 将RGB图像转换为RGg表示,即用灰度分量g取代蓝色分量B,红色分量R和绿色分量G不变,若为灰度图像,该步略去。

(2) 输入加密密钥。 密钥包括系统初始值及系统参数。

(3) 产生混沌序列。 序列长度由图像大小决定。

(4) 归一化。 将混沌序列变为0~255范围内的一系列数并转换为8位二进制数。

(5) 加密。 将混沌序列与图像每点像素对应的8位二进制数按位异或得到加密后的图像。

Logistic解密过程与加密过程类似。 先进行步骤(2)~(5),然后由g=p×R+q×G+t×B(p=0.298 9,q=0.587,t=0.114)计算得到解密后图像的蓝色分量B,即可得到解密后的RGB图像。

3Logistic解密加密的硬件实现

3.1系统设计和器件选型

为实现本文提出的Logistic加密算法,采用ALERA公司的CYCLONEIV系列FPGA,其型号为EP4CE6F17C8,设计了如图3所示的系统结构图。

图3加密系统结构图

图3中,基于FPGA的图像加密系统的逻辑功能单元包括SD卡控制器、 Logistic加密模块、 SDRAM控制器和LCD控制器。 该系统的整体流程为: 将图像数据存储在SD卡中; 整个系统开始工作时,先从SD卡中读出图像数据,然后通过SDRAM接口控制模块将图像数据暂时缓存在SDRAM中; Logistic加密模块加密时先从SDRAM中读出缓存数据,并对其进行加密,加密完成送到LCD控制模块完成LCD显示。

采用型号为H57V2562GTR-75C的SDRAM,该芯片的容量为256 Mbit, 其存取数据的频率可高达133 MHz。

本设计软件部分使用VerilogHDL实现,设计了SD卡控制模块、 Logistic加密模块、 SDRAM控制模块和 LCD控制模块。 其中核心和重点解决了SDRAM控制模块。

SDRAM控制模块主要实现SDRAM的初始化、 SDRAM突发读写操作、 异步时钟域数据的交换以及与LCD接口的同步通信。 异步时钟域数据交换的数据流图如图4所示。

图4SDRAM异步时钟域数据交换流图

由于系统中FPGA与SDRAM之间的数据操作是异步跨时钟域的,因此需要开辟缓冲。

3.2FIFO与SDRAM的握手通信

设计FIFO与SDRAM握手通信的关键是定义两个深度为512、 宽度为16 bit的FIFO。 通过Quartus II软件自带的MegaWizard Plug插件定制生成所需要的FIFO。 本设计中,向SDRAM写入的数据存放于写FIFO中,从SDRAM中读出的数据存放于读FIFO中,当写FIFO的数据长度大于一个SDRAM 突发读写长度(256)时,产生SDRAM写命令; 当读FIFO的数据长度小于一个SDRAM 突发读写长度(256)时,产生SDRAM读命令。

FIFO与SDRAM握手通信的仿真时序图如图5所示。 图中有时钟、 复位(一直有效)、 请求、 数据应答、 输入数据、 输出数据六个信号的波形。 请求与应答信号均为高有效,请求后能够出现有效应答。 FIFO与SDRAM握手通信时,在发送域请求信号(req)有效的若干个时钟周期后,数据(datain)先被有效锁存在输出(dataout)上,然后接收域的应答信号(ack)也处于有效状态,此后发送域撤销请求信号,接收域也跟着撤销应答信号,由此完成一次通信[11]。 由仿真结果可知,本设计可以保证读取数据的顺序性。 为了保证数据不出现读空现象,写时钟采用100 MHz,读时钟采用50 MHz。

图5SDRAM与FIFO握手通信仿真时序图

3.3硬件实现结果

基于FPGA实现该加密系统的结果如图6所示。

图6基于FPGA的实验结果图

4保密通信性能分析

4.1仿真结果

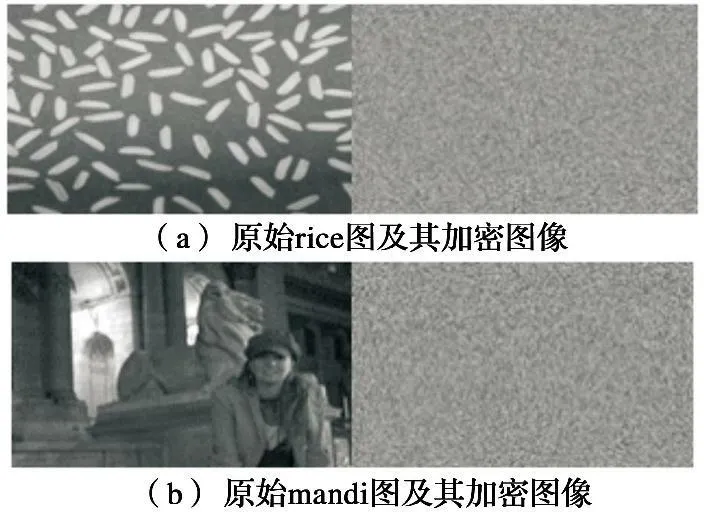

将800×480的rice图像及mandi图像使用Logistic映射进行加密,加密结果如图7所示。

图7加密结果

由图7可以看出,基于Logistic映射的加密图像,其原始图像的信息已经很难被识别。

加密图像经信道到达接收端时,对加密图像进行解密,结果如图8所示。

图8解密后的rice和mandi图

4.2安全性分析

对于一个保密系统而言,其安全性至关重要。 为证实基于Logistic映射的加密系统的抗攻击性,本文从密钥敏感度、 直方图、 相关性、 噪声干扰、 信息熵这五方面来说明。

4.2.1密钥敏感性分析

选用mandi图像。 加密时,密钥分别选取系统参数μ=4,初始值x01=0.3。

若解密时,密钥选取为系统参数μ=4,初始值x02=0.299 999。 解密结果如图9(a)所示。

若解密时,密钥选取为初始值x0=0.3, 系统参数μ2=3.999 999。 解密结果如图9(b)所示。

图9错误密钥解密图

由图9可知,解密时,若初始值(系统参数)相差10-6时,解密结果将不能恢复原图像,即该加密系统具有很强的密钥敏感性。

4.2.2直方图分析

图像的直方图是图像的重要统计特征,表示了数字图像中每一个灰度级与该灰度级出现的频率间的统计关系[12]。

原始、 加密rice图像的直方图及原始、 加密mandi图像的直方图如图10所示。

图10直方图分析

从图中可以看出,加密后的直方图分布更为平坦。接近噪声的直方图分布,从而具有良好的加密效果。

4.2.3相关性分析

图像相邻像素的相关性能够定量决定加密图像的混乱程度[13]。 相邻像素的相关系数越小,图像越混乱。 因此,在加密过程中为了防御统计攻击,必须使得相邻象素间的相关性降低[14]。 相关系数的计算公式如下:

(5)

本文随机选取图像中10 000个像素点,然后分别从水平、 垂直以及对角线方向求得相邻像素的相关性,结果如表1所示。

表1 相邻像素的相关系数

从表1可以看出,原始图像相邻像素的相关系数都接近1,即具有极大的相关性。 而加密图像相邻像素的相关系数都趋于0,即加密图像相邻像素基本不相关。 因此,原始图像的统计特性已经随机地扩散到加密图像中。

4.2.4噪声干扰分析

信息在传输过程中,易受信道噪声的干扰,而信道中普遍存在高斯白噪声。 故本文对混有高斯白噪声的加密图像进行解密来分析该加密系统的抗噪声干扰能力,解密结果如图11所示。

图11混有高斯白噪声的解密结果

由图11可以看出,解密结果仍可以基本恢复原图像。 因此,该加密系统具有一定的抗噪声性能。

4.2.5信息熵分析

信息熵可用于混沌程度的识别及其混沌程度的整体度量,如果一个混沌系统的动力学行为表现越混乱,则信息熵越高[15]。 信息熵的计算公式如下:

(6)

本文对加密后的图像利用式(6)计算,求得其信息熵,如表2所示。

表2 加密图像的信息熵

对于灰度级为256的图像,信息熵的最大值为8。 故Logistic加密后的图像,随机混沌特性好,保证了该加密系统不易被攻击。

5结论

Logistic映射的内随机性,使其具有与白噪声类似的特性。 通过仿真结果可以看出,Logistic加密系统具有较强的可靠性,并且具有良好的恢复能力。 而基于FPGA的图像加密与解密速度,相对软件实现来说提升了很多,能更好地满足图像处理实时性的要求。 因此,基于FPGA的Logistic图像加密系统在保密通信中将具有广阔的应用前景。

参考文献:

[1] 范九伦,张雪峰. 分段Logistic混沌映射及其性能分析[J]. 电子学报,2009, 37(4): 720-725.

[2] 王保平,李文康, 吴成茂,等.改进分段映射及其在扩频通信中应用[J]. 红外与激光工程,2013(10): 2772-2777.

[3] 余菲,项智.基于 Logistic混沌模型的硬件加密芯片算法分析及FPGA实现[J]. 数字技术与应用,2011(11): 126-127.

[4] 李睿,张广军,姚宏,等.参数不确定的分数阶混沌系统广义错位延时投影同步[J]. 物理学报,2014,63(23): 230501.

[5] 刘乐柱,张季谦,许贵霞,等.一种基于混沌系统部分序列参数辨识的混沌保密通信方法[J]. 物理学报,2014, 63(1): 24-29.

[6] 张钉铭. 基于 FPGA 的数字水印算法实现[D]. 南京: 南京航空航天大学,2011.

[7] Bailey D G. 基于FPGA的嵌入式图像处理系统设计[M]. 北京: 电子工业出版社,2013.

[8] 齐红涛,苏涛.基于FPGA的高速AD采样设计[J]. 航空兵器,2010(1): 35-39.

[9] 王春雷,薛志远. 光纤通信在多核DSP信息处理系统中的设计与实现[J]. 航空兵器,2015(2): 55-57.

[10] Xie Hongmei, Zhang Wei,Wang Baoping. A New Piecewise Chaotic Mapping and Its Application in Image Secure Communication [C]∥International Symposium on Parallel Architectures, Algorithms and Programming, 2012.

[11] 吴厚航. 深入浅出玩转FPGA[M]. 北京: 航空航天出版社,2010.

[12] 姚敏. 数字图像处理[M]. 北京: 机械工业出版社,2012.

[13] 左飞,万晋森,刘航. 数字图像处理原理与实践: 基于Visual C++开发[M]. 北京: 电子工业出版社,2011.

[14] 王田. 几种基于混沌系统的图像加密算法研究[D]. 大连: 大连理工大学,2009.

[15] 张永红, 张博. 基于 Logistic 混沌系统的图像加密算法研究[J]. 计算机应用研究,2015, 36(6): 1770-1773.

Image Encryption System Based on Logistic Chaotic Map and the Implementation Using FPGA

Xie Hongmei1, Xia Lei1, Zhu Mengyuan1, Li Zhenzhen2

(1. School of Electronics and Information, Northwestern Polytechnical University, Xi’an 710072, China; 2. School of Telecommunication and Information Engineering, Xi’an University of Posts and Telecommunications, Xi’an 710121, China)

Abstract:Chaotic sequence is used in spread spectrum communication system, and has the advantages of secure and diverse in form. After analyzing the definition of Logistic chaotic system, sensitivity, Lyapunov exponent and correlation properties, logistic chaotic sequence is used for image encryption, and the feasibility of the algorithm is verified by simulation and FPGA hardware implementation. The simulation results show that the encryption system has good resistance to attack and it can fully recover the original image with correct keys. Besides,the FPGA hardware implementation system has characteristics of small volume, low power consumption and good image security.

Key words:Logistic chaotic map; image encryption system; FPGA

中图分类号:TN958. 5

文献标识码:A

文章编号:1673-5048( 2016) 02-0061-05

作者简介:谢红梅(1972-), 女,山西永济人,博士,副教授,主要从事目标分割、 检测、 分类识别,以及保密通信、 合成孔径雷达成像、 弱目标信号检测等研究工作。

基金项目:陕西省自然科学基金项目(2013JM8038)

收稿日期:2015-09-16

DOI:10.19297/j.cnki.41-1228/tj.2016.02.011