云服务应用模式下的数据隐私保护方案研究

◆黄 翔 张媛媛

(湖南大众传媒职业技术学院 湖南 410100)

云服务应用模式下的数据隐私保护方案研究

◆黄 翔 张媛媛

(湖南大众传媒职业技术学院 湖南 410100)

随着社会信息化进程的加快,云计算迅速推广和普及,而云服务商频发信息泄露问题让用户倍感不安对云服务产生疑虑。为防止非可信云服务提供商共谋泄露用户隐私数据,本文提出将IBE与秘密共享策略相结合建立云服务模式下的数据隐私保护方案,在理论上具有一定的借鉴作用。

泄露;云服务;IBE

0 引言

随着移动互联网技术的迅速发展,云计算越来越普及,人们对云安全的关注呈上升趋势,尤其是近年来,云服务提供商爆出的安全问题层出不穷。2011年3月,谷歌爆发大规模用户数据泄露事件;2013年2月微软云服务两次中断;2016年9月雅虎爆出近5亿用户资料于2年前被泄露。由此可见,要让用户安心地享用云服务,放心地将数据资源交付给云服务提供商,隐私数据的保护是关键。本文中隐私数据包括密钥、用户身份信息、数据在云平台的存储位置等。对于公有云来说,如何确保用户隐私不被不信任的服务提供商泄露,是亟待解决的问题。

1 方案的提出

分析用户享用公有云服务的整个过程,最有可能造成隐私数据泄露的是用户身份和访问控制环节,即用户通过认证后,用户会将自己的数据资源上传到云服务器端,并将访问权限授予其他用户。在这个过程中,为了防止非可信云服务商泄露隐私数据,可设定用户通过身份验证后向可信的第三方申请授权,得到授权后将隐私数据加密,密钥由自己或可信的第三方保存,加密后的数据可上传到云端。这期间,即使云服务提供商(或其合作的其他云服务供应商)获得加了密的隐私数据,也会因为缺少密钥而无法获得真正的个人信息;而对于其他的合法用户,可通过设定数字签名,从而获得完整、正确的隐私数据。构建方案的关键在于:足够严谨的强加密系统和数字签名方案。强加密系统采用IBE(Identity based Encryption,基于身份加密)算法,访问授权采用可验证的秘密共享策略,数字签名方案可先将隐私数据组合,并按统一格式转换成用户的唯一身份,在加密环节将用户的唯一身份作为密钥的对应的唯一标志,并通过它来验证数据是否完整。

2 相关知识

图1 身份加密

2.1 IBE

最早是由以色列密码学家为了解决CA认证中心存在的安全威胁和邮件系统中邮件唯一性问题提出的,采用特定的算法将任意字符串转化为用户公钥,减少用户在使用其他用户公钥时还需要与CA中心交互,减轻密钥中心的工作负担。具体分为4步,如图1所示。

IBE的优点是用户传输密文时不需要与密钥管理中心交互,且仅有目标用户可见;用户身份定义简单,方便使用,只要具有唯一性的字符串即可。

2.2 可验证的秘密共享策略

秘密共享是将秘密分割成若干部分,分别由不同的活动参与者管理,当达到限定数额的参与者一起协同合作时才能恢复秘密,以此来防止秘密过于集中而导致的信息泄露。分析上述的IBM算法,该算法中用户双方在进行加密、解密前都需要获得各自的私钥,这就需要向密钥管理中心申请提取,一同提取的还包括对方的公钥信息(即身份唯一标识目标ID),若操作中存在恶意用户,则可能对目标ID发起攻击。为解决此问题,Bonech提出相应的安全模型,而秘密共享策略可运用于该模型中。与此同时,为了防止秘密分发者和秘密重构者的恶意欺骗或篡改,要求在秘密划分份额时引入秘密多项式;而在秘密份额分发阶段,让每个分发的秘密份额都产生对应的影子秘密,将经过处理后的多项式参数、秘密份额、影子秘密都传给参与者,参数用于验证影子秘密是否被篡改,影子秘密用来验证秘密份额是否正确、完整。

3 方案设计

在方案设计前要解决几个问题:①因为无法确认所有的云服务提供商是可信的,用户对自己上传的隐私数据拥有绝对的控制权,由他自己去授权给其他用户;②云平台通常是分布式的,且身份唯一,要求具有一定的容错和恢复能力,因此容错恢复也应是分布式的;③在隐私数据解密前,为检查加密数据是否被篡改过,必须授权数据验证。

3.1 用户授权访问

云平台上,业务数据提供者可借助IBE加密算法中的安全参数生成器来控制其他用户访问上传云数据的权限,即在算法的加密阶段,算法是根据用户的公钥对数据加密,而在解密阶段只有与公钥对应的用户才可能获得加密的数据信息。考虑到IBE算法的运算成本较高,一般只采用IBE算法加密关键信息,如用户身份信息、上传数据的存储位置或加密数据的密钥等。借助这种机制,可以对参与业务的所有云服务提供商进行统一管理,让每个参与者都拥有独一无二的身份,确保即使获得加密信息,也会因为缺少权限而无法解密信息。

3.2 分布式容错恢复

秘密共享策略将借助引入的多项式将秘密划分为P个份额,并设定阈值k(P>k),当有k个参与者(可以是云平台多个分布式存储系统)的秘密份额协作时就可以还原秘密。这里秘密特指上传数据的用户隐私信息、身份、数据位置、加密密钥等。当非可信的云服务提供商存储系统的数目小于P-k时,即使获得加密数据也无法破解;而当正确的秘密份额大于k时即可重构秘密,获得隐私数据。

3.3 授权数据验证

为防止加密数据在传输、存储过程中被篡改,在云数据提供者加密数据后,再使用自身的身份信息对其进行数字签名,而在数据使用者这端在获得加密数据后先进行签名验证,确保加密数据是完整的、未被修改的,然后再进行解密。

3.4 方案具体步骤

(1)系统初始化

根据安全参数生成器采用的安全参数,生成主密钥,并用它来生成公共安全密钥,将这些参数以广播的方式传递给云服务下的所有角色。

(2)秘密分发

指定Alice分发密钥所需的唯一全局标识ID,申请获得相应的私钥;通过秘密分享的多项式计算生成秘密份额;为分发的秘密份额生成影子秘密;为分发的秘密份额生成验证密钥;Alice将秘密份额通过私人信道分发给P个云服务提供商的存储系统;Alice为分发的秘密份额的验证密钥生成相应的签名验证。

(3)秘密份额验证

Bob向授权管理中心申请验证数据,根据接收到的数据,首先验证是否是经过授权的用户,如果是则进一步验证密文是否是完整的、正确的、未被篡改过的。

(4)秘密重构

通过验证后,Bob从云服务提供商的存储系统中提取k份秘密份额进行重构,最后根据公钥解密密文,得到明文。

4 方案实现

通过仿真实验检验方案是否正确,实验采用Shamus SoftwareLtd开发的大数运算密码库MIRACL来进行仿真,里面包含大量的、优化过的程序,还提供众多函数接口,且源码开放。

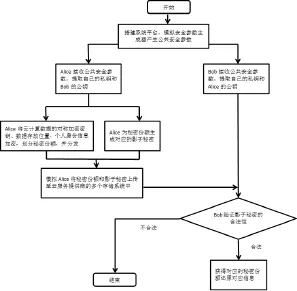

实验采用VC++编译器,添加函数库,调用相应接口即完成方案的实现。实验流程图如图2所示。设定初始明文为一个IP地址10.20.42.187;简单的对称密钥Alice@hnmm.edu.cn。仿真结果表明方案可行,在秘密分发数量固定的情况下,计算耗时随着门限值呈线性变化,秘密重构的时间也随之增加;而当秘密份额门限值固定的情况下,计算和秘密重构的时间消耗没有随秘密分发数量的增加而有明显变化。分析表明,方案的耗时主要在秘密分发阶段。

图2 流程图

5 小结

本文提出的数据隐私保护方案是在身份管理统一的前提下进行的,且只进行了仿真实验,还需进一步在真实的云平台下测试。今后在身份管理机制和方案的抗攻击性方向将进一步开展工作。

[1]李凌,李京,徐琳,王维维.一种云计算环境中用户身份信息隐私保护方法[J].中国科学院研究生院学报,2013.

[2]冯登国,张敏,张妍等.云计算安全研究[J].软件学报,2011.

[3]徐小龙,周静岚,杨庚. 一种基于数据分割与分级的云存储数据隐私保护机[J].计算机科学,2013.

[4]张坤.面向多租户应用的云数据隐私保护机制研究[D].济南:山东大学,2012.

[5]张朋.云计算中用户数据隐私保护关键技术的研究与应用[D].成都:电子科技大学,2012.