基于博弈模型的网络安全最优攻防决策方法

◆李 欣

(新疆工程学院 新疆 830023)

基于博弈模型的网络安全最优攻防决策方法

◆李 欣

(新疆工程学院 新疆 830023)

随着计算机信息技术的快速发展,计算机信息技术在人们的工作生活中得到了广泛地应用,但由此引发的网络安全问题,也得到了人们密切关注。为了保证网络安全,通过利用博弈模型进行攻防交互,可以设计一种网络安全最优攻防决策。基于博弈模型的网络安全最优攻防决策应用过程中,根据网络拓扑信息、节点的可达关系和脆弱性信息,生成状态攻防图,从而对各原子的攻击概率和危害情况进行分析,保证网络安全防护设计具有较强的针对性,以满足网络安全建设实际需要。

博弈模型;网络安全;最优攻防决策

0 前言

博弈论在网络安全问题中的应用,注重在事前进行分析和研究,从而保证信息网络安全。博弈模型的构建,从网络攻击和防御两个角度出发,探讨了网络防御过程中存在的脆弱点,通过对这些脆弱点进行改善,以期更好地提升网络安全。目前应用于网络安全最优攻防决策的方法,主要以状态攻防图为主,通过结合安全脆弱点对系统安全情况进行评估,并结合效用矩阵,得出最优攻防决策。最优攻防决策方法的利用,能够弥补当下防火墙以及杀毒软件被动防御存在的缺陷,更好地保证网络安全。

1 博弈模型与状态攻防图分析

博弈模型是一种事前进行决策的分析理论,在具体应用过程中,需要考虑到理论与实际之间的差异性,从而保证博弈模型能够对安全问题进行较好的解决。博弈模型在应用过程中,要注重对状态攻防图进行把握。状态攻防图是一种状态转换系统图,其公式为:,公式中S表示为状态节点集,反映出了网络的安全状态;T表示图中边集,反映了网络安全状态的变化关系;DS则表示了网络的初始状态;GS为攻击目标集合。

状态攻防图在具体应用过程中,需要对其生成算法进行把握。首先,需要输入的信息包括以下几点:网络拓扑的可达矩阵;脆弱点集合;可利用规则;初始状态节点;其次,对状态攻防图SADG进行输出。状态攻防图的输出,主要包括了以下内容:网络拓扑可达矩阵RM;初始安全状态节点So;主机节点集合;vuls集合等。在对状态攻防图利用过程中,需要根据状态变迁情况,对状态攻防图进行相应的完善,以使其功能和作用得到有效发挥。

2 网络攻防博弈模型构建

在进行网络攻防博弈模型构建过程中,要对网络安全防御图和攻防博弈模型的内容有一个较好的了解,从而利用网络安全防御图,对防御节点信息进行把握,保证系统能够有效的抵御攻击。同时,网络攻击博弈模型构建过程中,要对成本和收益进行较好把握,建立完善的攻防博弈模型,对攻击和防御因素进行较好把握。

2.1 网络安全防御图

网络攻防博弈模型构建过程中,需要对网络安全防御图内容予以一定的认知和把握,从而为网络攻防博弈模型构建提供有利条件。从网络安全防御图的本质来看,其是一个6元组,对其可以利用公式进行表示:}...0..{SdSaSsStSS=,其中S为整个网络安全防御图的节点集,t代表了网络节点状态下的网络安全情况,So反映了最初阶段的集合状态;Ss则代表了攻击目标集合;Sa表示对抗攻击集合;Sd则代表防御集合。在对应用过程中,要对每一个节点的网络安全状态进行把握,并对网络访问能力进行分析,从而了解到攻击者可能采取的攻击方式。

2.2 攻防博弈模型

攻防博弈模型的利用,能够有效地构建最优防御策略,从而在成本和效果方面,都能够获得较好的收益。攻防博弈模型在利用过程中,其模型是一个3元组,利用公式在对攻防博弈模型表达时,攻防博弈模型=},,{USN,其中,N代表了攻防博弈模型的设计者;S反映出了策略集合;U则代表了攻防策略。在利用攻防博弈模型在对网络安全问题分析过程中,网络安全产生的损失,表示了攻击者所获得的利益。在对攻防博弈模型选择过程中,需要对相关算法进行较好的把握。具体步骤如下:第一步,确定初始化攻防博弈模型:),(),,(),,(UdUaSdSaPdPa;第二步对攻击策略集合进行构建;第三步建立防御策略集合:;第四步,对防御策略进行给出:;第五步,生成矩阵U;第六步对),(),,(),,(UdUaSdSaPdPa进行求解。通过利用攻防博弈模型},,{USN,能够对最优攻防决策方法进行把握,从而为网络安全提供重要帮助。

3 基于博弈模型的网络安全最优攻防决策方法实例分析

在对博弈模型基础下的网络安全最优攻防决策方法分析过程中,通过利用实例,可以对这一问题进行更好的认知和了解。本文在实例分析过程中,网络拓扑图设计情况如图1所示:

图1 网络拓扑图

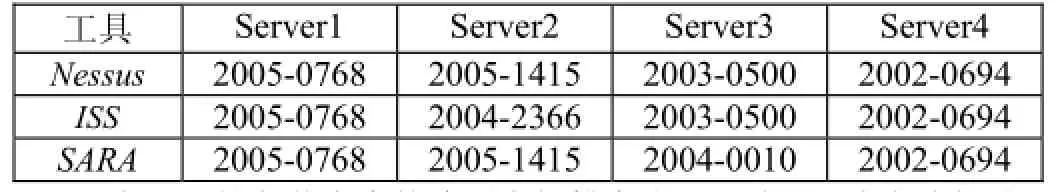

结合图1来看,网络拓扑中主要涉及到了互联网、攻击主机、防火墙、server1-4数据节点、路由器等装置。在进行实例分析过程中,脆弱点的设计,主要为权限提升类弱点。关于脆弱点的信息,我们可以从表1中看出:

表1 网络各节点中的脆弱点扫描信息统计表

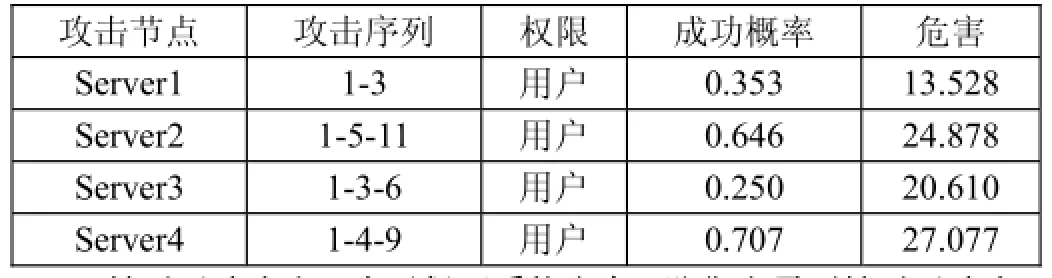

在对网络各节点中的脆弱点扫描完成后,需要对攻击路径进行较好的把握,从而对攻击成功的概率和危害性进行分析,以保证网络安全防御能够具有较强的针对性和可靠性。关于攻击路径问题,我们可以从表2中看出:

表2 攻击路径统计表

针对于攻击方,为了保证系统安全,防御方需要针对于攻击方,提供相应的解决对策。对此,利用博弈模型进行最优攻防决策过程中,具体内容我们可以从下面分析中看出:

首先,应对于Server1节点的最优攻击策略在于对“2005-0768”的脆弱点进行利用,从而对这一节点进行攻击,获取用户权限。用户在防御过程中,需要对Server1的节点进行升级,从而保证对攻击方进行有效的防范。

其次,在对Server2节点进行攻击过程中,其脆弱点为“2005-1415”和“2004-2366”节点,从而对用户权限进行获得。用户在进行防御过程中,需要对Server1的节点进行升级,并对Server2中的“2005-1415”节点和“2004-2366”节点进行升级,这样一来,考虑到攻击成功的概率64.6%,需要对防火墙等防御系统进行更新,以避免系统遭受攻击。

再次,在对Server3进行攻击过程中,首先对Server1的权限进行获取,之后利用Server2的脆弱点攻击Server3,获取Server3的用户权限。用户在进行防御过程中,需要针对于Server3的脆弱点对防御系统进行更新。

最后,在对Server4攻击过程中,需要获取Server1、Server2、Server3的权限,从而攻击Server4的脆弱点2002-0694,攻击成功率在70.7%左右。在进行防御过程中,需要对Server4的脆弱点进行更新,并利用Send mail补丁,以避免系统遭受攻击和入侵。

4 结论

在利用博弈模型对网络安全最优攻防决策分析过程中,要注重对网络可达性和脆弱点进行把握,生成状态攻防图,从而对可能产生的攻击情况进行把握,在进行防御过程中,采取有效措施进行抵制。这一过程中,要注重对攻击路径的成功几率和危害情况进行把握,从而保证在防御过程中,能够把握侧重点,以使最优攻防决策能够满足实际需要。随着计算机信息技术的广泛应用,网络安全问题成为人们关注的一个重点内容,在这一过程中,要对安全风险管理有一个较好的认知,保证相关决策能够对问题进行较好的解决。

[1]刘刚,张宏,李千目.基于博弈模型的网络安全最优攻防决策方法[J].南京理工大学学报,2014.

[2]黄金山.基于博弈模型的网络安全最优攻防决策方法[J].网络安全技术与应用,2014.

[3]赵振国.基于攻防博弈模型的网络安全测评和最优主动防范[J].电子测试,2015.

[4]姜伟,方滨兴,田志宏,张宏莉.基于攻防随机博弈模型的防御策略选取研究[J].计算机研究与发展,2010.