电子邮件加密技术的分析

◆何俊辉

(解放军信息工程大学 河南 450000)

电子邮件加密技术的分析

◆何俊辉

(解放军信息工程大学 河南 450000)

随着电子邮件的不断发展,在其自身价值不断增加的同时,安全问题也日益突出,部分电子邮件甚至关系到国家的机密信息,一旦泄密后果不堪设想。因此对电子邮件进行加密处理尤为重要。

电子邮件;泄密;加密技术

0 引言

钓鱼软件、病毒木马等不安全因素的存在,使电子邮件成为泄密新渠道,一些个人和企事业单位因电子邮件的泄露而造成重大损失的案例不计其数。由于使用个人邮箱处理大量的公务邮件,美国现任国务卿希拉里的邮件风波直到现在仍没有平息,这些邮件中不乏机密文件。由此可见,电子邮件已成为现阶段企业甚至是党和政府机密泄密的主要途径,其安全防护势在必行。由于对电子邮件使用的越来越频繁,人们对其有效的保护措施日益重视。使用密码技术对邮件加密,从而只允许指定的合法用户获取发件人的邮件信息,是对电子邮件保护的核心。

1 研究背景

目前电子邮件系统主要存在的安全问题有以下几种:

(1)如果电子邮件在传输的整个过程中没有任何加密处理,那么攻击者就可以轻易地在这个公开传输的过程中窃取用户邮件的重要信息;

(2)在没有安全防护的网络中,攻击者可以轻易利用用户的邮件地址发送非法邮件;

(3)若用户的电子邮件没有经过任何加密处理错发给其他用户,则收到该邮件的用户可能会利用此邮件中的信息从事非法网上活动;

(4)发件人对自己发送过某一邮件的行为进行抵赖。

2 电子邮件加密技术

2.1 对称加密技术

对称加密算法在加密和解密时使用相同的密钥,要求通信的双方在通信前拥有相同的密钥。在这种算法中,发方在发送消息时可以不具有脱密的能力,只需对明文进行加密,将其变为密文后发送至收方,此时若收方想获得明文信息,必须使用双方在通信前获得的脱密密钥对密文进行脱密。目前该算法的应用比较广泛,但也存在以下不足:

(1)若双方使用的相同的密钥被窃取,那么拥有该密钥的第三方都能够轻易破译消息;

(2)在这种密码体制下要求通信的双方使用任何第三方都不知道的唯一密钥,因此在大型通信网络中,通信前的密钥分配问题就成为了一个突出的问题,其代价非常大。

2.2 PKI/CA加密技术

PKI/CA主要由三部分构成:用户、注册机构和证书颁发机构。PKI是指公钥基础设施,它通过公钥密码体制中用户私钥的机密性来提供用户身的唯一验证。CA是指证书颁发机构,也称认证中心,它使网络信任的多种问题得到了解决。PKI/CA的工作原理如图1所示。

图1 PKI/CA的工作原理

如图,注册机构的主要功能是对主体注册证书时的用户的身份进行审查,审查后将申请者的信息传送至CA,并由CA来完成制证处理。此外,证书的更新、撤销等任务也由注册机构上传至CA来处理。CA会将数字证书发放给该体系中的合法用户,表示用户身份的合法性,可见,CA可视为这个体系中的一个可信第三方。因此能够快速判别用户身份合法性的方法就是:检查双方的数字证书。

PKI/CA技术能够对在网络中传输的数据进行加解密操作以及签名和验证,能够确保邮件在传输过程中不被更改且发方无法抵赖自己发出的信息,并通过核实数字证书来确保通信双方身份的合法性。

目前该体系加密技术经过发展已比较成熟,但将其应用在电子邮件加密中时仍存在一些不足然,如:

(1)密钥管理不方便;

(2)复杂繁琐的密钥交换工作,是该密码体系运行的前提;

(3)CA证书获得比较麻烦,该技术的普及有一定的难度。

由此可见,PKI/CA加密技术更适合于高级电子商务和高级用户。

2.3 链式加密技术

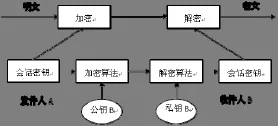

链式加密技术是一种将对称和非对称密钥算法结合使用的巧妙的邮件加密技术。在链式加密技术中,发方A加密时选择一个会话密钥,结合一个对称加密算法对明文进行第一次加密,随后用RSA(非对称算法)对第一次加密得到的密文再次加密。脱密时,收方B先用RSA算法将会话密钥脱密,然后用对应的对称算法再次脱密,最终完成解密。其工作方式见图2。

图2 链式加密技术工作原理

链式加密技术综合了RSA算法和对称密码体制各自的优点。此外,公钥交换由信任机制完成,因此自己管理密钥的用户的邮件是安全的。目前使用链式加密技术的软件主要有PGP。

2.4 基于身份的密码加密技术

上世纪八十年代,基于身份的密码思想被Adi Shamir提出,简化了传统公钥密码中公钥的管理问题。基于身份的加密(IBE)是一种公钥使用用户的身份信息得到,而非直接从公钥证书中获得的新型公钥加密体制。其工作原理可通过收发双方的通信来体现:发方A利用收方B的身份信息作为公钥,加密消息并传送至收方B,随后收方B向可信中心C进行认证并申请私钥,可信中心C在核实发方A的合法性后生成用户私钥并将其回传给收方B,最终收方B使用此私钥脱密。

由于简化了公钥的管理,无需公钥证书及其一系列的相关操作,因此IBE技术在被提出后就成为了密码学研究中的热点。赛曼邮件天使系统是目前使用该密码技术的典型产品。值得注意的是,在此体系中服务器的安全性至关重要,因为在服务器端托管有用户的所有密钥。

3 四种邮件加密技术的比较

综合文中分析的四种加密技术的特点,得到它们的优缺点比较表格,见表1。在实际应用中,应针对它们各自的特点选用合适的加密技术。

表1 电子邮件加密技术比较表

4 结束语

当前的邮件系统面临着泄密的严峻形势,部分电子邮件甚至关系到国家的机密信息,一旦泄密后果不堪设想,因此对于电子邮件加密的研究需要不断深入地探讨。通过以上分析,可见目前常用的四种加密技术各有所长,作为开发者,应选择最为合适的加密技术,兼顾电子邮件的安全保证和加密速度,以保证用户在电子邮件的使用中的安全性和便利性。

[1]金晨辉,郑浩然,张少武.等.密码学(第一版) [M].北京:高等教育出版社,2009.

[2]罗萱.PKI技术的基本原理及常规应用[J].电脑知识与技术,2014.

[3]徐志大,南相浩.认证中心CA理论与开发技术[J].计算机工程与应用,2000.

[4]丁丽,孙高峰.基于PGP的安全电子邮件应用研究[J].鄂州大学学报,2013.

[5]Shamir A.Identity-based cryptosystems and signatur-esc hemes[C]//Advancesincryptology-crypto`84.[s.l.]:Springer-Verla g,1984.

[6]曾兵,杨宇,曹云飞.基于身份加密(IBE)技术研究[J].信息安全与通信保密,2011.