APT攻击及其防御研究

徐远泽,张文科,尹一桦,罗 影

(卫士通信息产业股份有限公司,四川 成都 610041)

摘 要:APT攻击是一种新型的网络攻击,其对国家国防安全、国民经济安全、重要行业信息安全、公司商业信息安全构成严重威胁。首先简要介绍了世界范围内发生的重大APT攻击事件,然后详细阐述了APT攻击过程,并深入研究了APT攻击与传统攻击的区别,以及APT攻击给传统信息安全防御所带来的技术和管理双重挑战。最后,深入研究了APT攻击的现有防御技术,并依据APT攻击链提出了一种针对APT攻击的防御架构。该架构完整覆盖APT攻击各个步骤环节,并考虑了管理、传统防御技术与APT防御技术的结合。

关键词:APT攻击;防御技术;防御架构

doi:10.3969/j.issn.1002-0802.2015.06.022

APT攻击及其防御研究

徐远泽,张文科,尹一桦,罗影

(卫士通信息产业股份有限公司,四川 成都 610041)

摘要:APT攻击是一种新型的网络攻击,其对国家国防安全、国民经济安全、重要行业信息安全、公司商业信息安全构成严重威胁。首先简要介绍了世界范围内发生的重大APT攻击事件,然后详细阐述了APT攻击过程,并深入研究了APT攻击与传统攻击的区别,以及APT攻击给传统信息安全防御所带来的技术和管理双重挑战。最后,深入研究了APT攻击的现有防御技术,并依据APT攻击链提出了一种针对APT攻击的防御架构。该架构完整覆盖APT攻击各个步骤环节,并考虑了管理、传统防御技术与APT防御技术的结合。

关键词:APT攻击;防御技术;防御架构

doi:10.3969/j.issn.1002-0802.2015.06.022

收稿日期:2015-01-12;修回日期:2015-04-23Received date:2015-01-12;Revised date:2015-04-23

中图分类号:TP393.08

文献标志码:码:A

文章编号:号:1002-0802(2015)06-0740-06

Abstract:APT(Advanced Persistent Threat) attack,as a new type of cyber attack, poses a serious threat to national defense security, national economic security, important industry information security, business information security. Firstly, this paper briefs the major events of APT attack over the world, then describes in detail the APT attack processes.In addition,the differences between APT attack and traditional attack are studied, and the double challenges of technology and management brought to traditional infosec defense by APT attack discussed. Finally, the existing defense technology against APT attack, including a defense structure based on APT attack chains is proposed. This defense structure completely covers every steps of APT attack, and the combination of management,traditional defense technology and the defense technology against APT attack is also considered.

作者简介:

APT Attacks and Its Defense

XU Yuan-ze,ZHANG Wen-ke,YIN Yi-hua,LUO Ying

(Westone Information Industry Inc., Sichuan Chengdu 610041,China)

Key words:APT attack; defense technology; defense structure

0引言

当今,网络系统面临着越来越严重的安全挑战,在众多的安全挑战中,一种具有组织性、特定目标性以及长时间持续性的新型网络攻击日益猖獗,国际上常称之为APT(Advanced Persistent Threat)攻击。

APT攻击第一次曝光是在2010年的Google“极光门”事件。在此次APT攻击事件中,黑客盗用Google员工信任人的邮件向该员工发送恶意链接,该员工点击恶意链接后造成IE浏览器溢出并被安装监控程序,黑客持续监听并获取该员工的账号密码后,成功渗入Google邮件服务器,进而对敏感邮件进行筛选并窃取了大量机密信息。此后,APT攻击事件不断频出,夜龙攻击、RSA Security ID窃取攻击、暗鼠攻击、火焰攻击等。APT攻击的不断涌现给传统的安全防御技术带到巨大挑战,许多传统防御技术在APT攻击过程中丧失了防御能力。随着APT攻击越演越烈,美国、日本、欧盟等国家政府部门、世界各大IT公司和信息安全厂商均开始投入到APT攻击与防御的研究中[1-4],力图在这场APT攻防之战中掌握主动权,以改善APT防御落后于攻击技术的被动局面。

1APT攻击介绍

APT攻击是一种以商业或者政治目的为前提的特定攻击,其通过一系列具有针对性的攻击行为以获取某个组织甚至国家的重要信息,特别是针对国家重要的基础设施和单位开展攻击,包括能源、电力、金融、国防等等。APT攻击常常采用多种攻击技术手段,包括一些最为先进的手段和社会工程学方法,并通过长时间持续性的网络渗透,一步步获取内部网络权限,此后便长期潜伏在内部网络,不断地收集各种信息,直至窃取到重要情报。

一般APT攻击过程可概括为3个阶段:攻击前准备阶段、攻击入侵阶段和持续攻击阶段,又可细分为5个步骤:情报收集、防线突破、通道建立、横向渗透、信息收集及外传[5],如图1所示。

图1 APT攻击过程

(1)情报收集

在实施攻击之前,攻击者会针对特定组织的网络系统和相关员工展开大量的信息搜集。信息搜集方法多种多样,通常包括搜索引擎、爬网系统、网络隐蔽扫描、社会工程学方法等方式。信息来源包括相关员工的微博、博客、社交网站、公司网站,甚至通过某些渠道购买相关信息(如公司通讯录等)。攻击者通过对这些信息的分析,可以清晰地了解攻击目标所使用的应用、防御软件,组织内部架构和人员关系,核心资产存放情况等等。于是,攻击者针对特定目标(一般是内部员工)所使用的应用软件寻找漏洞,并结合特定目标所使用的杀毒软件、防火墙等设计特定木马/恶意代码以绕过防御。同时,攻击者搭建好入侵服务器,开展技术准备工作。

(2)防线突破

攻击者在完成情报收集和技术准备后,便开始采用木马/恶意代码攻击特定员工的个人电脑,攻击方法主要有:①社会工程学方法,如电子邮件攻击,攻击者窃取与特定员工有关系的人员(如领导、同事、朋友等)电子邮箱,冒充发件人给该员工发送带有恶意代码附件的邮件,一旦该员工打开附件,员工电脑便感染了恶意软件。②远程漏洞攻击方法,如网站挂马攻击,攻击者在员工常访问的网站上放置木马,当员工再次访问该网站时,个人电脑便受到网页代码攻击。由于这些恶意软件针对的是系统未知漏洞并被特殊处理,因此现有的杀毒软件和防火墙均无法察觉,攻击者便能逐渐获取个人电脑权限,最后直至控制个人电脑。

(3)通道建立

攻击者在突破防线并控制员工电脑后,在员工电脑与入侵服务器之间开始建立命令控制通道。通常,命令控制通道采用HTTP/HTTPS等协议构建,以突破电脑系统防火墙等安全设备。一旦攻击者完成通道建立,攻击者通过发送控制命令检查植入的恶意软件是否遭受查杀,并在恶意软件被安全软件检测到前,对恶意软件进行版本升级,以降低被发现的概率。

(4)横向渗透

入侵和控制员工个人电脑并不是攻击者的最终目的,攻击者会采用口令窃听、漏洞攻击等多种渗透方法尝试进一步入侵组织内部更多的个人电脑和服务器,同时不断地提升自己的权限,以求控制更多的电脑和服务器,直至获得核心电脑和服务器的控制权。

(5)信息收集及外传

攻击者常常长期潜伏,并不断实行网络内部横向渗透,通过端口扫描等方式获取服务器或设备上有价值的信息,针对个人电脑通过列表命令等方式获取文档列表信息等。攻击者会将内部某个服务器作为资料暂存的服务器,然后通过整理、压缩、加密、打包的方式,利用建立的隐蔽通信通道将信息进行外传。在获取这些信息后,攻击者会对这些信息数据进行分析识别,并做出最终的判断,甚至实施网络攻击破坏。

2APT攻击对传统防御的挑战

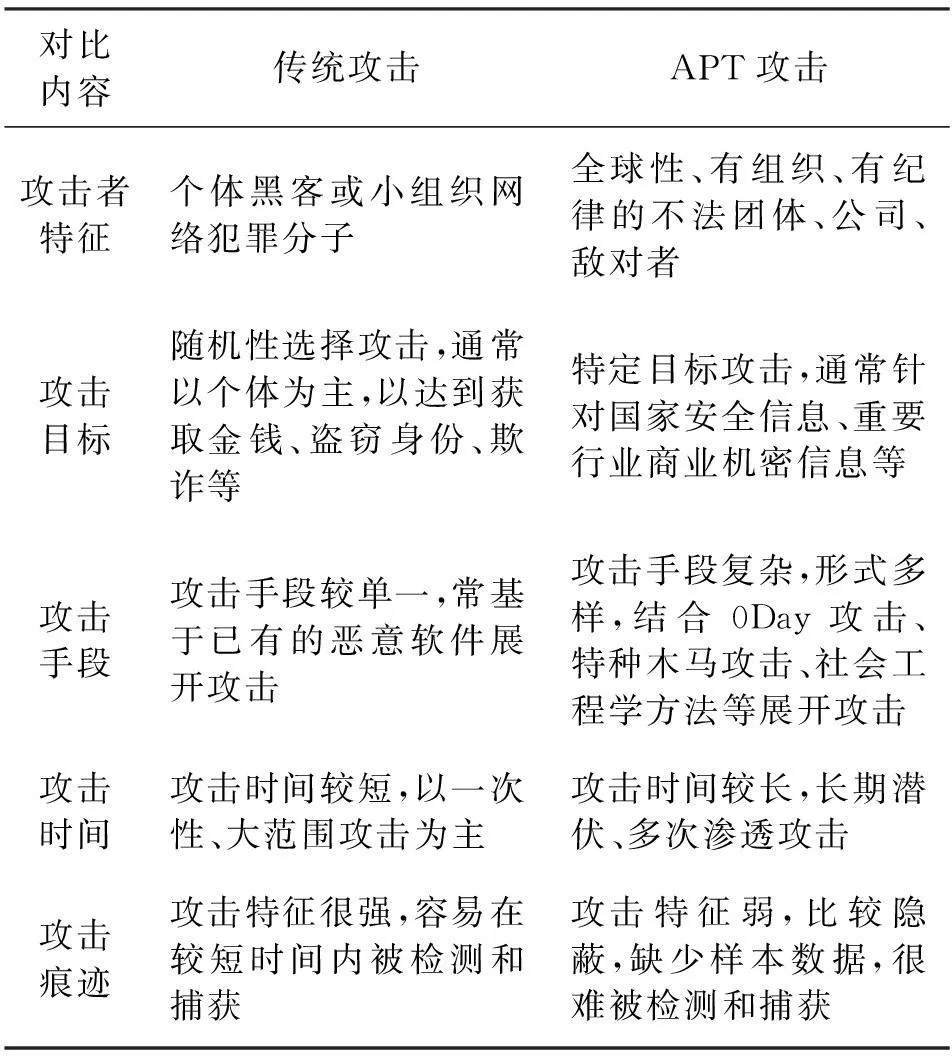

APT攻击与传统攻击相比存在较大区别,如表1所示。与传统攻击相比, APT攻击具有更强的组织性,其攻击目标更加明确、攻击手段更加复杂,造成的危害也更大。

表1 APT攻击与传统攻击区别

由于APT攻击与传统攻击的不同,给信息安全传统防御带来了巨大的挑战[4-6]:

(1)APT攻击带来的技术挑战

传统防御防护均是以网络边界检测和主机入侵检测为主。网络边界检测主要依靠防火墙技术、IDS/IPS入侵检测系统,然而,防火墙不能识别通道上的负载是否是具有攻击行为的,IDS/IPS入侵检测系统是基于已知病毒的签名特征进行检测,面对未知的漏洞、新木马等攻击显得束手无策。主机入侵检测通常使用的是杀毒软件,而大多数杀毒软件也是基于已知威胁签名的特征进行防护,同样存在对未知攻击无法识别的问题。此外,APT攻击手段的多样性,也导致传统防御技术无法检测到病毒。例如,有些APT攻击利用文档发动攻击,传统IDS/IPS因对文档解析能力较弱而无法识别攻击。并且,某些APT攻击还会针对杀毒软件展开攻击,迫使杀毒软件丧失病毒查杀功能。

(2)APT攻击带来的管理挑战

传统的防御偏重于技术上的要求,而对组织内部信息安全管理没有提出太多的要求,因此导致在面对APT攻击入侵时忽视了源头管理这一关键环节。随着现代社会信息社交网络的发展,越来越多的员工在QQ、微博、论坛以及各种社交网站上公开大量的个人信息,特别是不经意间透露的工作相关信息,这些都为APT攻击的情报收集过程提供了大量可供分析的材料。同时,许多员工在生活中缺乏安全意识,容易遭受网站挂马、鱼叉式钓鱼邮件等安全攻击。

3APT攻击防御

3.1APT攻击防御核心技术

随着人们对APT攻击的研究不断深入,已经出现一些有效的防御技术来对抗APT攻击,其核心思想大多是针对APT“攻击链”的某一步骤展开防御。这些技术主要包括:沙箱技术、信誉技术、异常流量分析技术、大数据分析技术、密码技术。

(1)沙箱技术

沙箱,又叫做沙盘,被认为是当前防御APT攻击的最有效技术之一。沙箱即是通过虚拟化技术形成一个模拟化的环境,同时将本地系统中的进程对象、内存、注册表等与模拟环境相互隔离,以便在这个虚拟化环境中测试和观察文件、访问等运行行为。沙箱通过重定向技术,将测试过程中生成和修改的文件定向到特定文件夹中,避免了对真实注册表、本地核心数据等的修改[7-8]。当APT攻击在该虚拟环境发生时,可以及时地观察并分析其特征码,进一步防御其深入攻击。

虽然沙箱技术具有较好防御APT攻击功能,但大量的使用沙箱技术会消耗本地资源并延长工作处理过程,因此需要提高沙箱技术的使用效率,对未知文件、软件等进行区分处理。此外,目前还出现了一种“沙箱逃逸技术”,具有该技术的恶意代码在解密自己之前,会通过执行一段无用代码以检测是否存活在沙箱环境中,例如测试键盘鼠标活动、网卡响应等,因此,如何构建更加真实模拟本地环境的沙箱是亟待深入研究的问题。

(2)信誉技术

安全信誉是对互联网资源和服务相关实体安全可信性的评估和看法[9]。信誉技术是应用于APT攻击检测具有较好辅助功能的一项技术,通过建立信誉库,包括WEB URL信誉库、文件MD5码库、僵尸网络地址库、威胁情报库等,可以为新型病毒、木马等APT攻击的检测提供强有力的技术辅助支撑,实现网络安全设备对不良信誉资源的阻断或过滤。信誉库的充分利用,将进一步提高安全产品的安全防护能力。目前,许多网络安全类产品已经开始采用信誉技术,利用信誉过滤器、安全信誉评估策略服务等提升信息系统的整体安全水平。

(3)异常流量分析技术

异常流量分析技术是一种流量检测及分析技术,其采用旁路接入方式提取流量信息,可以针对帧数、帧长、协议、端口、标志位、IP路由、物理路径、CPU/RAM消耗、带宽占用等进行监测,并基于时间、拓扑、节点等多种统计分析手段,建立流量行为轮廓和学习模型来识别流量异常情况,进而判断并识别0Day漏洞攻击等[10]。异常流量分析技术结合了统计学与机器学习技术,其关键在于合理模型的建立。

异常流量分析技术与传统的IDS系统、防火墙以及网络管理技术相比,具有更大的安全防护优势,其采用高效的数据采集机制避免了对原有系统的性能影响;具有异常行为溯源能力,通过对历史流量的回溯关联分析能将异常流量源头准确定位到网元设备端口级别上。

(4)大数据分析技术

APT攻击防御离不开大数据分析技术,无论是网络系统本身产生的大量日志数据,还是SOC安管平台产生的大量日志信息,均可以利用大数据分析技术进行数据再分析,运用数据统计、数据挖掘、关联分析、态势分析等从记录的历史数据中发现APT攻击的痕迹[11-14],以弥补传统安全防御技术的不足。

当然,大数据分析技术需要强大的数据采集平台和强大的数据分析能力,并结合大范围的统一监控和快速的全自动响应系统,以克服信息孤岛所带来的调查分析困难问题。

(5)密码技术

纵观APT攻击的过程,有两个比较重要的特征值得关注:一是控制权限的非法获取,二是重要信息资产的窃取。针对这两点内容,相应地使用密码技术,将更好地保护系统的安全。

在权限控制上,首先需要识别网络接入者或接入设备是否合法,身份认证与鉴别技术可以较好地防护非法用户的入侵,例如基于PKI证书的身份认证技术、基于身份标识的IBC技术等,可以通过制作终端认证设备(例如USB Key)实现单向或者双向的身份认证和鉴别,以提高APT攻击的困难性。另一方面,组织网络系统需要对内网进行权限分配和管理,依赖访问控制技术实现对非授权用户的非法访问,目前使用较多的是基于角色的访问控制技术,特别是在用户角色划分和最小特权赋予上要严格控制,通过实施不同权限的分配,实现对重要信息资源的访问控制,在某些场景,甚至需要设置角色与权限的分离控制。

在重要信息资产保护上,除了访问控制技术外,还需要使用加密技术。大多数APT攻击均是针对重要信息资源的窃取,因此信息数据的加密保护十分重要。目前针对APT攻击,比较有效的加密技术是多模加密[15],多模加密是对称加密技术和非对称加密技术相结合的技术,在保证加密质量的同时,还能针对数据的重要程度实现不同等级的加密需求。

3.2一种APT防御架构建议

当前,大多数的APT防御产品针对的都是APT攻击链上的某个环节来展开防御,这是远远不够的。APT攻击防御应该覆盖APT攻击所有环节,因此需要构建基于APT攻击链的多层次、多维度、多角度的纵深防御体系,如图2所示。

面对APT攻击的5个层次,需要在每个攻击层面上运用相应的技术策略进行防御。面对APT攻击的情报收集阶段,需要更多地应用管理技术来预防,通过加强安全培训、安全教育、制定安全政策制度等方式,提升员工安全意识,加强组织的安全管理。APT后4个攻击层面,更多地应用技术手段来应对,包括信誉技术、沙箱技术、异常流量分析技术、大数据分析技术、密码技术等等,同时传统的一些安全防护技术也应得到充分应用,如IDS/IPS入侵检测、安全网关、监控审计等。将传统安全防御技术和针对APT攻击的防御技术有机结合,形成层层防御,同时应该扩大网络防御范围,增加防御点,形成以动态防御、事件共享、快速响应为主的防御架构体系。

4结语

APT攻击的频繁发生给网络空间安全带来了巨大挑战,其层层突破的攻击步骤有别于传统木马、病毒攻击,其隐蔽的攻击能力使得传统的防御技术很难有效地保护重要信息资产的安全。值得庆幸的是开始出现一些专门针对APT攻击的防御技术,如沙箱技术、异常流量分析技术、大数据技术等。但目前大多数防御产品均只针对APT攻击链的某些环节展开防御,因此,需要形成一套基于APT攻击链并覆盖APT攻击所有环节的防御体系架构,通过管理与技术手段相结合的方式实现APT攻击的完整防御。

参考文献:

[1]杜跃进.“大玩家”的APT攻击—APT与国家间的网络安全对抗[J].中国信息安全,2013(10):96-99.

DU Yue-jin.“The Big players” APT Attack-APT and the Network Security Confrontation between Nations[J]. China Information Security,2013(10):96-99.

[2]张帅.对APT的检测与防御[J].信息安全与技术,2011(09):125-127.

ZHANG Shuai. The Detection and Defense about APT Attack[J]. Information Security and Technology, 2011(09): 125-127.

[3]杜跃进,方緖鹏,翟立东.APT的本质探讨[J].电信网技术,2013(11):1-4.

DU Yue-jin, FANG Xu-peng, ZHAI Li-dong.Discussion of APT’s Nature[J]. Telecommunications Network Technology, 2013 (11):1-4.

[4]陈键锋,王 强, 吴 淼.网络APT攻击及防范策略[J].信息安全与通信保密,2012(07):24-27.

CHEN Jian-feng, WANG Qiang, WU Miao. Network- based APT Attack and Defense Strategies[J].Information Security and Communication Privacy,2012(07):24-27.

[5]Smiraus Michal, Jasek Roman. Risks of Advanced Persistent Threats and Defense against them[A]. Annals of DAAAM for 2011 & Proceedings of the 22nd International DAAAM Symposium[C].Vienna:DAAAM International,2011,1589-1590.

[6]牛伟,戴卫国.APT攻击建模与安全防护技术研究[J].电子对抗,2014(02):34-38.

NIU Wei, DAI Wei-guo. Analysis on Modeling and Protection Technique of APT Attack[J]. Electronic Warfare,2014(02):34-38.

[7]谭丽芳.恶意代码动态分析技术的研究与实现[D].电子科技大学:2009.

TAN Li-fang. Research and Implementation of Malicious Code Dynamic Analysis Technology[D]. University of Electronic Science and Technology of China: 2009.

[8]YANG Guangmingzi, TIAN Zhi-hong and DUAN Wen-liang. The Prevent of Advanced Persistent Threat[J].Journal of Chemical and Pharmaceutical Research, 2014, 6(7):572-576.

[9]李鸿培.信誉技术及其在安全领域中的应用[J].计算机安全,2011(09):25-29.

LI Hong-pei.Reputation in Technology and Its Applications in the Security Field[J].Network & Computer Security, 2011(09):25-29.

[10]李天枫,姚欣,王劲松.大规模网络异常流量实时云监测平台研究[J].信息网络安全,2014(09):1-5.

LI Tian-feng,YAO Xin,WANG Jin-song.Cloud Platform based Real-Time Monitoring of the Abnormal Traffic in Massive-Scale Network[J]. Information Network Security,2014(09):1-5.

[11]郭瑞.深度动态防御应对APT攻击[J].信息安全与技术,2014(09):67-69.

GUO Rui.Deep Dynamic Defense Responds to APT Attack[J]. Information Security and Technology, 2014 (09):67-69.

[12]周涛.大数据与APT攻击检测[J].信息安全与通信保密,2012(07):23-23.

ZHOU Tao. Big Data and APT Attack Detection[J]. Information Security and Communication Privacy, 2012 (07):23-23.

[13]Nikolaos Benias, Nikolaos Tsalis.Big Data Analytics as a Tool for Advanced Persistent Threat Detection [EB/OL].http://www.infosec.aueb.gr/Publications/ 2014-Poster%20APT%20and%20BDA.pdf.

[14]陈左宁,王广益,胡苏太等.大数据安全与自主可控[J]. 科学通报:中文版,2015,60(5/6): 427-432.

CHEN Zuo-ning, WANG Guang-yi, HU Su-tai, et al. Independence and Controllability of Big Data Security[J]. Chinese Science Bulletin,2015,60(5/6):427-432.

[15]王瑞.基于AES、RSA算法的多模混合加密系统设计[D].上海:复旦大学:2011.

WANG Rui.Design of Multi-Mode Hybrid Encryption System based on AES and RSA Algorithm[D].Fudan University:2011.

徐远泽(1985—),男,硕士,工程师,主要研究方向为密码研究与信息安全技术;

张文科(1973—),男,硕士,高级工程师,主要研究方向为密码理论和密码实现;

尹一桦(1978—),男,硕士,工程师,主要研究方向为密码理论和密码实现;

罗影(1981—),男,硕士,工程师,主要研究方向为密码理论和密码实现。