基于MA-ABE的云存储访问控制方法*

李谢华,张蒙蒙,刘 鸿,王勇军

(1.湖南大学 信息科学与工程学院,湖南 长沙 410082;2.国防科学技术大学 计算机学院,湖南 长沙 410073)

随着云存储业务的快速普及,数据在云端的安全性问题已经成为阻碍其业务进一步发展的瓶颈,为此加密技术被广泛应用于云数据存储服务中.然而,在采用传统加密方法的云存储系统中,数据属主(DO)需要针对每个用户的数据进行加密,不仅加密操作运算量较大,而且难于实现数据的共享,不适用于云存储中海量数据加密和用户间数据的安全共享.为此,基于属性加密(ABE)的方法被认为是解决云存储中数据安全和共享的有效加密机制[1].

ABE方法是由Shamir[2]在身份基密码学的基础上提出的一种通过用户属性控制数据加解密的方法,用户的身份由一系列的属性定义,访问控制策略将密文的解密私钥和用户的属性集合相关联.解密时,当且仅当用户的属性集合与密文的访问控制结构之间的交集达到系统设定的门限值时才能解密.ABE 方 法 分 为 Ciphertext-Policy ABE (CPABE)[3-4]和Key-Policy ABE(KP-ABE)[5].在CPABE中,密钥与属性集相关,密文与访问结构树相关,若属性集满足该访问结构树,则用户可以解密.在KP-ABE 中,密钥与访问结构树相关,密文与属性集相关.针对云存储中密文更新频繁,用户数量大的特点,CP-ABE方案更适合于云存储中的数据访问控制.因此,现有的许多密文访问控制方法都以CP-ABE为基础,如文献[6]提出的数据外包系统中通过结合属性加密和组密钥分配实现密文的访问控制和用户权限撤销,文献[7]提出的将密钥分割和代理重加密相结合实现云存储中的密文访问控制和权限撤销.

以上这些方案均仅适用于单授权机构环境下的密文访问控制,即用户属性和密钥的分发机构均为同一机构,然而,在云存储快速发展的背景下,往往存在多个云服务提供商(即授权机构)并存的情况.因此,如何实现在多授权机构环境下数据的安全跨域共享和访问控制成为当前云数据安全领域亟待解决的关键问题.

目前,对于多授权机构环境下的密文访问控制研究主要有Chase[8]提出的多授权机构ABE 方案,通过CA 将GID 和各属性授权机构(Attribute Authority,AA)生成的私钥结合在一起.然而,由于CA 拥有系统的主密钥和用户私钥,其一旦被攻破,将造成数据的泄露.为解决CA 造成的安全隐患,Lin等人[9]采用无CA 的密钥分发和联合的零秘密共享技术,但此技术最多只能防止m个用户的联合攻击,一旦串谋用户的数目达到m+1,加密就会不安全.Lewko等人[10]提出了一种新的基于多授权机构的CP-ABE 方案,此方案仅在初始化阶段采用CA,由CA 为授权机构分发公共参数并根据用户的请求验证AA,此后CA 将不再参与任何运算.Sushmita等人[11]提出了一种云端数据的隐私保护访问控制方案,在不需要知道用户身份的情况下云端可以认证用户的合法性.此外,本方案还能抵抗重放攻击以及支持云端数据的更改.Yang等人[12]提出了DAC-MACS算法,CA 负责全局公钥与私钥的生成,并为用户和所有的AA 分发唯一身份标识,AA负责属性的分发以及属性私钥的生成.Muller等人[13]提出了采用析取范式(DNF)访问结构的多授权的ABE 方案,CA 负责生成用户的公钥与私钥,AA 负责属性以及属性私钥的分发,用户的属性由授权机构的身份标识和描述属性的标识组成,每个授权机构能够独立生成以及管理属性.但是访问结构中仅支持或门和与门结构,并且CA 必须完全可信.Li等人[14]提出了一种基于KP-ABE 的多授权机构的ABE方案,但在云存储环境下的访问控制效率较低.Yang等人[15-16]提出了一种基于属性的多授权机构访问控制方案,方案中都需要引用认证机构CA,CA 负责认证所有的授权机构和用户,并为他们分发各自的身份标识.当需要进行属性撤销时,AA 只需更新版本号以及公钥,并将更新的公钥发送给DO 和用户.DO 将更新的信息以及秘钥发送给服务器,服务器负责数据的代理重加密.此外,Li等人[17]提出了一种完全安全的分布式KP-ABE 方案,方案不需要采用CA,AA 之间不需进行协商,用户私钥与GID 相关联,本方案最多能容忍F-1个AA 被破坏,但不适用于云存储环境的访问控制.为了解决用户身份保护问题,Taeho 等人[18]提出了一种匿名优势控制方案,实现云端数据的匿名访问控制以及用户的身份保护,访问结构采用优势树,但是每个数据文件需要多个访问结构树验证用户的身份并赋予用户相应的访问优势,与现有的方案相比,访问结构变的更加复杂.以上这些方法在CA 安全性、用户信息保护等方面仍存在一些问题:1)CA 作为参与属性私钥生成的关键机构,对其安全性要求较高,一旦CA 被攻破,整个系统的安全性将很难保证.2)用户属性私钥的生成与其全局唯一标示符(GID)密切相关,因此无法支持用户的匿名通信和身份信息保护.3)虽然考虑了用户间的联合攻击,但是对于授权机构间的联合攻击缺乏必要的防护手段.4)现有的方法都无法在CP-ABE 库上直接实现,加大了系统开发难度.

为解决以上问题,本文提出了一种基于访问结构树的多授权机构ABE 的跨域数据访问控制方法(Access-Tree Based Multi-Authority ABE,ATBMA-ABE),实现了:1)CA 仅用于为用户验证授权机构的合法性,不参与属性私钥的管理和运算,降低了由于使用CA 造成的安全风险.2)数据访问和私钥生成中无需使用GID,保护了用户的身份信息,能够支持用户的匿名通信.3)DO 和授权机构(AA)分别产生属性私钥组件,从而避免了授权机构间的联合攻击.此外,DO 还通过将随机数嵌入到私钥中,避免了用户间的联合攻击.

1 系统模型与安全模型

表1中列出了文中的符号变量及其所代表的含义.

表1 符号及其意义Tab.1 Symbol and meaning

1.1 系统模型和框架

基于多授权机构ABE的跨域数据访问控制方案系统模型如图1所示.系统模型由以下5部分组成.

图1 系统模型Fig.1 System model

1)DO.DO 为数据属主,负责根据安全策略定义访问结构树,并用访问结构树对数据进行加密,然后将密文传递给云端服务器.此外,DO 将生成部分私钥组件,并通过安全信道发送给用户.

2)共享用户.任何用户均可以自由获取服务器上的密文文件,但当且仅当用户拥有的属性满足密文访问结构树时才能够解密密文.用户的属性由多个授权机构根据用户权限进行分发,从而实现密文的跨域访问.为防止用户间的联合攻击,DO 还需将随机数嵌入到属性私钥中.

3)AA.每个AA 负责向授权用户和数据属主分发属性以及生成部分属性私钥组件.为了防止服务器之间的联合攻击,DO 也将计算生成部分属性私钥并直接通过安全信道发送给用户.

4)CA.CA是一个可信的中央认证机构,首先CA生成一系列的公共参数,所有想成为属性授权机构的实体都会生成一个与公共参数相关联的认证密钥(VK).AA 利用VK 对分发给用户的属性进行签名(Sig(j)),并将Sig(j)分发给用户,用户将所有AA的签名(Sig)和VK 一并发送给CA,由CA 验证授权机构的合法性,其中Sig=Sig(1)‖Sig(2)‖…‖Sig(j),‖符号表示数据的级联.本文的VK 与公共参数的生成采用文献[10]的方法.

5)云服务器.本文中的云服务器为不可信的存储介质,主要用于存储用户数据,因此服务器中的数据均为密文形式,并且云服务器不知道任何一个属性私钥组件.

1.2 安全模型

这里通过一个挑战者与攻击者之间的游戏来定义安全模型,游戏分为以下几个阶段:

1)初始化.攻击者选取一个挑战访问结构T,并将其交给挑战者.

2)建立阶段.挑战者运行Setup算法,产生公钥PK,并将其交给攻击者.

3)查询阶段1.攻击者多次向挑战者提交属性集S1…Sq进行私钥查询,但是这些属性并不满足上述访问结构树,挑战者运行属性密钥生成算法,生成对应于属性集的属性私钥,并将其交给攻击者.

4)挑战阶段.攻击者提交两个等长的明文M0和M1,挑战者随机抛一枚硬币得b∈ {0 ,1} ,并用访问结构T加密消息Mb,生成密文后将其送给攻击者.

5)查询阶段2.与查询阶段1一致.

6)输出阶段.攻击者输出一个对b的猜测b′,如果b′=b,则称其赢得了游戏.上述游戏中攻击者称为选择明文攻击,攻击者在这次游戏中的优势为Pr [b'=b] -1/2.

定义1 本方案使用选择性明文安全假设,即在任意多项式时间内,如果攻击者在安全游戏中的优势是可忽略的,则方案是安全的.

2 基于ATB-MAABE的数据访问控制

2.1 访问结构树定义

本文采用树形访问控制结构,由DO 定义访问结构树,并以此进行数据加密.设Γ是一棵代表访问控制结构(即安全策略)的树,树的每一个非叶子节点代表一个由其子节点和逻辑运算符组成的门限关系函数,numx表示节点x的孩子节点数目,kx表示门限.其中0≤kx≤numx,树的每个叶子节点x代表属性并且其kx=1,p(x)代表节点x的父节点,每个节点的孩子的编号从1到num,父节点的值kx取决于其子节点的数量,当kx=1时,阈值门表示或门;当kx=numx时,阈值门表示与门,即所有叶节点的和.函数index(x)返回一个与节点x相关的数字,并且每个节点的索引值是唯一的.

当且仅当用户属性满足访问结构树定义时,才能够解密相关的数据.满足访问结构树的条件为:Γ是根节点t的访问结构树,Γx是访问策略Γ中节点x的子树.如果属性集r满足访问结构树Γx,则Γx(r)=1.可以定义递归运算如下:如果x是非叶子节点,则计算节点x的所有孩子x′的Γ′x(r),如果至少有kx个孩子节点Γx'(r)返回1,则Γx(r)=1.如果x是叶子节点,则Γx(r)=1.本方案所构造的访问结构树有以下几个特征:

1)访问结构树是一棵n叉树,根节点必须是and节点.

2)根节点下的每棵子树代表每个对消息进行加密的授权机构的访问结构树,而且根节点的孩子节点同样必须是and节点.

3)叶子节点代表各个授权机构所分配的属性,每个属性的第一个字节用于标识分配该属性的授权机构.

2.2 用户的属性获取

系统初始化阶段由CA 生成一系列公共参数,所有想成为属性授权机构的实体就会生成一个与公共参数相关联的VK.用户从不同的授权机构中获取属性私钥.假设授权机构生成的属性如图2所示,用户可以从拥有VK1的授权机构A 中获取属性A.teacher以及拥有VK2的属性授权机构B 中获取属性B.manager.用户获取属性私钥的过程如下:

首先用户分别从两个授权机构获取关于属性A.teacher的Sig(1)以及属性B.manager 的Sig(2),其中Sig(1)利用VK1生成,Sig(2)利用VK2生成.然后用户将获得的签名以及VK1和VK2提交给CA,CA 利用生成VK1和VK2的公共参数进行认证,从而验证授权机构的合法性.在CA 为用户验证AA 合法性之后便不再参与任何操作,并且不负责生成用户属性和任何私钥组件,因此系统的安全性与CA 关联性不大,避免了由于使用CA 所引入的安全隐患.最后合法的授权机构向用户分发属性以及属性私钥.

图2 访问结构树Fig.2 Access tree

2.3 加密方案

令乘法群G阶数为p,g是G的生成元,构造双线性映射为e:G×G→GT,安全参数κ代表线性群的大小.对于任意的i∈Zp,定义拉格朗日系数Δi,S,对于Zp中的元素集,本文的数据安全访问控制方案如下:

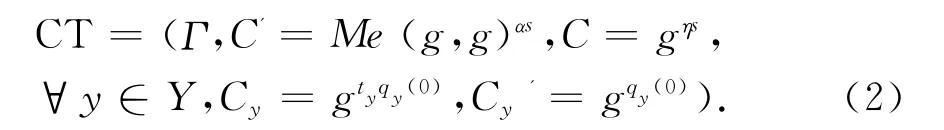

Setup:选择阶为素数p的乘法群G,g是G的生成元,构造双线性映射为e:G×G→GT,随机选取α,η∈Zp,生成公钥为:

Encrypt(PK,M,Γ):DO 利用系统的公钥和访问结构树对消息M进行加密.随机选取s,η∈Zp,使得访问结构树根节点的值为qr(0)=s.令Y为树Γ叶子节点的集合.密文构建如下:

KeyGen(MSK,S):私钥的生成由DO 和AA共同完成.

1)DO 随机选取λ∈Zp,生成私钥组件如下:D=g(α-λ)/η,并将D和参数λ通过安全信道发送给用户.由于每个用户私钥中的λ值不同,因此可以防止用户之间的联合攻击.

2)每个AA 随机选取ri∈Zp,对于任意的属性k∈Sj,生成相应的属性私钥组件:

SKj=(∀k∈Sj,Vi=g·gtiri,Li=gri),其中j=1,…,n,Sj代表第j个AA 分发给用户的属性集合.令每个AA 将SKj通过安全信道发送给用户.

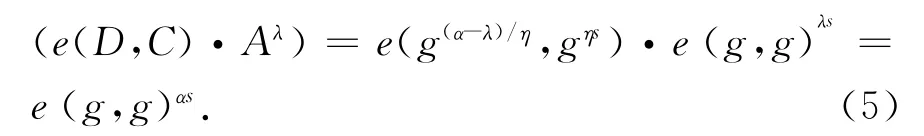

Decrypt(CT,SK):当且仅当用户的属性满足访问结构树时,用户才能够解密密文.解密算法输入包含访问结构树的密文以及私钥SK,其中SK =(D‖SK1‖SK2‖…‖SKn),通过递归算法生成解密所需的参数.令i=attr(y),attr(y)代表叶子节点y相对应的属性值.如果x是叶子节点且x∈S,则

如果x不是叶子节点,对于节点x的所有孩子z,我们将解密输出的结果记为Fz,令Sx为任意的大小为kx的子节点z的集合.如果这样的集合不存在,则节点不满足解密,函数将返回null.计算:

算法调用生成访问结构树的拉格朗日插值函数,如果属性集合S满足访问结构树Γ,则A=e(g,g)qR(0)=e(g,g)s.用户根据DO 发送的参数λ进行解密.计算:

最后得到:

3 分 析

3.1 安全分析

定义2 (DBDH 假设)给定阶为素数p的乘法群(G,GT),g为G的生成元.随机选取随机数a,b,c∈Zp,然后将元素g,ga,gb,gc∈G和Z∈GT发送给攻击者,由攻击者来判定Z是否等于e(g,g)abc.如果在多项式时间内,攻击者不能以不可忽略的优势来解决DBDH 假设,则称DBDH 假设在群(G,GT)上是成立的.

定理1 如果DBDH 假设在群(G,GT)上成立,则本方案在标准模型[19]下是选择明文安全的.

证 假设存在一个概率时间多项式攻击者Adv能够以不可忽略的优势ε赢得游戏,构造一个模拟者Sim 利用攻击者的能力能够以不可忽略的优势ε/2解决DBDH 游戏.

令e:G×G→GT是一个双线性映射,其中G是阶为素数p的多乘法线性群,g为G的生成元.首先挑战者随机抛一枚硬币,得到随机值μ= {0 ,1} ,如果μ=1,则 令(g,A,B,C,Z)=(g,ga,gb,gc,e(g,g)abc),否则令(g,A,B,C,Z)=(g,ga,gb,gc,e(g,g)z),其中随机数a,b,c∈Zp,挑战者将(g,A,B,C,Z)=(g,ga,gb,gc,Z)发送给模拟者Sim,然后模拟者Sim 在下面的游戏中相当于挑战者.

1)初始化.攻击者Adv 选取挑战的访问结构Γ*,并将其交给模拟者.

2)建立阶段.模拟者Sim 生成公共参数Y:=e(A,B)=e(g,g)ab.如果属性i∈S:随机选择di∈Zp,使得gti=gdi(ti=di),否则选择随机数βi∈Zp,使得gti=gbβi=Bβi,并将公共参数发送给攻击者Adv.

3)查询阶段1.攻击者Adv 多次提交属性集S1,S2,…,Sq进行查询,但是这些属性并不满足访问结构树Γ*.模拟者在接受到私钥查询请求之后,计算对应于攻击者查询请求的属性私钥.模拟者首先为每个叶子结点定义一个多项式qx.对于结点x满足访问结构树,则多项式qx是完整的;如果不满足,则gqx(0)也是知道的.模拟者令qR(0)=a,对于访问结构树中的每一个结点x,定义最后的多项式为Qx(·)=bqx(·).令s=Qr(0)=ab,对于任意的i∈Sk,计算:=gri,否则,然后模拟者将生成的属性私钥发送给攻击者Adv.

4)挑战.攻击者Adv提交两个挑战的消息M0和M1给模拟者,模拟者随机抛一枚硬币b,生成密文:

并将密文发送给攻击者.

如果μ=1,Z=e(g,g)abc,我们令α=ab,s=c,则有Z=e(g,g)abc=e(g,g)αs,而且因此CT是有效密文.否则,如果μ=0,Z=e(g,g)z,则C'=Mbe(g,g)z.由于z∈Zp是一个随机元素,则C'∈GT也是一个随机元素.因此CT 是无效密文.

5)查询阶段2.重复查询阶段1的操作.

6)猜测.攻击者Adv输出一个对b猜测b′.如果b′=b,模拟者Sim 输出μ=1,并指出给他的元组属于DBDH 元组,否则输出μ=0,并指出给他的元组属于随机元组.

当μ=1时,攻击者Adv获得一个关于消息Mb的有效密文.根据定义,此时攻击者具有不可忽略的优势来猜测正确的b′.其成功的概率为:

当μ=0时,攻击者没有获得关于b的任何消息,没有优势来猜测正确的b′,其成功的概率为那么模拟者在与挑战者之间的游戏中成功的概率为:

证毕.

定理2 本文的方案是能抵抗用户的联合攻击和授权机构之间的联合攻击.

证 在本方案中,为了能够解密,攻击者必须得到e(g,g)αs,攻击者将密文组件C和私钥组件D进行双线性配对得到(e(g,g)(α-λ)/η),然而计算得到的结果中仍然会有e(g,g)λs.对于非法用户来说,每个用户的属性集不满足访问结构树,无法独立进行解密.当多个非法用户进行联合攻击时,由于都是非法用户,DO 只会将私钥组件D=g(α-λ)/η以及参数λ发送给合法用户,他们无法得到可以解密密文的私钥组件D=g(α-λ)/η以及参数λ,所以即使非法用户通过计算获得e(g,g)s也无法进行解密.对于加密文件,只要有用户撤销,DO 就会重新加密明文,得到新的密文Me(g,g)α′s以及新的私钥组件D=g(α′-λ′)/η和参数λ′,而已撤销用户只拥有以前的D=g(α-λ)/η和参数λ,用户通过计算只能得到e(g,g)s而不知道λ′,所以用户不能解密,因此本方案能够抵抗用户的联合攻击.对于授权机构来说,每个授权机构只负责生成属性私钥组件,即使多个服务器进行联合攻击,授权机构执行解密操作只能得到e(g,g)s,参数λ只有DO 和合法用户知道,所以服务器不能获得e(g,g)λs,因此无法计算解密私钥,从而阻止了授权机构之间的联合攻击.

3.2 性能分析

3.2.1 通信代价

在表2中将文献[10]和文献[15]与本方案进行对比,其中U表示属性空间,Sc表示与密文相关的属性集,Sk表示与私钥相关的属性,I表示用户属性集,E表示一次指数操作,P表示一次配对操作,k表示授权机构的个数.本方案在初始化阶段的通信代价比文献[10]和文献[15]低,因为本方案的初始化操作跟访问策略的属性集无关.文献[15]在加密和密钥方面比本方案和文献[10]的代价高,由于其加解密操作不仅跟属性相关,还跟授权机构的个数相关.从表2可以看出,特别是在云存储环境多个授权机构并存情况下,在公共参数与加解密操作方面,本方案较文献[15]的方案有明显的优势.与现有的方案相比本文方案采用树形访问控制策略,在抵抗AA 的联合攻击以及用户的身份信息保护以及通信代价方面有很大改进.因为:1)用户在获取属性私钥时不再需要向AA 提交GID,因此用户的身份信息受到保护.2)用户的属性私钥分别由DO 和AA共同生成,从而避免了AA 之间的联合攻击.

表2 访问策略灵活性以及通信代价Tab.2 Comparison of access policy flexibility and computation cost

3.2.2 计算代价

下面从解密与加密时间两个方面对文献[10]、文献[15]的方案和本文的方案进行比较.方案采用的实验环境为Inter(R)Core(TM)i3 CPU 主 频3.19GHz,内存2GB,VMware Workstation 虚拟机上的Ubuntu系统,实验代码是基于cpabe-0.11库[20]改进,使用PBC 库,版本为0.5.12,对称加密使用 基 于openssl-1.0.0c库 的128 位AES 加 密算法.

图3为加解密时间与授权机构个数的关系比较图,其中每个AA 所拥有的属性为5个.图4为加解密时间与每个授权机构属性个数的关系比较图,其中AA 的个数为5个.由图3和图4可知,本文的方案在系统加解密效率方面与文献[10]相比有了较大的提高,与文献[15]相比,虽然本文方案在加密方面的性能稍差,但解密的性能却有了较大的提高.因此,本文提出的方案能够进一步提高多授权机构下用户解密数据的效率.

图3 加密与解密时间与授权机构个数的关系比较Fig.3 Comparison with different numbers of authorities between encryption and decryption

图4 加解密时间与每个授权机构的属性个数的关系比较Fig.4 Comparison with different numbers of attributes between encryption and decryption

4 结束语

本文提出了一种基于Multi-Authority ABE 的密文访问控制方法,通过建立访问结构树管理不同授权机构分发的属性,实现用户安全灵活的跨域数据存储和访问控制.理论分析和实验验证说明了本文提出的方案不仅能够实现密文访问控制的安全性目标,防止用户和授权机构的联合攻击,保护用户身份信息,而且还提高了密文加解密的效率.因此,本文提出的方法能够应用于云存储环境下多授权机构并存条件下的高效数据加解密操作,并为数据跨域访问和共享提供了行之有效的方法.此外,本文实现了用户私钥与GID 分离,为今后云存储中的用户匿名访问研究提供了思路.

[1]SAHAI A,WATERS B.Fuzzy identity-based encryption[C]//Proceeding of Advances in Cryptology-EUROCRYPT’05.Aarhus:Springer Berlin Heidelberg,2005:457-473.

[2]SHAMIR A.Identity-based cryptography systems and signature schemes[C]//Proceeding of Advances in Cryptology-CRYPTO’84.Berlin:Springer Berlin Heidelberg,1984:47-53.

[3]BETHENCOURT J,SAHAI A,WATERS B.Ciphertextpolicy attribute-based encryption[C]//Proceeding of IEEE Symposium Security and Privacy.Berkeley,CA:IEEE,2007:321-334.

[4]WATERS B.Ciphertext-policy attribute-based encryption:An expressive,efficient,and provably secure realization[C]//Proceeding of PKC’11.Taormina,Italy:Springer Berlin Heidelberg,2011:53-70.

[5]GOYAL V,PANDEY O,SAHAI A,etal.Attribute-based encryption for fine-grained access control of encrypted data[C]//Proceeding of ACM Conference on Computer and Communications Security.Virginia:ACM,2006:89-98.

[6]HUR J,NOH D K.Attribute-based access control with efficient revocation in data outsourcing systems[J].IEEE Transactions on Parallel and Distributed Systems,2011,22(7):1214-1221.

[7]吕志泉,张敏,冯登国.云存储密文访问控制方案[J].计算机科学与技术,2011,5(9):835-844.

LV Zhi-quan,ZHANG Min,FENG Deng-guo.Cryptographic access control scheme for cloud storage[J].Computer Science and Technology,2011,5(9):835-844.(In Chinese)

[8]CHASE M.Multi-authority attribute based encryption[C]//Proceeding of Cryptography Conference on Theory of Cryptography(TCC’07).Amsterdam:Springer Berlin Heidelberg,2007:515-534.

[9]LIN H,CAO Z F,LIANG X.Secure threshold multi-authority attribute-based encryption without a central authority[C]//Proceeding ofInternational Conference on Cryptology.India:Springer Berlin Heidelberg,2008:426-436.

[10]LEWKO A ,WATERS B.Decentralizing attribute-based encryption[C]//Proceeding of International Conference on the Theory and Applications of Cryptographic Techniques.Tallinn:Springer Berlin Heidelberg,2011:568-588.

[11]SUSHMITA R,MILOS S,AMIYA N.Privacy preserving access control with authentication for securing data in clouds[C]//Proceeding of IEEE/ACM International Symposium on Cluster,Cloud and Grid Computing (CCGrid).Ottawa:IEEE,2012:556-563.

[12]YANG K,JIA X,REN K.DAC-MACS:Effective date access control for multi-authority cloud storage systems[J].IEEE Transactions on Information Forensics and Security,2013,8(11):1790-1801.

[13]MULLER S,KATZENBEISSER S,ECKERT C.Distributed attribute-based encryption[C]//Proceeding of Information Security and Cryptology(ICISC’08).Seoul:Springer Berlin Heidelberg,2008:20-36.

[14]LI M,YU S,ZHENG Y,etal.Scalable and secure sharing of personal health records in cloud computing using attributebased encryption[J].IEEE Transactions on Parallel and Distributed Systems,2012,24(1):131-143.

[15]YANG K,JIA X.Attribute-based access control for multi-authority system in cloud storage[C]//Proceeding of International Conference on Distributed Computing Systems (ICDCS).Macau:IEEE,2012:536-545.

[16]YANG K,JIA X.Expressive,Efficient and revocable data access control for multi-authority cloud storage[J].IEEE Transactions on Parallel and Distributed Systems,2014,25(7):1735-1744.

[17]LI Q,MA J,XIONG J,etal.Full secure decentralized keypolicy attribute-based encryption[C]//Proceeding of Intelligent Networking and Collaborative System (INCS).Xi’an:IEEE,2013:220-225.

[18]TAEHO J,LI X,WAN Z,etal.Privacy preserving cloud data access with multi-authorities[C]//Proceeding of IEEE INFOCOM.Turin:IEEE,2013:2625-2633.

[19]王鑫,贾庆轩,高欣,等.可证明安全的轻量级无服务型RFID安全搜索协议[J].湖南大学学报:自然科学版,2014,41(8):117-124.

WANG Xin,JIA Qing-xuan,GAO Xin,etal.Provable security lightweight service-less rfid security search protocol[J].Journal of Hunan University:Natural Sciences,2014,41(8):117-124.(In Chinese)

[20]BETHENCOURT J,SAHAI A,WATERS B.The cpabe toolkit[EB/OL].(2006-12-01)[2011-03-24].http://acsc.csl.sri.com/cpabe/.