解密沙盒技术威胁防御应用

■吴俊

解密沙盒技术威胁防御应用

■吴俊

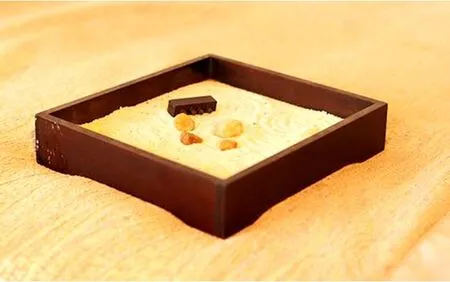

在计算机领域,沙盒这一概念很早就用以表示一个能够让恶意代码运行其中的安全隔离环境,方便研究人员对恶意代码进行分析。同样的概念现在被网络安全设备用于执行和检查网络信息流,发现那些躲过了传统安全措施的恶意代码。

由于能够虚拟仿真整个操作系统,沙盒便可安全地执行可疑代码,以便观察其所作所为。包括文档/磁盘操作、网络连接、注册/系统配置修改等等在内的恶意行为因此暴露无遗,从而消除威胁。

为何现在必须采用沙盒技术?

既然沙盒技术属于很早的技术,为什么又突然变得如此重要?因为当网络罪犯了解了更多普通的安全检测方法时,他们往往会将更多的投入放在安全规避方法的研发上。高级持续性威胁(APT)属于定制开发的针对性攻击。使用前所未见的(或“0day”)恶意软件,它们可以避开直接检测来利用薄弱点(没有修补的安全漏洞)。这些威胁来自于全新的或看似安全的URL主机和IP地址。它们的目的是使用那些千方百计绕过安全屏障并尽可能长时间地潜伏在雷达下的高级代码技术来危害它们的目标系统。今天,不论是新式入侵威胁,或以全新方式伪装的旧有入侵威胁,沙盒技术都可以帮助我们发现它们。

沙盒与恶意样本的对抗

沙盒技术的主要应用是准确地模拟恶意代码的行为。理想情况下,沙盒中的输出应当与代码在某个终端用户环境中运行时的输出完全相同。实际上,由于所涉及的变量数量的关系,产生完全相同的结果是很困难的。其类似于试图从种子开始种植两株完全相同植物的过程;即使极细微的水、光、温度和土壤成分的差异都会产生不同的结果。

漏洞程序(Exploit)与有毒App(Zpplication):

高级威胁能够伪装成为文档文件来欺骗员工开启文件(如Word、Excel或Adobe Reader)去运行恶意代码。若要检测出这种行为,沙盒必须从头至尾运行一系列的操作系统,每个操作系统都要运行多个应用程序版本。

32与64 位,Windows XP与Windows7/8:

32位代码可同时运行于32位和64为环境下,因此恶意软件的作者更青睐32位,以获得最大的感染效果。如今大多数恶意软件仍然是可执行文件的形式,特别是可移植的可执行32位格式(PE32)。PE32文件能够同时在Window XP和7/8的环境中运行,所以大多数恶意行为都可以在XP(不支持64位代码)中观察到,而不需在7/8中进一步测试。但运行于带有CPRL的FortiSandbox的Fortinet杀毒引擎完全支持32位和64位代码以及多个平台:Window s、Mac、Linux、Android、Window Mobile、iOS、Blackberry和遗留下来的Symbian。

FortiSandbox助力企业应对新型威胁

FortiGuard实验室观察到的大多数威胁都是32位且用于在Windows XP环境中执行的。Windows XP仍是一个活跃的市场,也是一个易取的目标。若黑客(开发者)可以编写32位恶意软件,其就会在今天的XP上生效,也会在用户迁移到Windows XP/8时跨平台生效,所以,开发者没有必要专门制作针对Windows 7/8恶意软件。尽管FortiGuard实验室并没有预期64位威胁会立即发起攻击,但Fortinet使用其CPRL、杀毒引擎和FortiSandbox已经能够同时捕获这两种威胁。

网络环境一旦出现转变,其下受到支持的环境也会跟着转变。为了有效地捕捉病毒威胁,FortiSandbox根据现有的网络环境威胁同时在Windows XP和Windows 7/8的虚拟环境中配置资源,并以FortiGate和FortiSandbox整合了新式规避技术侦测功能和目标平台的强化技术。不止如此,FortiSandbox还通过代码仿真和杀毒引擎预过滤为O/S独立检测提供支持。

在今天的威胁形势下,沙盒提供了一个十分有用的新一层防御。使用得当的话,它会成为一个学习设备,最终与网关安全相结合,因此它可以快速识别网络上新的威胁活动并有助于做出事件反应,此类设备之间的集成能力最为关键。FortiGuard实验室不断地发现和监视新出现的规避技术,以便可以快速将反击更新与情报发送给Fortinet解决方案。Fortinet目前支持将FortiSandbox与FortiGate安全网关?、FortiClient终端防御软件、FortiWeb WAF、FortiManager集中管理平台和FortiMail邮件安全网关等安全设备加以集成。