专网交换机管理安全策略

交换机是一种基于硬件专用集成电路,进行物理地址(mac)识别,能完成封装转发数据包功能的网络设备。其工作原理是当交换机从某端口收到数据包,它先读取包头中的源mac地址,学习知道源mac地址的机器是连在哪个端口上,接着读取目的mac地址,查找mac地址表及其对应端口,如查到则直接把数据包复制到该端口,如查找不到则把这个数据包进行广播,当目的机器回应时,交换机则记录、更新mac地址表。交换机的优点在于它基于硬件,可同时提供多个通道,比采用共享式的集线器提供更多带宽,在时间响应方面则比路由器提供更宽的带宽及交换速度,而且价格更低。

专网交换机管理现状

1.专网网络建设情况

单位进行信息化过程中,建设了自己的办公专网,随着投入的深入,越来越多的网络交换机在专网中得到了应用。网络设备增多应用的同时给网络管理人员带来巨大的维护压力。专网交换机的易管理性与安全性成反比,因传输信息密级不同,所采用的安全策略也有所不同,传输信息密级高的,采用的安全策略相对复杂,传输密级较低的,应用的安全策略也不需那么多,这样才能实现管理维护、开销与安全的平衡。

2.专网交换机管理面临的安全分析

目前,专网交换机管理面临的安全问题主要体现在物理管理安全、设备管理维护安全和用户接入安全三方面。

从物理管理安全看:近些年专网网系建设较集中且网系逐渐增多,设备架设位置地点松散,主要体现在网络设备管理巡视,机房环境、设备状态监管力度待加强,建设中也缺乏相应监管配套,后期可实施规章制度建设跟不上等等。

从设备管理维护安全看:专网系统、设备的网络管理员、审计员职责区分不够,多为一人,而且多个管理员统一用一个账号进行系统配置、管理,缺乏管理审计,系统设备管理能力、方法、手段简单,缺乏专业性,安全策略实施较少。

从用户接入看:对网络用户接入控制安全措施较少,有用户对终端地址配置随意改动现象,缺乏用户接入控制策略。

交换机管理安全策略

下面主要从专网交换机的设备管理维护安全、用户接入安全及安全防攻击等方面进行安全策略部署实施方法进行分析、阐述,不同厂商设备可能管理维护命令不同,但功能是相通的。

1.设备管理维护安全

(1)严格管理口令密码强度

密码位数建议至少8位;不要使用单纯的数字、字母尤其是出生年月日期、英文单词等弱口令;建议设置大小写字母、数字、符号混合使用的中强密码,如:Admin007、Admin#007,如需加强,可使用转盘代密,并定期更新。

(2)严格设备管理权限

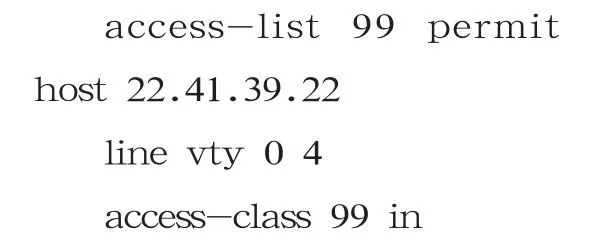

第一、限制远程管理源地址,如下配置实现对远程登录的管理终端地址进行限制:

第二、限制snmp协议管理源地址,如下配置实现对网络管理服务器地址进行限制:

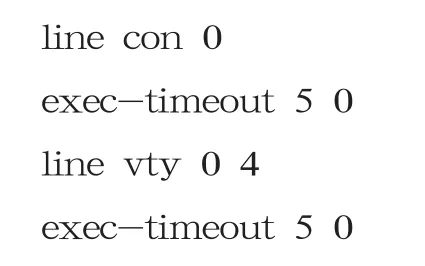

第三、设置管理会话过期时间限制,如下配置实现对管理连接会话过期时间进行限制:

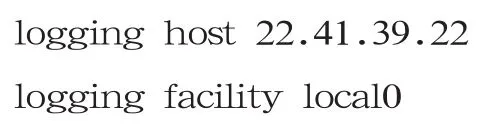

第四、建立管理信息日志服务,如下配置实现把交换机状态日志传送到日志服务器:

(3)使用安全管理协议

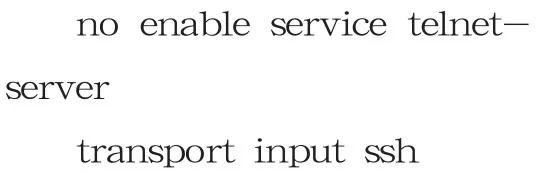

第一、使用加密管理协议管理设备,禁用telnet协议,使用ssh协议,如下配置实现禁用telnet协议,使用ssh协议管理设备:

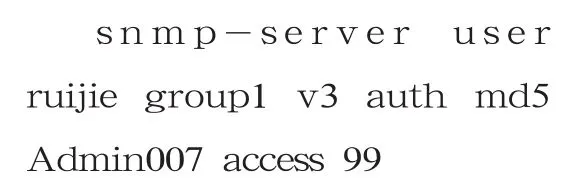

第二、采用简单网管协议snmp v3版本进行设备管理,如下配置实现利用snmp v3,进行设备管理:

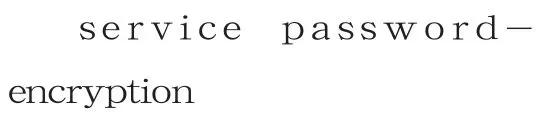

第三、使用配置口令密文服务,实现 password,secret、vty、console口令的密文,如下配置使交换机口令简单加密:

(4)建立虚拟局域网机制

第一、利用交换机虚拟局域网技术(vlan)实现灵活、更加规范的用户隔离域,减小网络管理开销,控制网络广播范围。

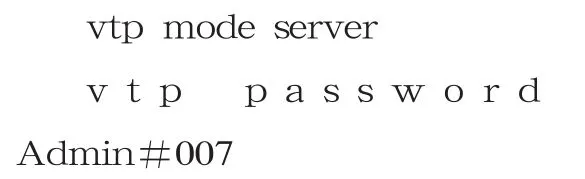

第二、建立虚拟局域网干道协议(vtp)机制,之间采用密钥通信机制。于核心交换机设置成server,其他接入交换机设置成client,之间实施密钥通信。

第三、采用生成树协议(stp)在网络中建立树形拓扑,消除网络中的环路,避免由于环路形成广播风暴。

2.用户接入安全

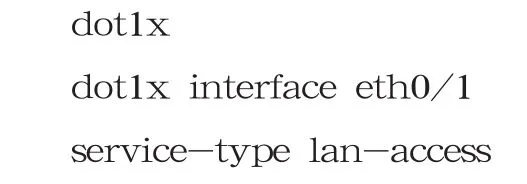

第一、利用IEEE802.1x安全认证手段,进行用户权限认证:

第二、限制不同用户使用命令权限:

第三、对用户端口进行安全设置。

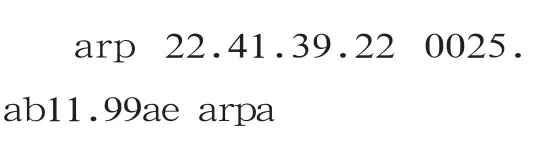

设置安全端口,实施ip地址和物理地址绑定,借助安全端口,可以只容许指定的MAC地址或指定数量的MAC地址访问:

第四,关闭未分配、不必要的物理端口:

3.安全防攻击策略

(1)关闭不必要服务

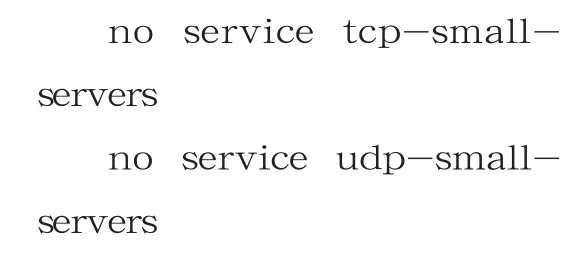

第一、如无需要,禁止基于udp/tcp协议的小服务:

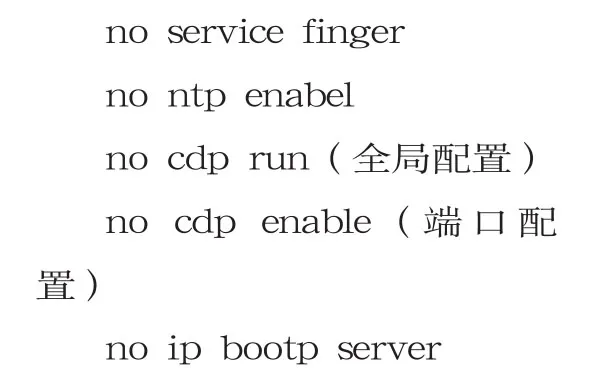

第二、如无需要,配置禁止finger、ntp、cdp协议 :

(2)配置严谨的访问控制策略

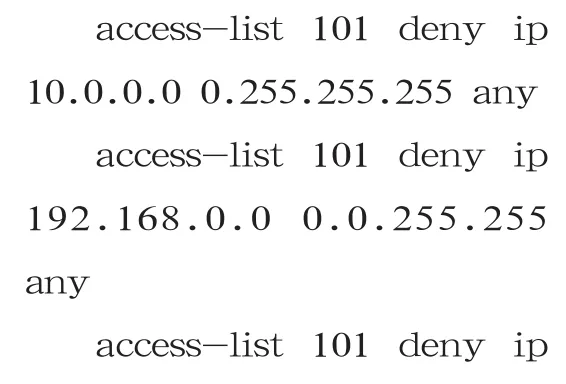

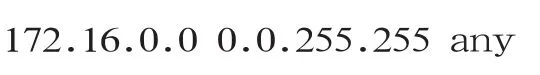

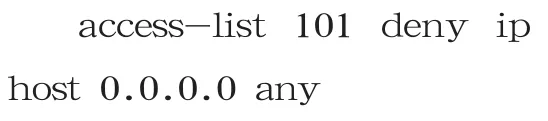

第一、防外部地址ip欺骗

阻止源地址为私有地址的所有通信流。

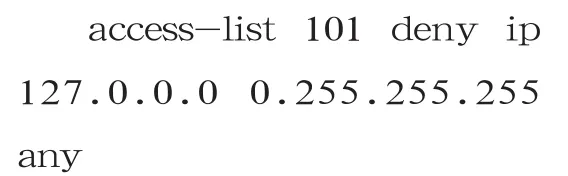

阻止源地址为回环地址的所有通信流。

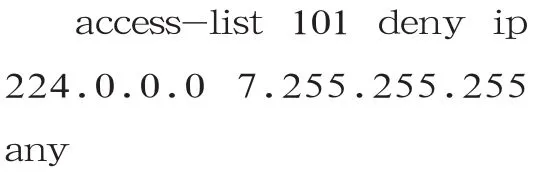

第二、阻止源地址为多目的地址的所有通信流。

阻止没有列出源地址的通信流,如在对外部接口的向内方数据流用101过滤。

阻止源地址为私有地址的所有通信流。

阻止源地址为回环地址的所有通信流。

阻止源地址为多目的地址的所有通信流。

阻止没有列出源地址的通信流。

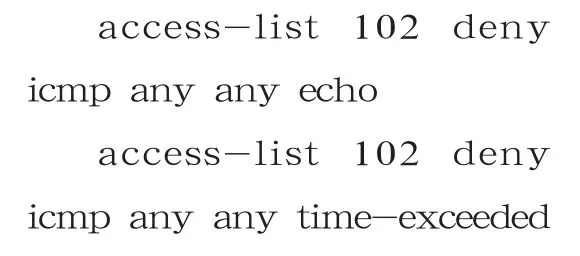

第三、防外部非法探测

阻止用ping探测网络,阻止用traceroute探测网络,如在外部接口的向外方向使用102过滤。在这里主要是阻止答复输出,不阻止探测进入。

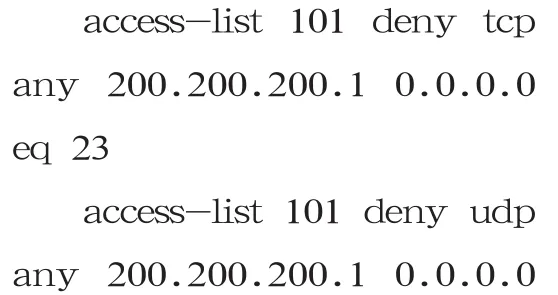

第四、保护不受攻击

阻止对关键端口的非法访问

第五、对内网的重要服务器进行访问限制

允许外部用户到Web服务器的向内连接请求。

允许Web服务器到外部用户的向外答复。

允许外部SMTP服务器向内部邮件服务器的向内连接请求。

允许内部邮件服务器向外部SMTP服务器的向外答复。

允许内部邮件服务器向外DNS查询。

允许到内部邮件服务器的向内的DNS答复。

允许内部主机的向外TCP连接。

允许对请求主机的向内TCP答复。

总结

通过对交换机管理面临的安全分析与具体的安全策略部署分析,笔者认为在专网中对交换机实施安全策略,对整个网络的健壮性和安全性的提高,相对于交换机有限的开销、较繁杂的用户接入管理安全相比是非常值得的,特别是在传输信息密级较高的专网,实施之后足以避免不必要的因病毒爆发或网络入侵带来的损失。