智能移动终端的位置隐私保护技术

杜瑞颖 王持恒 何琨

摘要:从位置隐私保护理论模型和位置隐私保护方法两个方面入手,对智能移动终端上的位置隐私保护研究现状进行了探讨,重点研究当前模型和方法的优缺点以及各自的适用场景;结合智能终端和移动互联网的发展趋势,指出当前位置隐私保护技术存在的问题,对未来的研究方向提出了建议。

关键词: 基于位置服务;位置隐私;k-匿名;隐私保护;隐私模型

近年来,移动互联网的出现以及3G/4G、Wi-Fi等各类移动通信技术的发展和普及,使得智能手机和可穿戴设备等智能移动终端成为人们生活不可或缺的一部分。随着智能移动终端的成本越来越低,硬件软件的功能越来越强,人们已能随时随地连接网络并发送和接受信息,工作和生活方式发生了前所未有的变化。

智能移动终端的实时在线、随身携带、情景感知的特点,使得其可以提供大量的个性化服务,基于位置服务(LBS)就是这些服务的典型代表。基于位置服务已经广泛地应用在人们的日常生活中,并且还在不断地扩展服务的应用范围。在基于位置服务中,用户通过智能终端上的应用(APP)向服务提供商提交自己的位置信息,服务提供商则根据服务类型进行反馈,如返回最近的餐馆、有空位的停车场等信息。以手机终端为例,根据中国互联网络信息中心(CNNIC)于2014年8月发布的《中国移动互联网调查研究报告》[1],截至2014年6月底,中国手机网民规模为5.27亿,其中约有46.9%的手机网民使用手机地图。手机地图用户中有57.6%的用户使用定位功能,有40.8%的用户使用查询周边美食餐饮服务功能,有24.4%的用户使用签到或位置信息分享功能。手机地图这类APP收集了大量用户的位置信息,并发送给服务提供者或发布到网络上,这无疑是个人隐私的重要威胁。

位置隐私作为智能移动终端中的一个重要安全威胁,近年来受到全球研究机构的广泛关注。在智能移动终端广泛普及的今天,对手能够通过移动应用或移动网络收集更多用户位置信息[2],从而更容易掌握用户的生活规律(如上下班时间、喜欢去的超市等)与个人隐私(如家庭住址、最近是否去医院等),并实施进一步的目的(如贩卖个人信息、实施偷窃等)。棱镜门等事件使人们逐渐重视对个人隐私的保护,位置隐私将成为用户使用个性化服务的决定性因素之一。为了解决这一问题,目前已经提出了一些位置隐私保护理论模型,一些位置隐私保护方法也得到了广泛应用。本文将对这些理论模型和保护方法进行分析和总结,并对出现的问题和面临的新挑战提出一些有效建议。

1 位置隐私保护理论模型

通常在基于位置服务应用中,人们关心的隐私数据包括位置、身份和查询数据3个方面。我们可以形式化地表示位置服务中的查询请求:(id, location, query)。其中,id表示用户的身份,location表示用户的位置坐标(x, y),query表示查询内容。位置和身份是用户的直接隐私,能够标示到确定的个体对象,例如家庭住址、身份证号等;查询数据是用户的间接隐私,虽不能直接确定用户的身份,但内容却可以反映出用户的生活环境,例如工资水平、健康状况等。目前,没有任何一种隐私保护理论模型可以适用于所有的应用场景,本节将重点讨论k-匿名、差分隐私模型和博弈论这3类传统的隐私保护模型。

1.1 k-匿名

k-匿名模型由Samarati和Sweeney于1998年[3]提出,它要求发布后的数据中存在一定数量的不可区分的个体,使攻击者至少不能从其他k-1条记录中判别出隐私信息所属的具体个体。k-匿名方法断开了个体与数据库中具体对象之间的联系,在一定程度上保护了敏感数据的隐私。本文给出的k-匿名定义。

定义1(k-匿名):[T(A1,...,An)]是一个数据表,[QIT]是与其相关联的准标识符,当且仅当对任意一个准标识符[QI∈QIT],[T[QI]]中的每一个值序列都至少出现[k]次,那么就可以称[T]满足k-匿名。

为了用形式化的语言准确地理解k-匿名的定义,我们需要理解标识符(Identifiers)、准标识符(Quasi-Identifiers)和敏感属性(Sensitive-Attributes)的概念。标识符属性是指可以直接标识个体身份的属性,如姓名、身份证号、驾照号码等,通过这些属性值能直接确定具体的个体。敏感属性指的是个人隐私属性,指个体不希望其他用户知晓的信息,例如工资水平、身体状况、家庭住址等。准标识符属性与标识符属性类似,也可以确定个体的身份,不同的是它需要进行间接的推测。通常情况下,准标识符属性不是单独出现的,而是一个属性组合。本文给出准标识符的具体定义。

定义2(准标识符):给定实体集合[U]、数据库表[T(A1,...,An)],[fc:U→T]以及[fg:T→U'],其中[U?U']。表[T]的准标识符[QI]为属性组[{Ai,...,Aj}?{A1,...,An}],其中[?Pi∈U]且满足[fg(fc(Pi[QI]))=Pi]。换言之,准标识符属性是指那些同时存在于数据发布表和外部数据表中,通过对这两种数据表进行联接推测就可以获得个体隐私信息的一组属性。

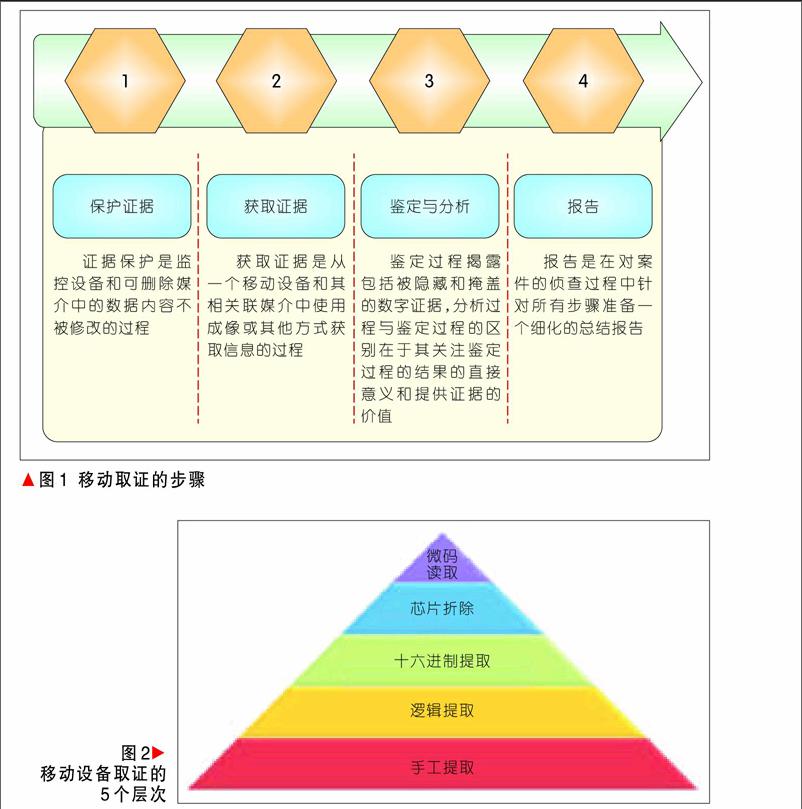

Marco Gruteser[4]最先将k-匿名模型应用到位置隐私保护上,提出位置k-匿名(Location k-Anonymity)的概念。位置k-匿名利用k-匿名的思想将用户的准确位置信息替换成一个空间区域,在该空间区域内至少存在k个不同用户,这样使得提出位置服务请求的用户在该空间区域内至少不能与其他k-1个用户区分开来,从而保护了用户身份隐私。结合k-匿名的定义,在位置k-匿名模型中,标识符指用户的终端标识符(如电话号码等),敏感信息包括用户的身份信息和位置坐标等,可能的准标识符属性有时间、地点、查询内容等。图1是一个k=5的位置k-匿名的例子,共有5个用户A、B、C、D和E。如果用户A需要请求位置服务,则与其他4个用户组成一个空间区域。经过位置匿名之后,每个用户的坐标都用这个空间区域表示。这样位置服务器和攻击者都只知道在此区域内有5个用户,但具体是哪个用户在哪个位置发起的服务请求无法确定,因为用户出现在每个位置的概率都是相同的。一般情况下,k值越大,匿名程度就越高。

在文献[3]中作者指出隐私保护的含义不仅仅是匿名,并通过实例说明了匿名数据同样会泄漏用户的身份。这是因为发布的数据中包含一些“准身份”信息,虽然单独查看这些“准身份”信息不能获得用户的身份,但将这些“准身份”信息链接到一起之后就能以很大的概率推测出用户的身份。同时,如果同一个k-匿名组内的不同用户拥有相同的敏感信息,那么攻击者仍然可以从一条查询记录中推测出某个具体用户的真实隐私信息。为了解决k-匿名模型存在的这一问题,Machanavajjhala等人[5]提出l区分(l-diversity)来隐藏同一个k-匿名组内的用户的敏感信息。l区分要求一个k-匿名组内除了至少有k个不同的用户外,仍需要保证该匿名组内有l个不同的兴趣点。Li等人[6]则进一步指出,l区分对同一个k-匿名组内的用户的敏感信息的保护还不够完善,因此提出t接近来实现更强的隐私保护。

1.2 差分隐私模型

差分隐私模型由Dwork于2006年提出[7]。差分隐私保护通过添加噪声来改变原始数据,从而起到保护隐私的目的,对于一个严格定义下的攻击模型,其具有添加噪声少、隐私泄露风险低的优点。作者指出在一些情况下,例如一个医学实验的数据库,攻击者的目标仅仅是判断一个用户是否在发布的数据中。这样以k-匿名为代表的隐私模型就无法判断用户的隐私是否真正得到了保护。差分隐私对敏感数据的计算处理结果对于具体某个用户的是不敏感的,单个用户在数据集中或者不在数据集中,对处理结果的影响微乎其微。本文对差分隐私的定义。

定义3(差分隐私):对于两个数据集[D1]和[D2],[Range(K)]表示一个随机函数[K]的取值范围,[Pr[Es]]表示事件[Es]的泄露风险,若随机函数[K]提供[ε]-差分隐私保护,则要求两个数据集的差别至多为一条记录,并且对于所有[S?Range(K)],有:

[Pr[K(D1)∈S]≤exp(ε)×Pr[K(D2)∈S]] (1)

最后计算出的泄露风险[Pr[Es]]取决于随机化函数[K]的值。

图2给出了两个数据集[D1]和[D2]满足[ε]-差分隐私的泄露风险曲线。

在定义3中,有两点需要注意:首先,随机函数K的选择与攻击者所具有的先验知识无关,只要可以满足定义中的要求,就能够保护数据集D中任意数据的隐私;其次,在满足[ε]-差分隐私保护时,[ε]越小,添加的噪声越大,隐私保护的级别也就越高。因此,可以像k-匿名中通过调整k的大小来实现不同的隐私程度一样,设置不同的[ε]值也能实现隐私保护等级的划分。

后续研究文献[8-10]进一步扩展了差分隐私模型的适用范围。其中Andrés等人[8]的研究尤其值得注意,作者将差分隐私模型扩展到位置隐私保护领域。McSherry和Talwar[9]、Dwork和Lei[10]分别研究了满足差分隐私模型的数据发布方法,但均停留在理论的层面,还没有实际可用的隐私保护方案。

1.3 博弈论

基于博弈论的隐私保护模型用来解决多个终端的利益分配以及隐私保护程度与服务质量的权衡问题。例如,在k-匿名模型中,不同的用户会有不同的隐私需求,而在参与匿名区域构建时,会消耗自身智能终端的资源。因此,需要在隐私需求与资源开销之间建立利益关系,使得各个参与方都可以有满意的服务体验,获得最大的利益。Freudiger等人[11]考虑到自私节点对位置隐私的影响,以博弈论为基础分析了非合作情况下的位置隐私保护,但作者提出的系统模型仅针对以假名更换为基础的位置隐私保护机制。

有效的位置隐私保护机制背后的位置模糊算法必须考虑3个基本的元素:用户的隐私需求、对手的知识和能力、由于混淆真实位置而带来的服务质量下降的最大容忍度。Reza等人[12]提出了博弈论框架使得设计者能够从给定的服务中找到最优的位置隐私保护机制,而且满足用户对服务质量的要求。这种基于位置的隐私保护机制被设计以提供以用户为中心的位置隐私,因此是智能移动终端上实施的一种理想选择。

上述3个理论模型在位置隐私保护领域的研究都取得了一定成果,但也有较为明显的问题,这主要集中在以下两点:一是对安全需求定位不清,一些研究重点保护用户的身份,而另一些研究重点保护用户的位置,缺乏一个整体的安全需求分析,并且这些安全需求都集中在用户位置信息发布之后,而没有考虑位置信息在智能移动终端上的完整生命周期;二是对对手能力划分不明,一些研究将对手能力固定在某些策略上,缺乏一个分层的对手能力划分,另一些研究虽然考虑了多种对手能力,但缺乏一个统一的对手模型。

2 位置隐私保护技术和方法

位置隐私保护技术是让位置服务提供商和非法人员不能或者无法轻易获得用户的真实位置相关信息(坐标、身份、兴趣爱好等)的防护方法。当前的位置隐私保护技术可以大致分为3类:位置模糊、身份隐藏和信息加密。位置模糊类方法通过扩大或者改变用户的真实位置,即用模糊的位置代替精确的位置,利用降低用户位置信息的准确度来达到位置隐私保护的目的;身份隐藏类方法保留了用户的准确位置信息,这样就保证了服务质量,而将用户的身份信息通过一定的技术方法隐藏起来;信息加密类方法采用加密手段在位置信息使用过程中隐藏用户隐私,使得非法攻击者即使得到了用户的敏感数据,也无法破解出原有的真实信息。另外,针对连续查询和特殊的应用场景,也存在一些专门的位置隐私保护方法。

2.1 位置模糊

位置隐私保护的主要目的就是保护用户在享受位置服务时的真实位置信息,因此首先想到的方法就是在将查询请求发送到服务提供商之前对位置信息进行模糊处理。目前存在3种位置模糊方法:虚假位置、地标技术和模糊空间。

(1)虚假位置

虚假位置[13]指用户用几个虚假的位置代替自身所处的真实位置来发送服务请求。在这类位置隐私保护方法中,用户不仅向位置服务器发送自己的真实坐标,而且以一定的策略生成一组假位置同时发送出去,这些假位置可以起到掩护真实位置的目的。真假位置在位置服务提供端是无法区分的,服务器必须查询出所有相关位置的服务请求,返回候选结果集,然后由用户根据自身的真实位置来判断所需的服务结果。显而易见的是,这种方法增加了服务器的查询处理开销,同时要求用户有判断结果准确性的能力。

(2)地标技术

为了解决虚假位置技术对服务器性能的影响问题,Hong和Landy[14]提出了地标技术,它是虚假位置技术的一种特殊形式。与虚假位置技术不同的是,用户采用一个标志性的地理位置来代替其真实位置,位置服务器通过对这个标志性地理位置的处理来提供服务。这样攻击者就只能得知用户在这个标志性的地理位置附近出现过,而无法确定其精确的位置,从而保护了用户的位置隐私。可以看出,地标位置与真实位置的距离远近会直接影响到基于位置服务的质量。

(3)模糊空间

模糊空间[15]指用一个空间区域来代替用户的具体位置坐标。区域的形状不限,普遍选择圆形或者矩形;区域的大小也不限,一般根据用户的隐私保护需求和服务质量要求确定。模糊空间位置隐私保护技术如图3所示。当前用户A的真实位置坐标为[(xi,yi)],如果采用距离该坐标长度为r的正方形作为模糊空间,则用户的位置就变换为了一个二维空间区域[[(xi-r,yi-r),(xi+r,yi+r)]]。与虚假位置方法类似,位置服务器只知道用户在这个模糊空间内,而无法得知真实的位置信息。同样地,由于模糊空间降低了用户的位置精度,服务质量会根据区域的大小成反比例下降,并且该方法也面临服务器处理开销增大的问题。

2.2 身份隐藏

目前存在4种身份隐藏方法:匿名、假名技术、混合区方法以及盲签名技术。

(1)匿名

如果攻击者不知道用户是谁,那么即使他得到了用户的真实位置,能够造成的危害也会小很多,因此如何隐藏用户的真实身份是当前研究的热点之一。其中,匿名化处理是比较直接的办法,它关注的是将用户的位置信息与真实身份信息(如身份证号、电话号码等)分开,切断了位置和身份之间的联系。前面理论模型中提到的位置k-匿名技术[4]就是一种常用的匿名化处理方法。通过使一个空间区域内k个用户的身份不可区分,即使某个用户的位置信息被恶意的位置服务器或者攻击者获得,它们也无法推测出到底是哪个用户发起的哪个位置服务请求。

(2)假名技术

假名技术是身份匿名的一种特殊形式,它的主要思路是让用户在发送位置服务请求时采用虚假的用户身份来代替真实的用户身份,这样也就使得服务提供商无法收集用户身份与位置的关联关系。即使非法攻击者通过特殊的技术手段获得了用户的位置信息,由于用户的身份是虚假的,这样就大大降低了真实用户面临的安全风险。Duckham和Kulik[16]提出了一种基于假点的用户身份隐藏方案,此方案通过把一些虚拟用户以相同的概率插入到真实用户的位置周围来达到隐私保护的效果。

(3)混合区方法

在假名技术的基础上,Beresford和Stajano[17]提出混合区(mix zone)的方法,用于保护连续发布位置信息时的用户身份隐私。该方法将用户访问过的空间区域分为两种类型:应用区域和混淆区域。在应用区域中,用户可以提出位置服务请求和接收服务信息;在混淆区域中,用户禁止使用基于位置服务,几乎没有任何通信。为了更好地保护用户的位置隐私,用户在离开混淆区域时需要更换自己的假名。混合区位置隐私保护技术如图4所示。实例中给出了一个拥有3个用户的混淆区域。3个用户在不同时刻进入到混淆区域,使用的假名分别是A、B和C。当他们离开该区域后,立即更换假名为X、Y和Z。因为攻击者无法预测用户在混淆区域内停留的时间,并且用户在混淆区域中没有使用位置服务,增加了将同一个用户前后使用的假名关联起来的难度。这样非法人员就无法继续追踪目标,从而达到保护用户身份信息的目的。

(4)盲签名技术

在身份隐私保护技术中,盲签名技术也十分具有代表性,其核心思想是用户对要签名的内容进行盲化并发送给签名者,签名者对其签名后发送给用户,用户去盲后能得到正确的签名,从而保护用户要签名的内容不被签名者获取。Qi等人[18]利用盲签名技术实现用户身份的隐私保护,提出了一种用户身份重混淆协议。Liao等人[19]指出Qi方案中的盲签名方案并不能有效地消除一个合法移动设备上匿名ID和真实用户ID之间的关系,作者对注册和重混淆协议进行了改进,证明新方案可以保证管理者无法从匿名ID中得到任何真实ID的相关信息。

2.3 信息加密

信息加密技术是最基本的安全防护方法,通过将明文改变成不可读的密文,从而起到保护敏感信息的目的。同样地,信息加密的方法也可以应用到位置隐私保护领域,由于每个位置信息的处理和查询都是基于密文的,这就使得非法攻击者无法解密出用户真实的位置和身份信息。Khoshgozaran等人[20]提出了一种基于密码学的位置隐私保护方法,与传统的k-匿名、假名和混淆方案不同的是,该方案带来的计算和通信开销非常小,而且在查询请求时不需要依赖于可信的中间匿名服务器。

传统的信息加密机制能够保护数据的机密性,但是大多依赖于公钥基础设施,资源提供方只有获取用户的真实公钥证书之后才能加密。属性基加密(ABE)[21]的提出解决了这一缺陷,它常用于设置灵活的访问控制策略。通过把身份标识看成是一系列的属性,只有当ABE中解密者的身份信息和信息加密者描述的信息一致时,才可以解密加密者加密的信息。ABE应用在位置隐私保护中,可以在位置信息发布时提供加密,只允许有特殊属性的用户可以解密这些信息。Linke等人[22]设计了基于属性隐私保护的移动传播方案,确保移动用户信息保密,加密解密机制依靠用户权限,提出了一种保护隐私的相互身份验证方案。

2.4 连续查询时的隐私保护技术

上述隐私保护方法多针对单次查询,不能适用于连续查询(如:用户不停地移动,并且重复请求LBS等应用场景)。连续查询是位置服务中一种常见的查询类型,具有位置更新频繁和实时性要求高的特点。如果直接应用传统方法于连续查询,可能会产生隐私泄露、匿名服务器性能开销大等问题,通过匿名化位置查询的辅助工具来混淆位置的有效性在连续地LBS情形下也会受到削弱。因此,学术界也对查询隐私进行了一些研究,并将位置隐私和查询隐私分开进行讨论。

Chow和Mokbel[23]在2007年首次提出了连续查询隐私保护问题,在服务请求的初始时刻,用户会形成一个匿名集,作者指出将该匿名集作为查询有效期内的最终结果,从而解决将连续查询隐私泄露的问题。但是该方案最初生成的匿名集仅考虑用户初始时刻的邻近性,并没有考虑用户的运动性,因此仍然会造成位置隐私泄露和服务质量下降。Pingley[24]等人给出了一种新的查询隐私保护方法,即使用户的身份被显示,也能够保护连续位置服务下的隐私查询。它通过考虑查询情境和用户运动模型来产生虚拟查询,该方案对于服务提供商而言是透明的,多种位置服务的查询会被独立的应答。

2.5 特殊应用场景下的隐私保护技术

除了上述常见的位置隐私保护方法外,针对一些特殊的应用场景,一些研究人员也给出了专门的保护方案。Hashem等人[25]针对无线自组网提出了一种保护用户身份与位置隐私的算法,其核心采用的是k-匿名技术。Ma等人[26]研究了车载通信系统中的长期位置隐私问题,试图评估累积信息对位置隐私的影响,重点关注了对手能否从信息中提取特征。Chow等人[27]针对无线传感器网络设计了一种以k-匿名技术为核心的具有位置隐私保护属性的监控系统,在提供高质量服务的同时也保障节点的隐私。Ren-Hung等人[28]针对社交网络中集中式k-匿名隐私保护方案的缺陷,提出了一种分布式的结构,使得用户通过在线社交网络关系实现相互信任,从而不再依赖于单一的可信匿名服务器。

容易看出,每类位置隐私保护技术都有不同的特点,针对不同的应用需求,我们将各种位置隐私保护技术的分析结果列在表1中。从表1可以看出,他们的保护目标、关键技术等不尽相同。

3 存在的问题

上面介绍了近年来智能移动终端上位置隐私保护技术的主要研究成果,这些工作都取得了一定成果,但随着新技术和攻击手段的不断发展,目前仍有几个方面的相关问题有待解决。

3.1 缺乏完整而系统的位置隐私

保护理论

虽然近年来关于位置隐私保护的研究越来越多,并提出了许多具体方案,但缺乏一个完整而系统的位置隐私保护理论,尤其是缺乏面向智能移动终端的位置隐私保护理论。首先,一个完整而系统的理论应该从明确的安全需求开始;其次,一个完整而系统的理论要合理假设对手的能力;最后,基于明确的安全需求与合理的对手能力,建立相应的安全模型。若没有上述的理论基础,则容易出现错误的结论。当前针对智能终端的位置隐私研究中,研究人员大多采用相同的位置隐私保护定义,即防止对手获得用户当前或过去的位置。这一定义尚停留在经验式的层面上,既没有划分出不同等级的安全需求,也没有指明不同对手的能力。而且大部分研究偏离了真正的安全需求,如以k-匿名技术的核心的研究专注于降低对手对其分析结果的确定性而非分析结果本身准确性,这正是由于缺乏坚实的位置隐私保护理论基础导致的。因此,随着位置隐私保护理论的完善,有必要设计更合适的位置隐私保护方法。另外,上述工作基本都是针对具有局部监控能力的对手,而没有考虑智能终端环境下无处不在的更强对手,因此这些方案在当前技术下基本都是不安全的。

3.2 缺乏隐私保护与服务质量的

权衡方法

采用位置隐私保护方法一般都会降低位置服务质量,如准确度、精度、可信度等。例如,以实现k-匿名为目标的位置信息保护方法,或用可信第三方的位置代替用户的位置,从而降低了用户位置的准确度,或用一片区域代替用户的位置,从而降低了用户位置的精度。在一些情况下,这种位置信息质量的降低不会影响用户获得的服务质量(如天气服务等对位置信息不敏感的应用,只需要精确到城市即可),但在更多情况下,用户的服务质量会因此下降(如兴趣点查询服务、导航服务等对位置精度敏感的应用,需要相对准确的位置信息)。然而,目前大部分位置隐私保护方法并没有考虑服务质量的需求,只是根据预设的隐私保护需求(如k-匿名中的k)来处理位置数据,这无疑会影响用户的体验。虽然已有一些研究考虑了服务质量与位置隐私的平衡,但这些研究都只针对单个的服务质量目标,尚缺乏对服务质量的完善评估。

3.3 缺乏对软件泄漏位置隐私的有效

度量方法

当前大部分位置隐私保护方法主要针对恶意服务器[29],即服务器获得用户提交的位置数据之后无法威胁用户的隐私。然而,大部分用户的位置数据都是通过移动终端上的软件发布,而这些软件则是由相应的服务提供商开发,现有位置隐私保护方法并没有考虑到这种由软件泄漏位置数据的情况。在2014年的CCS会议上,Fawaz和Shin[30]提出了一种针对移动终端环境的位置隐私保护框架,填补了这方面的空白。但是,作者提出的框架需要大量的用户交互,并且缺乏对导航等关键软件的支持。软件位置隐私程度的度量是一个前沿的研究领域,目前已有的研究方法主要是根据软件收集了什么位置数据、收集了多少位置数据或者收集位置数据是否经过了用户的授权来判断,并简单地将软件分为危害位置隐私和不危害位置隐私两类。然而,这些方法都没有考虑软件自身的功能需求和当前的用户环境,因此并不能准确地判断一个服务软件是否真正危害位置隐私。在位置隐私保护的方法上,如何对用户位置发布的移动终端软件做出合理的判断仍是一个亟待解决的课题。

3.4 大数据时代带来新的挑战

大数据时代用户的各种数据会从不同的角度和途径被收集,其中隐含了人们的行为模式、敏感信息和习惯偏好等隐私数据,为人们带来了严重的安全威胁。在大数据时代,传统的位置隐私保护方法已经不能完全胜任工作,攻击者可以从多种渠道获得用户各种类型的信息,这些信息包括位置数据和非位置数据,而这些数据均可以直接或者间接地泄露用户的位置隐私。例如,用户在服务A中保护起来的位置数据可能在另一个服务B中被泄露,如果攻击者同时获得了服务A和服务B的数据,即使服务A进行了很好的隐私保护,仍然可以重构出用户的隐私数据。目前,大数据、移动互联网和传感设备等位置感知技术的发展已经形成了位置大数据,大数据施展手段的条件也已经成熟。一方面,实时在线、携带方便和情景感知的特点使得智能移动终端上的信息生产呈现爆炸性的增长,这为大数据技术的实践提供了数据基础。另一方面,成熟的数据挖掘技术可以从大量位置数据中有效地推测出有价值的信息,这为大数据技术提供了方法基础。因此,如何应对位置大数据带来的新挑战,将是未来位置隐私保护技术发展的一个重要研究方向。

4 结束语

智能移动终端的发展势不可挡,存在的安全问题也不能忽视,但是我们不能因噎废食,需要正确应对当前存在的安全威胁,特别是位置隐私泄露问题,寻找切实可行的方案。本文研究了目前智能移动终端上基于位置服务的隐私保护方法,总结了位置隐私保护的理论模型和技术方法,探讨了这些技术存在的问题。在研究新技术时,我们应充分考虑智能移动终端的完整保护周期,从数据源头到数据传输再到数据处理全方位保护终端安全,将使得未来智能移动终端的发展更加健康,在为用户提供个性化服务时可以无后顾之忧。

参考文献

[1] 中国互联网络信息中心. 2013-2014年中国移动互联网调查研究报告 [EB/OL]. [2015-03-01]. http://www.cnnic.net.cn/hlwfzyj/hlwxzbg/201408/P020140826366265178976.pdf

[2] 360互联网安全实验中心. 中国手机安全状况报告 [EB/OL]. [2015-03-01]. http://zt.360.cn/report

[3] SAMARATI P, SWEENEY L. Generalizing Data to Provide Anonymity when Disclosing Information [C]//Proceedings of the Seventeenth ACM SIGACT-SIGMOD-SIGART Symposium on Principles of Database Systems, New York, NY, USA, 1998

[4] GRUTESER M, GRUNWALD D. Anonymous usage of location-based services through spatial and temporal cloaking [C]//Proceedings of the International Conference on Mobile Systems, Applications, and Services (MobiSys03), San Francisco, USA, 2003:163-168

[5] MACHANAVAJJHALA A, GEHRKE J, KIFER D, VENKITASUBRAMANIAM M. L-diversity: privacy beyond k-anonymity [C]//Proceedings of the 22nd International Conference on Data Engineering, 2006

[6] LI N, LI T, VENKATASUBRAMANIAN S. t-Closeness: Privacy Beyond k-Anonymity and l-Diversity [C]//Proceedings of the IEEE 23rd International Conference on Data Engineering(ICDE 2007), 2007: 106-115

[7] DWORK C. Differential Privacy: A Survey of Results [J]. Theory and Applications of Models of Computation, 2008,35(1):1-19

[8] ANDR?S M E, BORDENABE N E, CHATZIKOKOLAKIS K, PALAMIDESSI C. Geo-indistinguishability: differential privacy for location-based systems [C]//Proceedings of the 2013 ACM SIGSAC conference on Computer and communications security, New York, NY, USA, 2013:901-914

[9] MCSHERRY F, TALWAR K. Mechanism Design via Differential Privacy [C]//Proceedings of the 48th Annual IEEE Symposium on Foundations of Computer Science, 2007. FOCS07, 2007:94-103

[10] DWORK C, LEI J. Differential privacy and robust statistics [C]//Proceedings of the 41st annual ACM symposium on Theory of computing, New York, NY, USA, 2009:371-380

[11] FREUDIGER J, MANSHAEI M H, HUBAUX J-P, PARKES D C. On Non-Cooperative Location Privacy: A Game-Theoretic Analysis [C]//Proceedings of the 16th ACM conference on Computer and communications security, 2009:324-337

[12] REZA S, GEORGE T, CARMELA T. Protecting Location Privacy: Optimal Strategy against Localization Attacks [C]//Proceedings of the 2012 ACM conference on Computer and Communications security, CCS12, 2012:617-627

[13] KIDO H, YANAGISAWA Y, SATOH T. An Anonymous Communication Technique Using Dummies for Location-based Service [C]//Proceedings of the IEEE International Conference on Pervasive Services, 2005: 88297

[14] HONG J I, LANDY J A. An Architecture for Privacy-Sensitive Ubiquitous Computing [C]//Proceedings of the International Conference on Mobile Systems, Applications, and Services(MobiSys04), 2004: 1772189

[15] GRUTESER M, GRUNWALD D. Anonymous Usage of Location-based Services Through Spatial and Temporal Cloaking [C]//Proceedings of the International Conference on Mobile Systems, Applications ,and Services(MobiSys03), 2003:1632168

[16] DUCKHAM M, KULIL L. A formal model of obfuscation and negotiation for location privacy. [C]//Proceedings of the IEEE International Conference on Pervasive Services, 2005: 88193

[17] BERESFORD A R, STAJANO F. Mix zones: user privacy in location-aware services [C]//Proceedings of the Second IEEE Annual Conference, Pervasive Computing and Communication Workshops, 2004:127-131

[18] QI H, WU D, KHOSLA P. The quest for personal control over mobile location privacy [J]. IEEE Communication Magazine, 2004,42(1):130-136

[19] JIAN L, YING Q, PEI H, MENTIAN R. Improved Mechanism for Mobile Location Privacy [C]//Proceedings of the Malaysia International Conference on Communication, 2005:559-563

[20] KHOSHGOZARAN A, SHAHABI C, SHIRANI-MEHR H. Location privacy: going beyond k-anonymity, cloaking and anonymizers [J]. Knowledge and Information Systems, 2011,26(3):435-465

[21] SAHAI A, WATERS B. Fuzzy identity-based encryption [J]. Advances in Cryptology-Eurocrypt, 2005, 34(9):457-473

[22] LINKE G, CHI Z, HAO Y, YUGUANG F. A Privacy-preserving Social-assisted Mobile Content Dissemination Scheme in DTNs [C]//Proceedings of the INFOCOM, 2013: 2301-2309

[23] CHOW C, MOKBEL M F. Enabling privacy continuous queries for revealed user locations [C]//Proceedings of the Int Symposium on Advances in Spatial and Temporal Databases (SSTD). Boston: Springer, 2007

[24] PINGLEY A, NAN Z, XINWEN F. Protection of Query Privacy for Continuous Location Based Services [C]//Proceedings of the INFOCOM, 2011:1710-1718

[25] HASHEM T, KULIK L. Safeguarding Location Privacy in Wireless Ad-Hoc Networks [C]//Proceedings of the UbiComp 2007: Ubiquitous Computing, 2007: 372-390

[26] MA Z, KARGL F, WEBER M. Measuring Long-Term Location Privacy in Vehicular Communication Systems [J]. Computer Communications, 2010, 33(12):1414-1427

[27] CHOW C-Y, MOKBEL M F, HE T. A Privacy-Preserving Location Monitoring System for Wireless Sensor Networks [J]. Mobile Computing, IEEE Transactions on, 2011,10(1):94-107

[28] RENHUNG H, FUHUI H. SocialCloaking: a Distributed Architecture for k-anonymity Location Privacy [C]//Proceedings of the International Conference on Computing Networking and Communications, 2014:247-251

[29] WERNKE M, SKVORTSOV P, DüRR F, ROTHERMEL K. A classification of location privacy attacks and approaches [J]. Ubiquit Comput, 2014,18(1):163-175

[30] FAWAZ K, SHIN K G. Location Privacy Protection for Smartphone Users [C]//Proceedings of the 2014 ACM SIGSAC Conference on Computer and Communications Security, 2014:239-250