基于数字图像网络传输的混沌加密算法研究

李 良,李建军,李 钊,李本领

(1.第二炮兵工程大学士官学院,山东 青州 262500;2.第二炮兵驻石家庄地区军事代表室,河北 石家庄 050081)

基于数字图像网络传输的混沌加密算法研究

李 良1,李建军1,李 钊2,李本领1

(1.第二炮兵工程大学士官学院,山东 青州 262500;2.第二炮兵驻石家庄地区军事代表室,河北 石家庄 050081)

主要研究数字图像安全地在网络中进行传输的问题。由于混沌系统的许多特性与密码学的许多要求非常吻合,在之前的数字图像加密算法中已显现出了极大的优越性。指出了应用基本的三维Arnold映射对数字图像进行加密存在的不足,并在此基础上进行了改进;论述了一种新的基于混沌的数字图像加密方案,并在嵌入式平台中进行了设计验证。实验结果表明混沌算法对于数字图像加密和解密效果较好,可以用于大数据的数字图像网络安全传输。

网络传输;数字图像加密;三维Arnold映射;嵌入式平台

0 引言

数字图像是承载信息的重要载体,对图像进行加密保护是保证信息安全的重要手段之一。目前已知的比较成熟的加密算法有3DES、DES和RSA等,多为保护文本信息而设计,抗破译能力较弱,对数字图像加密速度较慢,因此需要采用更加安全、高效、可靠的加密方案。而混沌和密码学之间具有天然的联系和结构上的某种相似性,启示着人们把混沌用于密码学领域[1]。随着互联网技术与电子技术的不断发展,人们愈来愈多地倾向于使用手持终端设备来发送和获取相关的信息。嵌入式系统以其独特的优越性在这些设备中得到了广泛的应用。本文通过深入研究设计了一种基于网络传输的混沌映射数字图像加密方案,并在嵌入式平台上实现。

1 混沌理论与混沌加密技术

随着研究的深入,混沌的一系列的特点和本质被进一步地揭示和完善,对混沌完整的确切定义还没有产生。目前人们还是把混沌定义为一种无序中的有序,主要有以下特征:①内在的随机性;②普适性;③对初始条件的极端敏感性;④遍历性;⑤标度不变性。

1.1 混沌加密技术

伴随着数字图像、数字视频等多媒体的普及应用,直接促进和推动了互联网技术的发展。要在传输的过程当中保障信息的安全性,这就必须对数字图像的信息进行隐匿处理[2,3]。由于数字图像本身存在一些特点,如数据量大、数据分布于二维空间、原始图像的数据中存在许多冗余以及相邻的像素灰度值之间的相关性很强等,使用传统的加密方法进行处理效果并不好,因此基于混沌理论的密码技术为数字图像的安全性研究指出了一个新的方向。

混沌的典型特征与密码学中要求的扩散性、混淆性和密钥等相关概念是高度契合[4]。将混沌理论应用于密码学是Matthews在1989年第一次提出的,同时也提出了一种混沌流密码的方案[5]。之后,数字混沌密码学得到了广泛的发展和研究。混沌密码学的研究方向有以下2个方面:

①数字化的混沌系统。主要依据计算机的有限精度来实现。利用混沌系统构建新的流密码、分组密码。

②混沌保密通信,以混沌同步为核心。随着混沌理论研究不断的深入与成熟,混沌保密通信近年来引起了人们的关注,逐渐成为一种新的、有效的加密手段。

1.2 三维Arnold映射及其n维推广

Arnold映射又被称为猫映射,是一种比较经典的二维混沌映射,属于非线性映射,是由Arnold在对遍历理论进行研究时引入的。

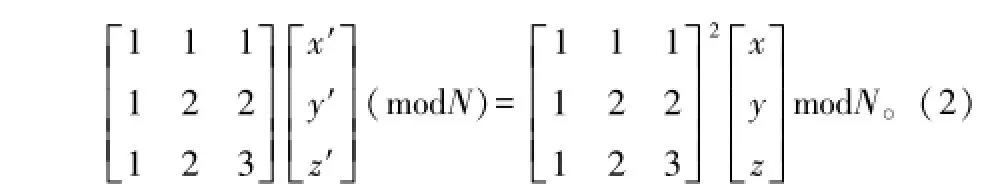

如下映射称之为三维Arnold映射。

式中,x,y,z∈{0,1,2,…N-1},N为给定的自然数。那么,对于给定的正整数N,由式(1)可知,

由归纳法可知,对(x,y,z)T进行n次Arnold变换得到:

由式(1)可以将Arnold映射推广到n维情况。

对于给定的正整数N,下列映射称为n维Arnold映射:

式中,x1,x2,…xN-1,xN∈{0,1,2,…,N-1}。

2 改进Arnold变换的数字图像加密方案

2.1 扩散处理

在实际的计算机应用系统中,对浮点数的运算会占用较多的内存,因此利用等效变换将混沌序列的浮点迭代过程转变为整点迭代过程。在图像像素扩散处理阶段,本文将采用上述得到的混沌序列对图像的8位色彩数据进行处理,该部分的思路具体如下:

①假设原图像大小为M×N,根据Logistic映射方程[6],输入一组密钥参数u,x,经上述处理得到一组混沌序列A。

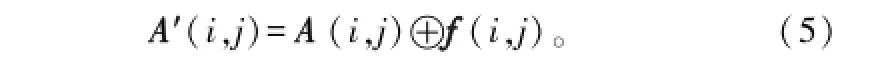

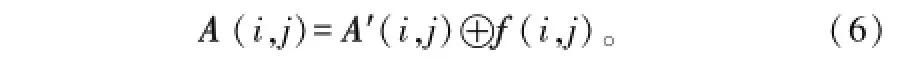

②利用QT库提供的读取图像数据的函数依次读取图像的色彩数据,得到其参数矩阵f,然后对应每点的色彩数据进行异或处理,得到新的参数矩阵A′:

③重复步骤②,直到所有的像素点都处理完毕为止,得到新的图像A′M×N。

④在解密时,只需再进行一次异或操作即可。

2.2 置乱处理

考虑到在数字图像方面的应用,采用改进的Arnold变换对已经过扩散处理的图像进行位置的置乱处理,此处的思路是在位置变换的过程中同时引入已扩散处理过的像素作为一个新的参数,具体如下:

置乱过程可以描述为:

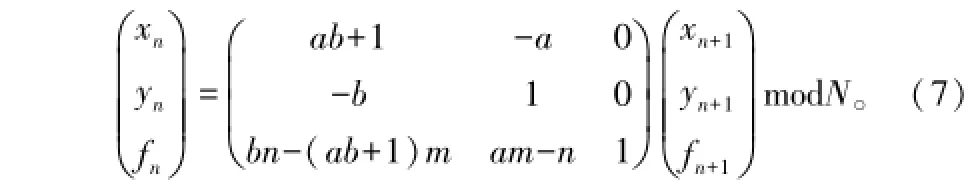

①读取图像A′M×N的某个像素点的位置坐标(i,j),对于行坐标,由xn+1=xn+byn+mfn得到变换后的行坐标:

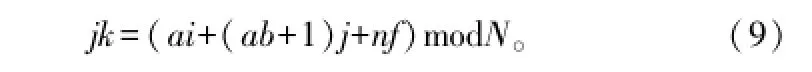

对于列坐标,由yn+1=axn+(ab+1)yn+nfn得到变换后的列坐标:

当ik=0时,令ik=M;当jk=0时,令jk=N。

②重复步骤①,直到所有的位置坐标都完成为止。

③重复步骤①和步骤②,直到达到指定的置乱次数为止,得到最终的加密图像A″M×N。

④在解密时,参考式(7)得到相应的行坐标与列坐标即可。

3 数字图像混沌加解密应用设计

本文采用C++语言,将基于Logistic映射和改进的Arnold系统的加密算法进行软件编程,之后使用嵌入式平台的交叉编译工具arm-linux-gcc交叉编译后生成ARM平台可运行的执行文件[7,8]。

3.1 加密程序设计

在数字图像的加密阶段,首先对相应的函数及参数进行初始化处理,主要包括读取的图像是否为空以及图像的文件格式等;然后对数字图像每一个像素点的灰度值进行扩散处理,此处使用的混沌序列主要是通过混沌系统经过一定的迭代次数产生的,扩散处理完成后使用改进的Arnold变换对像素位置进行置乱;最后将处理完成后的密文重新组成一幅新的加密图像。加密部分的主要流程如图1所示。

图1 加密流程

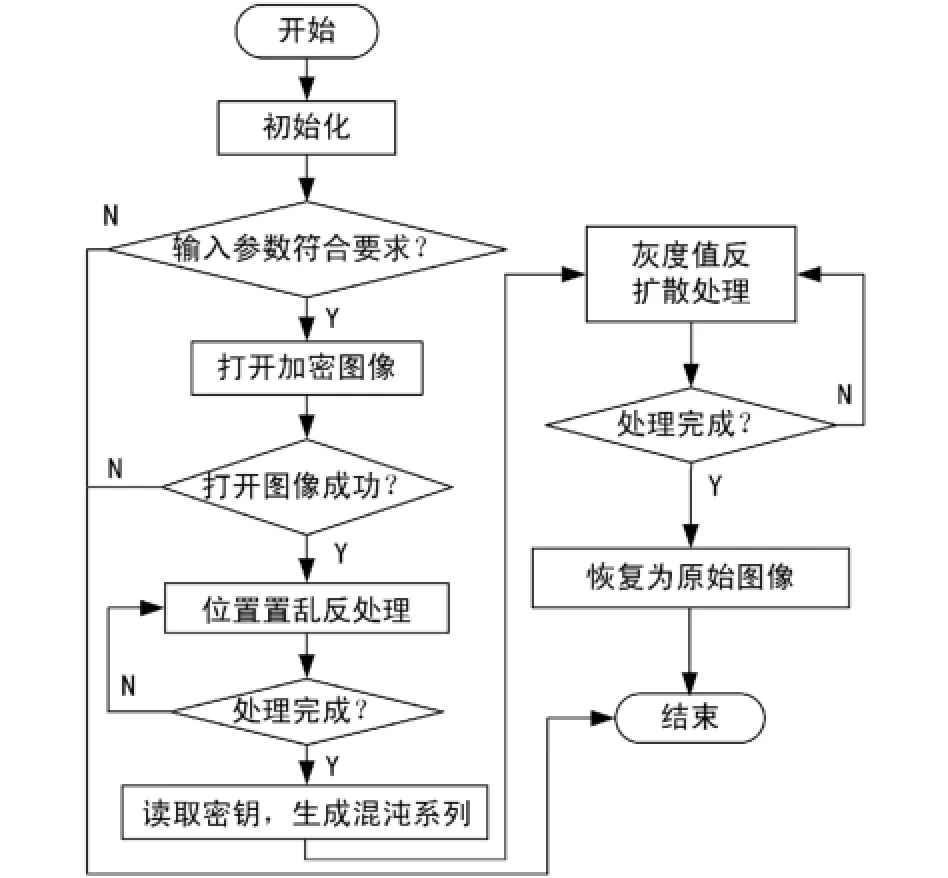

3.2 解密程序设计

在解密部过程是加密过程的逆过程,解密部分的主要流程如流程图2所示。

图2 解密流程

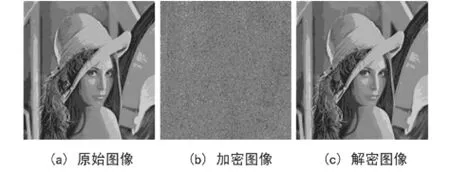

4 实验结果与分析

本文重点分析了基于混沌理论的数字图像加密技术在硬件上的实现,实现平台为ARM,在平台上移植了Linux操作系统,使得方案的实现不需太多考虑底层部分的硬件实现,提高了开发效率,简化了上层应用程序设计的复杂度。图像的加密与解密过程是在同一块开发板中测试的,当然亦可以通过网络/U盘将待处理的图像传输或拷贝至另外的移植有相同处理程序的目标板中。

实验中选取比较常用的512×512的Lenna图像作为处理对像。扩散部分的参数u=3.58,x=0.123;置乱部分参数a、b、m和n的取值分别为20、40、5和8,置乱次数为5。在加密阶段,首先进行灰度值的扩散处理,然后进行像素的位置的置乱处理,而在解密阶段,该过程正好相反,先进行位置的反置乱处理,然后进行灰度值的反扩散处理。实验结果如3所示。从对加解密图像的Matlab仿真结果以及安全性能的分析中可以看到,该加密方案效果很好。

图3 实验结果

5 结束语

通过对混沌理论的不断深入研究,其应用也进入了全新的阶段,以混沌理论为基础的加密方案的研究也愈来愈热。同时,随着通信技术和电子技术的快速发展,嵌入式设备的应用也愈来愈广泛。

本文设计了一种基于嵌入式Linux系统的数字图像混沌加密方案。在设计过程中移植嵌入式Linux操作系统到ARM平台上,在Linux环境下通过离散时间的混沌系统产生混沌序列,以此序列作为加密密钥对数字图像进行处理。硬件实现结果以及Matlab仿真结果表明,该加密方案可行,具备一定的应用价值。

[1]廖晓峰.混沌密码学原理及其应用[M].北京:科学出版社,2009.

[2]徐江峰,杨 有.加密图像置乱性能分析[J].计算机科学,2006,33(3):110-113.

[3]柏 森,胡中豫,吴乐华,等.通信信息隐匿技术[M].北京:国防工业出版社,2005.

[4]关新平,范止平,陈彩莲,等.混沌控制及其在保密通信中的应用[M].北京:国防工业出版社,2002.

[5]MATTHEWS R.On the Derivation of a“Chaotic”Encryp-tion Algorithm[J].Crypto Logia XIII,1989,8(1):29-41.

[6]STOJANOVSKI T,KOEAREV L.Chaos-based Drandom Number Generator Partanalysis[J].IEEE Trans Circuits and Systems,2001,48(3):281-288.

[7]周 泽.嵌入式系统开发与应用[M].北京:航空航天大学出版社,2005.

[8]孙天泽,袁文菊,张海峰.嵌入式设计及Linux驱动开发指南[M].北京:北京电子工业出版社,2005.

Research on Chaotic Encryption Algorithm Based on Network Transmission of Digital Images

LI Liang1,LI Jian-jun1,LI Zhao2,Li Ben-ling1

(1.Sergeant College,The Second Artillery Engineering University,Qingzhou Shandong 262500,China;2.Military Representative Office of PLA Second Artillery Forces Stationed in Shijiazhuang Region,Shijiazhuang Hebei 050081,China)

This paper mainly studies the secure network transmission of digital images.Many features of chaotic systems are identi-cal with many requirements of cryptograph,and in digital image encryption algorithm,it has showed its great superiority.In this paper,the shortcomings of digital image encryption based on basic three-dimensional Arnold mapping are pointed out,and the improvement are implemented.Moreover,a chaos-based digital image encryption scheme is discussed and the design demonstration is done at embedded platform.The experiment results show that the chaos algorithm is effective for digital image encryption and decryption,and it can be used for secure network transmission of digital image of big data.

network transmission;digital image encryption;three-dimensional Arnold mapping;embedded Platform

TN911.72

A

1003-3106(2015)10-0074-03

10.3969/j.issn.1003-3106.2015.10.20

李 良,李建军,李 钊,等.基于数字图像网络传输的混沌加密算法研究[J].无线电工程,2015,45(10):74-76.

李 良男,(1982—),硕士。主要研究方向:嵌入式系统开发。

2015-07-13

李建军男,(1978—),博士。主要研究方向:智能信息处理。